Bởi: Lisa

Nền

Theo phản hồi từ đối tác imToken, một loại lừa đảo tiền điện tử mới đã xuất hiện gần đây. Trò lừa đảo này thường lấy các giao dịch thực tế ngoại tuyến làm kịch bản chính, sử dụng USDT làm phương thức thanh toán và sử dụng Lệnh gọi thủ tục từ xa (RPC) của nút Ethereum để sửa đổi nhằm thực hiện các hoạt động lừa đảo.

Quy trình làm điều ác

Nhóm bảo mật SlowMist là chịu trách nhiệm về loại lừa đảo này Phân tích cho thấy quy trình xấu xa cụ thể của kẻ lừa đảo như sau:

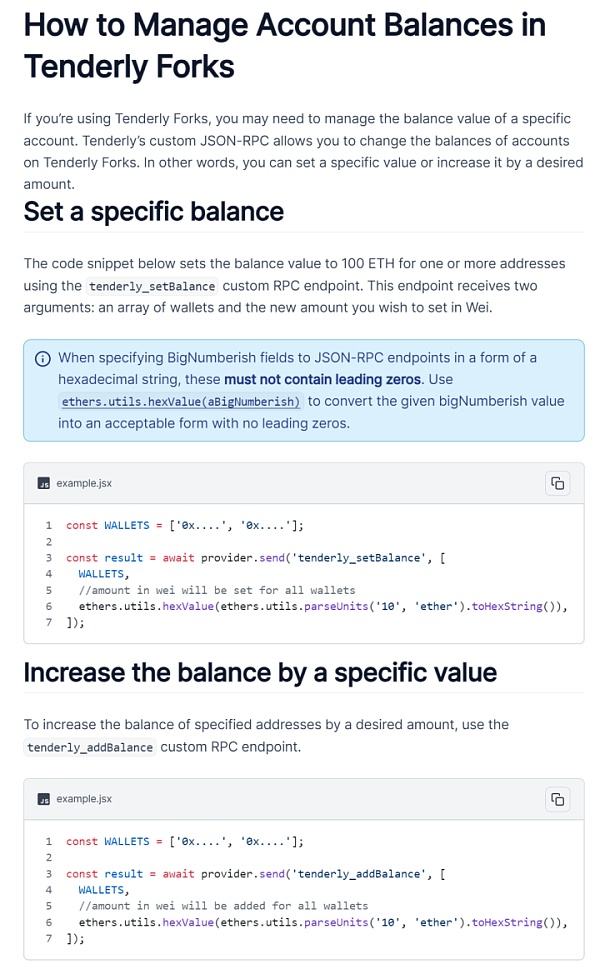

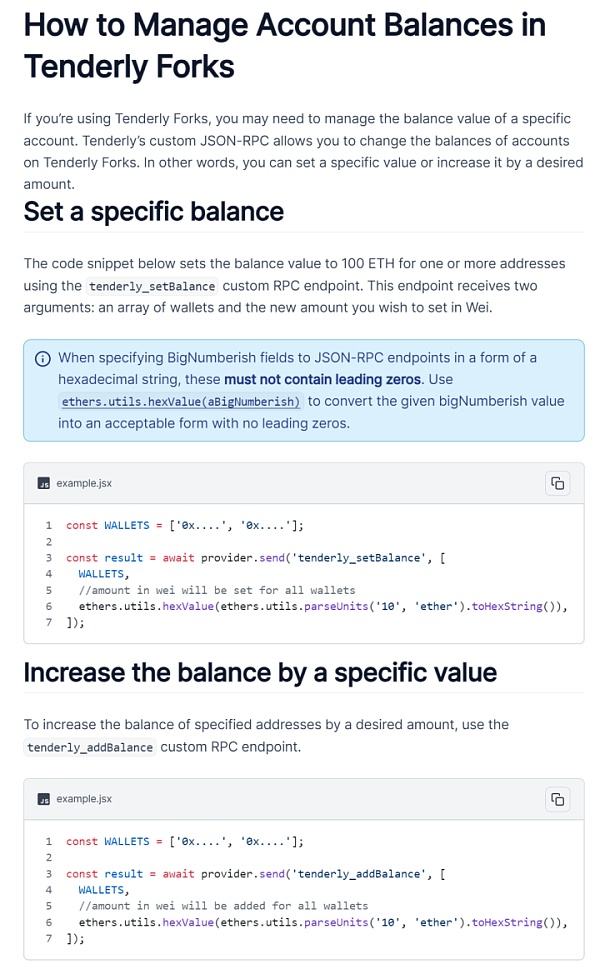

Đầu tiên, kẻ lừa đảo sẽ xúi giục người dùng mục tiêu tải xuống bản chính hãng ví imToken và sử dụng 1 USDT và một lượng nhỏ ETH làm mồi nhử lòng tin của người dùng. Sau đó, kẻ lừa đảo sẽ hướng dẫn người dùng chuyển hướng URL RPC ETH của họ đến nút riêng của kẻ lừa đảo (https://rpc.tenderly.co/fork/34ce4192-e929-4e48-a02b-d96180f9f748).

Nút này thực sự đã bị những kẻ lừa đảo sửa đổi bằng chức năng Tenderly's Fork. Số dư USDT của người dùng đã bị làm giả, khiến có vẻ như kẻ lừa đảo đã rút tiền. tương tự như việc nhập ví của người dùng. Kết quả là người dùng sẽ nhầm tưởng là đã nhận được số dư khi nhìn thấy. Nhưng khi người dùng cố gắng chuyển phí khai thác để thanh lý USDT trong tài khoản của mình, họ nhận ra mình đã bị lừa. Lúc này, kẻ nói dối đã biến mất.

Trên thực tế, ngoài việc màn hình cân bằng bị sửa đổi, chức năng Tenderly's Fork thậm chí có thể thay đổi thông tin hợp đồng, gây ra mối đe dọa lớn hơn cho người dùng.

(https://docs.tenderly.co/forks)

Ở đây cần đặt ra một câu hỏi - RPC là gì? Để tương tác với blockchain, chúng ta cần một cách truy cập vào máy chủ web thông qua các tùy chọn phổ biến phù hợp. RPC là một cách để kết nối và tương tác, cho phép chúng ta truy cập vào máy chủ web và thực hiện các hoạt động như xem số dư, tạo giao dịch hoặc tương tác. với các hợp đồng thông minh. Bằng cách nhúng chức năng RPC, người dùng có thể thực hiện các yêu cầu và tương tác với blockchain. Ví dụ: nếu người dùng sử dụng sàn giao dịch phi tập trung bằng cách kết nối ví (chẳng hạn như imToken), họ thực sự đang giao tiếp với máy chủ blockchain thông qua RPC. Nói chung, theo mặc định, tất cả các loại ví sẽ kết nối với các nút bảo mật và người dùng không cần thực hiện bất kỳ điều chỉnh nào. Tuy nhiên, nếu bạn dễ dàng tin tưởng người khác và liên kết ví của mình với một nút không đáng tin cậy, số dư và thông tin giao dịch hiển thị trong ví có thể bị sửa đổi một cách ác ý, dẫn đến tổn thất tài sản.

Phân tích MistTrack

Chúng tôi sử dụng tính năng theo dõi trên chuỗi công cụ MistTrack Phân tích một trong những địa chỉ ví nạn nhân đã biết (0x9a7…Ce4), chúng ta có thể thấy rằng địa chỉ nạn nhân đã nhận được một khoản chuyển khoản nhỏ 1 USDT và 0,002 ETH từ địa chỉ (0x4df…54b).

Kiểm tra trạng thái tiền của địa chỉ (0x4df…54b), chúng tôi thấy rằng địa chỉ đó đã chuyển lần lượt 1 USDT đến 3 địa chỉ. Có vẻ như địa chỉ này đã bị lừa đảo ba lần cho đến nay.

Sao lưu thêm, địa chỉ này được liên kết với nhiều nền tảng giao dịch và tương tác với một địa chỉ được MistTrack đánh dấu là "Kẻ lừa đảo giết mổ lợn".

Tóm tắt

Phần xảo quyệt của kiểu lừa đảo này là nó khai thác điểm yếu tâm lý của người dùng. Người dùng thường chỉ tập trung vào việc có tiền trong ví hay không mà bỏ qua những rủi ro có thể xảy ra đằng sau nó. Những kẻ lừa đảo lợi dụng sự tin tưởng và sơ suất này để lừa gạt người dùng thông qua hàng loạt hoạt động như chuyển số tiền nhỏ mà mọi người cho là thật. Do đó, nhóm bảo mật SlowMist khuyến cáo người dùng phải luôn cảnh giác khi thực hiện giao dịch, nâng cao ý thức tự bảo vệ và không tin tưởng người khác để tránh thiệt hại cho tài sản của mình.

Sanya

Sanya