Nền

Trong số trước của hướng dẫn tránh cạm bẫy bảo mật Web3, Chúng tôi chủ yếu giải thích kiến thức liên quan về lừa đảo đa chữ ký, bao gồm cơ chế đa chữ ký, nguyên nhân của đa chữ ký và cách tránh đa chữ ký độc hại trong ví. Điều chúng tôi sắp giải thích trong vấn đề này là một phương pháp tiếp thị được coi là hiệu quả trong cả ngành công nghiệp truyền thống và lĩnh vực mã hóa - airdrop.

Airdrops có thể đưa các dự án từ chỗ mù mờ đến với công chúng trong một khoảng thời gian ngắn, nhanh chóng tích lũy cơ sở người dùng và tăng tầm ảnh hưởng trên thị trường. Khi người dùng tham gia vào dự án Web3, họ cần nhấp vào các liên kết có liên quan và tương tác với nhóm dự án để nhận được mã thông báo airdrop. Tuy nhiên, từ các trang web có tính bắt chước cao đến các công cụ có cửa sau, tin tặc đã đặt bẫy từ đầu đến cuối của quá trình airdrop. người dùng. Do đó, trong số này, chúng tôi sẽ phân tích một số trò lừa đảo airdrop điển hình để giải thích những rủi ro liên quan và giúp mọi người tránh khỏi cạm bẫy.

Airdrop là gì

Bữa tiệc dự án Web3 nhằm tăng dự án Để tăng mức độ phổ biến và đạt được sự tích lũy của người dùng sớm, mã thông báo thường được phân phối miễn phí đến các địa chỉ ví cụ thể. Hành vi này được gọi là "airdrop". Đối với phía dự án, đây là cách trực tiếp nhất để thu hút người dùng. Theo phương pháp lấy airdrop, airdrop thường có thể được chia thành các loại sau:

Loại nhiệm vụ: Hoàn thành các nhiệm vụ do bên dự án chỉ định, chẳng hạn như chuyển tiếp, lượt thích, v.v.

Tương tác: Hoàn thành các hoạt động như đổi mã thông báo, gửi/nhận mã thông báo và chuỗi chéo.

Loại nắm giữ: Giữ mã thông báo do bên dự án chỉ định để nhận mã thông báo airdrop.

Loại cam kết: thông qua cam kết một hoặc hai loại tiền tệ, cung cấp tính thanh khoản hoặc khóa dài hạn để nhận được token airdrop.

Rủi ro khi nhận airdrop

Lừa đảo airdrop giả

Loại lừa đảo này có thể được chia thành các loại sau: < /p>

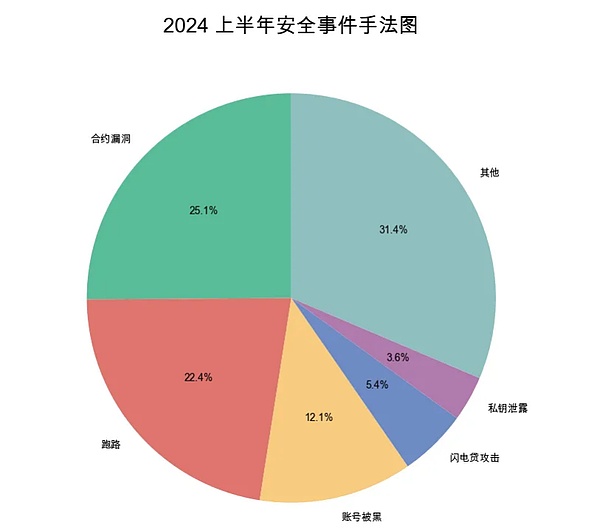

1. Hacker đã đánh cắp tài khoản chính thức của nhóm dự án để tung ra tin tức giả mạo về airdrop. Chúng ta thường có thể thấy lời nhắc bảo mật trên các nền tảng thông tin có nội dung "Tài khoản X hoặc tài khoản Discord của một dự án nào đó đã bị hack. Người dùng được khuyên không nên nhấp vào các liên kết lừa đảo do tin tặc đăng tải". Theo dữ liệu từ báo cáo chống rửa tiền và bảo mật blockchain nửa đầu năm 2024 của SlowMist, chỉ trong nửa đầu năm 2024, đã có 27 vụ hack tài khoản của nhóm dự án. Người dùng nhấp vào các liên kết này dựa trên sự tin tưởng của họ đối với các tài khoản chính thức và được chuyển hướng đến các trang web lừa đảo được ngụy trang dưới dạng airdrop. Sau khi khóa riêng tư/cụm từ ghi nhớ được nhập vào trang web lừa đảo hoặc các quyền liên quan được cấp phép, tin tặc có thể đánh cắp tài sản của người dùng.

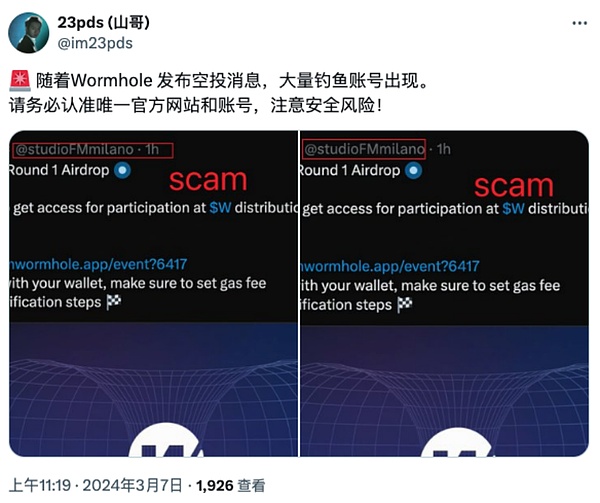

2. Tin tặc sử dụng tài khoản nhóm dự án có tính giả mạo cao để để lại tin nhắn trong khu vực bình luận trên tài khoản thực chính thức của nhóm dự án, đăng tin tức về việc nhận airdrop và xúi giục người dùng nhấp vào liên kết lừa đảo. Nhóm bảo mật SlowMist trước đây đã phân tích loại kỹ thuật này và đưa ra các biện pháp đối phó. Xem các bên dự án thật và giả mạo | Ngoài ra, hãy cảnh giác với hành vi lừa đảo tài khoản có tính mô phỏng cao trong khu vực bình luận; airdrop, tin tặc sẽ theo dõi chặt chẽ. Các tài khoản giả mạo cao được sử dụng trên các nền tảng xã hội để đăng một số lượng lớn các bản cập nhật có chứa liên kết lừa đảo. Nhiều người dùng cài đặt ứng dụng giả mạo hoặc mở các trang web lừa đảo để thực hiện các hoạt động ủy quyền chữ ký mà không cần xác định cẩn thận.

(https://x.com/im23pds/status/1765577919819362702)

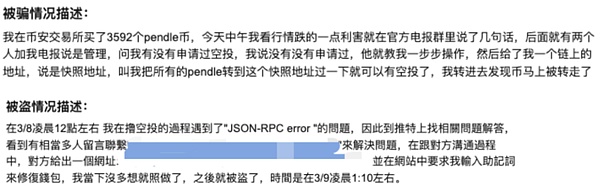

3. Loại lừa đảo thứ ba còn đáng ghét hơn, một kẻ nói dối hoàn toàn , Chúng ẩn nấp trong các nhóm của dự án Web3 và chọn người dùng mục tiêu cho các cuộc tấn công kỹ thuật xã hội. Đôi khi, chúng sử dụng airdrop làm mồi nhử để “dạy” người dùng chuyển token theo yêu cầu để nhận được airdrop. Người dùng nên cảnh giác và đừng dễ dàng tin tưởng vào "dịch vụ khách hàng chính thức" tích cực liên hệ với bạn hoặc cư dân mạng "dạy" bạn cách vận hành. Những người này rất có thể là những kẻ lừa đảo. Bạn chỉ muốn nhận được airdrop, nhưng bạn sẽ làm được. chịu tổn thất nặng nề.

Mã thông báo airdrop "miễn phí"

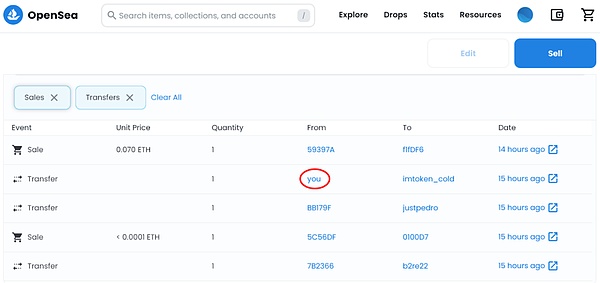

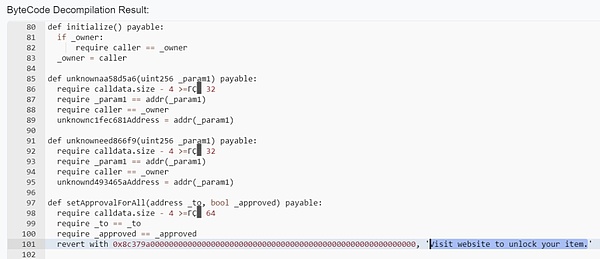

Như đã đề cập ở phần đầu, người dùng thường cần phải hoàn thành một số nhiệm vụ nhất định để nhận được airdrop. tiếp theo hãy xem xét tình huống “tặng” token miễn phí cho người dùng. Tin tặc sẽ phát tán các token không có giá trị thực vào ví của người dùng. Người dùng nhìn thấy các token này và có thể cố gắng tương tác với chúng, chẳng hạn như chuyển, xem hoặc giao dịch trên các sàn giao dịch phi tập trung. Tuy nhiên, chúng tôi đã thiết kế ngược hợp đồng thông minh của NFT lừa đảo và nhận thấy rằng khi cố gắng đặt hàng hoặc chuyển NFT lừa đảo, nó sẽ không thành công và sau đó thông báo lỗi "Truy cập trang web để mở khóa mặt hàng của bạn" sẽ xuất hiện, khiến người dùng phải thực hiện truy cập một trang web lừa đảo.

Nếu người dùng truy cập trang web lừa đảo do Scam NFT hướng dẫn , Tin tặc có thể thực hiện các hoạt động sau:

Tiếp theo, hãy xem cách tin tặc đánh cắp phí Gas của người dùng thông qua một hợp đồng độc hại được thiết kế tốt.

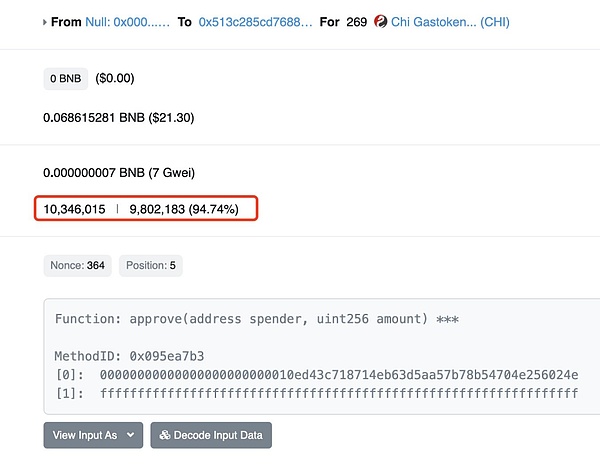

Đầu tiên, hacker tạo ra một hợp đồng độc hại có tên GPT (0x513C285CD76884acC377a63DC63A4e83D7D21fb5) trên BSC nhằm thu hút người dùng tương tác bằng airdrop token.

Khi người dùng tương tác với hợp đồng độc hại, sẽ có yêu cầu phê duyệt hợp đồng sử dụng mã thông báo trong ví. Nếu người dùng chấp thuận yêu cầu, hợp đồng độc hại sẽ tự động tăng giới hạn gas dựa trên số dư trong ví của người dùng, điều này sẽ khiến các giao dịch tiếp theo tiêu tốn nhiều phí gas hơn.

Lợi dụng giới hạn gas cao do người dùng cung cấp, hợp đồng độc hại sử dụng lượng gas dư thừa để đúc token CHI (token CHI có thể được sử dụng để bù gas) . Sau khi một hợp đồng độc hại tích lũy được một lượng lớn mã thông báo CHI, hacker có thể đốt mã thông báo CHI để nhận lại số tiền bồi thường gas khi hợp đồng bị phá hủy.

(https://x.com/SlowMist_Team/status/1640614440294035456)

Bằng cách này, hacker đã khéo léo sử dụng phí Gas của người dùng cho mình để thực hiện lợi nhuận, người dùng có thể không nhận ra rằng họ đã phải trả thêm phí gas. Người dùng nghĩ rằng họ có thể kiếm lợi nhuận bằng cách bán mã thông báo airdrop, nhưng thay vào đó tài sản gốc của họ đã bị đánh cắp.

Công cụ có cửa sau

(https://x.com/evilcos/status/1593525621992599552)

Trong quá trình nhận airdrop, một số người dùng cần tải xuống các plug-in như bản dịch hoặc truy vấn độ hiếm của mã thông báo. Tính bảo mật của các plug-in này còn đáng nghi ngờ và một số người dùng còn nghi ngờ. tải xuống các plug-in. Nó không được tải xuống từ các kênh chính thức vào thời điểm đó, điều này làm tăng đáng kể khả năng tải xuống các plug-in có cửa sau.

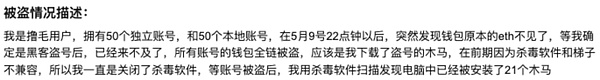

Ngoài ra, chúng tôi cũng nhận thấy có các dịch vụ bán tập lệnh airdrop trực tuyến, tuyên bố rằng các tương tác hàng loạt tự động có thể được hoàn thành bằng cách chạy tập lệnh. Nghe có vẻ rất hiệu quả, nhưng. Xin lưu ý rằng việc tải xuống tập lệnh chưa được xem xét và xác minh là cực kỳ rủi ro, vì bạn không thể chắc chắn về nguồn gốc của tập lệnh cũng như chức năng thực sự của nó. Các tập lệnh có thể chứa mã độc và các mối đe dọa tiềm ẩn bao gồm đánh cắp khóa riêng/cụm từ ghi nhớ hoặc thực hiện các hoạt động trái phép khác. Hơn nữa, một số người dùng đã không cài đặt hoặc tắt phần mềm chống vi-rút khi thực hiện các loại hoạt động rủi ro liên quan, dẫn đến việc không phát hiện kịp thời Trojan trong thiết bị của họ, dẫn đến hư hỏng.

Tóm tắt

Trong hướng dẫn này, chúng tôi chủ yếu giải thích các rủi ro trong không phận bằng cách phân tích các trò gian lận, nhiều dự án hiện sử dụng airdrop như một công cụ tiếp thị Người dùng có thể giảm khả năng thiệt hại tài sản trong quá trình phát sóng bằng cách thực hiện các biện pháp sau:

Xác minh của nhiều bên. Khi truy cập trang web airdrop, vui lòng kiểm tra URL cẩn thận. Bạn có thể xác nhận thông qua tài khoản chính thức hoặc kênh thông báo của dự án. Bạn cũng có thể cài đặt plugin chặn rủi ro lừa đảo (chẳng hạn như Scam Sniffer) để hỗ trợ Xác định các trang web lừa đảo.

Phân loại ví, ví dùng để nhận airdrop lưu trữ số tiền nhỏ và đặt số tiền lớn số tiền trong ví lạnh.

Hãy cảnh giác với các mã thông báo airdrop nhận được từ các nguồn không xác định và không thực hiện thao tác ủy quyền/Chữ ký một cách dễ dàng.

Chú ý kiểm tra xem gas limit của giao dịch có cao bất thường hay không.

Sử dụng phần mềm diệt virus nổi tiếng như Kaspersky, AVG, v.v. bật bảo vệ thời gian thực và Cập nhật cơ sở dữ liệu vi-rút mới nhất bất kỳ lúc nào.

JinseFinance

JinseFinance

JinseFinance

JinseFinance WenJun

WenJun JinseFinance

JinseFinance JinseFinance

JinseFinance Miyuki

Miyuki Xu Lin

Xu Lin Edmund

Edmund Huang Bo

Huang Bo Joy

Joy Ftftx

Ftftx