مقدمة أساسية

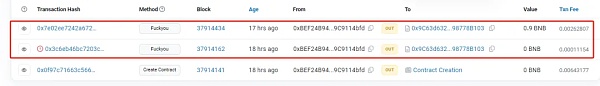

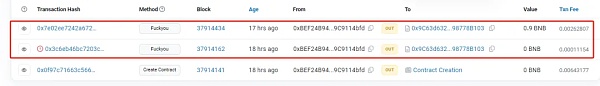

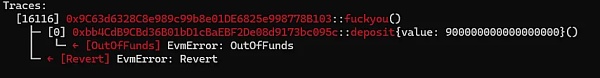

مراقبة الهجمات على السلسلة ضد رمز SATX الحادثhttps://bscscan.com/tx/0x7e02ee7242a672fb84458d12198fae4122d7029ba64f3673e7800d811a8de93f

شن المتسللون إجمالي هجومين:

الهجوم الأولhttps://bscscan.com/tx/0x3c6eb46bc7203c4996ed0886f25bec3d806000506dea2f2778df374380014105

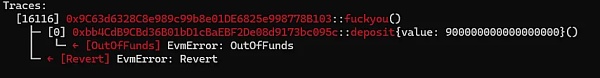

فشل لأنه تم استدعاء عقد الهجوم عندما لم يتم نقل BNB، وفشلت المعاملة في التراجع عندما تم تحويل BNB إلى WBNB.

الهجوم الثاني كان ناجحًا.

جاءت الأموال الأولية للمتسللين منTornadoCash،

< img src="https://img.jinse.cn/7212097_image3.png" alt="image">

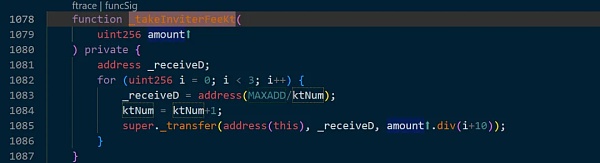

الأمر المثير للاهتمام هو وظيفة العقد الهجومي للمهاجم اسمه و *** لك.

تحليل الهجوم والحدث

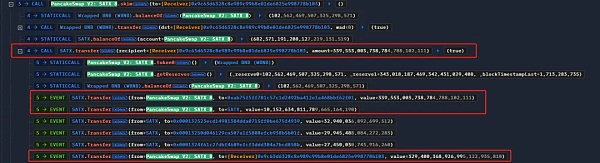

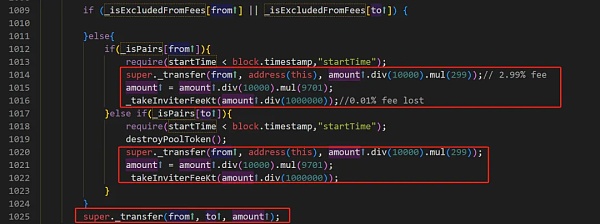

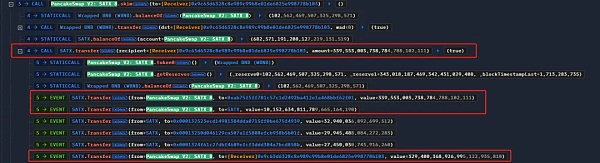

أولاً، استخدم المهاجم PancakeSwap لنقل 0.001 WBNB< /strong> strong>استبدل المبلغ بـ13.397690168956297175 SATX. لاحقًا، استخدم PancakeSwap Pair WBNB-CAKE للاستبدال بـ 60 WBNB.

بعد ذلك، في وظيفة رد الاتصال، استخدم 0.0001 WBNB لتبادل 350018.558642186154111639 SATX (في وظيفة رد الاتصال، 52 يتم نقل WBNB ).

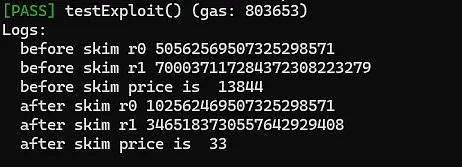

بعد ذلك، تم تحويل 350018.558642186154111639 SATX إلى PancakeSwap Pair WBNB-SATX، مما أدى إلى خلل في توازن الأموال. ثم يكمل المهاجم استغلال الثغرة الأمنية عن طريق استدعاء Skim and sync لموازنة الأموال.

كما ترون من الصورة أعلاه، 350018.558642186154111639 كان من المفترض أن يتم تحويل SATX من PancakeSwap Pair من خلال المقشود لموازنة الأموال، ولكن بدلاً من ذلك، تم تحويل ضعف SATX.

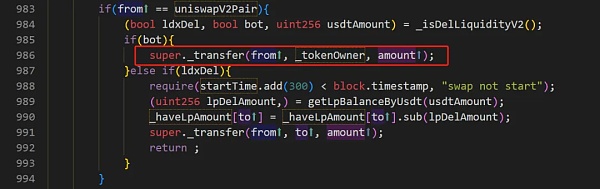

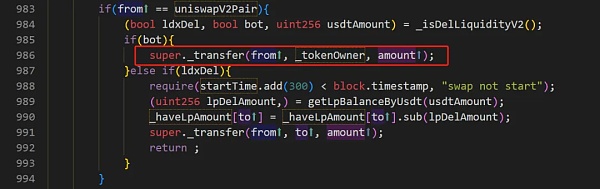

من خلال النظر إلى رمز عقد SATX Token، يمكننا رؤية هذا الرمز أثناء النقل. أولاً، تم تحويل المبلغ إلى _tokenOwner،

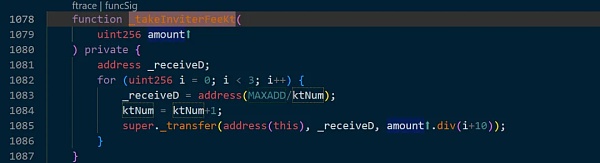

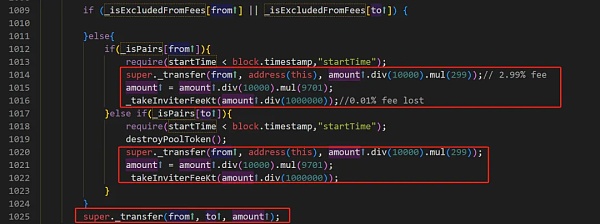

بعد ذلك، قم بتحويل 2.99% من المبلغ إلى عقد SATX Token، وتقسيم 97.01% من المبلغ على 10 من 1,000,000% وتم نقل 9% و8.3% إلى ثلاث مناطق جغرافية على التوالي.

تمامًا نظرًا للنقل الإضافي لـ SATX المزدوج تقريبًا، انخفض SATX في PancakeSwap Pair WBNB-SATX بشكل حاد نظرًا لأن PancakeSwapV2 يستخدم CPMM كخوارزمية AMM، فقد ارتفعت قيمة SATX.

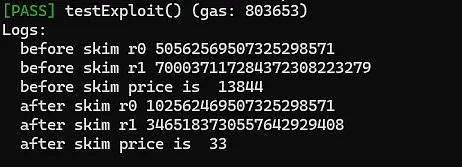

قبل تنفيذ التصفح، 1 WBNB=13844 SATX، بعد تنفيذ التصفح، 1 WBNB=33 SATX قوي> قوي>. ونتيجة لذلك، ارتفعت قيمة SATX أكثر من 600 مرة.

ثم استخدم المهاجم SATX في يده لاستبداله بـ WBNB من خلال المبادلة. من خلال هذا الهجوم، حقق المهاجم ربحًا إجماليًا قدره حوالي50BNB.

JinseFinance

JinseFinance