المصدر: Chainalysis؛ ترجمة دينج تونج، جولدن فاينانس

في عام 2024، خضع مشهد برامج الفدية لتغييرات كبيرة، وتستمر العملات المشفرة في لعب دور مركزي في برامج الفدية. ومع ذلك، انخفضت مدفوعات الفدية الإجمالية بنحو 35% على أساس سنوي بسبب زيادة إجراءات إنفاذ القانون، وتحسن التعاون الدولي، وتزايد عدد الضحايا الذين يرفضون الدفع.

ردًا على ذلك، غيّر العديد من المهاجمين تكتيكاتهم، مع ظهور سلالات جديدة من برامج الفدية من خلال إعادة تسمية أو تسريب أو شراء التعليمات البرمجية، مما يعكس مشهد تهديد أكثر قدرة على التكيف ومرونة. وأصبحت عمليات برامج الفدية أسرع أيضًا، حيث تبدأ المفاوضات غالبًا في غضون ساعات من حدوث خرق للبيانات. ويشمل المهاجمون الجهات الفاعلة في الدول القومية، وعمليات برامج الفدية كخدمة (RaaS)، والمشغلين المنفردين، ومجموعات ابتزاز سرقة البيانات، مثل أولئك الذين ابتزوا وسرقوا البيانات من مزود الخدمة السحابية Snowflake. في هذا الفصل، نستكشف هذه التطورات وتأثيرها، بما في ذلك دراسات الحالة المختلفة - LockBit، وسلالة برامج الفدية الإيرانية، وAkira/Fog، وINC/Lynx - لتوضيح اتجاهات هذا العام.

نشاط برامج الفدية يتغير في منتصف العام

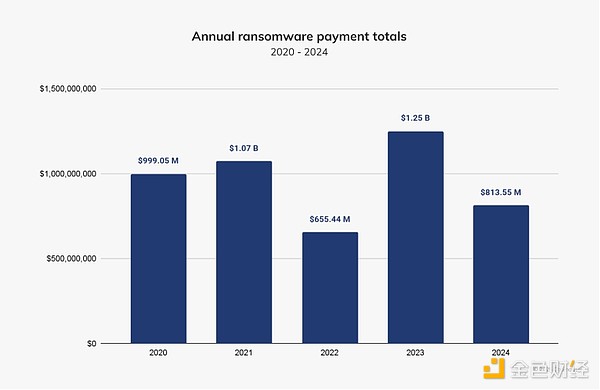

في عام 2024، تلقى مهاجمو برامج الفدية ما يقرب من 813.55 مليون دولار في المدفوعات من الضحايا، بانخفاض 35% عن الرقم القياسي البالغ 1.25 مليار دولار في عام 2023 وأول انخفاض في إيرادات برامج الفدية منذ عام 2022.

كما أشرنا في تحديثنا لمنتصف العام للجرائم، فقد بلغ حجم الأموال التي ابتزها مهاجمو برامج الفدية بين يناير ويونيو 2024 459.8 مليون دولار، وهو ما يزيد بنحو 2.38% عن المبلغ الذي ابتز في نفس الفترة من عام 2023. وشهد النصف الأول من عام 2024 أيضًا العديد من المدفوعات الكبيرة بشكل غير عادي، مثل الدفعة القياسية البالغة 75 مليون دولار إلى Dark Angels.

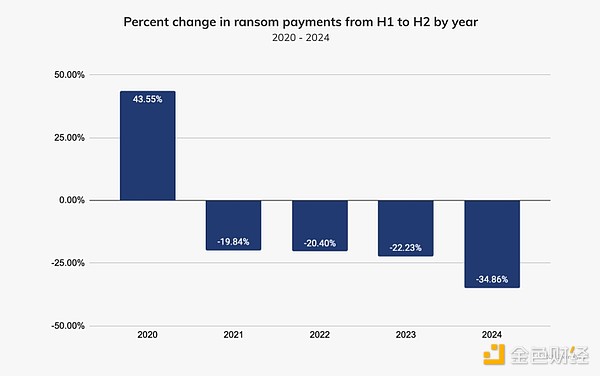

وعلى الرغم من زيادة طفيفة في نصف الوقت (HoH) في إجمالي عام 2024، فإننا نتوقع أن يتجاوز عام 2024 إجمالي عام 2023 بحلول نهاية العام. لكن لحسن الحظ، تباطأ نشاط الدفع بنحو 34.9% بعد يوليو/تموز 2024. ويشبه هذا التباطؤ الانخفاض في مدفوعات الفدية منذ عام 2021 والانخفاض العام في أنواع معينة من الجرائم المتعلقة بالعملات المشفرة (مثل الأموال المسروقة) في النصف الثاني من عام 2024. ومن الجدير بالذكر أن التراجع هذا العام أكثر وضوحا مقارنة بالأعوام الثلاثة الماضية.

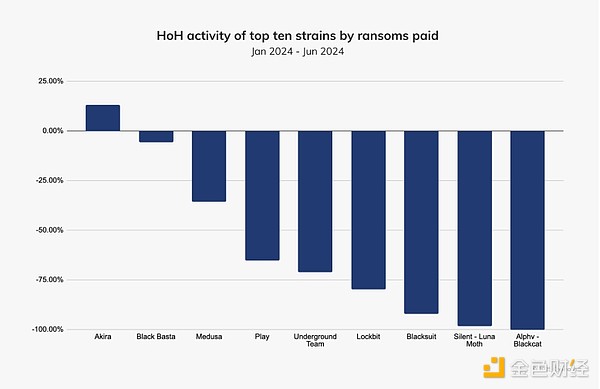

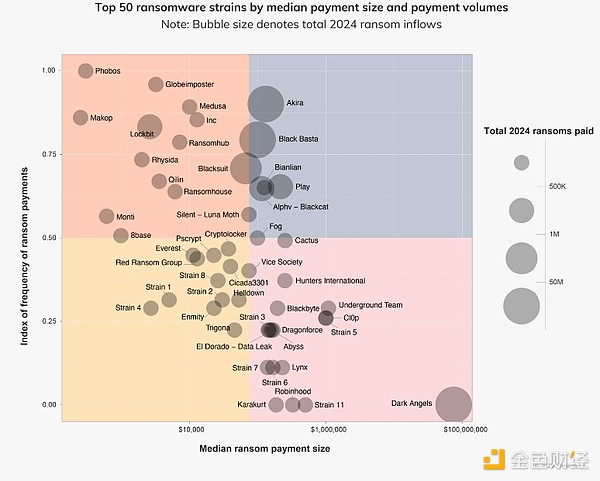

إن إلقاء نظرة فاحصة على أكبر 10 سلالات من برامج الفدية من حيث الإيرادات في النصف الأول من العام يوفر نظرة ثاقبة للمجموعات التي تقود اتجاهات HoH هذه. كما هو موضح في الشكل أدناه، استهدفت Akira أكثر من 250 كيانًا منذ مارس 2023 وهي الوحيدة من بين سلالات برامج الفدية العشرة الأولى في النصف الأول من العام التي زادت نشاطها في النصف الثاني من عام 2024. شهدت شركة LockBit، التي عطلتها وكالة مكافحة الجرائم الوطنية في المملكة المتحدة (NCA) ومكتب التحقيقات الفيدرالي الأمريكي (FBI) في أوائل عام 2024، انخفاض مدفوعاتها بنحو 79% في النصف الثاني من العام، مما يدل على فعالية التعاون الدولي في إنفاذ القانون. تم سحب ALPHV/BlackCat، الذي كان أحد السلالات الأعلى ربحًا في عام 2023، في يناير 2024، مما ترك فجوة في النصف الثاني من العام.

أخبرتنا ليزي كوكسون، المديرة الأولى للاستجابة للحوادث في شركة الاستجابة لحوادث برامج الفدية كوفوير: "بعد عمليات إزالة لوكبيت وبلاك كات/ألبهف، لم يتعاف السوق أبدًا إلى حالته السابقة. لقد شهدنا زيادة في عدد الجهات الفاعلة المنفردة، لكننا لم نرَ أي مجموعات تستحوذ بسرعة على حصتها في السوق كما رأينا بعد عمليات إزالة وإغلاق رفيعة المستوى سابقة. إن النظام البيئي الحالي لبرامج الفدية مليء بالعديد من الوافدين الجدد الذين يميلون إلى تركيز جهودهم على الأسواق الصغيرة والمتوسطة الحجم، والتي ترتبط بدورها بمطالب فدية أكثر تواضعًا".

في عام 2024، أعلنت مواقع اختراق البيانات عن عدد ضحايا أكبر من أي عام سابق. ولم يقتصر الأمر على وجود المزيد من الضحايا المزعومين فحسب، بل وفقًا لآلان ليسكا، محلل استخبارات التهديدات في شركة Recorded Future، كان هناك 56 موقعًا جديدًا لاختراق البيانات في عام 2024، وهو أكثر من ضعف العدد الذي وجدته شركة Recorded Future في عام 2023. ومع ذلك، هناك بعض التحذيرات التي يجب مراعاتها فيما يتعلق بمعلومات موقع خرق البيانات وما يكشفه عن النظام البيئي للبرامج الضارة بالفدية. شارك الباحث في التهديدات في eCrime كورسين كاميشيل المزيد من المعلومات حول شرعية التسريب. "لقد لاحظنا منشورات مواقع التسريب التي تدعي وجود منظمات، لكنها تفشل في التحليل العميق. على سبيل المثال، رأينا ادعاءات من منظمات متعددة الجنسيات، ولكن في الواقع، تأثرت شركة فرعية أصغر فقط. في عام 2024، تم إدراج أكثر من 100 منظمة في موقعين أو أكثر لتسريب البيانات. لعب موقع التسريب "MEOW" دورًا رئيسيًا في هذا، حيث يبدو أنه قام باختراق المواقع وإدراج البيانات المأخوذة من خوادم الويب أو قواعد البيانات." قد يكون سبب آخر للعلاقة العكسية المذكورة أعلاه بين مدفوعات برامج الفدية وضحايا مواقع تسريب البيانات هو أن الجهات الفاعلة في التهديد قد تم ضبطها وهي تبالغ أو تكذب بشأن الضحايا أو تعيد نشر ادعاءات من ضحايا قدامى. وأضاف كاميشيل: "يقوم مشغلو LockBit بممارسة الحيل بعد إجراءات التنفيذ التي تسمى "عملية كرونوس" للتظاهر بأنهم ما زالوا ذوي صلة ونشطين حيث يقومون بإعادة نشر العديد من الادعاءات المذكورة سابقًا مرة أخرى أو إضافة الهجمات التي حدثت منذ فترة طويلة، بعضها منذ عام تقريبًا". كما شاركتنا Liska معلومات حول الضحايا غير الشرعيين الذين تم نشرهم على مواقع تسريب البيانات، قائلة: "هذا ينطبق بشكل خاص على LockBit، والتي من أجل الحفاظ على أهميتها بعد نبذها من قبل العديد من المجتمعات السرية في أعقاب إجراءات إنفاذ القانون، نشرت ما يصل إلى 68٪ من الضحايا المكررين أو المختلقين تمامًا على موقع تسريب البيانات الخاص بها." ظاهرة أخرى مثيرة للاهتمام بعد انقطاع LockBit واحتيال خروج BlackCat هي ظهور RansomHub RaaS، والتي استوعبت عددًا كبيرًا من المشغلين النازحين من LockBit و BlackCat. وفقًا لكاميشيل، كان لدى RansomHub أكبر عدد من الضحايا في عام 2024، وعلى الرغم من ظهوره في فبراير 2024 فقط، فقد احتل المرتبة العاشرة بين أكبر أنواع الجرائم في عام 2024 وفقًا للبيانات الموجودة على السلسلة.

تُظهر بيانات الاستجابة للحوادث أن الفجوة بين المبالغ المطلوبة والمبالغ المدفوعة تستمر في الاتساع؛ ففي النصف الثاني من عام 2024، بلغ الفرق بين العاملين 53%. وتشير التقارير الصادرة عن شركات الاستجابة للحوادث إلى أن معظم العملاء يختارون عدم الدفع على الإطلاق، مما يعني أن الفجوة الفعلية أكبر من الأرقام الموضحة أدناه. تحدثنا إلى دان سوندرز، مدير الاستجابة للحوادث في منطقة أوروبا والشرق الأوسط وأفريقيا في شركة الاستجابة لحوادث الأمن السيبراني Kivu Consulting، لمعرفة المزيد عن قدرة الضحية على الصمود. وأضاف "وفقا لبياناتنا فإن نحو 30% من المفاوضات تنتهي بالدفع أو بقرار الضحية بدفع الفدية. وفي كثير من الأحيان يتم اتخاذ هذه القرارات على أساس القيمة المتصورة للبيانات المخترقة". وعلى نحو مماثل، أشار كوكسون إلى أن الضحايا أصبحوا قادرين بشكل متزايد على مقاومة المطالب واستكشاف خيارات متعددة للتعافي من الهجمات، وذلك بفضل التحسينات في النظافة الإلكترونية والمرونة الشاملة. وأضافت: "قد يقررون في النهاية أن أداة فك التشفير هي الخيار الأفضل لهم ويتفاوضون على تخفيض الدفعة النهائية، ولكن في أغلب الأحيان يجدون أن الاستعادة من نسخة احتياطية حديثة هي المسار الأسرع والأكثر فعالية من حيث التكلفة". وبغض النظر عن الطلب الأولي، فإن الدفعة النهائية تكون عادة ما بين 150 ألف دولار و250 ألف دولار.

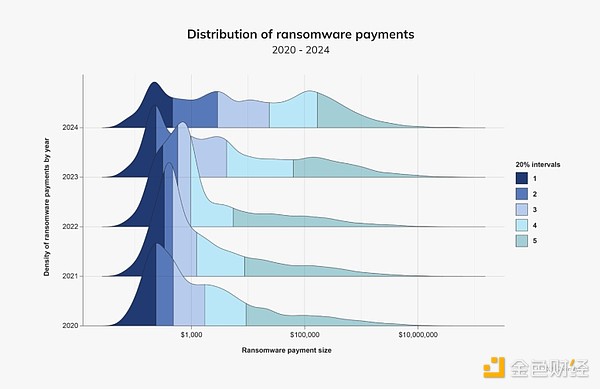

في الشكل أدناه يمكننا أن نرى تطور توزيع مدفوعات برامج الفدية في عام 2024. في عام 2020، كان هناك ذيل طويل ولكن ذروة واحدة فقط لمدفوعات برامج الفدية، ولكن في عام 2024، انقسم مرتكبو برامج الفدية إلى ثلاث فئات. يبلغ متوسط المدفوعات التي يدفعها بعض مرتكبي برامج الفدية، مثل Phobos، ما بين 500 دولار إلى 1000 دولار. وكانت هناك مجموعة أخرى بلغت قيمتها نحو 10 آلاف دولار، وكانت هناك مجموعة ثالثة بلغت مدفوعاتها أكثر من 100 ألف دولار، ووصل بعضها إلى مليون دولار. ونرى أيضًا المزيد من الحوادث في الطرف الأعلى من التوزيع، مما يعني نسبة أكبر من الهجمات التي تزيد قيمتها عن مليون دولار. يعكس هذا التقسيم المشهد المتغير لمرتكبي برامج الفدية التي لاحظها كوكسون، مع هيمنة مجموعات أصغر على المدفوعات ذات القيمة المنخفضة والمتوسطة، في حين تدفع مبالغ الفدية الشاذة التي تتراوح بين 7 و8 أرقام التوزيع نحو الفئة الثالثة من المدفوعات.

في الشكل أدناه، يمكننا أن نرى أي السلالات هي الأسوأ من حيث إجمالي قيمة الفدية (حجم الفقاعة)، وحجم الدفع المتوسط (المحور X)، ومؤشر حوادث الفدية (المحور Y).

تدفقات برامج الفدية: أين ذهبت الأموال؟ إن فهم أساليب غسيل الأموال من خلال برامج الفدية يمكن أن يوفر رؤى مهمة حول سلوك الجهات الفاعلة في التهديد بعد الاستغلال، مما يسمح لوكالات إنفاذ القانون بالاستجابة بشكل أكثر فعالية، وفي بعض الحالات، التنبؤ بالإجراءات المستقبلية بناءً على الأنماط الثابتة. في الصورة أدناه، نرى أن أموال الفدية تتدفق في المقام الأول عبر البورصات المركزية (CEXs) (للتدفقات الخارجية)، والمحافظ الشخصية (لحفظ الأموال)، والجسور (لمحاولات إخفاء تدفقات الأموال). لقد لاحظنا انخفاضًا كبيرًا في استخدام الخلاط في عام 2024. تاريخيًا، تمثل خدمات خلط العملات عادةً ما بين 10% إلى 15% من حركة غسيل الأموال المرتبطة ببرامج الفدية ربع السنوية. إن التراجع في خلط الخدمات بين الجهات الفاعلة في مجال برامج الفدية على مر السنين أمر مثير للاهتمام للغاية ويُظهر التأثير المدمر للعقوبات وإجراءات التنفيذ (مثل تلك ضد Chipmixer وTornado Cash وSinbad). لقد لاحظنا أن الجهات الفاعلة في مجال برامج الفدية تعتمد بشكل متزايد على الجسور عبر السلسلة بدلاً من الخلاطات لتسهيل تدفقات أموالها. ومع ذلك، تظل بورصات العملات المشفرة الركيزة الأساسية لاستراتيجيات غسل الأموال المرتبطة ببرامج الفدية، مع اعتماد على مثل هذه الخدمات أعلى قليلاً من المتوسط في عام 2024 (39% مقارنة بـ 37% في الفترة 2020-2024). ومن الجدير بالذكر أن كمية كبيرة من الأموال مخزنة في المحافظ الشخصية. ومن الغريب أن مشغلي برامج الفدية، وهي المجموعة التي تحركها في المقام الأول دوافع مالية، أصبحوا أقل استعدادًا من أي وقت مضى لسحب أموالهم. ونحن نعتقد أن هذا يرجع إلى حد كبير إلى الإجراءات غير المتوقعة والحاسمة التي تتخذها جهات إنفاذ القانون ضد الأفراد والخدمات المتورطة في غسل الأموال باستخدام برامج الفدية أو التي تسهل ذلك، مما يدفع الجهات الفاعلة إلى الشعور بعدم الأمان بشأن مكان تخزين أموالهم بأمان. في حين أنه قد يكون هناك مجموعة متنوعة من العوامل وراء أي من الاتجاهات في الرسم البياني أعلاه، فمن المحتمل أن يُعزى الانخفاض في استخدام البورصات الخالية من KYC منذ أكتوبر 2024 إلى تعيين البورصة الروسية Cryptex ومصادرة 47 بورصة للعملات المشفرة باللغة الروسية خالية من KYC من قبل مكتب الشرطة الجنائية الفيدرالية في ألمانيا (BKA) - كلا الإجراءين حدثا في سبتمبر 2024. إن توقيت هذه الإجراءات التنفيذية، إلى جانب فترة تدفق برامج الفدية إلى البورصات الخالية من متطلبات معرفة العميل، له دلالة واضحة.

دراسة حالة برامج الفدية

اعتقال بانيف وتأثيره على عمليات LockBit

بين عامي 2019 و2024، يُزعم أن روستيسلاف بانيف، وهو مواطن روسي إسرائيلي مزدوج الجنسية، لعب دورًا رئيسيًا في دعم LockBit. ويُتهم بتطوير عدة أدوات للمجموعة، أحدها مكّن المهاجمين من طباعة ملاحظات فدية من أي طابعة متصلة بالنظام المصاب، حيث ورد أنه تلقى مقابل ذلك حوالي 230 ألف دولار في عملة البيتكوين (BTC). وفي حين تم فرض عقوبات في السابق على مواطنين روس، بما في ذلك مدير LockBit ديمتري يوريفيتش خوروشيف، بسبب تورطهم في هذه الهجمات، فمن المهم أن ندرك أن برامج الفدية تشكل تهديدًا عالميًا حقيقيًا يشمل جهات فاعلة من جميع أنحاء العالم. بانيف، الذي يتواجد حاليا في إسرائيل في انتظار تسليمه إلى الولايات المتحدة، مطلوب بتهمة التآمر لارتكاب عمليات احتيال وجرائم إلكترونية واحتيال عبر الإنترنت وجرائم أخرى.

في مخطط المفاعل، يمكننا أن نرى أنه، وفقًا للائحة الاتهام، تم تحويل ما يقرب من 5000 دولار في عملة البيتكوين من خوروشيف كل أسبوعين بدءًا من عام 2022. ومن ثم، من يوليو 2023 إلى أوائل عام 2024، تم تحويل ما يقرب من 10000 دولار أمريكي من عملة البيتكوين شهريًا إلى خوروشيف. قد يشكل اعتقال بانيف ضربة قوية لقدرة LockBit على إعادة التنظيم ويؤكد أن الشفافية وعدم قابلية التغيير في blockchain تمكن إنفاذ القانون من تتبع الأنشطة غير القانونية ومكافحة مجموعات الجرائم الإلكترونية العابرة للحدود الوطنية حتى بعد سنوات من ارتكاب الجريمة. كان إسقاط LockBit واعتقال Panev بمثابة انتصارات كبيرة لعام 2024 وأثارا التحول نحو نظام بيئي أكثر لامركزية وأقل تنسيقًا.

التورط الإيراني في هجمات برامج الفدية

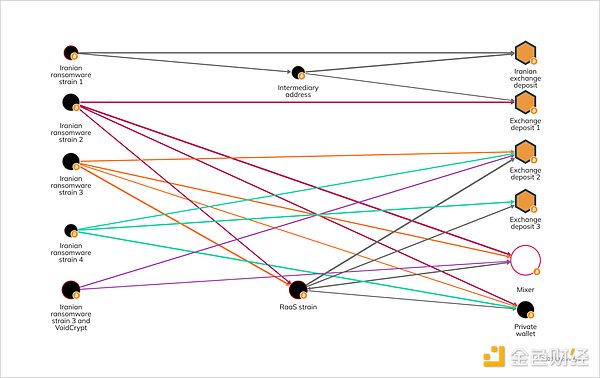

بالإضافة إلى مجرمي الإنترنت الناطقين بالروسية، فرض مكتب مراقبة الأصول الأجنبية التابع لوزارة الخزانة الأمريكية (OFAC) عقوبات على مواطنين إيرانيين خلال السنوات القليلة الماضية بسبب تورطهم في تسهيل وتنفيذ هجمات برامج الفدية. كما لاحظنا سابقًا أن هناك أدلة على السلسلة تشير إلى أن الشركات التابعة لـ LockBit عملت مع سلالات برامج الفدية الإيرانية وأودعت أموالًا في البورصات الإيرانية.

لحسن الحظ، من خلال تحليلنا على السلسلة، يمكننا تحديد الجهات الفاعلة الإيرانية أثناء إعادة صياغة علامتها التجارية أو التحول إلى خدمات RaaS مختلفة. كما يمكننا أن نرى في مخطط Chainalysis Reactor أدناه، قمنا بربط أربع سلالات مختلفة من برامج الفدية بنفس الجهة الفاعلة الإيرانية المهددة، والتي من المحتمل أنها نشرت أيضًا سلالة RaaS الشهيرة. لقد شهدنا أيضًا إعادة استخدام عناوين الودائع عبر العديد من البورصات العالمية، مما يربط هذه السلالات المتباينة على ما يبدو - ليس فقط مع بعضها البعض، ولكن أيضًا يؤكد روابط المشغلين مع إيران.

برنامج الفدية الرئيسي يغير اسمه ويطلق فرعًا

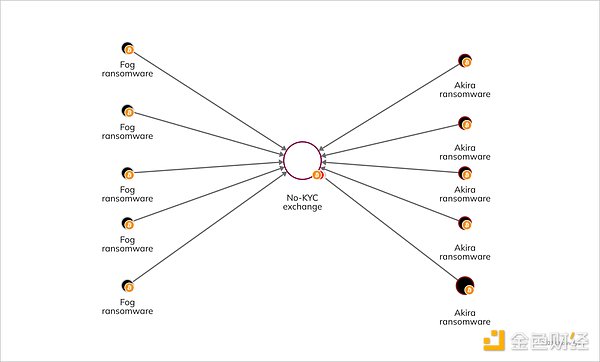

منذ ظهوره، أثبت Akira قدرته على استغلال الثغرات الأمنية بنجاح (خاصة في بيئات المؤسسات) واكتسب الاهتمام من خلال سلسلة من الهجمات البارزة. كما ذكرنا أعلاه، فإن Akira هو الوحيد من بين سلالات برامج الفدية العشرة الكبرى الذي سيزيد نشاطه في النصف الثاني من عام 2024. في سبتمبر 2024، ظهرت سلالة جديدة من برامج الفدية، Fog، على الساحة وأظهرت منذ ذلك الحين قدرات مماثلة جدًا لـ Akira في استهداف الثغرات الحرجة. ركزت كلتا المجموعتين بشكل أساسي على استغلال ثغرات VPN، والتي سمحت لهم بالوصول غير المصرح به إلى الشبكات، وبالتالي نشر برامج الفدية.

يستخدم كل من Akira وFog نفس أساليب غسيل الأموال، على عكس برامج الفدية الأخرى، مما يدعم الاتصال بينهما بشكل أكبر. على سبيل المثال، يوضح الرسم البياني Chainalysis Reactor أدناه أن العديد من المحافظ التي تديرها Akira وFog قد نقلت الأموال إلى نفس البورصة التي لا تتطلب KYC.

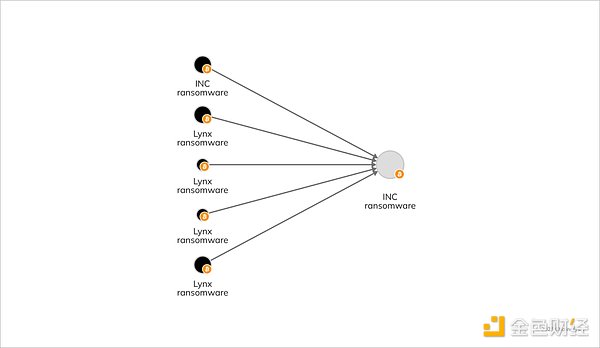

بالإضافة إلى العلاقة بين Akira وFog، اكتشفنا أيضًا الارتباط بين متغيرات INC وLynx ransomware من خلال فحص السلوكيات المماثلة على السلسلة. لاحظ باحثو الأمن السيبراني أيضًا أن المتغيرين يشتركان في كود المصدر.

توضح هذه العلاقات المتداخلة اتجاهًا أوسع في النظام البيئي للبرامج الضارة: حيث تستمر استراتيجيات المجرمين الإلكترونيين في التطور استجابة للتدقيق المتزايد من جانب سلطات إنفاذ القانون.

معالجة مشهد التهديدات المتغير

يعكس برنامج الفدية في عام 2024 التغييرات التي يقودها إجراءات إنفاذ القانون، وزيادة قدرة الضحايا على الصمود، واتجاهات الهجوم الناشئة. ساعدت الإجراءات الصارمة والتعاون مع شركات الاستجابة للحوادث وخبراء blockchain في تعطيل العديد من مجموعات برامج الفدية وتقليل ربحيتها. وأظهر الضحايا أيضًا مقاومة أكبر لمطالب الفدية، مما أدى إلى توسيع الفجوة بين مطالب الفدية والمدفوعات. وتستمر الاستراتيجيات المالية في التكيف تحت ضغط إنفاذ القانون، حتى في الوقت الذي يواجه فيه الجهات الخبيثة صعوبات متزايدة في غسل الأموال. ويظل التعاون المستمر وتدابير الدفاع المبتكرة أمرا بالغ الأهمية للبناء على التقدم المحرز في عام 2024.

Kikyo

Kikyo

Kikyo

Kikyo Aaron

Aaron Alex

Alex Clement

Clement Clement

Clement Jasper

Jasper Catherine

Catherine Hui Xin

Hui Xin Kikyo

Kikyo Jasper

Jasper