الخصوصية هي حق أساسي للإنسان والمنظمات. بالنسبة للأفراد، فهو يساعد الأشخاص على التعبير عن أنفسهم بحرية دون الحاجة إلى الكشف عن أي معلومات لا يرغبون في مشاركتها مع أطراف ثالثة. بالنسبة لمعظم المؤسسات اليوم، تعتبر البيانات سلعة أساسية، وتعد خصوصية البيانات أمرًا بالغ الأهمية لحماية هذه السلعة. لقد أدت حركة cypherpunk وتسليع البيانات إلى تسريع عملية البحث والتطوير في بدايات التشفير.

التشفير هو مجال واسع إلى حد ما، وعندما ننظر إلى التشفير في سياق الحوسبة، فقد رأينا العديد من المخططات المختلفة، مثل إثباتات المعرفة الصفرية، التشفير المتماثل، والمشاركة السرية، وما إلى ذلك، تم تحسين هذه الحلول بشكل مستمر منذ ولادتها في الستينيات. تعتبر هذه الحلول حاسمة لفتح طرق الحوسبة الخاصة (البيانات هي سلعة أساسية لأن الناس يمكنهم اكتشافها وتوليد الأفكار منها). حتى يومنا هذا، حقق مجال الحوسبة الخاصة تطورات مهمة في الحوسبة متعددة الأطراف وإثباتات المعرفة الصفرية، ولكن كانت هناك دائمًا مشكلات تتعلق بالخصوصية فيما يتعلق بالبيانات المدخلة نفسها.

عندما تكون السلعة الأكثر أهمية متاحة للعامة، فمن الصعب جدًا على أي مالك بيانات الاستعانة بمصادر خارجية لحساب هذه البيانات دون اتفاقية قانونية. اليوم، يعتمد الجميع على معايير الامتثال لخصوصية البيانات مثل HIPAA للبيانات الصحية واللائحة العامة لحماية البيانات خصيصًا لخصوصية البيانات في المنطقة الأوروبية.

في مجال blockchain، نحن نؤمن بنزاهة التكنولوجيا أكثر من نزاهة الهيئات التنظيمية. باعتبارنا مؤمنين بالملكية غير المسموح بها وتعظيمها، إذا كنا نؤمن بمستقبل يمتلك فيه المستخدمون البيانات، فإننا بحاجة إلى طرق غير موثوقة لإجراء العمليات الحسابية على تلك البيانات. حتى ظهور عمل كريج جينتري في عام 2009، لم يكن مفهوم إجراء العمليات الحسابية على البيانات المشفرة بمثابة إنجاز كبير. كانت هذه هي المرة الأولى التي يتمكن فيها أي شخص من إجراء العمليات الحسابية (الجمع والضرب) على النص المشفر (أي البيانات المشفرة).

1. كيف يعملالتشفير المتماثل (FHE) بشكل كامل

إذن، هذا ما هو بالضبط "الرياضيات السحرية" التي تسمح لأجهزة الكمبيوتر بإجراء العمليات الحسابية دون معرفة أي شيء عن المدخلات؟

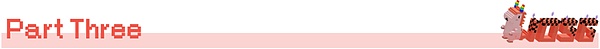

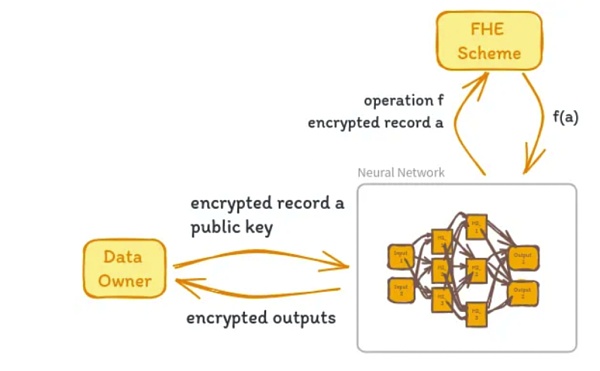

التشفير المتماثل بالكامل (FHE) هو نوع من نظام التشفير الذي يسمح بإجراء العمليات الحسابية على البيانات المشفرة (النص المشفر) دون فك تشفير البيانات، مما يوفر الخصوصية والبيانات الحماية تفتح مجموعة من حالات الاستخدام.

أثناء عملية FHE، عندما يتم تشفير البيانات، تتم إضافة بيانات إضافية تسمى الضوضاء إلى البيانات الأصلية. هذه هي عملية تشفير البيانات.

في كل مرة يتم فيها إجراء عملية حسابية متجانسة (جمع أو ضرب)، تتم إضافة ضوضاء إضافية. إذا كانت العملية الحسابية معقدة جدًا وتمت إضافة ضوضاء في كل مرة، فسيصبح من الصعب جدًا في النهاية فك تشفير النص المشفر (وهو ثقيل جدًا من الناحية الحسابية). هذه العملية مناسبة بشكل أفضل للجمع لأن الضجيج ينمو خطيًا، بينما في الضرب ينمو الضجيج بشكل كبير. لذلك، إذا كانت هناك مضاعفات متعددة الحدود معقدة، فسيكون فك تشفير الإخراج أمرًا صعبًا للغاية.

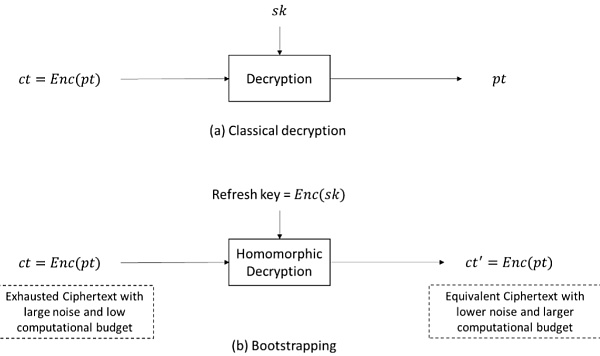

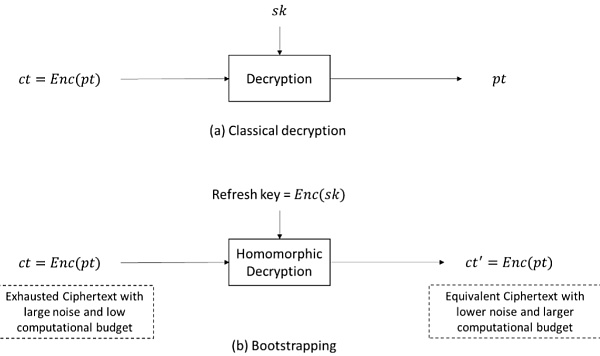

إذا كانت الضوضاء مشكلة كبيرة ونموها يجعل استخدام FHE صعبًا، فيجب التحكم فيها. أدى هذا إلى ظهور عملية جديدة تسمى "Bootstrapping". Bootstrapping هو عملية تشفير البيانات المشفرة باستخدام مفتاح جديد وفك تشفيرها ضمن التشفير. يعد هذا أمرًا مهمًا للغاية لأنه يقلل بشكل كبير من الحمل الحسابي بالإضافة إلى عبء فك التشفير للمخرج النهائي. على الرغم من أن Bootstrapping يقلل من الحمل النهائي لفك التشفير، إلا أنه سيكون هناك قدر كبير من الحمل التشغيلي في هذه العملية. قد يكون هذا مكلفًا ويستغرق وقتًا طويلاً.

حلول FHE الرئيسية الحالية هي: BFV، وBGV، وCKKS، وFHEW، وTFHE. باستثناء TFHE، فإن اختصارات هذه المخططات هي أسماء مؤلفي أوراقهم.

فكر في هذه السيناريوهات باعتبارها لغات مختلفة يتم التحدث بها في نفس البلد، وكل منها مُحسّن لأشياء مختلفة. سيكون الوضع المثالي هو توحيد البلاد، حيث يمكن فهم كل هذه اللغات بواسطة نفس الآلة. تعمل العديد من مجموعات عمل FHE على تحقيق إمكانية التركيب لهذه السيناريوهات المختلفة. تساعد المكتبات مثل SEAL (مخططات BFV وCKKS المدمجة) وHElib (BGV + CKKS التقريبية) في تنفيذ مخططات FHE أو مجموعات من المخططات لإجراء حسابات مختلفة. على سبيل المثال، تعد مكتبة Zama's Concrete بمثابة مترجم Rust لـ TFHE.

2. مقارنة مخططات FHE

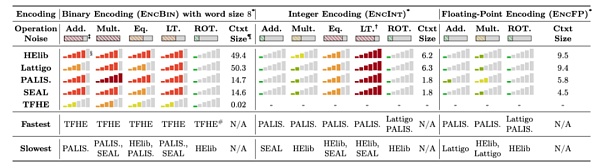

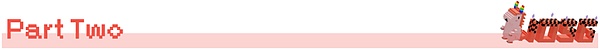

فيما يلي تشارلز جوث وديميتريس · موريس ونكتاريوس جورج تشوسوس في ورقتهم البحثية "SoK: رؤى جديدة حول مكتبات التشفير المتجانس بالكامل عبر المعيار المعياري" (2022) مقارنة أداء المكتبات المختلفة.

حالات استخدام Web3

عندما نستخدم blockchain والتطبيقات اليوم، تكون جميع البيانات عامة ومتاحة للجميع ويمكن رؤية كل شيء . يعد هذا مفيدًا لمعظم حالات الاستخدام، ولكنه يحد تمامًا من العديد من حالات الاستخدام التي تتطلب الخصوصية أو سرية البيانات افتراضيًا (مثل نماذج التعلم الآلي، وقواعد البيانات الطبية، وعلم الجينوم، والتمويل الخاص، والألعاب التي لا يمكن تزويرها، وما إلى ذلك). تسمح سلاسل الكتل أو الأجهزة الافتراضية التي تعمل بنظام FHE بشكل أساسي بتشفير حالة السلسلة بأكملها من نقطة البداية، مما يضمن الخصوصية مع السماح بإجراء حسابات عشوائية على البيانات المشفرة. جميع البيانات المخزنة أو المعالجة على شبكات blockchain التي تعمل بنظام FHE آمنة بطبيعتها. تمتلك Zama حل fhEVM الذي يسمح بحوسبة EVM في بيئة متجانسة تمامًا. وهذا يضمن الخصوصية على مستوى التنفيذ لأي مشروع L1/L2 تم إنشاؤه باستخدام هذه المكتبة. على الرغم من أن سلاسل الخصوصية كانت دائمًا تقنية رائعة، إلا أن أداء الاعتماد والرمز المميز لم يتحسن بشكل ملحوظ.

فيما يتعلق بالاستعانة بمصادر خارجية للحوسبة العامة، لا يُقصد من FHE نفسها أن تحل محل ZK وMPC. يمكنهم أن يكملوا بعضهم البعض لإنشاء عملاق حوسبة خاص غير موثوق به. على سبيل المثال، تقوم شركة Sunscreen ببناء "محرك خصوصية" يسمح بشكل أساسي لأي تطبيق blockchain بالاستعانة بمصادر خارجية للحسابات في بيئة الحوسبة FHE الخاصة بهم وتغذية النتائج مرة أخرى. يمكن التحقق من الحسابات الناتجة عن طريق براهين ZK. تقوم شركة Octra بشيء مماثل، ولكن باستخدام نوع مختلف من نظام التشفير يسمى hFHE.

يعتبر إثبات ZK جيدًا في إثبات شيء ما دون الكشف عن البيانات، ولكن لا يزال بإمكان المُبرِغ الوصول إلى البيانات في وقت ما. لا يمكن استخدام براهين ZK لإجراء العمليات الحسابية على البيانات الخاصة؛ بل يمكنها فقط التحقق من اكتمال بعض الحسابات بشكل صحيح.

تقوم MPC بتوزيع حساب البيانات المشفرة عبر أجهزة متعددة، وإجراء العمليات الحسابية بالتوازي، ثم ربط نتائج الحساب النهائية معًا. وطالما أن غالبية الآلات التي تقوم بالحسابات صادقة، فلا يمكن استرجاع البيانات الأصلية، ولكن هذا لا يزال بمثابة افتراض للثقة. نظرًا للاتصال المستمر المطلوب بين الأطراف في MPC (يجب تقسيم البيانات وحسابها وإعادة توصيلها باستمرار)، يصبح التوسع عبر الأجهزة أمرًا صعبًا.

في FHE، يتم إجراء جميع العمليات الحسابية على بيانات مشفرة، وليست هناك حاجة لفك تشفير البيانات، ويمكن القيام بذلك على خادم واحد. يمكن توسيع أداء FHE من خلال أجهزة أفضل، والمزيد من موارد الحوسبة، وتسريع الأجهزة.

في الوقت الحالي، أفضل حالات استخدام FHE في مجال blockchain هي الاستعانة بمصادر خارجية للحوسبة العامة بدلاً من بناء FHE L1/L2 مدمج. فيما يلي بعض حالات الاستخدام المثيرة للاهتمام التي يمكن لـ FHE فتحها:

الجيل الأول (التشفير الأصلي): DID على السلسلة، والكازينو، والمراهنة، والتصويت، والألعاب، والتمويل اللامركزي الخاص، والرموز الخاصة، والمجمعات المظلمة، والمصادقة الثنائية، والنسخ الاحتياطية، وكلمات المرور.

الجيل الثاني (معياري): "Chainlink للخصوصية"، والحوسبة الخاصة المستعانة بمصادر خارجية، و blockchain، والتشفير الشامل بين العقود توفر البيانات المشفرة وتخزين البيانات بشكل آمن يمكن التحقق منه.

الجيل الثالث (درجة المؤسسة): تطبيقات المستهلك المعقدة، التشفير واللامركزية LLM، الذكاء الاصطناعي، المعدات القابلة للارتداء، الاتصالات، العسكرية، حلول الدفع الطبية وحماية الخصوصية والدفع الخاص عبر P2P.

مشاريع الصناعة الحالية المستندة إلى FHE

لقد ألهم تطوير التشفير المتماثل بالكامل (FHE) العديد من مشاريع blockchain المبتكرة التي تستفيد من هذه التكنولوجيا لتعزيز خصوصية البيانات وأمنها. يتعمق هذا القسم في التفاصيل الفنية والأساليب الفريدة للمشاريع الجديرة بالملاحظة مثل Inco وFhenix وZama.

Inco

تعد شركة Inco رائدة في دمج FHE و blockchain، مما يؤدي إلى إنشاء منصة تجعل حسابات البيانات آمنة ومأمونة. خاص. تستخدم Inco تقنية التشفير المستندة إلى الشبكة لتنفيذ مخطط FHE الخاص بها، مما يضمن إمكانية تنفيذ العمليات على النص المشفر (البيانات المشفرة) دون الكشف عن النص العادي الأساسي. تدعم المنصة العقود الذكية التي تحافظ على الخصوصية، مما يسمح بمعالجة البيانات المشفرة مباشرة على blockchain.

FHE المستندة إلى الشبكة: تستخدم شركة Inco التشفير القائم على الشبكة، وهي FHE التنفيذ، الذي يُشار إليه بخصائصه الأمنية بعد الكم، يضمن المرونة ضد الهجمات الكمومية المحتملة في المستقبل.

عقد ذكي لحماية الخصوصية: يمكن لعقد Inco الذكي تنفيذ أي وظيفة على المدخلات المشفرة، مما يضمن عدم العقد أو العقدة يمكن لتنفيذ العقد الوصول إلى بيانات نصية واضحة.

إدارة الضوضاء والتشغيل: من أجل التعامل مع مشكلة نمو الضوضاء أثناء العمليات المتجانسة، نفذت شركة Inco عملية تشغيل فعالة تقوم التكنولوجيا بتحديث النص المشفر، وتحافظ على إمكانية فك التشفير، وتقوم بإجراء حسابات معقدة في نفس الوقت.

فينيكس

< img src="https://img.jinse.cn/7240144_image3.png">

تركز Fhenix على توفير بنية تحتية قوية لتطبيقات حماية الخصوصية، والاستفادة من FHE لتحقيق توفير حلول تشفير شاملة لحماية بيانات المستخدم. تم تصميم منصة Fhenix لدعم مجموعة واسعة من التطبيقات بدءًا من المراسلة الآمنة وحتى المعاملات المالية الخاصة، مما يضمن خصوصية البيانات في جميع عمليات الحوسبة.

زاما

Zama هي شركة رائدة في مجال FHE وتشتهر بحل fhEVM الذي طورته. يسمح هذا الحل بإجراء حسابات Ethereum EVM في بيئة متجانسة تمامًا، مما يضمن الخصوصية على مستوى التنفيذ لأي مشروع L1/L2 تم إنشاؤه باستخدام المكتبة.

حل fhEVM: fhEVM الخاص بـ Zama يدمج الحل FHE مع جهاز Ethereum الظاهري لتنفيذ تنفيذ العقود الذكية المشفرة. وهذا يسمح بإجراء المعاملات والحسابات السرية داخل النظام البيئي للإيثريوم.

المكتبة الخرسانية: مكتبة Zama's Concrete هي مكتبة لـ TFHE (أحد أشكال FHE) مترجم الصدأ . توفر هذه المكتبة تنفيذًا عالي الأداء لأنظمة التشفير المتماثلة، مما يجعل حسابات التشفير أكثر كفاءة.

قابلية التشغيل البيني: تلتزم Zama بإنشاء مشاريع يمكنها العمل بسلاسة مع البنية التحتية التعاونية الحالية . يتضمن ذلك دعمًا لمجموعة متنوعة من أساسيات وبروتوكولات التشفير، مما يضمن التوافق الواسع وسهولة التكامل.

3. الدور الرئيسي لـ FHE في مجال التشفير والبنية التحتية للذكاء الاصطناعي والتطبيقات

اليوم، يسير تقاطع التشفير والذكاء الاصطناعي على قدم وساق. على الرغم من عدم الخوض في هذا التقاطع، تجدر الإشارة إلى أن الابتكار في النماذج ومجموعات البيانات الجديدة سيكون مدفوعًا بالتعاون مفتوح المصدر بين لاعبين متعددين. وبعيدًا عن العمليات الحسابية، فإن ما يهم في النهاية هو البيانات، وهي الجزء الأكثر أهمية في هذا المسار التعاوني. تعتمد فائدة تطبيقات ونماذج الذكاء الاصطناعي في نهاية المطاف على البيانات التي تم تدريبهم عليها، سواء كانت نموذجًا أساسيًا، أو نموذجًا مضبوطًا بدقة، أو وكيلًا ذكيًا للذكاء الاصطناعي. إن الحفاظ على أمان وخصوصية هذه البيانات يفتح مساحة تصميم واسعة للتعاون مفتوح المصدر مع السماح لأصحاب البيانات بمواصلة تحقيق الدخل من نماذج التدريب أو التطبيقات النهائية. إذا كانت هذه البيانات عامة بطبيعتها، فسيكون من الصعب تحقيق الدخل منها (نظرًا لأنه يمكن لأي شخص الوصول إلى مجموعات البيانات القيمة)، لذلك فمن المرجح أن تكون هذه البيانات محمية بإحكام.

في هذه الحالة، يمكن أن تلعب FHE دورًا رئيسيًا. من الناحية المثالية، سيسمح بنماذج التدريب دون الكشف عن مجموعة البيانات الأساسية، مما قد يؤدي إلى فتح تحقيق الدخل من مجموعات البيانات وتسهيل التعاون مفتوح المصدر بشكل كبير بين مالكي مجموعات البيانات.

المصدر: شبكة Bagel

كيفية تعزيز FHE للتعلم الآلي الذي يحافظ على الخصوصية ( PPML )

خصوصية البيانات: باستخدام FHE، يمكن تشفير البيانات الحساسة مثل السجلات الطبية أو المعلومات المالية أو المعرفات الشخصية قبل إدخالها في نموذج تعلم الآلة. وهذا يضمن أنه حتى لو تم اختراق بيئة الحوسبة، فإن البيانات تظل سرية.

التدريب على النماذج الآمنة: يتطلب تدريب نماذج تعلم الآلة عادةً كميات كبيرة من البيانات. باستخدام FHE، يمكن تشفير هذه البيانات، مما يسمح بتدريب النماذج دون الكشف عن البيانات الأصلية، وهو أمر بالغ الأهمية للصناعات التي تتعامل مع معلومات حساسة للغاية وتخضع للوائح خصوصية البيانات الصارمة.

الاستدلال السري: بالإضافة إلى التدريب، يمكن استخدام FHE أيضًا لاستدلال التشفير. وهذا يعني أنه بمجرد تدريب النموذج، يمكن إجراء التنبؤات على المدخلات المشفرة، مما يضمن بقاء بيانات المستخدم خاصة طوال عملية الاستدلال.

مجالات تطبيق PPML الخاصة بـ FHE:

مشكلة FHE:

كما ذكرنا من قبل، لا يوجد "توحيد" بين مخططات FHE. لا يمكن دمج الحلول، ويجب دمج حلول FHE المختلفة لأنواع مختلفة من الحسابات عدة مرات. كما أن عملية تجربة سيناريوهات مختلفة لنفس الحساب مرهقة للغاية. ويجري تطوير إطار عمل CHIMERA للسماح بالتبديل بين مخططات FHE المختلفة مثل TFHE وBFV وHEAAN، ولكنه في الوقت الحالي بعيد عن أن يكون قابلاً للاستخدام. وهذا يؤدي إلى المشكلة التالية، وهي عدم وجود معايير مرجعية. تعتبر المقارنة المعيارية مهمة للمطورين لتبني هذه التكنولوجيا. سيساعد هذا في توفير الكثير من وقت المطور. العديد من الأجهزة ذات الأغراض العامة الموجودة ليست مناسبة جدًا بسبب الحمل الحسابي (التشفير، فك التشفير، التمهيد، إنشاء المفاتيح، وما إلى ذلك). يلزم وجود شكل من أشكال تسريع الأجهزة، أو قد يلزم إنشاء شرائح معينة (FPGAs و/أو ASICs) لتمكين المزيد من التطبيقات السائدة لـ FHE. يمكن مقارنة مشاكل هذه النماذج بمشاكل صناعة ZK (المعرفة الصفرية). وطالما أن مجموعة من علماء الرياضيات الأذكياء والعلماء التطبيقيين والمهندسين مهتمون بهذا المجال، فسوف نستمر في التفاؤل بشأن هذين المجالين: FHE للخصوصية وZK لقابلية التحقق.

4. كيف سيبدو مستقبل محرك FHE؟

سيكون هناك حل FHE لحكم الكل؟ ولا تزال مثل هذه المناقشات مستمرة في الصناعة. على الرغم من أن الوضع الأمثل هو الحصول على حل موحد، إلا أن الاحتياجات المتنوعة للتطبيقات المختلفة قد تتطلب دائمًا حلولًا متخصصة مُحسّنة لمهام محددة. هل التشغيل البيني بين السيناريوهات هو الحل الأفضل؟ قد تكون قابلية التشغيل البيني بالفعل نهجًا عمليًا، مما يسمح بالمرونة في التعامل مع احتياجات الحوسبة المتنوعة مع الاستفادة من نقاط القوة في السيناريوهات المختلفة.

متى ستكون FHE متاحة؟ ترتبط سهولة الاستخدام ارتباطًا وثيقًا بالتقدم المحرز في تقليل النفقات الحسابية وتحسين معايير القياس وتطوير الأجهزة المتخصصة. ومع تقدم هذه المجالات، ستصبح الرعاية الصحية الأولية (FHE) أكثر سهولة وعملية.

باختصار، توفر FHE أدوات قوية لحماية خصوصية البيانات والحوسبة الآمنة. على الرغم من وجود تحديات حاليًا في قابلية التشغيل البيني، والحمل الحسابي، ودعم الأجهزة، إلا أنه لا يمكن تجاهل إمكانات FHE في مجال blockchain، والتعلم الآلي الذي يحافظ على الخصوصية، وتطبيقات Web3 الأوسع. ومع التطوير المستمر والابتكار التكنولوجي، من المتوقع أن تلعب FHE دورًا رئيسيًا في حماية الخصوصية المستقبلية ومجالات الحوسبة الآمنة.

JinseFinance

JinseFinance