تحذير: يمكن لـ DeFi Gaming تلويث عنوان محفظتك

نظرًا لحجم المعاملات الكبير، يقوم مزود الخدمة حتمًا بنقل USDT المرتبط بالمخاطر إلى عناوين التبادل، مما قد يؤدي إلى فرض قيود على هذه الحسابات بسبب تورطها في أنشطة غير مشروعة.

Davin

Davin

المؤلف: JW، باحث Four Pillars المترجم: Golden Finance xiaozou

ملخص هذا المقال؛ :< /strong>

تحتوي محافظ التشفير الحديثة على ثلاثة مكونات أساسية: إدارة المفاتيح، وحسابات مصادقة المستخدم والتفاعل معه، وواجهات لمشاركة المستخدم. يحتوي كل جزء على تحديات وابتكارات مختلفة تشكل معًا تجربة المحفظة الشاملة.

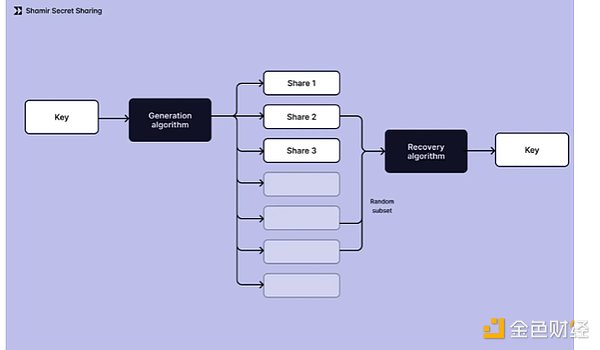

لقد تطورت إدارة المفاتيح من إدارة مفاتيح خاصة بسيطة إلى حلول أكثر تعقيدًا: حل المشاركة السرية الخاص بـ Shamir مقسم إلى أجزاء متعددة، وأنظمة توقيع العتبة دعم الحساب متعدد الأطراف دون إعادة المفاتيح، وتستخدم بيئة التنفيذ الموثوقة العزل على مستوى الأجهزة. وتعتمد مشاريع مثل Privy وParticle Network وTurnkey هذه الأساليب عمليًا.

تجريد الحساب يجعل تفاعلات blockchain أكثر سهولة في الاستخدام عن طريق تحويل الحسابات المعقدة إلى واجهات قابلة للبرمجة. وهذا يتيح ميزات مثل المعاملات الخالية من الغاز، والانتعاش الاجتماعي، وإعدادات الأمان المخصصة، مما يجعل تكنولوجيا blockchain في متناول المستخدمين العاديين، كما أظهرت مشاريع مثل Abstract’s Global Wallet.

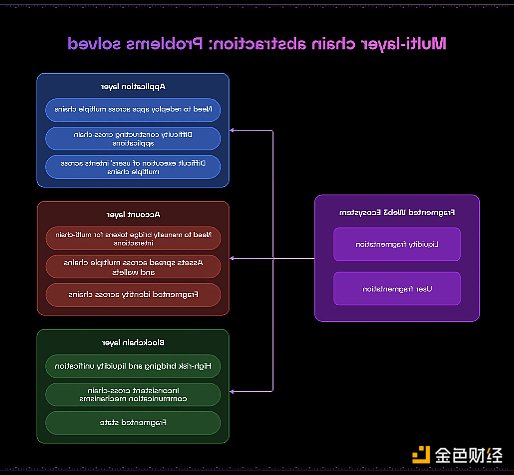

تجريد السلسلة يجعل سلاسل الكتل المختلفة غير مرئية للمستخدمين النهائيين، وبالتالي حل تعقيد التفاعلات عبر السلسلة. يمكن للمستخدمين إدارة الأرصدة عبر السلاسل، وإجراء الدفعات باستخدام أي رمز مميز، والتفاعل بسلاسة مع العديد من سلاسل الكتل مع الحفاظ على اللامركزية والأمن. يوضح لنا نظام الحسابات الموثوقة في One Balance طريقة واحدة لتحقيق هذه الوظائف.

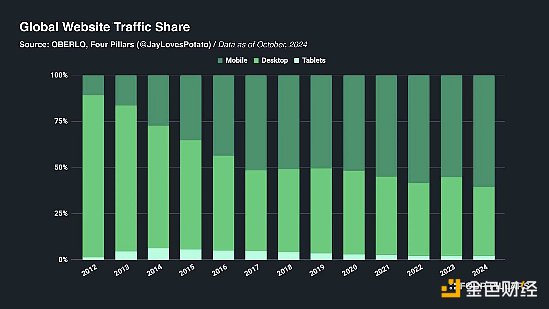

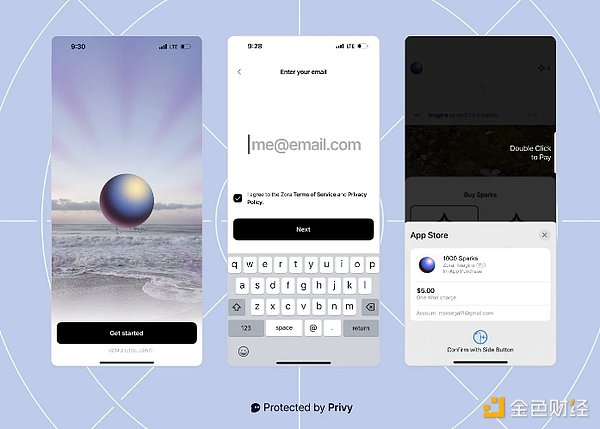

تتحول صناعة العملات المشفرة بسرعة من نموذج تطوير سطح المكتب أولاً إلى نموذج تطوير الهاتف المحمول أولاً، حيث توفر منصات مثل Zora نموذجًا متطورًا تجربة الهاتف المحمول قيادة التحول مع الحفاظ على تعقيد blockchain تحت الغطاء.

يكمن مستقبل تطوير المحفظة في تبسيط تجربة المستخدم دون المساس بالأمان. يتطلب الطريق إلى اعتماد أوسع نطاقًا الانتقال من المفاتيح الخاصة إلى تسجيل الدخول عبر وسائل التواصل الاجتماعي، مع الاستمتاع بتجربة سلسة قابلة للمقارنة بتطبيقات Web2 والاحتفاظ بالمزايا الأساسية لتقنية blockchain.

بالنسبة لتطبيقات التشفير للمستخدم النهائي، تعد المحافظ أكثر من مجرد حاويات رقمية للأصول - فهي البوابة إلى تجربة blockchain بأكملها. كل تفاعل مع تطبيق العملات المشفرة، بدءًا من الإعداد الأولي وحتى المعاملات اليومية، يتدفق عبر محفظة المستخدم. وهذا لا يجعل المحفظة مجرد وظيفة، بل البنية التحتية الأساسية التي تحدد تجربة المستخدم في blockchain.

يتطلب إنشاء محفظة جديدة وإيداع الأموال فيها استثمارًا كبيرًا للوقت والجهد وتحمل المخاطر من جانب المستخدم. في حين أن هذا الحاجز الكبير أمام الدخول يؤدي إلى ارتفاع تكلفة اكتساب المستخدم للتطبيق، فإنه ينشئ أيضًا آلية قوية للاحتفاظ - بمجرد أن يستخدم المستخدم المحفظة، فمن المرجح أن يستمر في استخدام تلك المحفظة بدلاً من اختيار التبديل إلى محفظة أخرى والذهاب من خلال العملية مرة أخرى.

ومع ذلك، على الرغم من الدور الحاسم الذي تلعبه محافظ العملات المشفرة، فقد اكتسبت سمعة طيبة لأنها تتمتع بتجربة المستخدم الأكثر تحديًا من الناحية الفنية. غالبًا ما يجد مستخدمو محفظة العملات المشفرة لأول مرة أنفسهم ضائعين في متاهة من المفاهيم التقنية - المفاتيح الخاصة، والمفاتيح العامة، والعبارات التذكيرية - مما لا يترك مجالًا كبيرًا للخطأ. وقد دفع هذا التعقيد الكثيرين إلى التساؤل عما إذا كان منحنى التعلم الحاد هذا ضروريًا بالفعل للاستفادة الكاملة من تقنية blockchain.

ومع ذلك، فإن هذا الوضع يتغير أخيرًا. بعد سنوات من الركود، تشهد تكنولوجيا المحفظة نهضة كبيرة بسبب التركيز المتزايد على تجربة المستخدم. تعمل المحافظ الحديثة على بناء جسر بين راحة Web2 وأمان Web3 من خلال ابتكارات مثل مصادقة تسجيل الدخول الاجتماعي والتحقق البيومتري واستخراج رسوم الغاز. تعمل هذه التطورات في نهاية المطاف على جعل محافظ العملات المشفرة أقرب إلى التجربة سهلة الاستخدام التي يتوقعها الناس من التطبيقات الحديثة.

تتكون البنية التحتية التقنية لمحافظ blockchain من ثلاث طبقات أساسية:

إدارة المفاتيح: هذه الطبقة الأساسية مسؤولة عن تنظيم إنشاء مفاتيح التشفير وتخزينها واستعادتها. ويشمل القرارات الفنية الرئيسية المتعلقة بطرق التشفير وبروتوكولات الأمان وضوابط الوصول. تتجاوز الحلول الحديثة تخزين المفاتيح الأساسية وتتضمن أساليب مثل الحساب متعدد الأطراف (MPC)، ومشاركة شامير السرية (SSS)، وتكامل تسجيل الدخول الاجتماعي، ومفتاح المرور المتوافق مع الهاتف المحمول.

الحساب: تحدد هذه الطبقة كيفية تحديد المستخدمين وكيفية تفاعلهم مع طريقة شبكة blockchain. وهو يغطي كل شيء بدءًا من المفاهيم الأساسية مثل الحسابات الخارجية (EOA) وحتى المفاهيم المعقدة مثل حسابات العقود الذكية (SCA). يمكن تعزيز كل نوع من الحسابات بميزات مختلفة - بدءًا من رعاية الغاز ومتطلبات التوقيع المتعدد إلى ضوابط المعاملات المخصصة - والتي تحدد في النهاية وظيفة المحفظة وتعدد استخداماتها.

الواجهة: هذا هو المكان الذي يتفاعل فيه المستخدمون مباشرة مع blockchain. سواء من خلال ملحق المتصفح أو تطبيق الهاتف المحمول أو واجهة الويب، توفر هذه الطبقة نقاطًا رئيسية لعمليات المستخدم مثل توقيع المعاملات وإدارة الأصول وربط التطبيقات اللامركزية.

كل طبقة لها مجموعتها الخاصة من اعتبارات التصميم والمقايضات. وتحدد كيفية تنفيذها وتكاملها تجربة المحفظة الشاملة. في هذه المقالة، سنلقي نظرة على مكونات كل طبقة وأحدث الابتكارات، ونستكشف طرقًا للمساعدة في إنشاء تطبيقات تشفير أكثر سهولة في الاستخدام.

تتضمن إدارة المفاتيح ثلاث نقاط قرار رئيسية:

إنشاء المفاتيح:< /strong> في جوهرها، تحدد طريقة إنشاء المفاتيح كيفية إنشاء المفاتيح واستخدامها لتوقيع المعاملات. في حين أن نهج المفتاح الخاص الوحيد يظل هو النهج القديم، فإن الصناعة تتبنى بشكل متزايد حلولاً معقدة مثل الحوسبة متعددة الأطراف (MPC) ومشاركة شامير السرية (SSS). تقوم هذه الأساليب الجديدة بتوزيع عملية إنشاء المفاتيح والتوقيع على أطراف متعددة، مما يؤدي إلى توازن أفضل بين الأمان وسهولة الاستخدام.

التخزين: يحدد هذا المكون مكان تخزين المفتاح الذي تم إنشاؤه أو جزء المفتاح. يعتمد الاختيار النهائي على مجموعة متنوعة من العوامل: الاحتياجات الأمنية، واحتياجات إمكانية الوصول، وتكاليف التشغيل، ودرجة اللامركزية المطلوبة. تشمل الخيارات المتاحة الخوادم السحابية المركزية (مثل AWS)، وحلول التخزين اللامركزية، وأجهزة التخزين الشخصية، ومحافظ الأجهزة، وما إلى ذلك، ولكل منها مزايا ومقايضات فريدة.

المصادقة:يثبت المستخدمون هويتهم من خلال طرق مصادقة مختلفة للوصول إلى مفاتيحهم. تفسح أنظمة كلمات المرور التقليدية المجال لخيارات أكثر سهولة في الاستخدام مثل تسجيل الدخول عبر وسائل التواصل الاجتماعي ومفتاح المرور، مما يعكس تحول الصناعة نحو تجارب مستخدم أفضل، خاصة على الأجهزة المحمولة.

عند نشر نظام إدارة المفاتيح، يمكنك أن تبنيه على احتياجات محددة، سواء كان ذلك هو الغرض من التطبيق أو التقنية القيود أو احتياجات العمل) قم بتكوين كل مكون بشكل مختلف. في حلول السوق الحالية، غالبًا ما يكون الاختلاف الرئيسي هو اختيار طريقة إنشاء المفتاح ومجموعة طرق المصادقة، حيث تحدد هذه الاختيارات بشكل أساسي درجة التوازن بين الأمان وتجربة المستخدم.

p>

p>

كانت الأساليب الأولى لإدارة المفاتيح بسيطة ولكنها تتطلب جهدًا كبيرًا: احتفظ المستخدمون بالتحكم الكامل في مفاتيحهم الخاصة من خلال حساب خارجي (EOA). وعلى الرغم من استمرار استخدام نموذج الملكية المباشرة هذا على نطاق واسع، إلا أن حدوده أصبحت واضحة بشكل متزايد. غالبًا ما يعاني المستخدمون الجدد من التعقيدات الفنية لإدارة المفاتيح، وحتى المستخدمين ذوي الخبرة يواجهون مخاطر أمنية كبيرة - سواء كان ذلك هجومًا محتملاً للقراصنة أو مفاتيح مخزنة بشكل غير صحيح مما يؤدي إلى خسارة دائمة للأموال.

لمواجهة هذه التحديات، طورت الصناعة ثلاث طرق حديثة مختلفة لإدارة المفاتيح: مشاركة شامير السرية (SSS)، التي توزع أجزاء المفاتيح على مواقع متعددة؛ وحساب الطرف (MPC)، الذي يدعم التوقيع على المعاملات، وبيئة التنفيذ الموثوقة (TEE)، التي توفر منطقة آمنة للعمليات الرئيسية. يعمل كل حل من هذه الحلول على حل قيود المحافظ التقليدية بطرق فريدة، مما يوفر توازنًا مختلفًا بين الأمان وسهولة الاستخدام واللامركزية، وهو ما سنستكشفه بعمق أدناه.

2.1 مشاركة شامير السرية (SSS)

تم تطويره في SSS من السبعينيات عبارة عن خوارزمية تشفير تعمل على تحسين الأمان عن طريق تقسيم المفاتيح إلى أجزاء متعددة. الغرض الرئيسي من هذا النهج ذو شقين: فهو يزيل نقطة الفشل الوحيدة المتأصلة في إدارة المفتاح الفردي مع ضمان بقاء المفاتيح قابلة للاسترداد عند الحاجة. السمة الرئيسية للنظام هي آلية العتبة الخاصة به - يجب دمج أجزاء المفاتيح التي تلبي حدًا أدنى معينًا من المتطلبات لإعادة بناء المفتاح الأصلي، ولا يمكن لأي مجموعة أصغر من الأجزاء أن تكشف محتويات المفتاح.

عمليًا، يعمل SSS عن طريق إنشاء مفاتيح خاصة محليًا على جهاز المستخدم، وتقسيمها إلى أجزاء متعددة، وتوزيع هذه الأجزاء على أصحاب المصلحة المختلفين (بما في ذلك المستخدمين عادةً ومقدمي الخدمات). لتوقيع المعاملة، يقوم النظام مؤقتًا بإعادة توحيد العدد المطلوب من أجزاء المفتاح لإعادة بناء المفتاح. يعمل هذا النهج على تعزيز الأمان مع التكامل بسلاسة مع البنية التحتية الحالية لـ blockchain.

المزايا:

-ثبات مثبت:لقد وفرت الخوارزمية تحققًا مكثفًا على مدار عقود، مما أدى إلى تنفيذ العديد من التطبيقات مفتوحة المصدر والتي تم اختبارها ميدانيًا.

- توزيع مرن للمفاتيح: يمكن للمسؤولين تخصيص العدد الإجمالي لأجزاء المفاتيح بدقة والحد الأدنى المطلوب لإعادة بناء المفتاح.

-النمطية: يمكن تحديث الأجزاء الفردية من حلول التخزين بشكل مستقل، مما يتيح تحسين الأنظمة المستهدفة دون الحاجة إلى تحديث شامل.

-قابلية التوسع:يضمن نموذج حوسبة العميل أداءً متسقًا بغض النظر عن حجم قاعدة المستخدمين.

العيوب:

-ثغرة أمنية في إعادة إنشاء المفتاح:يتم إنشاء ثغرة أمنية مؤقتة عند إعادة إنشاء المفتاح أثناء توقيع المعاملة.

-قيود التحقق: يفتقر SSS إلى أساليب التشفير للتحقق من نجاح حذف الجزء أو دقة إنشاء المفتاح الأولي.

- التنفيذ المعقد: غالبًا ما تتطلب الحلول خبرة تطوير معقدة، خاصة في ضمان أمان العمليات من جانب العميل.

دراسة حالة: Privy

يوضح Privy نشر SSS المتقدم في بنية المحفظة الحديثة. يستخدم حل المحفظة المضمن بيئة iframe آمنة ومعزولة حيث يتم إنشاء بيانات اعتماد المحفظة باستخدام CSPRNG. يحصل النظام بعد ذلك على العنوان العام للمحفظة والمفتاح الخاص من خلال إنشاء عبارة تذكيرية.

بعد الإنشاء الأولي، يستخدم النظام SSS لتقسيم المفتاح الخاص إلى ثلاثة أجزاء مختلفة:

-مشاركة الجهاز: يتم تخزينها محليًا على جهاز المستخدم وفي وحدة التخزين المحلية للمتصفح عند استخدام تطبيق الويب.

-مشاركة المصادقة: مخزنة في نموذج مشفر على خادم Privy ويمكن الوصول إليها أثناء عملية المصادقة.

-استعادة المشاركة: يمكن تخزينها بمرونة في البنية الأساسية للإدارة الرئيسية لـ Privy أو مباشرة بواسطة المستخدم.

ميزة الأمان الرئيسية هي أن المفتاح الخاص الكامل يتم تخزينه مؤقتًا فقط في الذاكرة أثناء العمليات ولا يتم حفظه في أي مكان بشكل دائم. تتطلب بنية النظام أي جزأين لإعادة بناء المفتاح، وإنشاء ثلاثة مسارات استرداد قوية:

-مشاركة الجهاز + مشاركة المصادقة: هذا هو تدفق المستخدم القياسي. يقوم المستخدم بالمصادقة من خلال تسجيل الدخول الاجتماعي أو طرق مشابهة، ويقوم بتشغيل فك تشفير مشاركة المصادقة الخاصة بالمستخدم، ويجمع بين مشاركة المصادقة ومشاركة الجهاز المحلي للمستخدم.

-مشاركة الجهاز + مشاركة الاسترداد: يوفر هذا المسار احتياطيًا عندما يتعذر الوصول إلى خادم Privy أو لا يستطيع المستخدم الوصول إلى طريقة المصادقة الأساسية الخاصة به آلية العودة.

-مشاركة المصادقة + مشاركة الاسترداد: تحقيق ترحيل سلس للجهاز عن طريق إنشاء جهاز جديد للمشاركة على الأجهزة الأخرى.

يسمح نظام الاسترداد المتقدم من Privy بالوصول الآمن إلى المحافظ في مجموعة متنوعة من المواقف دون المساس بالأمن. يحقق النشر بنجاح التوازن الدقيق بين التدابير الأمنية القوية وإمكانية وصول المستخدم في إدارة الأصول الرقمية.

2.2 نظام توقيع العتبة (TSS)

TSS هو شكل من أشكال الحساب متعدد الأطراف (MPC) حيث يقوم العديد من المشاركين بشكل مشترك بإنشاء ودمج مشاركات التوقيع لتنفيذ عمليات التشفير على سر مشترك. على عكس SSS، فإن الميزة الرئيسية لـ TSS هي أنه يمكن للمشاركين دمج مشاركات التوقيع الخاصة بهم لتنفيذ العمليات دون إعادة بناء المفاتيح.

يمكن تنفيذ خدمات الدعم الفني بعدة طرق، بدءًا من الشبكات واسعة النطاق التي تشتمل على عقد حوسبة متعددة وحتى مخططات التوقيع البسيطة بين الطرفين بين المستخدمين ومقدمي الخدمات. يمكن للمشاركين المساهمة في إنشاء التوقيع دون معرفة المفاتيح مباشرة، مما يتيح عملية توقيع مرنة مع الحفاظ على مستوى عالٍ من الأمان.

المزايا:

- الأمان المحسّن: يلغي نقطة الفشل الوحيدة الموجودة في SSS عن طريق إلغاء الحاجة إلى إعادة بناء المفتاح

< p style ="text-align: left;">-بنية مرنة:تسمح بالتكوين المخصص لعدد المشاركين والتوقيعات المطلوبة، مما يدعم نماذج الثقة المختلفة.العيوب:

-النضج التكنولوجي:باعتبارها تقنية تجارية جديدة نسبيًا، هناك عدد قليل من عمليات النشر المؤكدة وحالات النشر واسعة النطاق .

-قيود القياس: تتطلب الأنظمة المستندة إلى TSS التواصل بين المشاركين، مما يؤدي إلى سرعات معالجة أبطأ، خاصة في Ethereum عند نشر ECDSA على .

-تعقيد النشر: يتطلب تنسيقًا واتصالًا بين أطراف متعددة، مما يؤدي إلى نشر معقد وارتفاع تكاليف التشغيل.

في الختام، على الرغم من أن TSS قد اكتسب الاهتمام كبديل قوي لحل مشكلة نقطة الفشل الوحيدة لـ SSS، فإن نشره الحالي يواجه بعض القيود من حيث الأداء والتعقيد. تقيد هذه القيود قابلية التوسع في التطبيقات العملية إلى حد ما.

دراسة حالة: شبكة الجسيمات

شبكة الجسيمات يعد مثالًا رئيسيًا على توفير حلول المحفظة سهلة الاستخدام من خلال نشر MPC-TSS. لقد تبنوا على وجه التحديد نهج 2/2 TSS الذي يضمن عدم مركزية المفاتيح الخاصة أبدًا في مكان واحد طوال دورة حياتها بأكملها، بدءًا من الإنشاء وحتى التخزين والاستخدام.

في نشر TSS لشبكة Particle، يتم إنشاء مشاركتين رئيسيتين مستقلتين وتخزينهما في مواقع مختلفة. يتم تخزين مشاركة واحدة في البيئة المحلية للمستخدم، بينما يتم تخزين الأخرى في بيئة التنفيذ الموثوقة للجسيم (TEE). والأهم من ذلك، أن كل مشاركة فردية لا تكشف عن أي معلومات حول المفتاح الكامل، ولا تتطلب العمليات التي تتم من خلال دمج المشاركات إعادة بناء المفتاح الكامل.

كطبقة إضافية من الأمان، يمكن للمستخدمين تعيين كلمة مرور رئيسية لتشفير مشاركة المفاتيح المخزنة محليًا. وهذا يوفر أمانًا إضافيًا يتجاوز مصادقة تسجيل الدخول عبر وسائل التواصل الاجتماعي مع الاستمرار في تمكين الاسترداد الآمن للمحفظة عبر الأجهزة المختلفة.

في الوقت الحالي، توفر Particle Network دعم توقيع MPC لسلاسل Solana وEVM. ومن خلال هذا النهج، توفر Particle Network نظامًا آمنًا وغير خاضع للحراسة لإدارة المفاتيح ويظل سهل الاستخدام وخاليًا من السلسلة.

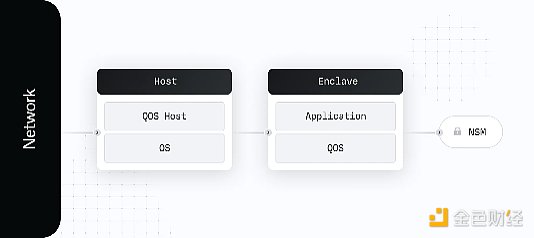

2.3 بيئة التنفيذ الموثوقة (TEE)

TEE A تم اعتماد نهج مختلف تمامًا عن SSS وMPC. يقوم بتنفيذ جميع العمليات المتعلقة بالمفتاح الخاص في بيئة تنفيذ معزولة بشكل آمن (منطقة). يتم ضمان هذا الأمان على مستوى الأجهزة والبرامج من خلال منصات مثل Intel SGX أو AWS Nitro Enclaves.

في الأنظمة المستندة إلى TEE، يتم تشغيل رمز التفويض في منطقة نائية مع موارد وحدة المعالجة المركزية والذاكرة المعزولة، ومحمية من المراقبة الخارجية أو التداخل. يمكن لـ Enclave إنشاء شهادات تثبت تنفيذ العمليات بشكل صحيح، مما يسمح للمستخدمين بالتحقق من التعامل مع مفاتيحهم الخاصة بشكل آمن. وهذا يوفر منصة بسيطة لكنها قوية لإدارة المفاتيح. على عكس SSS أو TSS التي تتطلب تقسيمًا معقدًا للمفاتيح أو حسابات متعددة الأطراف، يتيح TEE إدارة مفاتيح آمنة مع ضمانات على مستوى الأجهزة.

المزايا:

-أمان قوي: يوفر أمانًا متقدمًا من خلال العزل على مستوى الأجهزة.

-قابلية التحقق: يمكن إثبات التشفير أن جميع العمليات قد تم تنفيذها كما هو متوقع.

-الأداء الفعال: بالمقارنة مع TSS، يلزم وجود اتصال أقل بالشبكة، مما يؤدي إلى معالجة أسرع نسبيًا.

العيوب:

-الاعتماد على الأجهزة: يمكن أن يؤدي الاعتماد الكبير على أجهزة أو موردين محددين إلى مخاطر المركزية أو الرقابة.

-الثغرة الأمنية: إذا تعرض الجيب نفسه للهجوم، فقد يكون النظام بأكمله في خطر.

توفر TEE حلاً عمليًا لمشكلة إدارة المفاتيح من خلال الأمان المعتمد على الأجهزة. على الرغم من أن نشره أبسط من SSS وتشغيله أكثر كفاءة من TSS، إلا أن اعتماده على منصة الأجهزة لا يزال يمثل مشكلة تحتاج إلى دراسة جادة.

دراسة حالة: تسليم المفتاح

< /p>

< /p>

تدور الإستراتيجية الأمنية الأساسية لـ Turnkey حول التعامل مع جميع العمليات الأمنية الهامة داخل TEE. في نظام متكامل، يتم تنفيذ جميع الخدمات الحساسة للأمان - بما في ذلك إنشاء المفاتيح والتوقيعات ومحركات السياسة - داخل جيوب آمنة.

تتضمن بنية تسليم المفتاح الجزأين الرئيسيين التاليين:

-المضيف: < /strong>هذا جهاز ظاهري قياسي من AWS يقوم بتشغيل تطبيق أساسي لتلقي حركة مرور الشبكة وإجراء مكالمات مضمنة. وهو يعمل بمثابة منطقة عازلة بين الجيب والأنظمة الخارجية، حيث يجمع المقاييس والمعلومات التشغيلية الأخرى المتعلقة بعمليات الجيب.

-Enclave: هذه بيئة معزولة تمامًا عن الاتصالات الخارجية ولها بيئة افتراضية واحدة فقط مع المضيف وبيئة خاصة به يُسمى الاتصال التسلسلي بوحدة معالجة الأمان Nitro Security Module (NSM) في AWS. تعمل هذه البيئة على تشغيل QuorumOS (QOS)، ونظام التشغيل المتكامل Turnkey، وتطبيقات الأمان التي تعمل فوقه.

من خلال هذه البنية، يمكن لـ Turnkey أن تثبت لنفسها ولمستخدميها أن جميع أنظمة الأمان المهمة تعمل تمامًا كما هو متوقع. تعمل Enclave في بيئة حوسبة مقيدة للغاية بدون تخزين دائم أو وصول تفاعلي أو شبكات خارجية، وبالتالي توفر أعلى مستوى من الأمان.

As تستمر تقنية blockchain في التطور واكتساب اعتماد سائد، وهناك حاجة متزايدة إلى تجريد تعقيداتها التقنية. تعد المحافظ نقطة الاتصال الرئيسية بين المستخدمين وشبكات البلوكتشين، ولكن غالبًا ما يكون لها حواجز عالية أمام الدخول. يجب على المستخدمين الجدد العمل بجد لإتقان بعض المفاهيم غير المألوفة مثل إدارة المفاتيح الخاصة، ودفع الغاز، وتوقيع المعاملات. بالنسبة للمستخدمين العاديين، قد تكون هذه الجوانب الفنية مخيفة ومعقدة للغاية.

تعكس هذه الحاجة إلى التجريد أيضًا تطور التقنيات الأخرى التي نستخدمها كل يوم. فكر في كيفية تفاعلنا مع الإنترنت: لا يحتاج المستخدمون إلى فهم بروتوكول TCP/IP أو نظام DNS لتصفح مواقع الويب. وبالمثل، لا تحتاج إلى معرفة تقنية GSM أو LTE لإجراء مكالمات هاتفية. ويتسق هذا النمط عبر التقنيات الناضجة، فمع تطورها، يصبح التعقيد الفني مخفيًا بشكل متزايد خلف الواجهات سهلة الاستخدام.

في هذه المقالة، سنستكشف مفهومين مجردين أساسيين يعيدان تشكيل تجربة مستخدم المحفظة. الأول هو "تجريد الحساب"، الذي يحول حسابات blockchain المعقدة إلى واجهات قابلة للبرمجة وسهلة الاستخدام. والثاني هو Chain Abstraction، الذي يزيل تعقيد التفاعلات عبر السلسلة ويمنح المستخدمين القدرة على العمل بسلاسة عبر شبكات blockchain المختلفة دون فهم الآليات الأساسية.

3.1 تجريد الحساب

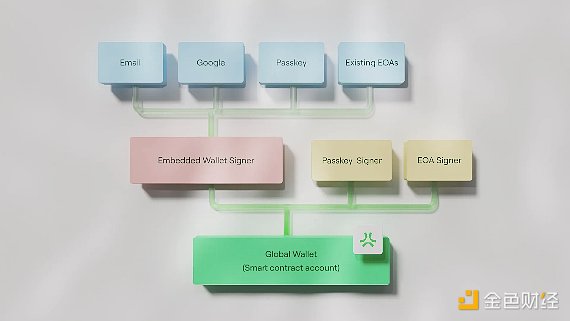

يوفر EOA الأولي بعضًا فقط الوظائف الأساسية: عناوين المتاجر وتوقيع المعاملات. ويعني الافتقار إلى القدرة على البرمجة على مستوى الحساب أن أي وظيفة أو تخصيص متقدم غير ممكن. يؤدي إدخال تجريد الحساب إلى تغيير هذا الوضع من خلال تعزيز الوظائف مباشرة على مستوى الحساب. في حين أن تجريد الحساب أظهر في البداية نتائج واعدة في حل تحديات تجربة مستخدم البلوكشين، إلا أن العديد من العوائق أخرت اعتماده على نطاق واسع. لقد أدت متطلبات النشر المعقدة، وارتفاع تكاليف الغاز، وضعف التوافق مع اتفاقيات التشغيل الحالية إلى تباطؤ عملية الاعتماد عما توقعنا. لقد نضجت التكنولوجيا، وتغلبت على التحديات المبكرة، وهي الآن في طريقها إلى التطبيقات العملية. نجحت العديد من تطبيقات المستهلك التي تم إطلاقها مؤخرًا في دمج تجريد الحساب، مما يسمح للمستخدمين النهائيين بالتفاعل بسلاسة مع تطبيقات blockchain، غالبًا دون أن يدركوا أنهم يستخدمون محفظة أو blockchain. يشير هذا التطور إلى إمكانية اعتماد العملات المشفرة على نطاق أوسع بما يتجاوز قاعدة مستخدمي العملات المشفرة الحالية. يستمر تأثير تجريد الحساب في النمو في جميع أنحاء النظام البيئي للعملات المشفرة. تعمل مجموعات L2 الآن على دمجها على مستوى البروتوكول لتحسين تجربة المستخدم، بينما ينشر موفرو المحفظة كخدمة (WaaS) حلول المحفظة المدمجة الأكثر تقدمًا. يتم تسليط الضوء على أهمية هذه التقنية بشكل أكبر من خلال ترقية Ethereum Pectra القادمة، والتي تتضمن EIP-7702 - مما يسمح لـ EOA بالاستفادة من قابلية البرمجة المؤقتة لشبكة SCA الرئيسية.

دراسة الحالة: الملخص

< /p>

< /p>

قامت شركة Abstract بتطوير Abstract Global Wallet (AGW)، وهي محفظة عالمية مدمجة مصممة لدعم التطبيقات المختلفة على نظامها الأساسي. على عكس المحافظ الخاصة بالتطبيقات، تعمل AGW كحل شامل، مما يسمح للمستخدمين بالوصول إلى أي تطبيق في النظام البيئي المجرد. تحل هذه المحفظة حاجة حقيقية: السماح للمستخدمين بإدارة بياناتهم وأصولهم عبر تطبيقات متعددة من خلال نقطة وصول واحدة.

مقارنة بـ EOA التقليدية، تقوم AGW بتطبيق Native Account Abstraction لإنشاء محفظة عقود ذكية تتمتع بأمان ومرونة أعلى. يتعامل هذا النهج مع جميع الحسابات على أنها عقود ذكية، مما يضمن أنها تتبع نفس دورة حياة المعاملة. بينما تحتفظ إيثريوم التقليدية بعمليات منفصلة لحسابات EOA وحسابات العقود الذكية، فإن النشر الملخص يتعامل مع جميع الحسابات بشكل موحد، مما يوفر وظائف متسقة لمستخدمي EOA الحاليين وأولئك الذين يستخدمون محفظة AA الجديدة.

تتبع عملية إنشاء المحفظة نهجًا بسيطًا من خطوتين لتكامل EOA وحساب العقد الذكي (SCA). عندما يقوم المستخدم بتسجيل الدخول من خلال الطرق الشائعة مثل البريد الإلكتروني أو تسجيل الدخول الاجتماعي أو كلمة المرور، يقوم النظام بإنشاء محفظة EOA في الخلفية. يصبح عنوان EOA هذا بعد ذلك مُوقعًا معتمدًا لمحفظة العقود الذكية المنشورة. يزيل هذا التصميم تعقيد إنشاء محفظة blockchain مع الحفاظ على ميزات الأمان الخاصة بها.

يتبع تجريد الحساب المحلي للملخص معيار zkSync ويتضمن المكونات الرئيسية التالية:

< قوي >- واجهة IAccount القياسية:تحديد الأساليب المطلوبة لجميع حسابات العقود الذكية، وتوحيد سلوك الحساب، وضمان الاتساق.

- تحويل DefaultAccount:تتحول محافظ EOA (مثل MetaMask) تلقائيًا إلى نشر DefaultAccount لحساب IAccount أثناء معالجة المعاملات، مما يجعلها قابلة للوصول ميزات SCA المتقدمة.

- دعم Paymaster: يمكن لجميع الحسابات رعاية الغاز لحسابات أخرى أو الدفع باستخدام رموز ERC-20 بدلاً من رسوم الغاز ETH، والتي يقلل بشكل كبير من حاجز الدخول للمستخدمين الجدد.

من خلال هذه البنية، يمكّن Abstract المستخدمين من الوصول بسلاسة إلى الوظائف المتقدمة دون فهم التعقيد الأساسي. يحتاج المستخدمون فقط إلى تسجيل الدخول من خلال طرق مألوفة مثل البريد الإلكتروني أو حسابات التواصل الاجتماعي، وسيتعامل النظام تلقائيًا مع إنشاء EOA ونشر محفظة العقود الذكية في الخلفية. بعد التهيئة، يمكن للمستخدمين الوصول إلى ميزات مثل إعدادات التوقيع المتعدد وحدود المعاملات وآليات استرداد الحساب.

p>

p>

بالإضافة إلى تجريد الحساب الأصلي، قامت AGW بدمج محفظة Privy's Cross App Wallet لدعم نهجها الذي يركز على المستهلك. على الرغم من أن المحافظ التقليدية المدمجة توفر تسجيل دخول اجتماعي وإدارة مفاتيح بسيطة، إلا أنها محدودة بطبيعتها الخاصة بالتطبيقات، مما يؤدي إلى تجزئة إدارة الأصول عبر الأنظمة الأساسية. يعمل مفهوم Cross-app Wallet الذي تم نشره في AGW على حل هذه المشكلة من خلال السماح للمستخدمين بالوصول إلى أصولهم وبياناتهم عبر تطبيقات متعددة بمصادقة واحدة.

يطرح تطوير المحافظ العالمية المدمجة تحديات تقنية كبيرة، خاصة فيما يتعلق ببنية الأمان. على عكس المحافظ الخاصة بالتطبيقات، والتي تحتوي على مخاطر أمنية، تعني المحافظ المشتركة بين التطبيقات أن مشكلة الأمان في تطبيق واحد يمكن أن تؤثر على جميع التطبيقات المرتبطة. وهذا يتطلب نموذجًا أمنيًا أكثر موثوقية. ومع ذلك، فإن فوائد هذا الأسلوب هائلة:

- إدارة الأصول المبسطة: تتوفر نقطة إيداع واحدة لجميع التطبيقات المتكاملة.

-التتبع المركزي للأصول: تتبع الأصول مركزيًا عبر تطبيقات متعددة للمستخدمين والمطورين.

- عمليات نقل سلسة: عمليات نقل مباشرة بين التطبيقات المختلفة داخل النظام البيئي.

3.2 تجريد السلسلة

بالإضافة إلى تجريد الحساب، أصبح تجريد السلسلة مفهومًا مهمًا في تطوير blockchain مؤخرًا. يركز تجريد الحساب على تحسين تجربة المستخدم داخل سلسلة بلوكتشين واحدة، بينما يحل تجريد السلسلة تحديًا مختلفًا: تمكين المستخدمين من التفاعل بسلاسة مع الأصول في سلاسل متعددة دون إشراك آليات التجسير. إن جوهر تجريد السلسلة هو جعل مفهوم سلاسل الكتل المختلفة شفافًا للمستخدمين النهائيين، وهي حاجة تزداد أهمية مع استمرار المزيد والمزيد من سلاسل الكتل المعيارية في إنشاء أنظمة بيئية أكثر تعقيدًا على السلسلة.

p>

p>

على عكس تجريد الحساب المحدد بواسطة مواصفات فنية محددة (مثل EIP-4337)، فإن تجريد السلسلة هو نهج أوسع. يمكن نشره عبر جميع طبقات مكدس blockchain – من التطبيقات والحسابات وصولاً إلى البروتوكولات – بهدف استخلاص تعقيد التفاعلات عبر السلسلة.

يمكن أن يوفر تجريد السلسلة تجربة مستخدم محسنة لـ blockchain، بما في ذلك على سبيل المثال لا الحصر:

< strong>- إدارة الرصيد الموحد: يمكن للمستخدمين إدارة أصولهم من خلال واجهة واحدة، بغض النظر عن blockchain الذي يستخدمونه. يلغي نهج الإدارة الموحد هذا متطلبات المستخدمين لتتبع الأرصدة في سلاسل مختلفة أو فهم بنية blockchain الأساسية.

- نظام دفع مرن: يمكن للمستخدمين الدفع بأي رمز مميز على أي سلسلة. هناك حلول متخصصة تتعامل مع التعقيد الموجود خلف الكواليس - تلقي رموز الدفع المختلفة، وإدارة التوصيل عبر السلسلة، والتعامل مع رسوم الغاز - مع تزويد المستخدمين بتجربة دفع بسيطة.

-تفاعل سلس عبر السلسلة:بينما يمكن للتطبيقات المركزية أن توفر وظائف مماثلة بسهولة، يتم الاحتفاظ بتجريد السلسلة. ويتم تحقيق هذه الفوائد أثناء دمج المبادئ الأساسية لتقنية blockchain (اللامركزية، وملكية الأصول الشخصية، والأمن).

دراسة حالة: توازن واحد

One Balance هو مشروع بدأه فريق Frontier Research، المشهور باقتراح إطار عمل CAKE (العناصر الأساسية لتجريد السلسلة). يكمن جوهر الحل الذي يقدمونه في مفهوم "الحساب الموثوق"، الذي يجمع بين أفضل ما في EOA وSCA.

تعمل الحسابات الموثوقة على توسيع تنسيق حساب blockchain التقليدي وتوفير ضمانات جديرة بالثقة دون متطلبات الإجماع عبر السلاسل. تعمل هذه الحسابات على أجهزة آمنة من اختيار المستخدم وتقدم التزامات موثوقة لتوقيع الرسائل. إنهم يحافظون على الضمانات الأمنية لـ SCA مع دعم الميزات الرئيسية لتجريد الحساب، بما في ذلك استخراج الغاز، والانتعاش الاجتماعي، وسياسات الأذونات، وطرق المصادقة الحديثة.

يمكن للحسابات الموثوقة إنشاء وإدارة أي عدد من الحسابات الفرعية عبر سلاسل متعددة، مع التحكم الكامل في حالة كل سلسلة. لقد تم تصميمها لتكون متوافقة عالميًا مع شبكات blockchain المختلفة (Ethereum و Solana و Bitcoin) والعديد من العقود والأصول الذكية (بما في ذلك رموز ERC20 و NFTs و DAOs وبروتوكولات DeFi).

يعتمد نظام التجريد المتسلسل لميزان واحد على المكونين الرئيسيين التاليين:

- تأمين الموارد: يقدم المستخدمون بموجب هذه الآلية التزامات يمكن التحقق منها لتأمين أصولهم حتى يتم استيفاء شروط محددة أو حتى انتهاء الصلاحية. على عكس ودائع العقود الذكية التقليدية أو موافقات ERC20، فهذه أقفال على مستوى الحساب ولا تتطلب نهائية على السلسلة. على سبيل المثال، عند شراء Solana NFT باستخدام Ethereum USDC، سيقوم المستخدمون بقفل USDC الخاص بهم حتى يتم الوصول إلى ارتفاع الكتلة المحدد لشراء NFT. يحمي هذا التصميم القائمين على الحلول من المخاطر مثل هجمات الإنفاق المزدوج ويضمن سلامة المعاملات أثناء العمليات عبر السلسلة.

-آلة الالتزام الموثوقة: هذه هي البنية التحتية الآمنة لتنفيذ المعاملات عبر السلسلة. تعمل هذه الأجهزة في بيئة آمنة متخصصة وتؤدي وظيفتين أساسيتين: التحقق من صحة أقفال الموارد التي حددها المستخدم وضمان التنفيذ الدقيق عند استيفاء شروط القفل. على سبيل المثال، عند شراء Solana NFT باستخدام Ethereum USDC، تتحقق آلة الالتزام من ملكية المستخدم USDC وتدير عملية نقل آمنة إلى البائع بمجرد اكتمال شراء NFT. تتبع هذه العملية الآلية قواعد محددة مسبقًا لضمان التنفيذ الموثوق لجميع الأطراف المعنية. يمكن نشر آلة الوعد عبر أربع طرق: TEE أو MPC أو SCA أو الجهاز الظاهري للبروتوكول.

بينما لا يزال One Balance قيد التطوير، فقد أصدر أمثلة للتكامل باستخدام Privy. يبرز نهجهم عن حلول تجريد السلسلة الأخرى من خلال توفير إطار عمل لدمج البنية التحتية أو التطبيقات الحالية لـ blockchain دون الحاجة إلى سلاسل أو أنظمة متخصصة، وبالتالي تقليل العوائق التي تحول دون التبني.

تعد تطبيقات الأجهزة المحمولة عالية الجودة أمرًا نادرًا في النظام البيئي للعملات المشفرة. يتم تطوير معظم تطبيقات التشفير بشكل أساسي حول منصات سطح المكتب لسببين رئيسيين.

السبب الرئيسي هو طبيعة تطبيق التشفير نفسه. غالبًا ما تتعامل هذه المنصات مع المعاملات المالية المعقدة التي تتطلب معلومات تفصيلية وتحليلات شاملة ونقاط بيانات متعددة ليتم عرضها في وقت واحد، وكلها أكثر ملاءمة لواجهة سطح المكتب. في حين أن منصات الأجهزة المحمولة تتفوق في تقديم تجربة مبسطة وسهلة الاستخدام، إلا أنها غالبًا ما تضطر إلى القيام بذلك على حساب عمق واتساع الوظائف التي يحتاجها متداولو ومستخدمو العملات المشفرة الجادون. هذا القيد الطبيعي يجعل تطوير سطح المكتب أولوية طبيعية لمعظم تطبيقات التشفير.

لقد ساهم هذا التطوير المرتكز على سطح المكتب في تشكيل كيفية تفاعل المستخدمين مع تطبيقات العملات المشفرة: فهم عادةً ما يحتفظون بمحفظة رئيسية ويتصلون بتطبيقات المحافظ المختلفة حسب الحاجة. ومع ذلك، فإن هذا النموذج يخلق احتكاكًا كبيرًا عند التحول إلى بيئة متنقلة. سيجد المستخدمون أنفسهم يقومون بالتبديل باستمرار بين تطبيق المحفظة والتطبيق الرئيسي، وإجراء العمليات الأساسية مثل تسجيل الدخول أو التوقيع على معاملة مرارًا وتكرارًا. يتناقض هذا ذهابًا وإيابًا بشكل صارخ مع التفاعلات السلسة التي يتوقعها مستخدمو الأجهزة المحمولة من التطبيقات التقليدية.

السبب الرئيسي الثاني هو السياسات التقييدية لمتاجر تطبيقات الأجهزة المحمولة، ويمثل متجر تطبيقات Apple تحديًا خاصًا. لقد أجبرت سياساتهم الصارمة بشأن المدفوعات المتعلقة بالعملات المشفرة العديد من تطبيقات العملات المشفرة على إيجاد حلول إبداعية. أظهرت المحاولات المبكرة للتحايل على هذه القيود من خلال تطبيقات الويب التقدمية (PWAs) وعدًا مبدئيًا ولكنها فشلت في النهاية في جذب الاهتمام، ويرجع ذلك أساسًا إلى أن المستخدمين لم يكونوا على دراية بعملية التثبيت والاستخدام وكانت مرهقة. يتم تسليط الضوء على تحدي التوزيع هذا بشكل أكبر من خلال نجاح Telegram App Center، الذي نجح في حصد 500 مليون MAU عبر أكثر من 1000 تطبيق صغير، مما يدل على أن الإمكانات هائلة عندما تكتسب تطبيقات التشفير قنوات توزيع فعالة.

p>

p>

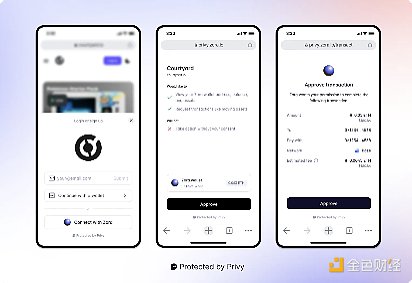

ومع ذلك، فإن الوضع يتغير ببطء. ومع توسع سوق العملات المشفرة من سوق الخدمات المالية البحتة إلى مناطق أكثر ملاءمة للمستهلك (مثل العملات الرقمية وتطبيقات الذكاء الاصطناعي)، فإننا نشهد عودة ظهور نموذج تطوير الهاتف المحمول أولاً. إن ظهور لاعبين جدد مثل المنصات الاجتماعية (Farcaster، Interface) ومنصات تداول العملات الميمية (Moonshot، Sauce) يعكس بوضوح تطور هذا الاتجاه، وجميعهم يعطون الأولوية لتجارب الهاتف المحمول المعقدة. حتى منصات DEX التقليدية مثل Jupiter وUniswap وضعت أنظارها على الواجهات المحسنة للجوال لجذب المزيد من المستخدمين. يتم دعم هذا الاتجاه بشكل أكبر من قبل موفري البنية التحتية، حيث تقوم منصات WaaS مثل Privy وReown (المعروفة سابقًا باسم WalletConnect) بتوسيع إمكانات SDK الخاصة بهم لتوفير دعم أفضل لتطوير الهاتف المحمول أولاً. تُظهر هذه التطورات اعترافًا واضحًا على مستوى الصناعة بأن تحسين الأجهزة المحمولة لم يعد اختياريًا ولكنه مطلوب لاعتماد العملات المشفرة السائد.

دراسة حالة: زورا

< /p>

< /p>

يعد Zora مثالًا رائعًا لكيفية نجاح تطبيقات التشفير في تبني مبادئ تصميم الهاتف المحمول أولاً. وباعتبارها شبكة اجتماعية للإبداع الرقمي، تتيح Zora للمستخدمين إنشاء جميع أشكال المحتوى الرقمي ومشاركتها وتداولها بسلاسة - سواء كانت صورًا أو مقاطع فيديو أو موسيقى أو ميمات.

تعد Zora فريدة من نوعها في تحسينها الشامل للهواتف المحمولة، بدءًا من إنشاء الحساب الأولي وحتى استخراج NFT. عملية تسجيل الدخول بسيطة: يحتاج المستخدمون فقط إلى إدخال عنوان بريد إلكتروني للتسجيل، ويمكن لأولئك الذين لديهم بالفعل حساب Farcaster أو Instagram ربط هذه الحسابات لتلقي توصيات موجزة مخصصة والعثور على الأصدقاء على الفور. ولعل الأهم من ذلك هو أن Zora تستفيد من إمكانات الهاتف المحمول الأصلية - حيث يمكن للمستخدمين التقاط صورة أو مقطع فيديو مباشرة من كاميرا هواتفهم وتحويلها على الفور إلى NFT، مما يخلق تجربة طبيعية مثل النشر على وسائل التواصل الاجتماعي التقليدية.

تحت الغطاء، تستخدم Zora تقنية blockchain المتطورة مع الحفاظ على البساطة للمستخدمين. لقد قاموا بنشر مجموعة حديثة من تجريد الحسابات التي تجمع بين تقنية المحفظة المضمنة من Privy والبنية التحتية الذكية للمحفظة Coinbase. تتيح هذه البنية التقنية لـ Zora التعامل مع العمليات المعقدة بشكل كامل في الخلفية، مثل إدارة رسوم الغاز ومعالجة مجموعة المعاملات. ولا يحتاج المستخدمون إلى فهم هذه العناصر التقنية أو التفاعل معها، مما يسمح لهم بالتركيز فقط على إنشاء المحتوى ومشاركته.

أحد ابتكارات Zora الفريدة هو نظام العملة داخل التطبيق المسمى "Spark". يتم تسعير Spark بجزء من المليون من ETH (ما يعادل 1000 Gwei) ويمكن شراؤها مباشرة عبر طرق الدفع الشائعة مثل بطاقات الائتمان أو الخصم. تم تصميم النظام ليكون بسيطًا للغاية: مع توفر رصيد Spark كافٍ، يمكن للمستخدمين سك NFTs بنقرة مزدوجة بسيطة. تبلغ تكلفة سك كل NFT 111 شرارة، بما في ذلك المعاملات الخالية من الغاز. الأهم من ذلك، أن الشرارات التي تشتريها لا تنتهي صلاحيتها أبدًا، وستظل صالحة حتى لو تغيرت تكاليف سك العملة في Zora في المستقبل.

الأمر الجدير بالملاحظة بشكل خاص حول Zora هو نجاحهم في التخلص من تعقيد blockchain. يتم التعامل مع جميع العناصر التقنية التي عادةً ما تخلق احتكاكًا في تطبيقات العملات المشفرة - إنشاء المحفظة، وإدارة رسوم الغاز، وعملية تعدين NFT - بشكل غير مرئي في الخلفية. والنتيجة هي تجربة لا يمكن تمييزها عن أي من وسائل التواصل الاجتماعي الشهيرة، مع الاحتفاظ بجميع مزايا تقنية blockchain. يضع هذا النهج معيارًا جديدًا لما يمكن تحقيقه من خلال تطبيقات التشفير التي تعطي الأولوية للهاتف المحمول، مما يوضح كيف يمكن دمج تقنية blockchain بسلاسة في تجارب الهاتف المحمول اليومية.

منذ التطبيق في عام 2021 لقد قطعت صناعة العملات المشفرة شوطًا طويلًا منذ النمو الهائل لصيف DeFi وNFT. يمثل صيف DeFi وNFT حقبة من الابتكار المتفجر في هذا المجال. وقد شهد العامان التاليان تقدماً كبيراً في البنية التحتية: فقد ظهرت سلاسل الكتل المعيارية، وحققت شبكات L1 تحسينات كبيرة في الأداء، ونضجت تقنيات مثل أوراكل والجسور بشكل كبير. لقد تغلبت هذه التطورات بشكل فعال على العديد من الاختناقات التي أعاقت في السابق اعتماد تقنية البلوكشين، وخاصة المشكلات المستمرة مثل بطء سرعات المعاملات والرسوم المفرطة.

ومع ذلك، على الرغم من تعزيز الأساس التقني بشكل كبير، إلا أن تجربة المستخدم لم تواكب الوتيرة. على الرغم من التجارب والتطوير المستمرين في طبقة التطبيقات، فإن القليل من منصات التشفير يمكنها مطابقة التجربة السلسة والبديهية التي يحصل عليها المستخدمون من تطبيقات Web2. وبما أن بنيتنا التحتية أصبحت أكثر موثوقية وجاهزة لدعم تطبيقات الجيل التالي، فإن فجوة الخبرة هذه ستصبح واضحة بشكل متزايد. التحدي الأكثر إلحاحًا الآن هو إنشاء خدمات تقدم تجربة مستخدم مألوفة على مستوى الويب 2 مع الاحتفاظ بالمزايا الفريدة لتقنية blockchain.

في قلب هذا التحدي تكمن محافظ العملات المشفرة - وربما يكون العامل الأكثر أهمية في تحديد تجربة المستخدم الشاملة. المحفظة هي نقطة الدخول للمستخدمين الجدد وبوابة لجميع الإجراءات المهمة داخل التطبيق، بدءًا من تسجيل الدخول البسيط وحتى الموافقة على المعاملة. لذلك يتم وضع محافظ العملات المشفرة كطبقة أساسية للمستخدمين للتفاعل مع النظام البيئي للعملات المشفرة بأكمله، ويعد تصميمها ووظائفها أمرًا بالغ الأهمية للتبني السائد.

لا يقتصر الابتكار في تكنولوجيا المحفظة على طبقة واحدة، بل يمتد إلى أبعاد متعددة في وقت واحد - من إدارة المفاتيح وبنية الحساب إلى واجهة المستخدم/UX. تقدم كل طبقة معلمات تصميم مختلفة تختلف بناءً على خصائص التطبيق واحتياجاته. يستمر الابتكار في تكنولوجيا المحفظة، مع ظهور روايات جديدة حول تجريد الحساب وتجريد السلسلة، في حين يتم أيضًا تقديم تقنيات جديدة مثل WebAuthn وTEE.

ونتيجة لذلك، قد يتطلب نجاح التطبيق فهمًا جيدًا لعملية اتخاذ القرار في كل طبقة من بنية المحفظة. من خلال تحليل حالات النشر الناجحة وفهم المفاضلات، يمكن للفرق اتخاذ خيارات مستنيرة بناءً على حالات الاستخدام المحددة الخاصة بهم مع الحفاظ على التوازن بين الوظيفة وتجربة المستخدم.

تعتمد قدرة العملة المشفرة على تحقيق اعتماد واسع النطاق في النهاية على قدرتنا على تمكين المستخدمين العاديين دون المساس بالمبادئ الأساسية للامركزية والأمن. ويمكن استخدام تقنية blockchain المتطورة. وفي حين تظهر دراسات الحالة الأخيرة أنه تم إحراز تقدم واعد في هذا الاتجاه، مع ظهور حلول مبتكرة في النظام البيئي، فإننا لا نزال في المراحل الأولى من هذا التحول. ويتمثل التحدي الذي ينتظرنا في خلق تجارب لا تتطابق مع الخدمات الرقمية التقليدية فحسب، بل تتجاوزها، مع الحفاظ على عرض القيمة الفريدة لتكنولوجيا blockchain. مع استمرار تطور تكنولوجيا المحفظة، ستلعب دورًا متزايد الأهمية في تشكيل كيفية تفاعل الجيل القادم من المستخدمين مع تطبيقات العملات المشفرة.

نظرًا لحجم المعاملات الكبير، يقوم مزود الخدمة حتمًا بنقل USDT المرتبط بالمخاطر إلى عناوين التبادل، مما قد يؤدي إلى فرض قيود على هذه الحسابات بسبب تورطها في أنشطة غير مشروعة.

Davin

Davinعلى الرغم من أن مظهر التساهل الذي أظهره جروك يبدو متناقضًا مع مخاوف إيلون المعلنة بشأن الذكاء الاصطناعي، فقد التزمت شركة xAI بوضع تدابير وقائية للتخفيف من مخاطر سوء الاستخدام.

Catherine

Catherineيستغل المحتالون تطبيق Ledger Live المزيف على متجر Microsoft، ويسرقون ما يزيد عن 760,000 دولار من عملة البيتكوين من المستخدمين المطمئنين.

Hui Xin

Hui Xinومن المرجح أن يخفف هذا البيع بعض الديون التي تعاني منها البورصة حاليًا، والتي تدين لعملائها بما يقرب من 8.7 مليار دولار من الأصول.

Brian

Brianكشفت الصين عن تطورات جديدة في مشروع العملة الرقمية للبنك المركزي

Clement

Clementتستكشف SFC في هونج كونج إمكانات صناديق الاستثمار المتداولة للعملات المشفرة الفورية أثناء التنقل في اللوائح المتغيرة وديناميكيات السوق في أعقاب تحديات العملة المشفرة الأخيرة.

Hui Xin

Hui Xinعلى الرغم من الانخفاض، تظل منصة Binance هي البورصة الأولى في العديد من القطاعات.

Alex

Alexأطلق DZ Bank في ألمانيا منصة للأصول الرقمية القائمة على blockchain، لتلبية احتياجات العملاء من المؤسسات وتمهيد الطريق لإمكانية الوصول إلى العملات المشفرة على نطاق أوسع.

Hui Xin

Hui Xinوقعت امرأة ماليزية تبلغ من العمر 62 عامًا فريسة لمخطط استثمار في العملات المشفرة، مما أدى إلى خسارة مالية كبيرة. يسلط هذا الحادث الضوء على المخاطر المرتبطة بمشاريع العملات المشفرة الاحتيالية التي تنتشر على وسائل التواصل الاجتماعي.

Jasper

Jasperيتصاعد الخلاف بين Yuga Lab وOpenSea، وتظهر المنصة أن الأمر لا يتعلق بـ "كل النباح دون عض".

Clement

Clement