خلفية الفريق

في سبتمبر 2019، ظهر برنامج LockBit Ransomware رسميًا لأول مرة ، والذي يُسمى برنامج الفدية "ABCD" لأنه يستخدم اللاحقة .abcd لتمييز ملفات الضحية المشفرة. كان الإصدار المبكر من LockBit 1.0 غير ناضج للغاية، وخلال عملية الجريمة، لم يستخدم برنامج التشفير كائنات المزامنة الثابتة فحسب، بل ترك أيضًا بعض وظائف تصحيح الأخطاء التي كان من السهل التعرف عليها واعتراضها بواسطة برامج مكافحة الفيروسات وصناديق الحماية وبرامج الأمان الأخرى.

مع استمرار نمو حجم المؤسسة، يبدأ LockBit 1.0 في العمل في نموذج RaaS (برامج الفدية والخدمة كخدمة)، أي لتطوير وتوزيع برامج الفدية، تم استخدام الأدوات البرمجية من قبل جهات فاعلة ضارة أخرى وتم الترويج لها لبرامج تعاونها في منتدى بارز باللغة الروسية يُعرف باسم XSS.

بعد ثمانية أشهر، قام مشغلو برامج الفدية LockBit 1.0 بتحديث أساليب الابتزاز الخاصة بهم وأنشأوا موقعًا لكشف بيانات الضحية، إلى جانب تشفير الملفات. في محاولة للضغط على الضحية بشكل أكبر لتحقيق غرض "الابتزاز المزدوج".

بعد عدة ترقيات طفيفة، أصبح LockBit 1.0 يتمتع بأساليب أكثر تعقيدًا لارتكاب الجرائم مقارنة ببرامج الفدية الأخرى. تستخدم عملية التشفير لأنظمة ويندوز خوارزمية RSA + AES لتشفير الملفات، وتستخدم منفذ إكمال IOCP + مجموعة تعليمات AES-NI لتحسين كفاءة العمل، وبالتالي تحقيق عملية تشفير عالية الأداء، وبمجرد تشفير الملف بنجاح، سيتم حذف كافة البيانات. ستتم إضافة ملفات الضحية ولا يمكن اختراقها.لاحقة الامتداد .abcd.

خلال فترة LockBit Ransomware 1.0، عرض بشكل أساسي رسائل فدية عن طريق تعديل خلفية سطح مكتب نظام الضحية وترك ملف برنامج فدية باسم Restore-My-Files.txt يتطلب الخطاب من الضحية تسجيل الدخول إلى Darknet ودفع الفدية بعملة Bitcoin أو Monero.

اشتهرت العصابة فيما بعد بعدد من الهجمات البارزة. على سبيل المثال، في يونيو 2022، أطلقوا الإصدار 3.0 من LockBit وأدرجوا برنامج مكافأة الأخطاء الذي دعا الباحثين الأمنيين لاختبار برامجهم وتحسينها. يعد تقديم مكافآت لاكتشاف نقاط الضعف في النظام أسلوبًا فريدًا بين برامج الفدية.

منذ إنشائها، كان لـ LockBit تأثير كبير على الأمن السيبراني، حيث غالبًا ما تؤدي هجماتها إلى سرقة بيانات حساسة وخسائر مالية للأطراف المتضررة.

التاريخ "المجيد"

قبل مايو 2022، كان LockBit لا مثيل له تقريبًا في العالم. فقد اخترق الأنظمة الدفاعية لأكثر من 850 منظمة، وهو ما يمثل 46% من جميع الهجمات المرتبطة ببرامج الفدية خلال نفس الفترة الزمنية.

وضع وكيل RaaS:

طريقة الهجوم:

هجمات برامج الفدية تستهدف الأنظمة الصناعية في الربع الثاني من عام 2022، وفقًا لبيانات من شركة Dragos للأمن السيبراني ثلثها تم إطلاقه بواسطة LockBit، وهو ما سبب ضربة قوية للعديد من الشركات الكبرى في مجال التحكم الصناعي. وأشار تقرير صادر عن شركة Deep Instinct إلى أنه في النصف الأول من عام 2022، شكلت هجمات برامج الفدية التي أطلقتها LockBit ما يقرب من 44% من إجمالي عدد الهجمات.

في ثلاث سنوات فقط، وصل عدد ضحايا عصابة LockBit Ransomware إلى أكثر من 1000، وهو ضعف عدد ضحايا منظمة Conti القديمة لبرامج الفدية، و بل أكثر من ريفيل أكثر من 5 مرات.

من الجدير بالذكر أن معدل جمع الفدية في مؤسسة LockBit لبرامج الفدية أعلى أيضًا من معدل جمع العديد من مؤسسات برامج الفدية القائمة. انطلاقًا من البيانات في عام 2022، ومن بين طلبات الفدية البالغة 100 مليون دولار أمريكي، كان معدل الابتزاز أكثر من النصف، مما أخاف عددًا لا يحصى من الشركات.

الوضع الحالي

ونتيجة لذلك، جذبت العصابة انتباه وكالات إنفاذ القانون حول العالم. في نوفمبر 2022، اتهمت وزارة العدل الأمريكية (DoJ) ميخائيل فاسيليف، وهو مواطن مزدوج من روسيا وكندا، لتورطه المزعوم في عملية برنامج الفدية LockBit. والرجل محتجز حاليا في كندا في انتظار تسليمه إلى الولايات المتحدة.

في مايو، اتهمت وزارة العدل الأمريكية المواطن الروسي ميخائيل بافلوفيتش ماتفييف (30 عامًا)، المعروف أيضًا باسم وازاواكا، وm1x، وبوريسيلسين، وأوهوديرانسوموار، بالمشاركة. في محاولات ابتزاز متعددة، وهجمات برمجية.

كشفت وزارة العدل الأمريكية عن لوائح اتهام تتهم الرجل باستخدام ثلاث سلالات مختلفة من برامج الفدية لاستهداف العديد من الضحايا في جميع أنحاء الولايات المتحدة، بما في ذلك واشنطن العاصمة ونيو جيرسي. وكالات إنفاذ القانون والمنظمات في جيرسي على مستوى البلاد في مجال الرعاية الصحية والقطاعات الأخرى:

2020 قيد التشغيل أو حوالي 25 يونيو، هاجم ماتفييف والمتآمرون معه في LockBit وكالة إنفاذ القانون في مقاطعة باسايك، نيو جيرسي؛

في 26 أبريل 2021، هاجم ماتفييف وشركاؤه المتآمرون من بابوك قسم شرطة العاصمة في واشنطن العاصمة؛

في 27 مايو 2022 أو حوالي ذلك التاريخ، هاجم ماتفييف والمتآمرون معه في Hive منظمة غير ربحية للصحة الجنسية في نيوجيرسي.

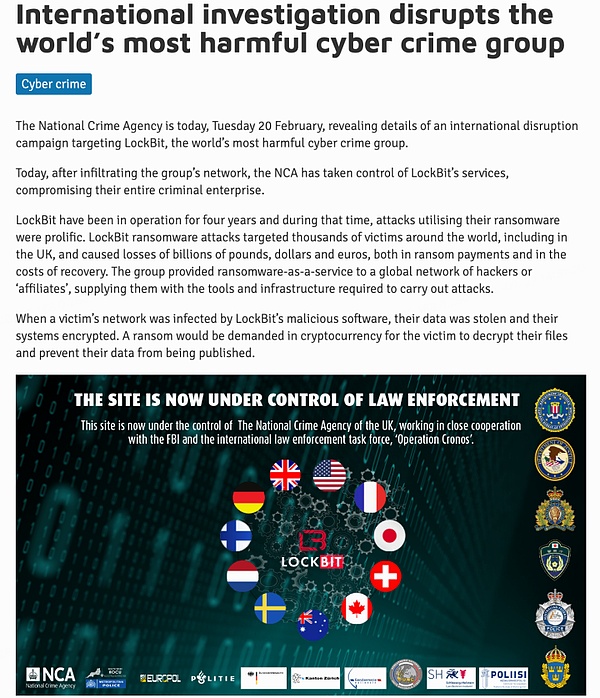

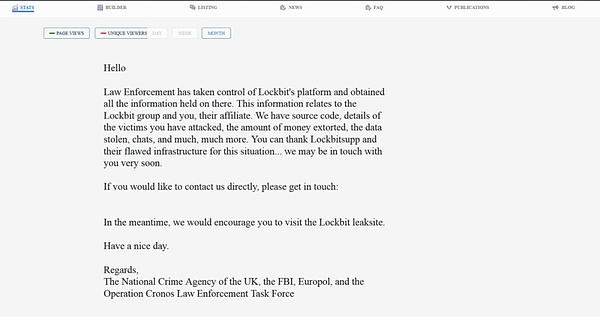

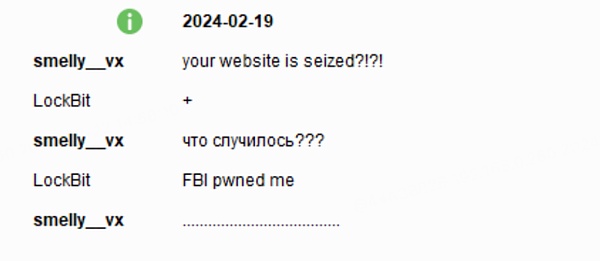

في 19 فبراير 2024، تم الاستيلاء على موقع LockBit الإلكتروني لعصابة الابتزاز سيئة السمعة في عملية مشتركة لإنفاذ القانون العملية التي يقوم بها مكتب التحقيقات الفيدرالي واليوروبول والتحالف الدولي لوكالات الشرطة:

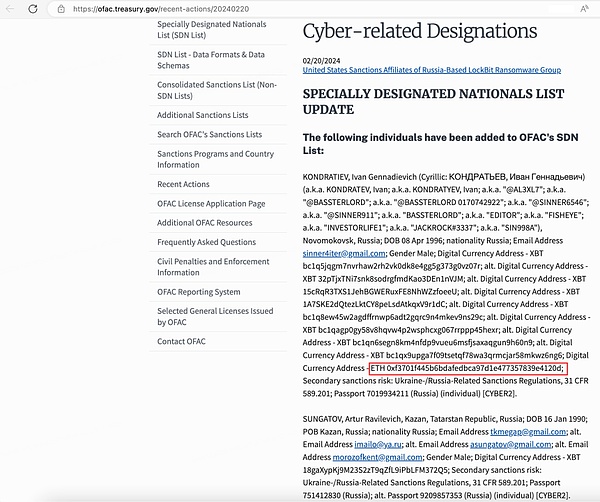

تنشر treasury.gov معلومات العقوبات ذات الصلة على الأشخاص المعنيين بالمعلومات وعناوين BTC وETH وما إلى ذلك .:

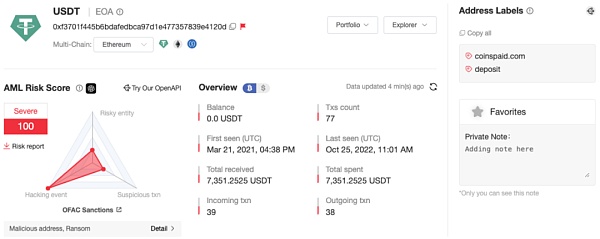

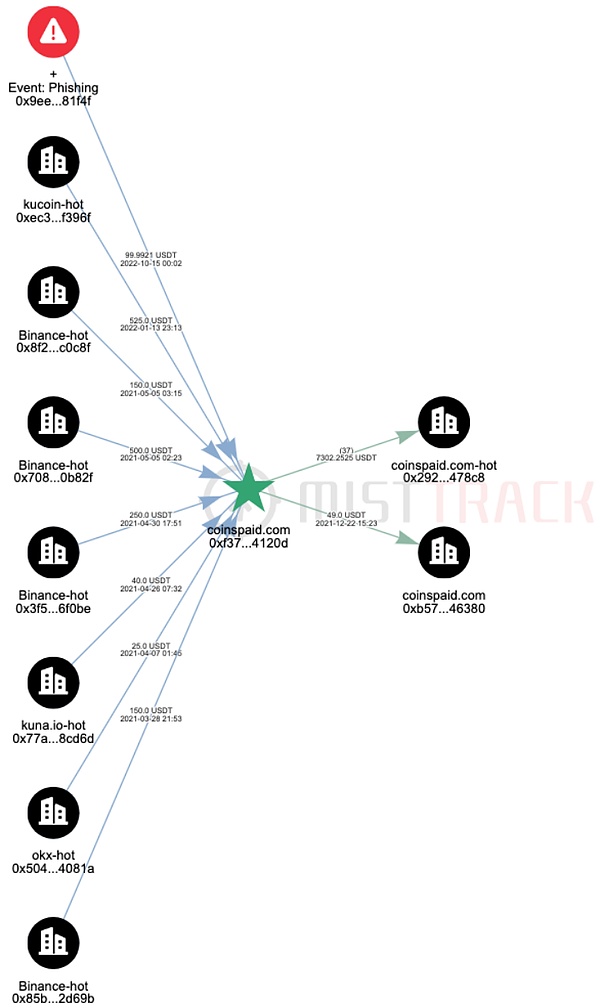

نستخدم MistTrack للتحقق من أموال عنوان ETH الخاضع للعقوبات (0xf3701f445b6bdafedbca97d1e477357839e4120d):

وجد التحليل أن تم غسل الأموال الموجودة على عنوان ETH.

بعد ذلك، قمنا بتحليل وضع عناوين BTC الخاضعة للعقوبات ووجدنا أن أقدم المعاملات بين هذه العناوين يمكن إرجاعها إلى أكتوبر 2019، وأحدث المعاملات يمكن إرجاعه إلى أكتوبر 2019. ويعود تاريخه إلى مارس 2023، وقد تم تحويل الأموال ذات الصلة على كل عنوان.

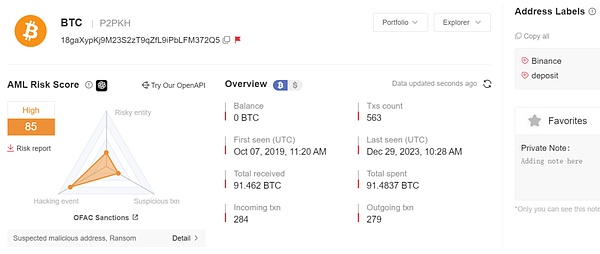

من بينها العنوان الذي حصل على أكبر مبلغ هو 18gaXypKj9M23S2zT9qZfL9iPbLFM372Q5. هذا العنوان هو عنوان Artur Sungatov، إحدى الشركات التابعة لـ LockBit، وقد تم وضع علامة عليه على أنه Binance عنوان الإيداع عن طريق MistTrack، وتم تحويل الأموال.

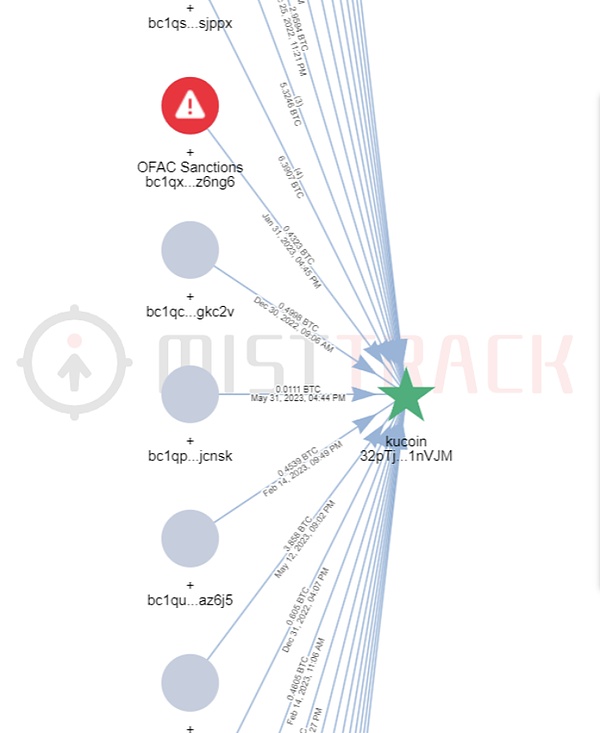

ثانيًا، تلقى العنوان 32pTjxTNi7snk8sodrgfmdKao3DEn1nVJM مبلغًا قدره 52.7892 بيتكوين. هذا العنوان هو عنوان شركة Ivan Kondratyev التابعة لشركة LockBit، والذي تم وضع علامة عليه كعنوان إيداع Kucoin بواسطة MistTrack، وقد تلقى هذا العنوان عنوانًا آخر خاضعًا للعقوبات bc1qx9upga7f09tsetqf78wa3qrmc jar58mkwz6ng 6 0.4323 BTC تم نقلها.

أصدرت حكومة الولايات المتحدة، إلى جانب المملكة المتحدة واليوروبول، مزيدًا من المعلومات حول مجموعة برامج الفدية LockBit. كما كشفت أيضًا أن LockBit لديها 193 شركة تابعة:

< img src="https://img.jinse.cn/7181587_image3.png">

لغز القبض عليك

وفقًا للمتحدث باسم الوكالة الوطنية لمكافحة الجريمة في المملكة المتحدة، فقد تعطلت خدمات LockBit وهذه عملية مستمرة ومتطورة. تعد هذه العملية هي الخطوة الأخيرة في معركة استمرت لسنوات بين وكالات إنفاذ القانون وعصابات الابتزاز. وهي بمثابة ضربة قوية لعمليات الابتزاز الأخيرة عبر الحدود التي قامت بها LockBit ورادع فعال لهجمات برامج الفدية المتفشية بشكل متزايد.

لقد نظرنا إلى عقد LockBit ووجدنا أن كل موقع ويب معروف لمجموعة برامج الفدية LockBit كان إما غير متصل بالإنترنت أو يعرض صفحات تم حظرها بواسطة EUROPOL. صادرت سلطات إنفاذ القانون أو أزالت ما لا يقل عن 22 موقعًا من مواقع Tor فيما أطلق عليه اسم "عملية كرونوس".

بعد ذلك، أبلغ مديرو مجموعة LockBit Ransomware وسائل الإعلام أكدوا أن موقعهم الإلكتروني قد تم حجبه:

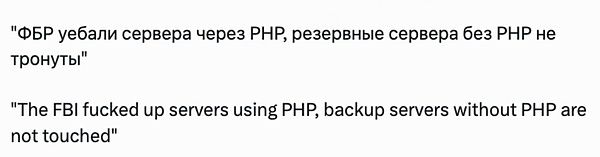

< p style="text-align: left;">ومع ذلك، يبدو أن هذا الاستيلاء لم يؤثر على موظفي LockBit الأساسيين، وأصدرت مجموعة LockBit Ransomware لاحقًا رسالة إلى الأفراد على Tox: "لقد أفسد مكتب التحقيقات الفيدرالي خادمًا يستخدم PHP والنسخ الاحتياطي لا تتأثر الخوادم التي لا تحتوي على PHP."

اليوم تم عكس المؤامرة، بيان قيادة LockBit: نحن نتعلق بإعلان سلطات إنفاذ القانون أنه سيتم الإعلان عن قيادة LockBit يوم الجمعة الموافق 23 فبراير 2024 فيما يتعلق بمديري برامج الفدية LockBit من المنظمة تم التحدث الى.

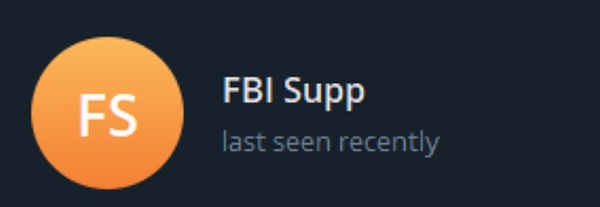

ردت LockBit: "دعهم يكشفون ذلك، أنا متأكد من أنهم لا يعرفون هويتي." وفي المقابل، غيرت مجموعة LockBit Ransomware اسمها إلى "FBI Supp"، يُستخدم للسخرية من وكالات إنفاذ القانون:

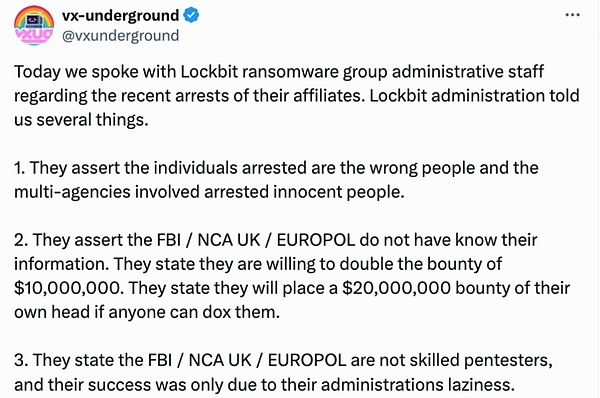

وفقًا لأخبار @vxunderground، يبدو أنه لم يتم القبض على العقل المدبر الأخير، وقد عرضت LockBit علنًا مكافأة أكبر للجمهور للعثور عليه.

تتحسن القصة أكثر فأكثر في هذه المرحلة، وتزعم وكالات إنفاذ القانون أنها ستنشر المزيد من المعلومات حول مؤسسة LockBit في الأيام المقبلة.

كيف هي الجنازة؟ سوف نرى.

الملخص

هذه الحملة ضد برامج الفدية الأحدث في سلسلة من تحركات إنفاذ القانون من قبل العصابة. في أواخر العام الماضي، نجح مكتب التحقيقات الفيدرالي (FBI) ووكالات أخرى في إزالة الشبكات والبنية التحتية للعديد من عصابات برامج الفدية مثل Qakbot وRagnar Locker.

في مؤتمر ميونيخ للأمن السيبراني الأخير، أكد نائب المدعي العام الأمريكي على تصميم الولايات المتحدة على مكافحة برامج الفدية والجرائم الإلكترونية، واقترح اعتماد استراتيجيات أسرع وأكثر استباقية التي تركز على منع وتعطيل هذه الأنشطة الإجرامية.

مع تطور التكنولوجيا الرقمية، أصبحت الجرائم الإلكترونية التي تعتمد على العملات المشفرة تحديًا عالميًا كبيرًا. لا تتسبب الجرائم الإلكترونية مثل برامج الفدية في خسائر للأفراد والشركات فحسب، بل تشكل أيضًا مخاطر جسيمة على المجتمع ككل. وفي العام الماضي، قام مجرمو الإنترنت بابتزاز أكثر من 1.1 مليار دولار من الضحايا حول العالم، وفقًا للإحصاءات.

بالإضافة إلى ذلك، فإن إدارة برامج الفدية هي معركة بين مهاجمي الشبكات وأفراد الأمن، الأمر الذي يتطلب الصبر والاستراتيجية والتوقيت.

لنأخذ برنامج LockBit Ransomware كمثال. فهو يستمر في تحديث أساليب الهجوم والاستراتيجيات ونقاط الاختراق وما إلى ذلك بشكل متكرر لكل إصدار، مما يجعل الأمر صعبًا على الأمان الموظفين لتشكيل إصلاح كامل للنظام. "لذلك، في عملية إدارة برامج الفدية، تعد الوقاية أكثر أهمية بكثير من الإصلاح. ومن الضروري اعتماد سياسة منهجية وشاملة وإدارة النظام ونهج مشترك متعدد الأطراف لتشكيل جدار لمنع برامج الفدية. يوصى بشدة بما يلي: يتخذ الجميع إجراءات الحماية التالية:

استخدم كلمات مرور معقدة قدر الإمكان: عند تعيين كلمات المرور للخوادم أو الأنظمة الداخلية داخل المؤسسة ، يجب استخدام بيانات اعتماد تسجيل الدخول المعقدة، مثل استخدام الأرقام والأحرف الكبيرة والصغيرة والرموز الخاصة وكلمة مرور مكونة من 8 أحرف على الأقل، وتغيير كلمة المرور بانتظام.

المصادقة الثنائية: بالنسبة للمعلومات الحساسة داخل المؤسسة، من الضروري إضافة طبقات أخرى من الدفاع على أساس كلمة المرور تسجيل الدخول القائم على منع هجمات القراصنة، على سبيل المثال، إجراءات مثل تثبيت التحقق البيومتري مثل بصمات الأصابع وقزحية العين أو استخدام أدوات مصادقة مفتاح USB الفعلية على بعض الأنظمة الحساسة.

أربعة أمور يجب تجنبها:لا تنقر على رسائل البريد الإلكتروني الواردة من مصادر غير معروفة، ولا تتصفح مواقع الويب الإباحية ومواقع المقامرة وغيرها من مواقع المعلومات الضارة. لا تقم بتثبيت برامج من مصادر غير معروفة، كن حذرًا قم بتثبيت البرامج التي يرسلها الغرباء، ولا تقم بإدخال محركات أقراص USB المحمولة، ومحركات الأقراص الثابتة المحمولة، وبطاقات الذاكرة المحمولة وغيرها من أجهزة التخزين المحمولة مجهولة المصدر في الجهاز حسب الرغبة.

حماية النسخ الاحتياطي للبيانات:الضمان الحقيقي ضد فقدان البيانات هو دائمًا النسخ الاحتياطي دون اتصال بالإنترنت. لذلك، من المهم جدًا عمل نسخة احتياطية من البيانات الرئيسية وأنظمة الأعمال.ضرورية. لاحظ أن النسخ الاحتياطية يجب أن تكون واضحة وأن يتم تسمية النسخ الاحتياطية في كل مرحلة للتأكد من إمكانية استرجاعها في الوقت المناسب في حالة إصابة النسخة الاحتياطية ببرامج ضارة.

مكافحة الفيروسات دائمًا وإغلاق المنافذ: قم بتثبيت برنامج مكافحة الفيروسات وتحديث قاعدة بيانات الفيروسات بانتظام، وتنفيذ مكافحة الفيروسات الكاملة أغلق الخدمات والمنافذ غير الضرورية بانتظام (بما في ذلك منافذ خدمة الوصول عن بعد غير الضرورية 3389 و22 ومنافذ LAN المشتركة غير الضرورية مثل 135 و139 و445 وما إلى ذلك).

تعزيز الوعي الأمني للموظفين:يكمن أكبر خطر خفي في الإنتاج الآمن في الموظفين، مثل التصيد الاحتيالي والهندسة الاجتماعية والتسميم والضعف كلمات المرور، وما إلى ذلك، ترتبط جميع العوامل ارتباطًا وثيقًا بالوعي الأمني للموظفين، لذلك، من أجل تعزيز الأمن العام وتحسين القدرات الدفاعية، من الضروري تعزيز الوعي الأمني للموظفين بشكل فعال.

تصحيح المحطات الطرفية والخوادم المكتبية في الوقت المناسب: تصحيح أنظمة التشغيل وتطبيقات الطرف الثالث في الوقت المناسب لمنع المهاجمين من التطفل عبر نظام الثغرات الأمنية .

الائتمان: WuBlockchain، @vxunderground، Xita Lab، Yunding Lab

المرجع

[1] https://www.justice.gov/opa/pr/us -and-uk -disrupt-lockbit-ransomware-variant

[2] https://www.nationalcrimeagency.gov.uk/news/nca-leads-international-investigation- Target-worlds-most-harmful-ransomware-group

[3] https://www.justice.gov/opa/pr/us -and-uk -disrupt-lockbit-ransomware-variant

[4] https://ofac.treasury.gov/recent-actions/20240220

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Brian

Brian JinseFinance

JinseFinance JinseFinance

JinseFinance Alex

Alex Bitcoinist

Bitcoinist Cointelegraph

Cointelegraph