10,000ワード調査報告書:強気相場はまだ終わらない?今年後半における潜在的チャンスの棚卸し

市場の調整局面や後退局面では、パニックに支配されるべきではない。

JinseFinance

JinseFinance

記事のハイライト:

CoinDeskは、Injective、ZeroLend、Fantom、Sushi、Yearn Finance、Cosmos Hubなどの有名なブロックチェーンプロジェクトを含む、10以上の暗号通貨企業が北朝鮮からIT労働者を無意識に雇用していることを発見した。

従業員たちは偽のIDを使い、なんとか面接を通過し、資格チェックをパスし、実際の職務経験を提供していた。

米国や北朝鮮を制裁している他の国では、北朝鮮の労働者を雇うことは違法である。また、CoinDeskによると、北朝鮮のIT労働者を雇用した後、いくつかの企業がハッキングされており、セキュリティ上のリスクもある。

著名なブロックチェーン開発者であるザキ・マニアン氏は、「誰もがこうした人々を選別しようとしている」と述べた。彼は、2021年にコスモス・ハブ・ブロックチェーンの開発に協力するため、うっかり2人の北朝鮮人IT労働者を雇ってしまったと語った。

暗号通貨会社Truflationは2023年、創業者のステファン・ラストが無意識のうちに初めて北朝鮮の従業員を雇ったとき、まだ黎明期だった。

「私たちは常に優秀な開発者を探しています」とラストはスイスの自宅から語った。驚くことに、"この開発者は私たちと出会った"。

「リュウヘイ」はテレグラムで履歴書を送り、日本で働いていると主張した。彼が採用されて間もなく、奇妙な衝突が表面化し始めた。

ある時、「彼と話したら、地震があったと言っていた」とラストは回想した。しかし、日本では最近地震は起きていなかった。その後、その社員は電話を欠勤するようになり、姿を現したときには「彼ではなかった」とラストは言った。「他の誰かだった。それが誰であろうと、日本語のアクセントを落とした。

ラストはすぐに、「龍平」と他の4人の従業員、つまり彼のチームの3分の1以上が北朝鮮人であることを知った。ラストは、従業員に遠隔地での海外業務を提供し、その収益を平壌に送金するという、北朝鮮の組織的な陰謀にうっかりはまってしまったのだ。

米当局は最近、北朝鮮のIT労働者が暗号通貨の雇用主を含むハイテク企業に潜入し、その収益を同国の核兵器開発計画の資金源にしているとの警告を強めている。2024年の国連報告書によると、これらのIT労働者は北朝鮮から年間6億ドルもの収入を得ているという。

労働者を雇い、賃金を支払うことは、たとえ意図的でなくとも、国連の制裁に違反し、米国や他の多くの国でも違法である。また、北朝鮮のハッカーが従業員を密かに雇用して企業を攻撃することが知られているため、深刻なセキュリティリスクにもなる。

コインデスク(CoinDesk)の調査では、北朝鮮の求職者がいかに積極的かつ頻繁に暗号通貨企業をターゲットにしているかが明らかになりました。面接に合格し、身元調査をパスし、オープンソースのソフトウェアリポジトリであるギットハブ(GitHub)で印象的なコード貢献の履歴さえ示しています。

CoinDeskは、北朝鮮出身のIT労働者をうっかり雇ってしまったという暗号通貨企業十数社にインタビューしました。

創業者、ブロックチェーン研究者、業界専門家へのこれらのインタビューは、北朝鮮のIT労働者が暗号業界で以前考えられていたよりもはるかに一般的であることを示唆している。この記事のためにインタビューしたほぼすべての採用担当者は、北朝鮮人開発者の疑いがある人物と面接したことがある、本人が知らないうちに採用したことがある、またはそのような人物を知っていると認めています。

著名なブロックチェーン開発者であるザキ・マニアン(Zaki Manian)氏は、「北朝鮮からの履歴書、求職者、貢献者の割合は、暗号業界全体でおそらく50%以上だろう」と述べた。彼は、2021年にCosmos Hubブロックチェーンの開発に協力するため、うっかり北朝鮮のIT従業員2人を雇ってしまったという。"誰もがこれらの人々を選別しようとしている。"

CoinDeskが発見した北朝鮮人雇用者の中には、Cosmos Hub、Injective、ZeroLend、Fantom、Sushi、Yearn Financeといった有名なブロックチェーンプロジェクトが含まれています。「とマニアンは語った。

これらの企業が北朝鮮のIT労働者を不注意で雇用したことを公に認めたのは、今回の調査が初めてだ。

多くの場合、北朝鮮の労働者は通常の従業員と同じように働いていたため、ある意味、雇用主は基本的に支払った分の成果物を手に入れたことになる。しかしCoinDeskは、これらの従業員がその後、北朝鮮政府に関連するブロックチェーンのアドレスに給与を送金していた証拠を発見しました。

CoinDeskの調査では、北朝鮮のIT従業員を雇用した暗号プロジェクトが後にハッキングされたケースもいくつか発見されました。2021年のハッキングで300万ドルを失った有名なDeFiプロトコルのSushiがそうでした。

米財務省外国資産管理局(OFAC)と司法省は、2022年に北朝鮮が米国の暗号通貨業界に潜入しようとしていることを公表し始めましたが、CoinDeskは、北朝鮮のIT労働者がそれよりもずっと前、少なくとも2018年には、身分を偽って暗号通貨企業で働き始めていたことを示唆する証拠を発見しました。

「多くの人が、これは突然起こったことだと誤解していると思います。"この人たちは2016年、2017年、2018年に遡り、GitHubのアカウントやその他のものを持っている。"(マイクロソフトが所有するGitHubは、コードをホストし、開発者が共同作業できるようにするために、多くのソフトウェア組織が使用するオンラインプラットフォームである)

CoinDeskは、ブロックチェーン決済の記録、公開されているギットハブのコード投稿、米政府関係者からのメール、対象企業への直接インタビューなど、さまざまな方法を用いて北朝鮮のIT労働者と企業を結びつけてきました。CoinDeskが調査した最大の北朝鮮決済ネットワークの1つは、ブロックチェーン調査官のZachXBTが発見したもので、彼は8月に北朝鮮の開発者と疑われる人物のリストを発表しました。

以前は、望まない暴露や法的な影響を恐れて、雇用主は口を閉ざしていました。現在、CoinDeskによって発掘された支払い記録やその他の証拠の山に直面し、彼らの多くは名乗り出ることを決意し、初めて彼らの話を共有し、暗号通貨業界への北朝鮮の浸透の大規模な成功と規模を暴露しています。

表向きは日本人社員であった龍平を雇った後、ラストのTruflationには新規の申し込みが殺到した。数ヶ月のうちに、ラストは知らず知らずのうちに、モントリオール、バンクーバー、ヒューストン、シンガポールを拠点とする4人の北朝鮮人開発者を雇用していた。

暗号業界は、北朝鮮のIT労働者による混乱に特に脆弱だ。暗号業界の労働力は非常にグローバルに分布しており、暗号企業は他の企業よりも完全に遠隔地の(あるいは匿名の)開発者を雇いたがる傾向があります。

CoinDeskは、TelegramやDiscordなどのメッセージングプラットフォーム、Crypto Jobs Listなどの暗号通貨に特化した求人サイト、Indeedなどの求人サイトなど、さまざまな情報源から暗号通貨企業が受け取った北朝鮮の求人応募を調べました。

「彼らが採用される可能性が最も高いのは、Discordから採用したがる、本当にフレッシュで新進気鋭のチームです」と、暗号ウォレットアプリMetaMaskのプロダクトマネージャーで、北朝鮮の暗号活動に関連するセキュリティを定期的に発表しているTaylor Monahan氏は言う。研究している。「彼らは身元調査を経た人を雇うプロセスを持っていません。彼らは多くの場合、暗号通貨で支払うことを望んでいる。"

ラスト氏は、トゥルーフレーションでは新規採用者全員の身元調査を行っているという。「パスポートや身分証明書を送り、ギットハブのコードリポジトリを渡し、テストを行い、基本的に採用した」。

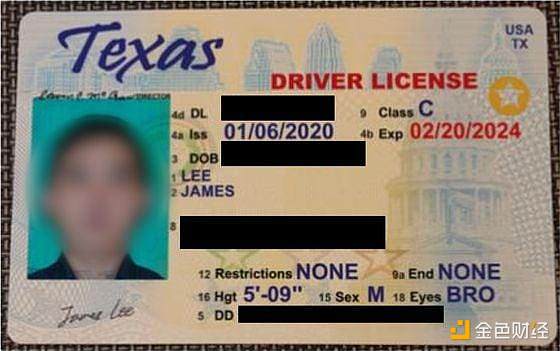

ある応募者は、暗号通貨会社Truflationにテキサスの運転免許証を提出しました。CoinDeskは、北朝鮮のIT労働者が盗んだIDを使用することが知られているため、詳細を一部伏せた。(画像提供:Stefan Rust)

素人目には、偽造された書類のほとんどは本物のパスポートやビザと見分けがつかないが、CoinDeskによると、専門家による身元調査サービスなら偽造を見破れる可能性が高いという。

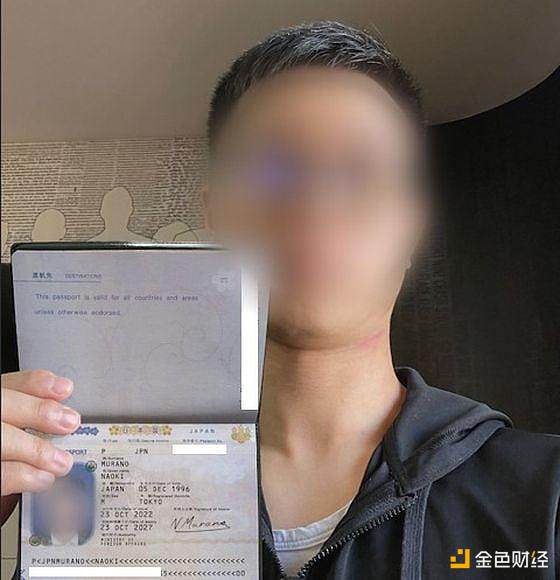

ZachXBTが特定した北朝鮮のIT従業員容疑者の一人である村野直樹氏は、同社に文書のコピーを提供した。ZachXBTによって特定された北朝鮮IT従業員容疑者の一人である「村野直樹」は、本物の日本のパスポートと思われるものを同社に提供した。(画像提供:Taylor Monahan)

ZachXBTが特定した北朝鮮のIT従業員容疑者の一人である村野直樹氏は、同社に文書のコピーを提供した。ZachXBTによって特定された北朝鮮IT従業員容疑者の一人である「村野直樹」は、本物の日本のパスポートと思われるものを同社に提供した。(画像提供:Taylor Monahan)

新興企業が専門の身元調査会社を利用する可能性は低いが、「大企業では、実際の従業員として、あるいは少なくとも請負業者として、北朝鮮のIT関係者を見かけることがある」とMonahan氏は述べた。

多くの場合、CoinDeskは公開されているブロックチェーンのデータを使って、北朝鮮企業のIT労働者を発見しています。

2021年、ブロックチェーン開発者のマニアン氏の会社Iqlusionは、ある助けを必要としていた。彼は、人気のあるCosmos Hubブロックチェーンをアップグレードするプロジェクトを手伝ってくれそうなフリーランスのプログラマーを探す。彼は2人の新しい雇用者を見つけ、彼らは素晴らしい仕事をした。

マニアンは、フリーランサーの「ジュン・カイ」と「サラウット・サニット」に直接会ったことはなかった。彼らは以前、密接に関連するブロックチェーン・ネットワークであるTHORChainが出資するオープンソース・ソフトウェア・プロジェクトで一緒に働いたことがあり、マニアンに彼らがシンガポールにいることを告げた。

「1年間、ほぼ毎日彼らと話をした」とマニアン氏。「彼らは仕事をやり遂げた。率直に言って、私はとても満足しています」。

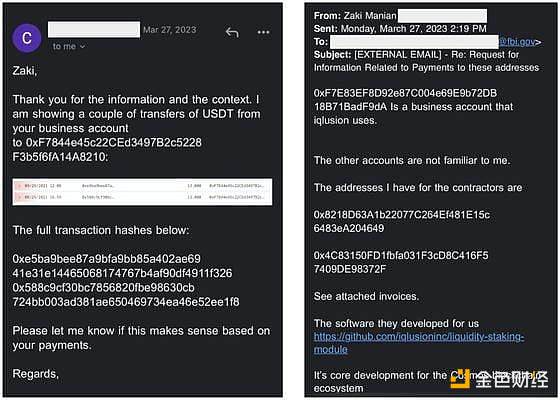

フリーランサーたちが仕事を終えてから2年後、マニアン氏はFBI捜査官から、Iqlusionから北朝鮮の暗号ウォレットのアドレスへのトークン送金と思われるものを調査しているというメールを受け取った。問題の送金は、IqlusionからKaiとSanitへの支払いであることが判明した。

左:FBI捜査官(名前削除)がザキ・マニアン氏に、彼の会社Iqlusionが行った2つの超大型送金に関する情報を求めた。Iqlusionからの2つのブロックチェーン決済。右:マニアン氏はIqlusionと複数の請負業者との間の取引であることを捜査官に伝えた。

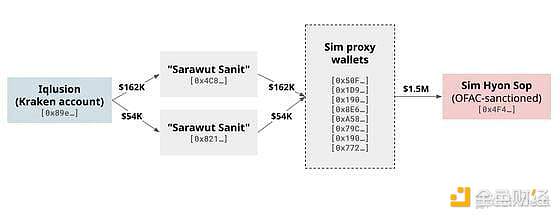

FBIはマニアン氏に対し、彼が契約した開発者が北朝鮮の工作員であることを確認しませんでしたが、コインデスクがカイ氏とサニット氏のブロックチェーンアドレスを確認したところ、2021年から2022年にかけて、彼らはOFACの制裁リストに載っている2人の人物、キム・サンマン氏とシム・ヒョン・ソプ氏に収益を送金していました。p>シムは北朝鮮の光州銀行の代表で、OFACによると、「北朝鮮の大量破壊兵器と弾道ミサイル計画に資金を提供する」ためにIT労働者の資金を洗浄している。 サラウットは、シムやシムに関連する他のブロックチェーンウォレットにすべての収益を送金したようだ。

2022年4月から12月までのブロックチェーンの記録によると、"Sarawut Sanit "は、OFAC公認の北朝鮮工作員であるSim Hyon Sopにリンクされたウォレットに給与をすべて送金していた。(CoinDeskが追跡したイーサリアムウォレットの一部。資産価格はアーカムが推定)

一方、カイ氏は800万ドル近くをキム氏に直接送金した。2023年のOFAC勧告報告書によると、キム氏は北朝鮮が運営するChinyong Information Technology Cooperation Companyの代表者であり、"支配する企業やその代表者を通じて、ロシアやラオスで働く北朝鮮のIT労働者の代表団を雇用していた"。

2021年を通じて、「ジュン・カイ"は770万ドル相当の暗号通貨を、キム・サンマンに関連するOFAC制裁リストにあるブロックチェーンアドレスに直接送った。(CoinDeskが追跡したイーサウォレットの一部。資産価格はアーカムが推定)

IqlusionがKaiに支払ったのは、Kimに渡した約800万ドルのうち5万ドル未満で、残りは部分的に他の暗号通貨企業から得たものだった。

例えば、CoinDeskは、広く使われているFantomブロックチェーンを開発したFantom財団が、「Jun Kai」と別の北朝鮮関連の開発者に支払っていることを発見した。

Fantom財団の広報担当者はCoinDeskに対し、「Fantomは2021年に2人の部外者が北朝鮮に関与していたことを確認した。しかし、関与した開発者は、完成も配備もされなかった外部プロジェクトに関与していました。"

Fantom財団によると、"関与した2人の従業員は解雇され、悪意のあるコードを提供したことはなく、Fantomのコードベースにアクセスしたこともなく、Fantomユーザーは影響を受けていない "という。スポークスマンによると、北朝鮮の従業員がファントムのサーバーを攻撃しようとしたが、必要なアクセス権がなかったため失敗したという。

Kim氏の北朝鮮に関連するブロックチェーンのアドレスが政府によって公開されたのは、OpenSanctionsデータベースによると2023年5月で、IqlusionとFantomの支払いから2年以上経っていました。

米国と国連はそれぞれ2016年と2017年に、北朝鮮のIT労働者の雇用に制裁を課した。

知ってか知らずか、米国で北朝鮮の労働者に給与を支払うことは違法である。「厳格責任」として知られる法的概念だ。

企業の所在地も関係ない。北朝鮮人労働者を雇うことは、北朝鮮に制裁を課している国でビジネスを行う企業にとって法的リスクをもたらす。

しかし、米国や他の国連加盟国は、北朝鮮のIT労働者を雇った暗号会社をまだ起訴していない。

米財務省は米国を拠点とするIqlusionに対して調査を開始したが、マニアン氏によると、調査は罰則なしに終了したという。

米当局はこれらの企業に対する告発については甘く見ており、せいぜい非常に洗練された巧妙な形の身分詐称か、最悪の場合、最も屈辱的な長期的詐欺のひとつに遭ったことをどうにか認めている。

法的なリスクだけでなく、MetaMaskのMonahan氏は、北朝鮮のIT労働者に報酬を支払うことは「基本的に体制に搾取されている人々に報酬を支払うことになるため、良くないことだ」と説明する。

国連安全保障理事会による615ページの報告書によると、北朝鮮のIT労働者は賃金のほんの一部しか手元に残らない。「低所得者は10%、高所得者は30%だ。

これらの賃金は北朝鮮の平均から見ればまだ高いかもしれないが、「彼らがどこに住んでいるかは気にしない。「もし私が誰かに給料を払っていて、その人が給料の全額を上司に送ることを強制されているとしたら、それは私にとって非常に不愉快なことだ。もし彼らのボスが北朝鮮政権だとしたら、私はもっと不快になるだろう」。

CoinDeskはこの記事の過程で、北朝鮮のITスタッフと思われる複数の人物に接触したが、まだ回答は得られていない。

CoinDeskは、OFACの制裁対象団体からのブロックチェーン支払い記録を分析することで、北朝鮮のIT労働者を雇用している可能性のある企業を20社以上特定しました。この件に関する記録を提出した企業は、CoinDeskに対し、以前に給与支払名簿に北朝鮮のIT労働者と疑われる人物がいたことを確認しました。

法的な影響を恐れてそれ以上のコメントを控えた企業もあったが、他の企業が自分たちの経験から学ぶかもしれないという期待から、話を共有することに同意した企業もあった。

多くの場合、北朝鮮の従業員は雇われてから特定しやすい。

分散型金融に特化したプロジェクト「Injective」の最高経営責任者(CEO)であるエリック・チェン氏は、2020年にフリーランスの開発者と契約したものの、業績不振を理由にすぐに解雇したと述べた。

「彼は長くは続かなかった。「彼はひどいコードを書き、うまく機能しなかった」。チェン氏がこの従業員の北朝鮮との関係を知ったのは、昨年、Injective社が米国の「政府組織」から連絡を受けたときだった。

複数の企業がCoinDeskに、従業員が北朝鮮とつながりがあると知る前に、標準以下の仕事を理由に解雇したと語っている。

しかし、北朝鮮のIT労働者は、一般的な開発者と似ており、能力はさまざまです。

マニアン氏によると、一方では「会社に来て面接を受け、数カ月分の給料を稼ぐ」従業員もいるという。「そしてもう一方では、そのような人たちと面接をすると、実際の技術スキルが本当に高いことがわかるのです」。

ラストは、Truflation在籍中に「本当に優秀な開発者」に出会ったことを思い出す。彼はバンクーバー出身だと言っていたが、後に北朝鮮出身だとわかった。「彼は本当に若い男でした。「大学を卒業したばかりのようでした。青臭く、とても熱心で、働く機会にとても興奮していました」。

別の例では、DeFiの新興企業Clusterは、ZachXBTが彼らが北朝鮮とつながりがあるという証拠を提供した後、8月に2人の開発者を解雇した。

Clusterの匿名創業者であるz3n氏は、CoinDeskにこう語っている。振り返ってみると、いくつかの「明確な赤信号」があった。例えば、"彼らは2週間ごとに支払いアドレスを変え、1ヶ月かそこらごとにDiscord名やTelegram名を変えていた"。

CoinDeskとの会話では、多くの雇用主が、従業員が北朝鮮人かもしれないと知ったときに、より理にかなった異変に気づいたと述べています。

時には、従業員の勤務時間と勤務予定地が一致しないなど、微妙なヒントになることもありました。

Truflationのような他の雇用主は、従業員が一人の人間のふりをした複数の人間で構成されていることがあり、従業員がウェブカメラをオフにすることでそれを隠すことに気づいた。(彼らはほとんどいつも男性だった)。

ある企業が、午前中の会議には出席するものの、その日のうちに議論されたことをすべて忘れてしまうような従業員を雇ったとき、その癖はより理解できるようになった。

ラストが「日本人」従業員であるリュウヘイについての懸念を、犯罪決済ネットワークの追跡経験を持つ投資家に伝えたところ、その投資家はすぐに、トゥルーフレーションの給与支払名簿に載っている北朝鮮のIT労働者の疑いがある他の4人を特定した。

「すぐに連絡を絶った」とラスト氏は言い、彼のチームはコードのセキュリティ監査を行い、身元調査プロセスを強化し、特定の方針を変更したと付け加えた。これらの新しいポリシーの1つは、リモートワーカーがカメラをオンにする要件です。

CoinDeskが相談する雇用主の多くは、北朝鮮のIT労働者は同国のハッキング部門とは無関係に活動していると誤って考えていますが、ブロックチェーンのデータや専門家との会話から、北朝鮮のハッキングとIT労働者はしばしば関連していることが示唆されています。

2021年9月、暗号トークンを発行するためにSushiが構築したプラットフォームであるMISOは、盗難で300万ドルを失いましたが、CoinDeskは、この攻撃がSushiが2人の開発者を雇ったことと関連しており、その開発者のブロックチェーンでの支払い記録が北朝鮮とリンクしていたという証拠を見つけました。

ハッキング当時、Sushiは新興のDeFi空間で最も高く評価されているプラットフォームの1つであり、人々が仲介者なしで暗号通貨を取引するための「分散型取引所」として機能するSushiSwapには50億ドル以上が預けられていた。

当時Sushiの最高技術責任者(CTO)だったJoseph Delong氏は、MISOの窃盗を、同プラットフォームの開発に携わった2人のフリーランスの開発者、Anthony Keller氏とSava Grujic氏の名前にさかのぼると述べています。MISOプラットフォームは悪意のあるコードで、彼らが管理するウォレットに資金を送金していた。

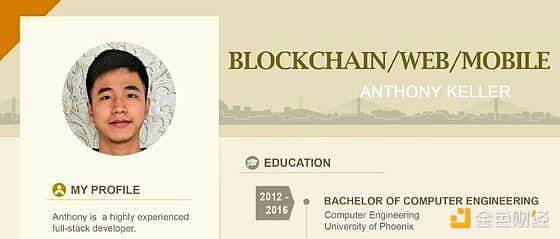

Keller氏とGrujic氏は、Sushiプロトコルを管理する分散型自律組織であるSushi DAOに雇われた際、入門レベルの開発者としては十分典型的で、印象的ですらある認証情報を提供しました。

Keller氏は公の場では「eratos1122」というペンネームを使っているが、MISOに応募した際には本名と思われる「Anthony Keller」を使っていた。デロン氏がCoinDeskと共有した経歴の中で、ケラー氏はジョージア州ゲインズビル在住で、フェニックス大学を卒業し、コンピューター工学の学士号を取得したと主張している。(同大学は、同姓同名の卒業生がいるかどうかの問い合わせには応じなかった)。

ゲインズ在住のアンソニー・ケラー(Anthony Keller)氏。ジョージア州ゲインズビルに住んでいると主張する「アンソニー・ケラー」の履歴書には、人気の分散型金融アプリ「Yearn」での職務経験が記載されている。

ケラー氏の履歴書には、以前の仕事について書かれている。Yearnのコア開発者であるBanteg氏は、ケラー氏がYearnが開発したアプリ「Coordinape」で働いていたことを確認した。Yearn社のコア開発者であるBanteg氏は、ケラー氏がYearn社が開発したアプリ「Coordinape」に携わっていたことを確認した。(Banteg氏は、ケラー氏の仕事はCoordinapeに限定されており、Yearnのコアコードベースにはアクセスできなかったと述べている)。

デロング氏によると、ケラー氏はグルジッチ氏をMISOに紹介し、2人は自分たちのことを「友人」だと語ったという。ケラー氏と同様、グルジッチ氏もオンライン上のペンネーム「AristoK3」ではなく、本名で履歴書を提出した。彼はセルビア出身で、ベオグラード大学のコンピューターサイエンスの学士号を取得している。彼のGitHubアカウントはアクティブで、履歴書にはいくつかの小規模な暗号プロジェクトやゲームのスタートアップに携わった経験が記載されている。

履歴書の中で、"Sava Grujic"は5年間のプログラミング経験を記載し、セルビアのベオグラードを拠点としていると主張しています。

Sushiの元コア開発者で、盗難前にKeller氏とGrujic氏と緊密に働いていたRachel Chu氏は、ハッキング前から2人を「疑っていた」と述べています。

離れていたにもかかわらず、Grujic氏とKeller氏は「同じアクセント」で「同じようにメールを送っていた」とChu氏は言う。「チューは、ケラーの顔を見たことはあるが、グルジッチの顔を見たことはなかったと記憶している。チューによると、ケラーのカメラは「ズームイン」していたので、彼の後ろに何があるのか見えなかったという。

グルジッチとケラーは結局、同時期にMISOへの投稿を止めた。「デロング氏は、「2人は同一人物だと思ったので、支払いを止めた」と語った。当時はCOVID-19が流行していた最中で、遠隔地の暗号通貨開発者が給料から副収入を得るために複数の人物を偽装することは珍しいことではなかった。

2021年夏にGrujic氏とKeller氏が解雇された後、SushiチームはMISOコードベースへのアクセス権を剥奪することを怠った。

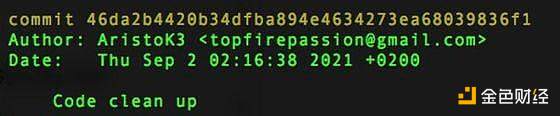

CoinDeskが入手したスクリーンショットによると、9月2日、Grujic氏は「Aristok3」というスクリーンネームでMISOプラットフォームに悪意のあるコードを提出し、300万ドルを新しい暗号通貨ウォレットに送金した。

"Sava Grujic "は偽名を使ってSushiに悪意のあるコードを提出した。AristoK3はSushiのMISOに汚染されたコードを提出した。(Screenshot courtesy of Joseph Delong)

"Sava Grujic "は偽名を使ってSushiに悪意のあるコードを提出した。AristoK3はSushiのMISOに汚染されたコードを提出した。(Screenshot courtesy of Joseph Delong)

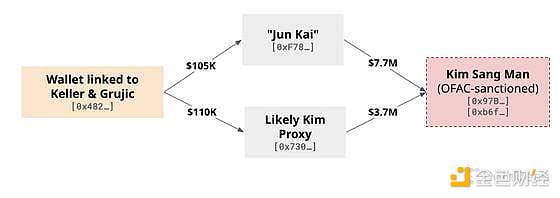

CoinDesk がブロックチェーンの支払い記録を分析したところ、Grujic、Keller、北朝鮮の間につながりがある可能性が示唆されました。2021年3月、Kellerは今は削除されているツイートでブロックチェーンのアドレスを投稿しました。coinDeskは、このアドレス、Grujicのハッキングされたアドレス、Sushiのアーカイブがハッカーのアドレスと同じではないことを発見しました。のハッキングされたアドレス、そしてSushiのアーカイブにあるKellerのアドレスは複数の支払いでリンクされていた。

デロング氏によると、スシの内部調査は最終的に、このアドレスがケラー氏のものであると結論づけた。p>2021年から2022年にかけて、KellerとGrujicに結びついたブロックチェーンアドレスは、その資金のほとんどを北朝鮮に結びついたウォレットに送っていた。(CoinDeskが追跡したEtherウォレットの一部。資産価格はアーカムが推定)

CoinDeskは、このアドレスが資金のほとんどを「Jun Kai」(OFACから制裁を受けているKim Sang Manに送金したIqlusionの開発者)と、北朝鮮の代理人として機能していると思われる別のウォレット(Kimにも支払っているため)に送金していることを発見しました。

Sushiの内部調査では、KellerとGrujicはロシアのIPアドレスからしばしば操作していたことが判明し、彼らが北朝鮮人であるという主張がさらに強まりました。(ケラー氏の履歴書にあった米国の電話番号は無効化され、彼の「eratos1122」GithubとTwitterアカウントは削除されています)。

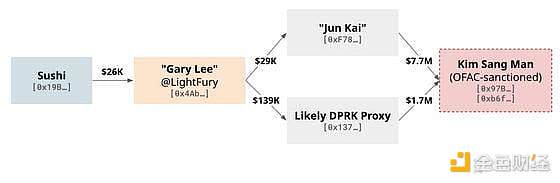

さらにCoinDeskは、SushiがKeller氏とGrujic氏を、ZachXBTが「Gary Lee」と表現する開発者で、LightFuryという別名でコーディングし、同社に収益を送金していた、もう一人の北朝鮮のIT請負業者と疑われる人物と一緒に雇っていた証拠を見つけました。ZachXBTは、この開発者を「ゲイリー・リー」と呼び、ライトフューリーという偽名でコーディングし、「ジュン・カイ」とキムに関連する別のプロキシ・アドレスに収益を送金したと説明している。

2021年から2022年にかけて、Sushiはもう一人、明らかに北朝鮮の請負業者を雇っていた。彼の名前は「ゲイリー・リー」。この労働者は2021年から2022年にかけて、Iqlusionの「Jun Kai」(CoinDeskが追跡)が使用していたウォレットを含む、北朝鮮関連のブロックチェーンアドレスに収益を送金していた。(CoinDeskが追跡したイーサリアムのウォレットの一部。資産価格はアーカムが推定)

Grujic氏は、Sushi氏がKeller氏のペンネーム「eratos1122」を公に非難し、FBIを介入させると脅した後、盗まれた資金を返却しました。北朝鮮のIT労働者が偽のIDを守ることを気にするのは直感に反するように思えるが、北朝鮮のIT労働者は特定の名前を再利用し、おそらく将来の雇用主の信頼を勝ち取るために、多くのプロジェクトに貢献することで評判を築いているようだ。

アンソニー・ケラーの偽名を守る方が、長期的には有利だと主張する人もいるかもしれない。「スシ」の2年後の2023年、「アンソニー・ケラー」という名前の男が、ステファン・ラストの会社「Truflation」に応募した。トゥルーフレーション

コインデスクは「アンソニー・ケラー」と「サヴァ・グルジッチ」にコメントを求めようとしたが、うまくいかなかった。

国連によると、北朝鮮は過去7年間、ハッキングによって30億ドル以上の暗号通貨を盗んでいます。ブロックチェーン分析企業であるChainalysisは、2023年上半期に追跡したハッキングのうち15件を北朝鮮と関連付け、「その約半数がIT労働者関連の窃盗に関係している」と、同社の広報担当者であるマドレーン・ケネディ氏は述べた。

北朝鮮のサイバー攻撃は、パーカーを着たプログラマーが洗練されたコンピューターコードと黒と緑のコンピューター端末を使ってメインフレームに侵入するという、ハリウッド版ハッキングとは似て非なるものだ。

北朝鮮式の攻撃は、明らかに技術的ではありません。攻撃者はシステム・キーを保持する被害者の信頼を勝ち取り、悪意のある電子メール・リンクのような単純な手段で直接キーを抜き取ります。

モナハン氏は、「今のところ、北朝鮮が実際に攻撃を行うのを見たことはない。彼らはいつもソーシャルエンジニアリング攻撃から始まり、デバイスを危険にさらし、最後に秘密鍵を盗むのです。

IT労働者は、潜在的な標的を侵害するために使用できる個人情報を入手するか、デジタルキャッシュで溢れたソフトウェアシステムに直接アクセスすることで、北朝鮮の強盗に貢献することができます。

この記事が掲載されようとしていた9月25日、CoinDeskはTruflationのRust氏とのビデオ通話を手配した。彼が以前話した詳細のいくつかを確認する計画だった。

慌てたラストは15分遅れで通話に参加した。彼はハッキングされたばかりだった。

コインデスクは、騙されて北朝鮮のIT従業員を雇ったと思われる20以上のプロジェクトに接触した。インタビューの最後の2週間だけで、そのうちの2つのプロジェクトがハッキングされた:TruflationとDelta Primeと呼ばれる暗号通貨貸し出しアプリ。

どちらのハッキングも、北朝鮮のIT従業員を意図せず雇用したことと直接関連があるかどうかを判断するには時期尚早だ。

Delta Primeが最初に危険にさらされたのは9月16日で、CoinDeskがDelta Primeと、匿名のブロックチェーン探偵ZachXBTによって北朝鮮とのつながりがあると宣伝された開発者の一人である村野直樹氏との間の支払いとコード貢献を発見した後でした。

プロジェクトは700万ドル以上を失いましたが、公式には「秘密鍵の漏洩」の結果だと説明されており、Delta Primeは複数回のコメント要請にも応じませんでした。

Truflationのハッキングは、それから2週間も経たないうちに起こった。CoinDeskに電話する約2時間前、Rust氏は自分の暗号ウォレットから資金が流出していることに気づいた。彼はシンガポールへの出張から戻ったばかりで、自分が何か悪いことをしたのかと考えていた。「どうしてこんなことになったのかわかりません。「ラップトップはすべてホテルの壁にある金庫に鍵をかけていた。携帯電話は常に持っていた。

ラストが話している間にも、彼個人のブロックチェーンウォレットから数百万ドルが流出していた。"つまり、これは本当に悪いことです。そのお金は子供の学費であり、私の年金なんだ。"

TruflationとRustは結局、約500万ドルを失った。当局はこの損失を秘密鍵の盗難によるものだとしている。

市場の調整局面や後退局面では、パニックに支配されるべきではない。

JinseFinance

JinseFinanceMEMEは、言語や文化の壁を越え、非常に低コストで幅広いオーディエンスにリーチする能力を通じて、Web3プロジェクトへの認識と参加を促進する上で不可欠な役割を果たしている。

JinseFinance

JinseFinance最近ビットコインETFが承認された後、ブラックロックのラリー・フィンクは、まもなくあらゆるものがトークンで「ETF化」されると明らかにした。

JinseFinance

JinseFinanceこの連載では、Telegram Botトラックの詳細な分析を、トラック概要の要約とマーカーの大要の2部に分けてお届けする。

JinseFinance

JinseFinanceコスモスDeFi市場は、大きな成長の可能性を秘めたさまざまなイノベーションとプロジェクトの導入により、好調に推移している。

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Cointelegraph

Cointelegraph