なぜモジュラー・セキュリティ・レイヤーがWeb3セキュリティに変化をもたらすのか?

Modular Blockchain,GoPlusネットワークの説明:なぜモジュラー・セキュリティ層がWeb3セキュリティに変化をもたらすのか? ゴールデン・ファイナンス,モジュラー・セキュリティー統合ネットワークは最適なソリューションか?

JinseFinance

JinseFinance

出典:Shenzhen ZeroTime Technology

2023年は暗号の世界で多様なイノベーションが起きた年だったが、イノベーションの陰で、多くの驚異的なセキュリティインシデントも発生した。ZeroTimeのセキュリティチームは「世界のWeb3業界セキュリティ調査報告書2023」を発表し、2023年のWeb3業界の世界的な方針、主要なトラックがカバーする基本的な概念、セキュリティインシデント、損失額、攻撃の種類を検討するとともに、典型的なセキュリティインシデントの詳細な分析、セキュリティ防止プログラムや対策に関する提案を行いました。実務者やユーザーがWeb3セキュリティの現状を理解し、ネットワークセキュリティ意識を向上させ、デジタル資産を保護し、セキュリティ対策を講じることができるようになることを期待しています。

1、2023年、世界のWeb3業界の暗号通貨総市場価値は1.3兆ドルに達し、業界爆発の影響で、昨年の最高総市場価値2.4兆ドルに比べ、今年は減少しているが、資産規模の全体的な数は拡大している。

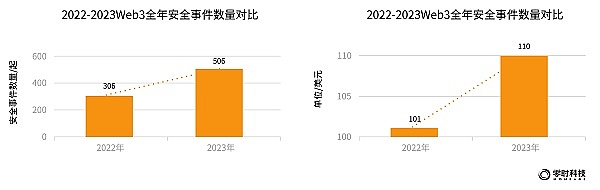

2、ゼロアワー技術のデータ統計によると、2023年に506セキュリティインシデントの合計、110億ドルの累積損失。2022年に比べて、今年は110新しいWeb3のセキュリティインシデント、前年比65.3%の増加があった。

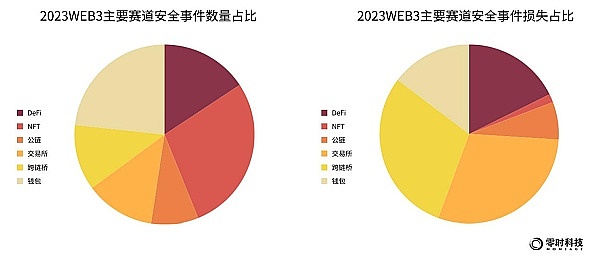

3、Web3の6つの主要なトラック:パブリックチェーン、クロスチェーンブリッジ、ウォレット、交換、NFT、DeFi、435セキュリティインシデントの合計、以上の79.83億米ドルの損失をもたらした。さらに、GameFiやDAOなどの新興分野もハッカーの頻繁な標的となっており、詐欺や暴走事件が発生し、深刻な損失を出している。

4、2023年の損失は1億ドル以上の典型的なセキュリティイベントの総損失32億ドル、29%の2023年の総損失額を占めています。代表的なものの中で:暗号交換Bitzlatoユナイテッドクリエイションは7億ドルのマネーロンダリング犯罪を認め、VenusProtocoはBNBの約6億ドル相当を盗むためにバイナンスブリッジの脆弱性を使用し、クロスチェーンブリッジWormholeが攻撃され、ETHの約323万ドル相当が盗まれた、マルチチェーン分散型取引所(DEX)Dfynの脆弱性が悪用され、3億ドルの損失が発生した。

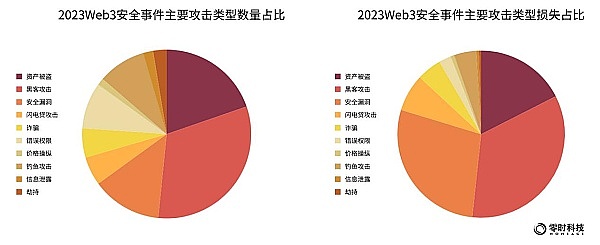

5、2023年、世界のWeb3セキュリティインシデントの攻撃タイプは多様で、セキュリティインシデントの数から見ると、典型的な攻撃タイプトップ5は、ハッキング、セキュリティの脆弱性、資産の盗難、フィッシング、間違ったアクセス許可です。損害額では、典型的な攻撃タイプトップ5は、ハッカー攻撃、セキュリティ侵害、資産盗難、フラッシュローン攻撃、詐欺である。

6.今年の最も代表的な規制事例は:北朝鮮のハッキンググループLazarusは、Web 3コミュニティに影響を与える最も深刻なAPTグループとなりました。2023年、Lazarusグループは少なくとも7億5000万ドルの損失をもたらし、2023年の暗号通貨スペースで盗まれた総額の20%を占めました。暗号通貨攻撃は、Atomic Wallet、Alphapo、CoinsPaid、Stake.com、CoinExを含み、2億9000万ドルの損失を引き起こしたと分析しています。

Web3とは、ブロックチェーン技術、トークンエコノミクス、分散型組織、ゲーム理論など、さまざまな技術やアイデアを統合した新世代の暗号ベースのネットワークを指し、2014年にEtherの共同創設者であるGavin Wood氏によって提唱されました。2023年のWeb3業界の爆発的な発展は、長年にわたるブロックチェーン業界の発展の蓄積と切り離すことはできない。

ユーザーから見たWeb3のエコシステムは、基盤層、アプリケーション層、サードパーティサービスに分けることができる。基礎層はパブリックチェーン、クロスチェーンブリッジ、アライアンスチェーンなどのチェーンが中心で、Web3のネットワークインフラを提供します。アプリケーション層はAPP(中央集権型アプリケーション)とDAPP(分散型アプリケーション)が中心で、取引プラットフォーム、ウォレット、DeFi、NFT、GameFi、DAO、ストレージ、ソーシャルソフトウェアなど、ユーザーが一般的に相互作用するために使用するアプリケーションです。基盤層とアプリケーション層は、Web3エコシステムの繁栄に貢献してきたが、Web3にとって大きなセキュリティリスクももたらしている。サービス・エコシステムは、メディア、教育インキュベーション、投資組織が業界に燃料を供給するWeb3業界のサードパーティであり、Zero Hour Technologiesのようなセキュリティ・サービス組織は、Web3のセキュリティを護衛するために不可欠な部分です。

2023年12月現在、CoinMarketCapのデータによると、世界のWeb3業界における暗号通貨の時価総額は2.4兆ドルでピークを迎え、業界の大爆発イベントの影響により、昨年のピーク時の時価総額合計2.97兆ドルに比べ、今年は減少しています。時価総額に変動はあるものの、資産数全体の規模は拡大している。業界の技術革新のペースが速いため、ユーザーのセキュリティ意識が弱く、監督を改善する必要があり、セキュリティ上の問題は、Web3は、ハッカーの "ATM "に陥っている。

ZeroTimeによると、2023年には506件のセキュリティインシデントが発生し、累積損失額は110億ドルに上った。2022年と比較すると、今年は新たに116件のWeb3のセキュリティインシデントが発生し、前年比38%増となった。そのうち152件のセキュリティインシデントが、パブリックチェーン、クロスチェーンブリッジ、ウォレット、取引所、NFT、DeFiという6つの主要なトラックで発生し、40億8000万ドル以上の損失をもたらした。

上記6つの主要トラックに加え、その他のセキュリティインシデントは合計で354件発生し、損失額は69億2000万ドルに上りました。例えば、GameFiやDAOなどの新興エリアが頻繁にハッキングの対象となっており、数多くの詐欺や暴走事件が発生しています。今後、複数の巨人がメタバースやNFTに参入することで、チェーン資産の規模はますます大きくなり、Web3のサイバーセキュリティ侵害の数値は高騰を続けるかもしれません。

ZeroTimeのデータ統計によると、2023年の世界のWeb3エコシステムの6つの主要トラックのうち、パブリックチェーンでは13件のセキュリティインシデントが発生し、損失総額は約2億8000万ドル、クロスチェーンブリッジでは18件のセキュリティインシデントが発生し、損失総額は12億1000万ドル、取引所では19件のセキュリティインシデントが発生し、損失総額は12億800万ドル、ウォレットでは35件のセキュリティインシデントが発生し、損失総額は6億ドル、DeFiではセキュリティインシデントが発生し、損失総額は5億ドル。億ドル、DeFiでは21件のセキュリティインシデントが発生し、損失総額は7億2000万ドル、NFTでは43件のセキュリティインシデントが発生し、損失総額は6200万ドル以上だった。

主要なトラックで発生したセキュリティインシデントの件数では、NFTが最も多く、これは2023年に業界で引っ張りだこの人気トラックとなったことと無関係ではない。一方、ウォレットとDeFiは、Web3業界への参入者の増加により、セキュリティインシデントの被害が最も大きかった。損失額では、クロスチェーンブリッジが1位となり、最も多くの損失を被った。

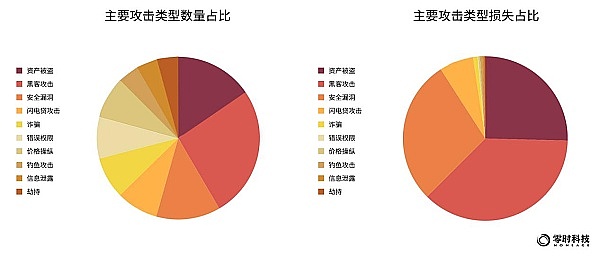

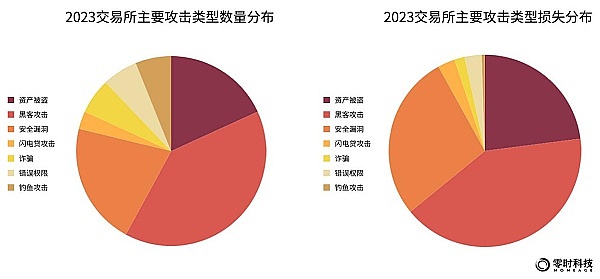

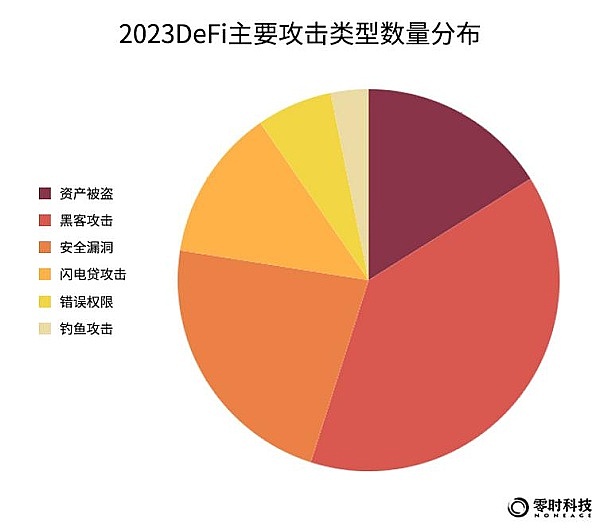

2023年、世界的にWeb3で発生したセキュリティインシデントの数から見ると、代表的な攻撃の種類トップ5は、ハッキング47%、資産の盗難29.6%、セキュリティ侵害20.1%、フィッシング攻撃13.8%、不正な権限13.4%です。

損害額の観点から見ると、世界のWeb3セキュリティインシデントの典型的な攻撃タイプトップ5は、ハッカー攻撃で損害額60億5000万ドル、セキュリティ侵害で損害額48億ドル、資産盗難で損害額30億4000万ドル、フラッシュレンディング攻撃で損害額12億6000万ドル、詐欺で損害額7億5000万ドルとなっています。

2023年の複数のセキュリティインシデントの対象は1種類の攻撃だけでなく、資産の盗難、秘密鍵の盗難、ハッキング、秘密鍵の漏洩、セキュリティ侵害を伴うものもあることは注目に値します。

注意:主な攻撃の種類を以下に説明します

資産の盗難:仮想コインの盗難、プラットフォームの盗難

ハッキング:ハッキングやその他の種類の攻撃

情報漏えい:秘密鍵の漏えいなど

セキュリティの抜け穴:契約の抜け穴、機能の抜け穴

誤ったパーミッション:システムパーミッションの誤った設定、契約上のパーミッションエラーなど

フィッシング攻撃:フィッシング

価格操作:価格操作

ZeroTimeのブロックチェーンセキュリティインテリジェンスプラットフォームのモニタリングニュースによると、2023年に1億ドル以上の損失を出した典型的なセキュリティイベントの損失額は合計32億ドルで、2023年の損失額全体の29%を占めた。

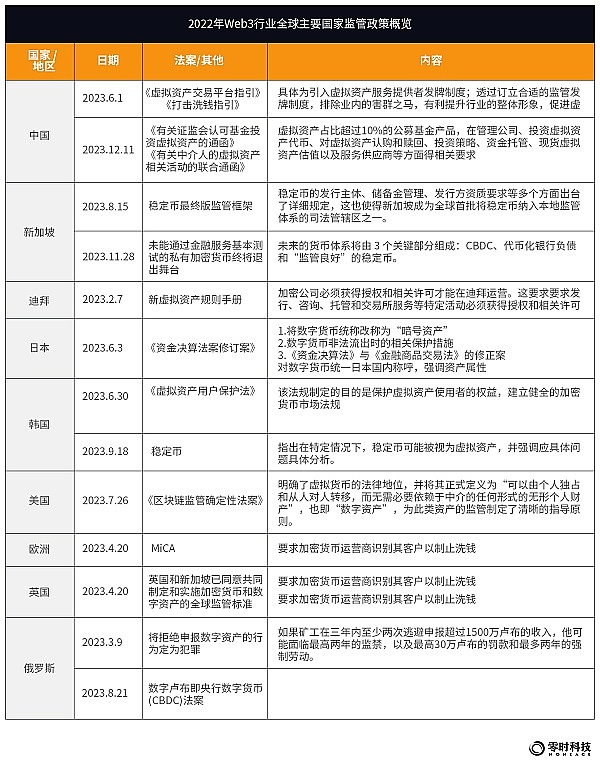

ブロックチェーンベースの次世代インターネットWeb3は2023年に成長のピークを迎え、フィンテック機能を備えたこの新興産業を前に、世界中の政府や規制当局が注目している。2023年 金融犯罪、ハッキング、詐欺、恐喝、マネーロンダリングなどの事件が頻発し、莫大な金額、深刻な損失、広範な影響を及ぼしている。Web3のセキュリティとコンプライアンスを確保するため、各国は規制政策を導入しています。

Web3全体に関する世界的な規制政策の観点から、投資家保護とマネーロンダリング防止(AML)は世界的なコンセンサスであり、暗号通貨取引所の受け入れと規制は国によって大きく異なります。米国下院議員は「Web3が米国内で起こるようにする」ことを提案し、規制改革を加速させている。EU諸国はより明確で積極的な政策をとっている。日本、シンガポール、韓国は2023年の鉱山事件の影響を受け、規制が強化されている。中国本土はブロックチェーン技術の応用を奨励し続け、金融機関や決済機関が仮想通貨取引や違法な資金調達に参加することを厳しく禁止し、暗号通貨犯罪を増加させている。違法な資金調達、暗号通貨犯罪との闘いを強める。一方、中国の香港は仮想資産の開発を全面的に支援し、ライセンス制度を導入している。UAEは世界で最も積極的に暗号通貨資産を受け入れている。世界はNFT、ステーブルコイン、DeFi、アセットプロトコル、DAOの領域で規制を模索している状態だ。

Web3は比較的特殊な業界であり、最も顕著な特徴は、それがデジタル暗号化された資産管理の多数を含むということです、多くの場合、資産の数千万人は、すべての権利を認証するために一意の秘密鍵を介して、チェーン内に存在する。一意の秘密鍵は、誰がこの秘密鍵を持っているのか、誰が資産の所有者なのか、権利を確認するためのものです。エコシステム内のアプリケーションやプロトコルがハッキングされた場合、莫大な損失が発生する可能性がある。エコシステムの急速な発展に伴い、様々な新しい攻撃手法や不正手段が出現しており、業界全体がセキュリティの最先端を進んでいます。Zero Hour Technologyのセキュリティチームは、Web3に存在する攻撃の種類を観察し、数えてきました。現在、Web3のセキュリティに脅威を与える攻撃には、主に次のような種類があります:APT攻撃、ソーシャルワーカーフィッシング、サプライチェーン攻撃、フラッシュローン攻撃、スマートコントラクト攻撃、Web側の脆弱性攻撃、ゼロデイ(0day)脆弱性、ネットワーク詐欺。

次に、インフラのパブリックチェーン、クロスチェーンブリッジ、アプリケーション側のAPP、DAPPの代表:取引プラットフォーム、ウォレット、DeFi、NFT、規制の重鎮であるアンチマネーロンダリング、ウェブ3のセキュリティ教育などの観点から、2023年の各ウェブ3エコシステムの現在のセキュリティ状況を分析し、攻撃事象を解釈し、各エコシステムに対応するセキュリティ対策の提言を行います。

パブリックチェーンはWeb3業界のインフラであり、業界全体の帳簿のプロトコル、アプリケーション、資産を運んでいます。セキュリティ問題を遅らせてはならない。

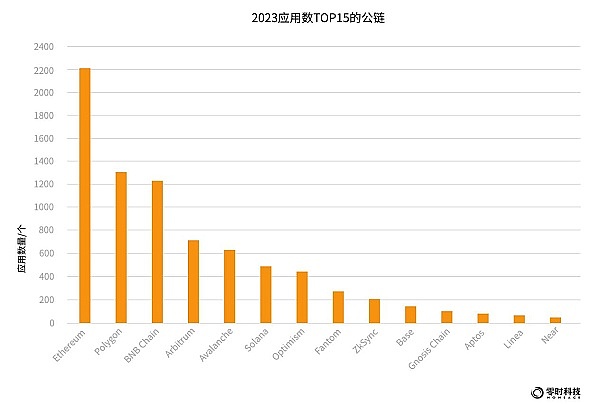

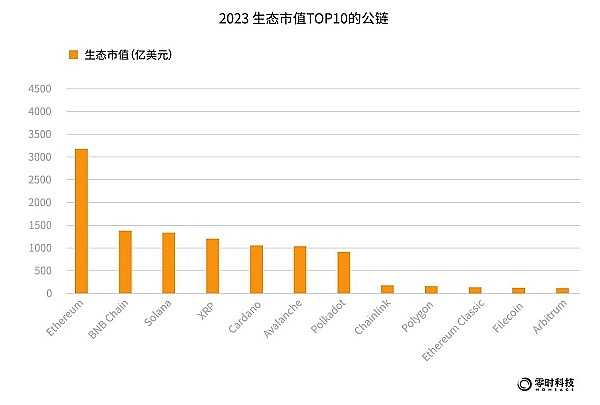

ゼロアワーテクノロジーの不完全な統計によると、2023年12月現在、194のパブリックチェーンが存在する。rootdataによると、パブリックチェーンエコシステムのアプリケーション数では、2,203件のイーサリアム、1,301件のポリゴン、1,239件のBNBチアンがトップ3に入っており、ソラナ、アバランチ、ICP、その他の新しいパブリックチェーンが急成長のトレンドに密着している。

coingeckoのデータによると、パブリックチェーンのエコシステムの市場価値では、Etherが3343億ドル、BNB Chainが477億ドル、Solanaエコシステムが420億ドルでトップ3にランクインしています。現在、パブリックチェーンエコシステムの総市場価値は1兆ドルを超えているので、このような巨額のお金の魅力は、ハッカーがそれに目を光らせているように。

ZeroTimeによると、2023年12月の時点で、パブリックチェーントラックでは13件のセキュリティインシデントが発生し、資産の累積損失額は2億8000万米ドル以上に上った。

件数で見ると、パブリックチェーンに対する主な攻撃の種類は、ハッカー攻撃、資産盗難、セキュリティ侵害、フラッシュローン攻撃、詐欺で、対応する割合は46.1%、30.7%、23%、15.4%、15.4%となっている。損害額では、ハッカー攻撃による損害が1億6700万ドルと最も大きく、60.1%を占め、セキュリティ侵害による損害は1億3100万ドルと2番目に大きく、46.7%を占めた。(注:いくつかのプロジェクトは複数のタイプの攻撃を受けた)

ZeroTimeのブロックチェーンセキュリティインテリジェンスプラットフォームからの監視ニュースによると、以下のチャートは2023年のパブリックチェーンに対する攻撃の典型的なケースの一部を示しています。

Bulkchain Security Risks and Measures Suggestions

Zero Hour Technology Security Team(ゼロアワー・テクノロジー・セキュリティ・チーム)は次のように分析しています。

1) 技術的な複雑さ:多くの技術分野が関与しており、多くのセキュリティリスクポイントがある。

2)開発者の不確実性:コードは開発者によって書かれ、その過程で抜け穴が避けられない。

3)オープンソースの脆弱性の透明性:公開されているチェーンコードはオープンソースであり、ハッカーが脆弱性を発見するのに便利です。

Zero Hour Technologyのセキュリティチームは、パブリックチェーンのセキュリティについて、以下の4つを推奨しています。

1)メインネットワークがオンラインになる前に、パブリックチェーンのさまざまなリスクポイントに対して、豊富なセキュリティメカニズムを設定する必要がある。

P2PとRPCの分野では、ハイジャック攻撃、サービス拒否攻撃、アクセス許可の設定ミスに注意を払う必要がある。

コンセンサスアルゴリズムと暗号化の分野では、51%攻撃、長さ延長攻撃などに注意を払う必要があります。

トランザクションセキュリティの分野では、偽のリチャージ攻撃、トランザクションリプレイ攻撃、悪意のあるバックドアなどに注意を払う必要があります。

ウォレットセキュリティの分野では、秘密鍵のセキュリティ管理、資産のセキュリティ監視、トランザクションのセキュリティリスク管理などに注意を払う必要があります。

関連パブリックチェーンプロジェクトスタッフに関しては、セキュリティ意識、オフィスセキュリティ、開発セキュリティなどの常識が必要である。

2)ソースコードとスマートコントラクトの監査を実施し、原則的で明白な抜け穴が改善されていることを確認する:

ソースコードの監査は、コードの全量を監査することも、一部のモジュールを監査することもできます。ZeroTimeのセキュリティチームは、パブリックチェーン用のセキュリティテスト基準を完備しており、対象コードのセキュリティテストに手動+ツール戦略を採用しています。オープンソースまたは商用のコードスキャナーを使用してコードの品質をチェックし、手動セキュリティ監査、セキュリティ脆弱性検証を組み合わせます。C/C++/C#/Golang/Rust/Java/Nodejs/Pythonなど、一般的な言語はすべてサポートしています。

3)メインネットがオンラインになった後、リアルタイムのセキュリティテストを実施し、システムリスクを警告します。

クロスチェーンブリッジは、ブロックチェーンブリッジとしても知られ、2つのブロックチェーンを接続し、ユーザーが1つのチェーンから別のチェーンに暗号通貨を送ることを可能にします。クロスチェーンブリッジは、トークンの送金、スマートコントラクト、データ交換のほか、2つの別個のプラットフォーム間で他のフィードバックやコマンドを可能にすることで、チェーンをまたいで資金を移動できるように動作します。

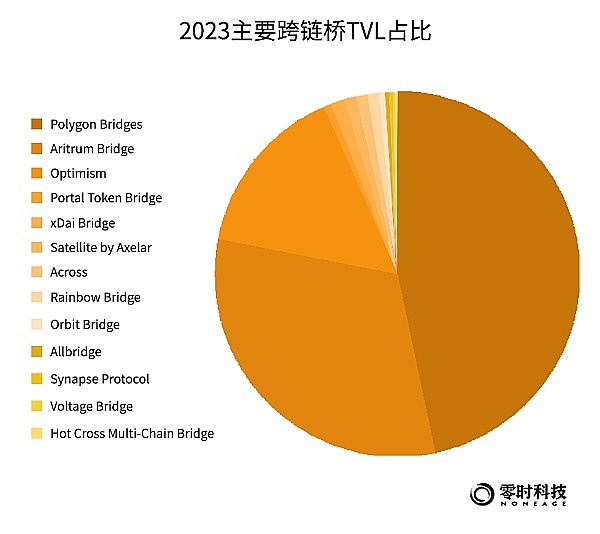

Dune Analyticsのデータによると、2023年12月現在、イーサにおける主要なクロスチェーンブリッジの総ロックイン価値(TVL)は約65億ドルです。現在のTVLが最も高いのはポリゴン・ブリッジで29.9億ドル、僅差でアリトゥラム・ブリッジが20.4億ドル、3位のオプティミズム・ブリッジは10億ドルです。

ブロックチェーンとオンチェーンプログラムの成長に伴い、マルチチェーン資金変換の必要性が急務となっています。クロスチェーンブリッジの相乗的な特徴により、ブロックチェーンをまたいだ相乗的な可能性が高まります。クロスチェーンブリッジはユーザーに利便性を提供する一方で、ハッカーにとっては別のドアにもなります。資産を移転するクロスチェーンブリッジの特性上、そのロック、鋳造、破壊、ロック解除のプロセスリンクは、問題が発生した場合にユーザーの資産の安全を脅かすことになる。一見複雑でないクロスチェーン資金移動業務だが、複数のクロスチェーンブリッジプロジェクトにおいて、異なるステップでセキュリティ侵害が発生している。

Zero Hour Technologyによると、12月の時点で、クロスチェーンブリッジへの攻撃により18件のセキュリティインシデントが発生し、資産の累積損失額は12億1000万ドルに達した。

2023年、セキュリティインシデントによる損失を被ったクロスチェーンブリッジのトップ5は、Harmony、Wormhole、MultiChain、Aave fork、HECOで、損失額はそれぞれ3億5000万ドル、3億ドル、2億1000万ドル、1億5000万ドル、1億ドルです。

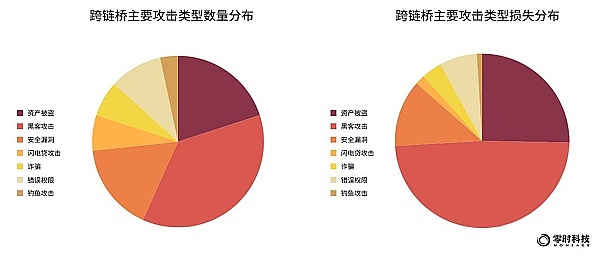

セキュリティインシデントの件数から見ると、クロスチェーンブリッジ攻撃の主な種類は、ハッカー攻撃、資産盗難、セキュリティ侵害、誤ったアクセス許可、フラッシュローン攻撃で、それぞれ61%、33%、28%、17%、11%を占めている。損失額では、ハッキングが55%で最大のシェアを占め、資産の盗難は29%で2位、セキュリティ侵害は14%で3位だった。

2023年における典型的なクロスチェーン橋攻撃の例を以下に示します。

クロスチェーンブリッジのセキュリティリスクと対策案

Zero Hour Technologyのセキュリティチームは、クロスチェーンブリッジへの多くの攻撃から、クロスチェーンの前や署名の際に行われる攻撃が多くなっていること、公式の不手際による盗難事件が発生していることを導き出した。

1) プロジェクトが稼動する前に、契約のセキュリティ監査を実施する。

2) 契約の呼び出しインターフェイスは、その適応性を厳密に検査する必要がある。

3) 関連するインターフェイスと署名のセキュリティは、バージョンが更新されたときに再評価する必要がある。

4)署名が悪意のある人々によってコントロールされていないことを保証するために、クロスチェーンの署名者について厳格な検査を実施する必要がある。

Web3の取引プラットフォームは、デジタル通貨取引所または暗号通貨取引所としても知られ、ブロックチェーン業界の重要な一部であり、異なるデジタル通貨間、デジタル通貨と不換紙幣間の取引のためのサービスを提供するだけでなく、次のような役割も果たしています。また、デジタル通貨の価格決定と流通の主要な場でもあります。

coingeckoのデータによると、2023年12月現在、暗号通貨取引所は887カ所あり、そのうち中央集権型取引所は224カ所で、24時間の総取引高は80億ドル、分散型取引所は663カ所で、24時間の総取引高は37億ドル、デリバティブ取引所は94カ所で、24時間の総取引高は1兆9300億ドルとなっています。

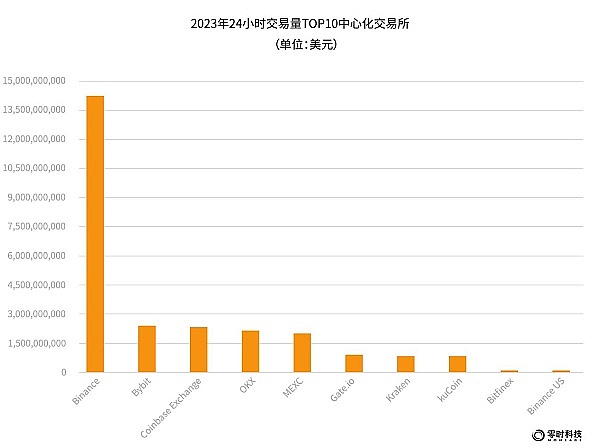

データによると、24時間取引高の上位10取引所は、バイナンス、バイビット、コインベース取引所、OKX、MEXC、Gate.io、クラーケン、クーコイン、ビットフィネックス、バイナンスUSとなっている。135億9,500万枚で1位となった。

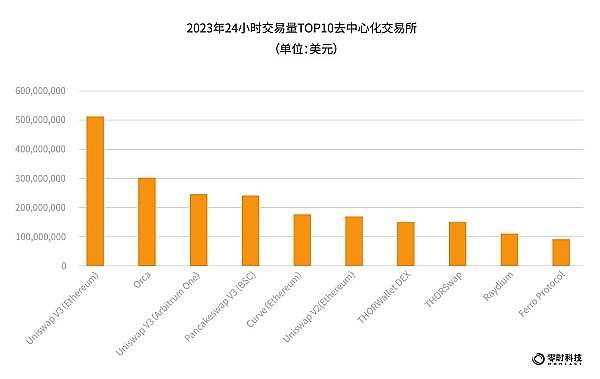

分散型取引量トップ10は以下の通りです。取引所としては、Uniswap V3 (Ethereum)、Orca、Uniswap V3 (Arbitrum One)、PancakeSwap (V3)、Curve (Ethereum)、Uniswap V3 (Ethereum)、THORWallet DEX、THORSwap 、Raydium、Ferro Protocolで、Uniswapが単独でトップ10を独占している。

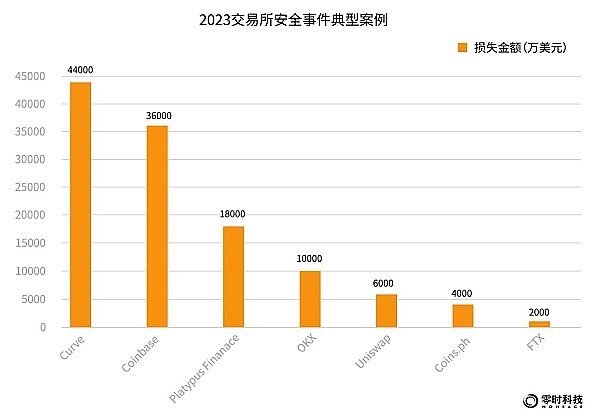

ZeroTimeによると、2023年には暗号通貨取引所で19件のセキュリティインシデントが発生し、累計で12億ドル以上の資産が失われたという。

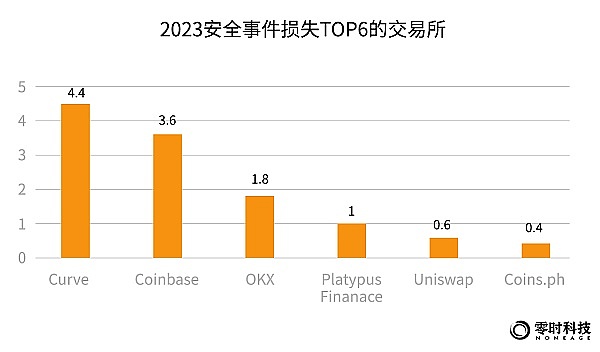

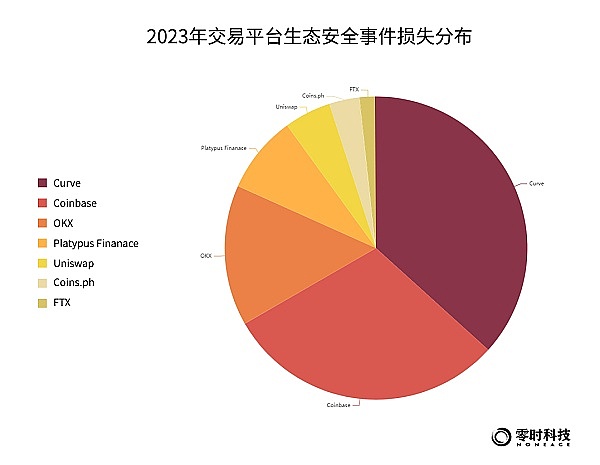

ZeroTimeのBlockchain Security Threat Intelligence Platformによると、2023年にセキュリティインシデントによる損失を被った取引プラットフォーム上位6位は、Curve、Coinbase、OKX、Platypus Finanace、Uniswap、Coins.phで、損失額はそれぞれ4億4000万米ドル、3億6000万米ドル、1800万米ドル、1億米ドル、6000万米ドルでした。億ドル、1億ドル、6000万ドル、4000万ドルであった。

取引プラットフォーム全体のセキュリティインシデントによる損失の分布では、Couveが36.6%、CoinBaseが30%、Platypus Finanaceが15%でトップ3だった。

Zero Hour Technologyのデータ統計によると、セキュリティインシデントの件数から、取引プラットフォームへの攻撃の種類は主にセキュリティホールのハッキング、資産の盗難、フィッシング攻撃、フラッシュローン攻撃で、それぞれ59%、31.8%、27%、9%、9%を占めている。損失額の大きさの分布から見ると、ハッカー攻撃は主なタイプのセキュリティインシデントの59%を占め、セキュリティ侵害は40%、資産盗難は33.3%であった。

次のグラフは、2023年の典型的な為替セキュリティ事件の一部を示しています。

取引プラットフォームのセキュリティリスクと

ゼロタイムのセキュリティチームは、取引所の過去のセキュリティインシデントをすべて検証した結果、取引プラットフォームの全体的なセキュリティアーキテクチャの観点から、取引プラットフォームが直面するセキュリティリスクは主に、開発、サーバー構成、運用・保守、チームのセキュリティ意識、内部人員、市場、サプライチェーンのリスクであると考えています。

Zero Hour Technologyのセキュリティチームは「Blockchain Security Primer and Practical Combat」を発表し、暗号通貨取引プラットフォームのセキュリティ問題を包括的かつ詳細に分析しています。情報収集やソーシャルエンジニアリングといった侵入テストのステップを含むほか、ビジネスロジック、入出力、セキュリティ設定、情報漏洩、インターフェースセキュリティ、ユーザー認証セキュリティ、アプリセキュリティといったさまざまな攻撃対象も紹介している。

取引所のセキュリティリスクについて、ZeroTimeのセキュリティチームは次のような対策を提案しています。

取引プラットフォームの観点から:

1)内部スタッフのセキュリティ意識を育成し、取引所の本番環境、テスト環境、デバッグ環境のセキュリティ分離を強化し、可能な限り専門的なネットワークセキュリティ保護製品を使用する。

2)専門のセキュリティ会社と協力し、コード監査や侵入テストを実施し、システムに隠れた脆弱性やセキュリティリスクがないかどうかを把握し、完璧で包括的なセキュリティ保護メカニズムを構築する。日常業務においても、定期的なセキュリティテストを実施し、セキュリティ強化を図る。

3)口座の鍵構造と風管理措置をアップグレードし、適切なマルチシグネチャーの鍵構造を確立し、厳格なリスクコントロールと検出・警告メカニズムを設定し、送金頻度のコントロール、大金の送金、ホットウォレットとコールドウォレットの隔離など、バックエンドのホットウォレットとコールドウォレットのセキュリティ強化を強化する。

ほとんどのユーザーは、取引のために取引所を利用するだけでなく、デジタル資産を保管するためのウォレットとして機能することが多くなっています。

そのため、ユーザーの観点から

1) 未知のソースから恣意的にソフトウェアをインストールしない。

2) コンピューターサーバーは不要なポートを開けないようにし、対応する脆弱性には適時にパッチを当て、ホストは効果的で信頼できるウイルス対策ソフトやその他のセキュリティソフトをインストールし、ウェブブラウザにマイニングスクリプト隔離プラグインをインストールすることをお勧めします。

3)知らない人から送られてきた知らないリンクをクリックしない。

Web3のウォレットは、暗号通貨ウォレットやデジタルアセットウォレットとしても知られているブロックチェーンデジタルウォレットであり、デジタル通貨を使用して、格納および管理するためのツールであり、ブロックチェーンの分野で極めて重要な位置を持っており、デジタル通貨の入り口とユーザーの接触である。デジタル通貨の入り口である。現在、エコロジーの発展に伴い、デジタルウォレットはマルチチェーン、マルチアセット管理プラットフォームとなっている。

ZeroTimeのブロックチェーンセキュリティ脅威インテリジェンスプラットフォームのデータによると、2023年12月の時点で、デジタルウォレットプロジェクトの数は合計153に上った。Blockchain.comのデータによると、2023年には世界で4億人以上が暗号資産を利用している。このうち暗号ウォレットを持つユーザーは2022年に8100万人に達し、2023年11月には2億2100万人に達し、指数関数的な数字の伸びを見せている。

Web3への入り口として、ウォレットは長い間ハッカーの目には「肉じゃが」のように映ってきました。Zero Hour Technologyの統計によると、2023年にはデジタルウォレットで35件のセキュリティインシデントが発生し、資産の累積損失額は6億ドル以上に達した。

2023年、主に攻撃による損失トップ5のウォレットセキュリティイベント:BitKeep、Solana、Cropto.com、Transit、Bable Finanace、それぞれ2億ドル、1億3000万ドル、1億2000万ドル、1億ドル、4000万ドルの損失額。その中で、BitKeepは最も高い損失額で攻撃されました。

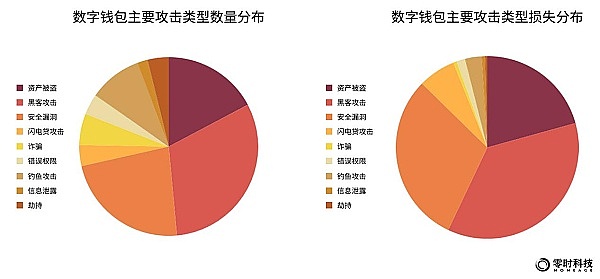

ZeroTimeのデータ統計によると、セキュリティインシデントの件数から見たデジタルウォレットへの主な攻撃の種類は、ハッキング、資産の盗難、セキュリティ侵害、フィッシング攻撃、詐欺で、それぞれ44.9%、35.5%、27%、13.4%、9.8%を占めています。攻撃は最も高い割合を占め、トップだった。

セキュリティイベントの損失に対応する各主要攻撃タイプはどれを占めたか:ハッキング攻撃が最も高い損失を引き起こし、48.2%を占めた。セキュリティの脆弱性が次に損失を引き起こし、41%を占めた。

ウォレットは一般的に2つの方法で攻撃されます。1つは組織的な財布で、もう1つは個人的な財布です。

デジタルウォレットのセキュリティリスクと対策案

Zero Hour Technologyのセキュリティチームが分析した結果、ブロックチェーンデジタルウォレットには多くの形態があり、主に以下のようなセキュリティリスクに直面している(ただし、これらに限定されない)

機関側:運用環境のセキュリティリスク。

ユーザー側の側面:秘密鍵の紛失や盗難に直面した場合:顧客サービスを偽装して秘密鍵を詐取したり、ハッカーがウォレットをアップグレードする標的型攻撃によってユーザーのニーモニックなどの情報を収集したり、悪意のあるQRコードを送信して顧客に送金を誘導して資産を盗んだり、顧客のクラウドプラットフォームを攻撃して情報を保存して秘密鍵/ニーモニックを盗んだり、マルウェア、エアドロップのなりすまし、フィッシング、その他のフィッシング(先行販売、APPダウンロード、当選トラップ)などのリスクがあります。

これらのリスクに直面したとき、ウォレットのセキュリティを守るにはどうすればよいのでしょうか?

制度側から、ZeroTimeのセキュリティチームは次のように提案しています:

中央集権型ウォレットであろうと分散型ウォレットであろうと、ソフトウェアウォレットであろうとハードウェアウォレットであろうと、セキュリティの面では十分なセキュリティテストが必要です。 デジタルウォレットのセキュリティ監査について、ZeroTimeのセキュリティチームは以下のテスト項目を含みますが、これに限定されるものではありません:

1.ネットワークと通信のセキュリティテスト。

2、ウォレットの操作環境のセキュリティ。

2、ウォレットの操作環境のセキュリティ。ウォレットはオペレーティングシステムの既知の主要な脆弱性を検出することができ、仮想マシンの検出、整合性テスト、デジタルウォレットは、サードパーティ製のプログラムがウォレットをハイジャックして関連するユーザー情報を盗むのを防ぐために、サードパーティ製のプログラムのハイジャック検出機能を持つ必要があります。

3.ウォレット取引のセキュリティ。ウォレットが発行するすべての取引には署名が必要であり、署名は支払いパスワードを入力して秘密鍵を復号化しなければならず、メモリ内の秘密鍵が盗まれたり漏れたりするのを防ぐため、メモリ内の秘密鍵を復号化した秘密鍵の生成後に取引署名をクリアしなければなりません。

4.ウォレットログのセキュリティ。ユーザーがウォレット操作の挙動を監査しやすくし、異常な操作や不正な操作を防止するため、ウォレット操作ログを記録する必要があります。

5.ノードインターフェースのセキュリティ監査。ハッカーによるデータの改ざんを防ぐため、インターフェイスはデータに署名する必要があります。ハッカーによるリプレイ攻撃を防ぐため、インターフェイスアクセスはトークン認証メカニズムを追加する必要があります。ハッカーによるCC攻撃のためのユーザー操作のシミュレーションを防ぐため、ノードインターフェイスはユーザー接続率を制限する必要があります。

ユーザー側では、ZeroTimeのセキュリティチームは次のように提案しています:

1)秘密鍵の保管対策をしっかり行う:例えば、秘密鍵はできる限り手でコピーしてバックアップする、またはクラウドプラットフォームや電子メールなどのソーシャルネットワークを使用して秘密鍵を送信または保管する。

2)強力なパスワードを使用し、可能な限り2段階認証MFA(または2FA)を有効にし、常にセキュリティを意識して警戒する。

3)プログラムのバージョンを更新する際は、ハッシュ値の検証に注意する。ウイルス対策ソフトをインストールし、可能な限りファイアウォールを使用する。アカウントやウォレットを監視し、悪意のある取引がないことを確認する。

4)その中でもハードウェアウォレットは、より高いレベルのセキュリティ保護を必要とする大量のデジタル資産を持つユーザーに適しています。通常のアドバイスとしては、日常的に使用する少額の資産を保管するためにソフトウェアウォレットを使用し、大きな資産を保管するためにハードウェアウォレットを使用することで、利便性とセキュリティの両方を実現することができます。

資金が盗まれた場合はどうなりますか?

意図しない認証操作が発生した場合、資金が盗まれる前にできるだけ早くウォレット資金を送金し、認証をキャンセルしてください。認証がすでに発生した後に資金が盗まれた場合、または秘密鍵が盗まれて資金が送金された場合は、直ちにZeroTimeのセキュリティチームに連絡して資産を追跡してください。

DeFiの正式名称はDecentralized Financeで、一般に分散金融または分散型金融と訳されます。 DeFiプロジェクトは大きく5つのカテゴリーに分けられます:予言マシン、DEX、住宅ローン、安定したコイン資産、合成金融。融資、安定したコイン資産、合成デリバティブ。

TVL:トータル・バリュー・ロック。ユーザーによって誓約された資産の総額は、DeFiエコシステムの発展を示す最も重要な指標の1つであり、通常、TVLが成長しているということは、プロジェクトがより良く成長していることを意味する。

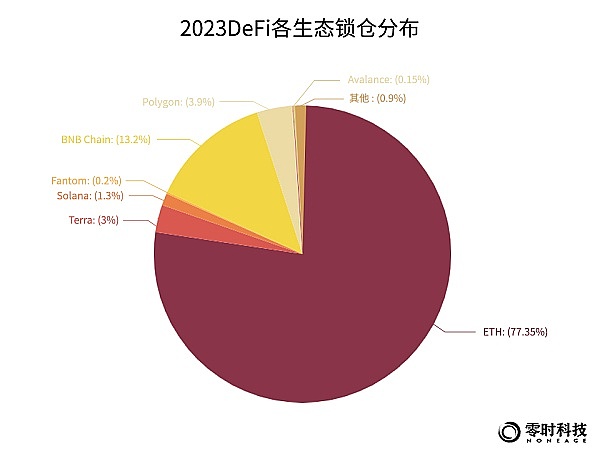

Zero Hour Technology Blockchain Security Threat Intelligence Platformのデータ統計によると、2023年12月現在、合計1297のDeFiプロジェクトが存在する。DeFi Llamaのデータによると、DeFiのロックアップ総額は規模にして390億5100万ドルに達した。このうちイーサが58.59%を占め230.2億TVLで1位、トロンが11.1%で40.36億TVLで2位、BSCが10.47%で40.12億TVLで3位と続いた。Avalanche、Ploygon、Optimismなど多くの新興パブリックチェーンは、DeFiを採用することでオンチェーンエコシステムを急速に発展させ、多くのユーザーと資本預託も集めている。

DeFiの突出したスマートコントラクトのセキュリティ問題は、DeFi業界にとって最大の課題となっている。さらに、誤って送金された資金を返還できるDeFiサービスプロバイダーや規制当局も存在しない。また、ハッカーがスマートコントラクトやDeFiサービスの他の側面に脆弱性を見つけ、ユーザー資産を盗んだ場合に、投資家に補償するDeFiサービスプロバイダーも必ずしも存在せず、多くの隠れた相互接続と相まって、金融事故の連鎖を引き起こす可能性がある。

ZeroTimeによると、2023年12月時点で24件のDeFiセキュリティインシデントが発生し、累計で7億2000万ドル以上の資産が失われたという。

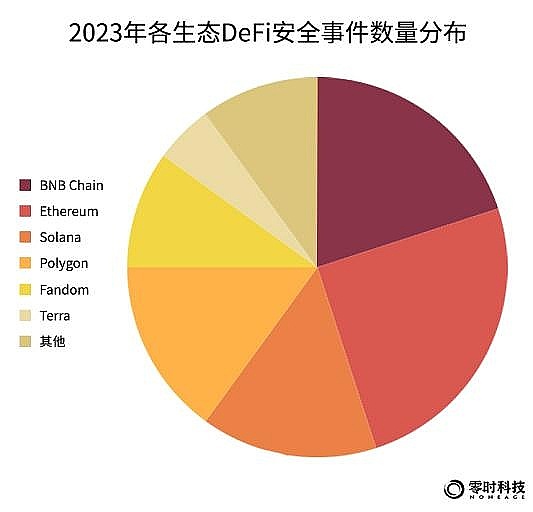

各エコシステムで発生したDeFiセキュリティインシデントの件数の分布を見ると、イーサリアムエコシステムがそれぞれ6件発生し、両者の25%を占めて1位、BSC(BNB Chian)が計5件発生し、両者の20%を占めて2位、ソラナエコシステムが計3件発生し、全体の15%を占めて3位となっている。

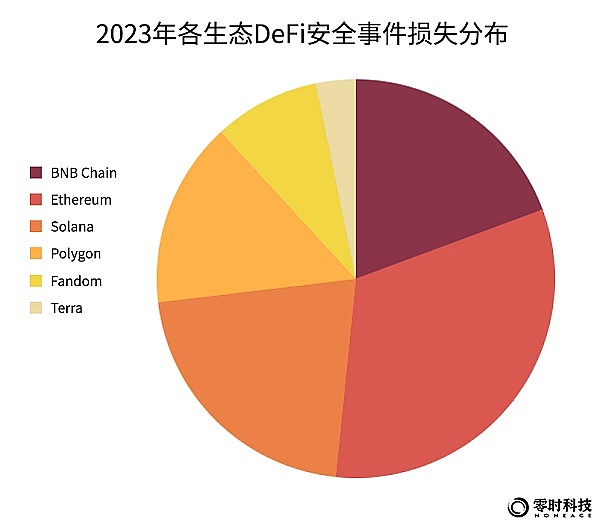

各DeFiのセキュリティインシデントの損失額の分布を見てみると、上位3つのパブリックチェーンエコシステムは、イーサリアムエコシステムのDeFiインシデントの損失額が2億1600万米ドル以上で、全体の30%を占め、1位、Solanaが1億4400万米ドルで全体の20%を占め、2位、BNBチェーンが1億3000万米ドルで全体の18%を占め、3位となっています。1億3,000万ドルで、全体の18%を占めている。これは、エコシステムが活発であればあるほど、ハッカーからの注目度が高く、損失額も目立つことを示している。

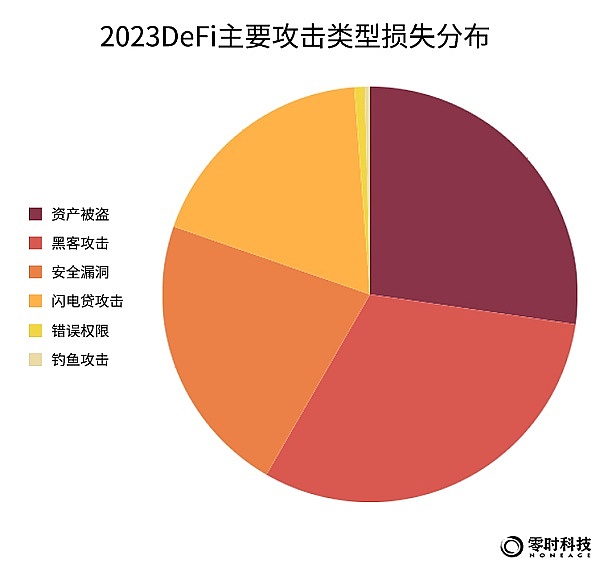

ZeroTimeのデータ統計によると、DeFi攻撃の種類では、ハッキング、資産盗難、フラッシュローン攻撃、セキュリティ侵害が主なものです。ハッカー攻撃は全体の50%を占め、第1位、セキュリティ侵害は全体の29%を占め、第2位、資産盗難は全体の20%を占め、第3位、フラッシュローン攻撃は全体の16%を占め、第4位となっている。

主な攻撃による損失の分布から見ると、ハッキングによる損失が最も大きく、全体の48.6%を占め、資産の盗難が2位で34.7%、セキュリティ侵害が3位で43%を占めた。

DeFiのセキュリティリスクと対策案

DeFiプロジェクトは複数のセキュリティリスクに直面しており、グループからはそれぞれプロジェクト側(プロトコルの実行)とユーザー側、セキュリティタイプからはそれぞれプロトコル間の組み合わせのセキュリティ(組み合わせ間のいくつかの欠陥を含む)、スマートコントラクトのセキュリティ、オープンソースのセキュリティ、高リスクに伴う高収量、規制の欠如規制やその他のセキュリティ問題などです。

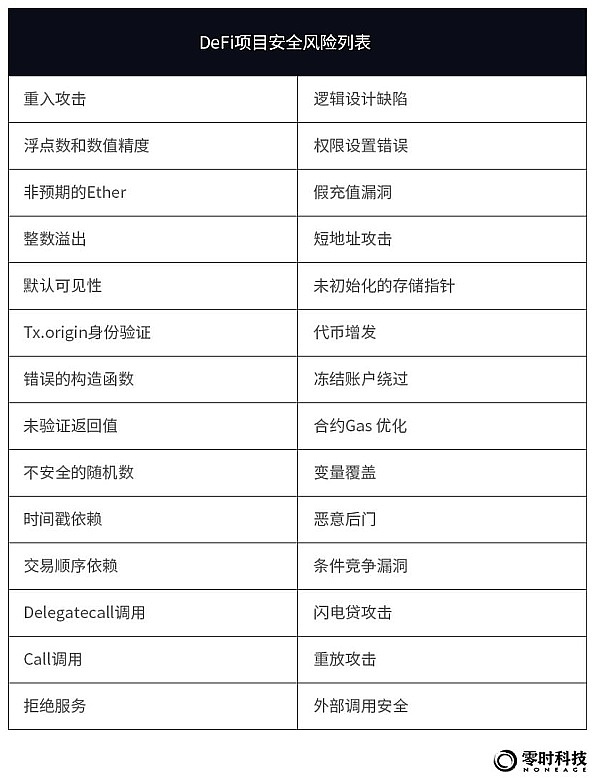

セキュリティ監査の観点から、DeFiプロジェクトが直面しているリスクは以下の図の通りです:

プロトコルの実行プロセスから、DeFiのリスクには以下が含まれます:スマートコントラクトの攻撃リスク、経済的インセンティブにおけるデザイン問題、カストディアル・リスク、元のプロトコルの再構築、プライバシーの欠如、その他のリスクがあります。

ユーザーの視点から見ると、DeFiユーザーが直面するリスクは以下の通りです: 技術的リスク:スマートコントラクトの脆弱性やセキュリティ攻撃、流動性リスク:プラットフォームの流動性の枯渇、鍵管理リスク:プラットフォームのマスター秘密鍵が盗まれる可能性。セキュリティ意識のリスク:フィッシングされる、アービトラージの暴走詐欺プロジェクトに遭遇する、など。

Zero Hour Technologyのセキュリティチームは、プロジェクトの当事者やユーザーとして、以下の4つのポイントからリスクに対処することを提案しています:

1)プロジェクトの当事者がDeFiプロジェクトをオンライン化する際、プロのセキュリティチームを探して包括的なコード監査を行わせなければならない。また、プロジェクトの設計上の欠陥を発見するため、できるだけ多くの一般的な監査を行う。本番稼動後の不必要な損失を避けるためだ。

2)これらのプロジェクトに関わるユーザーは、プロジェクトに投資する際、プロジェクトについて一定の理解を持つか、オンラインになる前にセキュリティ監査を受けているかどうかを確認するために、ゲートキーピングをしっかり行うことを推奨する。

3)オンライン上での行動や資産の保全、財布の使い方など、個人のセキュリティ意識を高め、良いセキュリティ意識の習慣を身につける。

4)プロジェクト高収率高リスクは、注意の必要性に参加し、プロジェクトを理解していない、損失を避けるために、参加しないようにしてください。

6、池のNFTフィッシング攻撃

NFTはNon-Fungible Tokenの略称であり、ブロックチェーンの非同種のトークンに基づいており、同時に、それはブロックチェーンに格納されているユニークなデジタル資産は、多くの場合、電子の仮想商品の所有権として、認証や認証情報を購入することができます。認証やクレデンシャルを売買することができます。

NFTScanのデータによると、12月31日現在、4,624のNFTプロジェクトが含まれ、合計1,476,479,394のNFTが存在します。現在のNFTの時価総額は256億ドルに達し、4,733,800人が保有しています。各種プロジェクトの市場価値分布から見ると、PFP(Picture for proof)、すなわち個人情報画像カテゴリーのNFT市場価値が大きくリードしており、現在最も利用シーンが多いNFTでもある。現在主流となっている8つのパブリックチェーンにおけるNFTの資産と契約を見ると、ポリゴンが資産と契約の面で大きくリードしています。

取引規模の観点から見ると、24時間の販売量でNFT取引プラットフォーム上位10社のうち、1位はBlur、2位はOKX NFT、3位はOpenSeaでした。トレーダーの面では、24時間におけるトレーダー、バイヤー、セラーの数でランク付けされたマーケットプレイス上位10位中、Blurが1位、OKX NFTが2位、OpenSeaが3位でした。

NFTの価値が前面に出てきたことで、ハッカーたちはその脂肪に目をつけている。暗号市場全体が現在、衝撃的な大幅下落傾向にあるにもかかわらず、NFTはホットです。

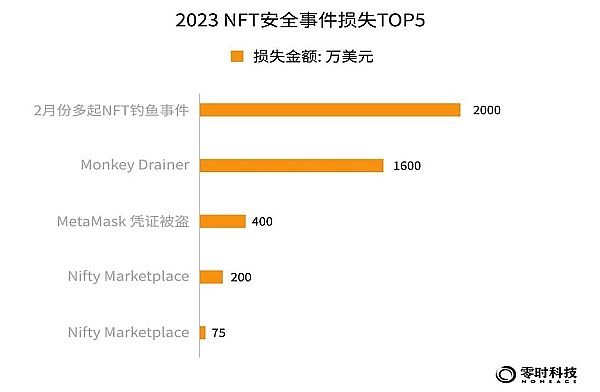

ZeroTimeの不完全な統計によると、2023年12月現在、NFT回路では合計44件のセキュリティインシデントが発生し、資産の累積損失額は約6200万ドルに達しています。

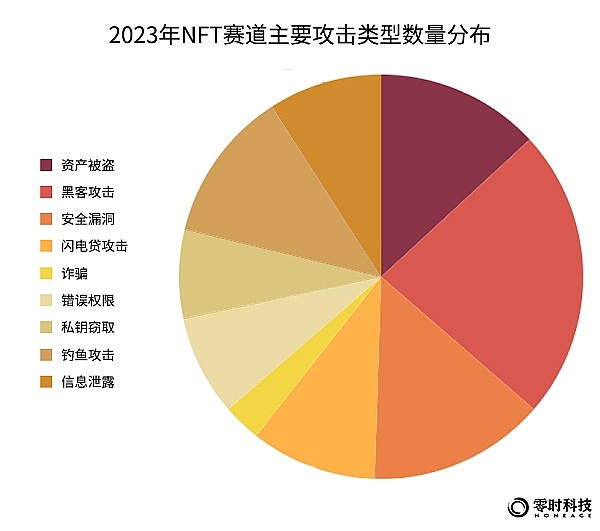

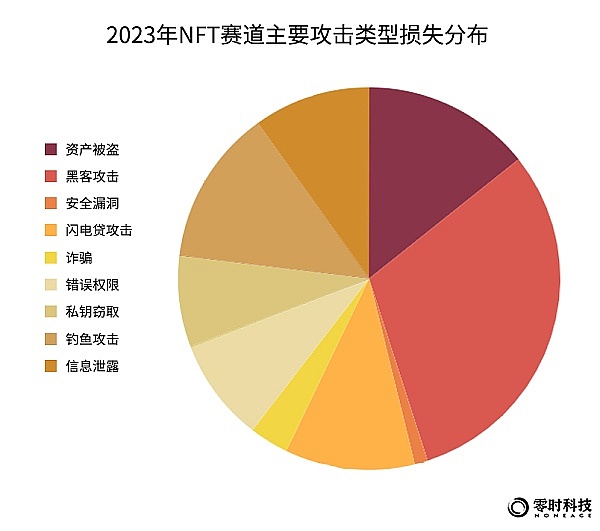

NFTの追跡調査によると、攻撃の主な種類は、ハッキング、セキュリティ侵害、資産の盗難、フィッシング攻撃で、セキュリティインシデントの数に対応すると、それぞれ50%、35%、25%、23%を占めています。

主な種類のNFT攻撃による損失額の割合を見ると、ハッキングによる損失が最も多く50%、資産の盗難が2位で30%、セキュリティ侵害が3位で30%でした。

NFTのセキュリティリスクと対策案

現在、NFTのトラックにはさまざまなハッキング手法があります。グループという点では、一般的に危険にさらされているのはプラットフォームとユーザーです。

集中型プラットフォーム側にとって、直面する可能性のあるセキュリティリスクは以下の通りです:アカウントリスク、商業化競争リスク、セキュリティ意識リスク、インサイダーリスク、市場リスクなど。

ユーザー側では、Discord攻撃が今年の主な攻撃手法となっています。

上記のようなセキュリティリスクに対して、ZeroTimeのセキュリティチームは次のような対策を提案しています:

一般ユーザーにとって、自分のDiscordを守るためには、次の点に注意する必要があります。パスワードが十分に安全であることを確認し、英数字や特殊文字を使用して長いランダムなパスワードを作成すること、2FA認証を有効にすること、パスワードはそれだけでも十分に複雑ですが、一方的に保護することはできません。またはその正当性を確認できないQRコードをスキャンしない。

サーバーのオーナーの方へ:サーバーの権限、特にWebHookのような高レベルのツールの権限を見直してください。同様に、不審なリンクや不明なリンクをクリックしないでください!同様に、不審なリンクや未知のリンクをクリックしないでください!アカウントが侵害された場合、管理されているコミュニティにより大きな影響を与える可能性があります。

プロジェクトに対して:契約では、ユーザーが入力した購入回数の妥当性を厳密に判断することが推奨されます。契約では、資金ゼロでNFTを購入する可能性を制限することが推奨されます。偽の公式Discordケースとの混乱を避けるため、ERC721とERC1155プロトコルのNFTトークンを厳密に区別することが推奨されます。現在、多くのチャットソフトウェアで悪意のあるミントリンクが発見され、多くのユーザーの資金が盗まれています。 このようなコインの盗難を避けるため、ミント操作を行う際にはリンク元の信頼性を確認し、署名された取引の実際の内容が予想と一致していることを確認することをお勧めします。

よく知られている捜狐の全従業員の賃金補助金フィッシングメール詐欺事件は、多くの企業がネットワークセキュリティ意識を向上させない場合、将来の顔、企業秘密やその他のセキュリティインシデントは必然的に企業の発展に影響を与えることを認識させた。セキュリティ意識を向上させなければ、彼らはハッカーのATMに陥るだろう。

市場ではすでに、テレビシリーズや映画、コミュニティなど、個人のサイバーセキュリティに対する意識を高めるためのさまざまな方法が紹介されており、Zero Hour Technologyは、さまざまなプラットフォームでサイバーセキュリティの知識に関する何百もの記事を説教している。

これに加え、Zero Hour Technologyは独自のセキュリティ意識評価・管理プラットフォームも研究しており、これは主に政府、公共セキュリティ、教育、金融、電力など、ネットワークセキュリティ意識を必要とする業界組織を対象としている。 ネットワークセキュリティ意識評価プラットフォームはフィッシング技術に基づいており、企業が理論システム、フィッシング訓練、ホスト検出を統合したプライベートクラウドベースのネットワークセキュリティ意識評価・管理プラットフォームを構築するのに役立つ、理論システム、フィッシング訓練、ホスト検出、管理評価、シナリオカスタマイズシステムを統合し、企業の全スタッフのネットワークセキュリティ意識の継続的な体系的強化を実現する。さらに、Zero Hour Technologyのセキュリティチームの専門的な強みに基づき、企業向けのネットワークセキュリティコンサルティングとトレーニングサービスも提供しており、根源から強固なセキュリティシールドを提供しています。

Web3は、その多大なイノベーションとオープンソースの利点により、次世代ネットワークインフラとして繁栄しています。次世代ネットワークインフラとして繁栄し、インターネットの世界全体に、より信頼性が高く、価値を提供するエコシステムをもたらしています。Web3業界はハッカーや犯罪者によるセキュリティ事件やさまざまな手口に悩まされていますが、Web3業界の健全な発展を妨げるものではありません。

それどころか、ゲームの両輪のように、Web3世界の「ホワイトハット」であるZero Hour Technologyのようなセキュリティ組織は、この繁栄するエコシステムを確実に護衛し、新しい世界のユーザーの資産を守り、ハッカーと戦い、より完璧なメカニズム、より強力な技術システム、より安全な取引を確立していくでしょう。そして、より完璧なメカニズム、より強力な技術システム、より安全な取引を確立するために、ハッカーと戦っていきます。

抜け穴は常に存在し、セキュリティはプライスレスであり、開発とセキュリティのゲームは止まらない!

Modular Blockchain,GoPlusネットワークの説明:なぜモジュラー・セキュリティ層がWeb3セキュリティに変化をもたらすのか? ゴールデン・ファイナンス,モジュラー・セキュリティー統合ネットワークは最適なソリューションか?

JinseFinance

JinseFinance朝早く、@GoPlusSecurityがモジュール式の統合ユーザー・セキュリティ・レイヤーを構築していることを知った。

JinseFinance

JinseFinance本稿では、Web3利用者の急増に伴うセキュリティリスクについて、現在の市場が直面しているセキュリティ上の課題に照らして考察する。

JinseFinance

JinseFinanceRepubliKのFireblocksとの統合は、透明性とユーザー中心主義を優先し、Web3のセキュリティを強化します。この先駆的な動きは、進化するデジタル脅威からソーシャルメディアプラットフォームを強化する極めて重要なステップを意味します。

Bernice

BerniceCosmosはブロックチェーンの相互運用性を向上させ、異なるブロックチェーン間の効率的な相互運用を可能にすることに注力している。CelestiaとdYdX v4を含む一連の主要プロジェクトは、Cosmos SDKとIBCプロトコルに基づいて構築されています。

JinseFinance

JinseFinance11月21日に発見されたこれらの脆弱性は、サードウェブ独自の事前構築済みスマートコントラクトの一部を含む、Web3エコシステムの多数のスマートコントラクトにリスクをもたらす。

Brian

Brianサードウェブ、Web3スマートコントラクトのセキュリティ欠陥を特定、11月23日以前に作成されたコントラクトに早急な対応を要請。緩和策としては、コントラクトのロック、スナップショットの取得、安全な代替手段への移行などがある。プール内のトークン保有者はトークンを撤回し、コントラクト構築者はユーザーに承認を取り消すよう要請する必要がある。Thirdwebは、11月23日以降に作成された影響を受けたコントラクトを修正し、他のサービスは影響を受けずに稼働している。

Huang Bo

Huang Boすべてが最悪だとしたら、どうすればいいのか?

Clement

Clement Coinlive

Coinlive 合計で 37 件の主要なエクスプロイトが監視され、合計で約 4 億 500 万ドルの損失が発生しました