伝統的な金融ではすでに珍しくないセキュリティ・インシデントは、匿名の暗号通貨サークルの暗い森ではさらにありふれたものとなっている。

データによると、5月の1カ月間だけで、暗号界では典型的なセキュリティ事件が37件発生し、ハッキング、フィッシング詐欺、ラグ・プルによる損失総額は1億5400万ドルに達し、4月から約52.5%増加した。

ちょうど6月3日に、2つのセキュリティインシデントが再び発生し、他のインシデントとは少し異なり、どちらも大規模な取引所に関連しており、そのプロセスは非常に奇妙なものでした。

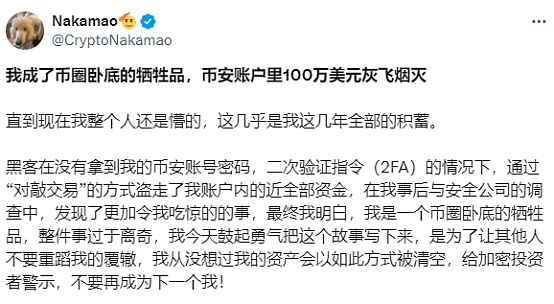

6月3日、NakamaoというスクリーンネームのユーザーがXプラットフォームに投稿した長文が話題になった。"暗号通貨サークルの犠牲者になり、コインセーフの口座の100万ドルが煙になった "という内容だった。その叙述では、ハッカーによる盗難の連鎖が披露された。

伝えられるところによると、5月24日、ナカマオはまだ出勤途中であり、通信機器もすべて揃っていたが、この一見すると誤魔化しようのない背景のもと、ハッカーはコインセーフ口座のパスワードも二次認証指示(2FA)も持たずに、ペアノック取引を使って彼の口座からすべての資金を盗んだ。資金を盗んだ。

ペアノック取引とは、要するに以下のような取引です。ペアノック取引とは、流動性の乏しいペアで多額の資金を取引することで、取引相手はハッカーの口座から売り建てを引き継ぐために大規模に購入し、最終的に取引相手は特定の種類の暗号通貨で実際の資金またはステーブルコインを受け取り、買い手は売り手の手元にある暗号通貨を引き継ぎます。この種の盗難は取引所では珍しいことではなく、FTXでは22年に3commasのAPI KEY流出による600万ドルのノックアウト盗難があり、SBFは現金支払いでこれをスムーズに処理できた。その後、CoinSafeでも大規模なノックアウト取引があった。しかし、このモデルのお茶目なところは、リスク管理が不十分な取引所にとってはごく一般的な取引行動に過ぎず、異常な盗難がないことだ。

今回のケースでは、QTUM/BTC、DASH/BTC、PYR/BTC、ENA/USDC、NEO/USDCが選ばれ、ユーザーによる大量購入を利用して20%以上上昇した。ハッカーのすべての操作は、ユーザーは、異常を見つけるためにアカウント情報をチェックするために1時間以上後まで、見つけることができませんでした。

セキュリティ会社の回答によると、ハッカーはウェブクッキーを人質にしてユーザーのアカウントを操作したとのこと。典型的な例を挙げると、私たちがインターネット上のあるインターフェイスに入ると、すでに訪問履歴やデフォルトの記録が残っているため、ログインするためのアカウントパスワードは必要ありません。

これはユーザー自身の過失の結果かもしれないが、さらに奇妙なことがある。盗難後、ナカマオはまず顧客とCoinSecの共同設立者であるHe Yiに連絡し、ハッキングされた資金が短期間で凍結されることを期待してUIDをセキュリティチームに渡した。しかし、コイン・セキュリティのスタッフは、KucoinとGateに通知するのに1日もかかった。ハッカーの資金は、少しも驚くことなく、とっくに消えており、ハッカーはコイン・セキュリティから無傷で、1つの口座だけを使い、口座を分散させることなく、すべての資金を引き出したという。全体のプロセスにおいて、ユーザーはセキュリティ警告を受け取らなかっただけでなく、より皮肉なことに、大量の取引が購入されたため、2日目にはコインセーフは実際にスポットマーケットメーカーの招待メールも送信していた。

レビューの余波で、Aggrと呼ばれる平凡なChromeプラグインが中尾氏の視界に戻ってきた。このプラグインは、盗まれた説明によると、ティッカーデータサイトの表示に使用され、それは数ヶ月の時間まで促進するために海外のKOLの数を見たので、自分のニーズから、ダウンロードする。

このプラグインは、実際には多くの操作を実行することができます。 理論的には、悪意のある拡張機能を通じて取引口座にログインし、取引のためにユーザーの口座情報にアクセスするだけでなく、資金を引き出し、口座の設定を変更することはできませんが、核心的な理由は、プラグイン自体にあります。その核心的な理由は、プラグイン自体が、アクセス、ネットワークリクエストの操作、ブラウザストレージへのアクセス、クリップボードの操作、その他多くの機能に対する幅広い権限を持っているからです。

プラグインに問題があることを知った中茂氏は、すぐにKOLを見つけてそのことを尋ね、プラグインを無効にするようユーザーに通知するようKOLに注意を促したが、その瞬間にコインシェアーズにブーメランが刺さることになるとは知る由もなかった。最初の中茂氏の自己申告によると、コインセーフは以前からこのプラグインの問題を把握しており、今年3月にも同様の事例があり、コインセーフもその後ハッカーを追跡したり、スプークを避けるためにタイムリーに製品の停止を通知せず、またKOLにハッカーとの連絡を継続させたりしており、この段階で中茂氏は次の被害者となった。

CoinSecurityがCookieだけでログインして取引できていたことも問題だったはずだが、実は事件そのものはユーザー自身の過失によるもので、犯人を追い詰めるのは困難だった。

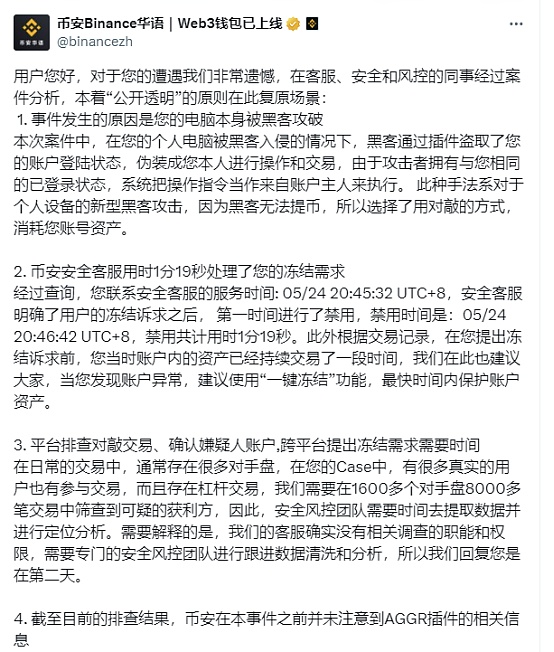

予想通り、これに対するコインセーフの対応は市場で大きな騒動となっている。公式アカウントのレビューによると、理由自体はハッキングであり、CoinSafeはAGGRプラグイン関連情報に気づかなかったということに加え、WeChatのグループで、何毅もこの事件について、「このことは、ユーザー自身のコンピュータがハッキングされた、神は保存することはできません、CoinSafeは、ユーザー自身の機器のヒットを補償することはできません。"

中茂氏は明らかにCoinSecの行動を受け入れることができず、CoinSecは風営法の不作為の罪を犯していると考えており、KOLはCoinSecのチームにプラグインについて言及したことを明確に確認しており、CoinSecは情報を報告しなかった疑いがある。世論が燻り続ける中、CoinSecもまた、悪意のあるプラグインを報告したユーザーへの報奨金を申請すると、再度回答している。

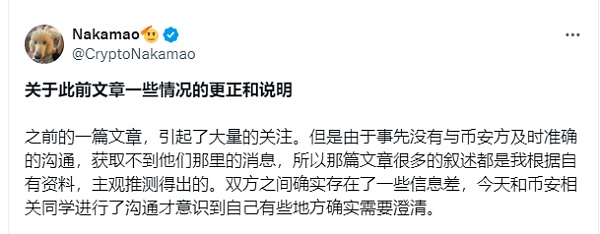

これで一件落着かと思いきや、興味深いことに、6月5日になって話は一転し、中馬氏は再びCoinSafeに対して、「CoinSafeとの情報の相違があり、個人的な思い込みで投稿してしまった」「CoinSafeはプラグインをめぐる事情を知らされていなかった」と謝罪した。CoinSafeがaggr.tradeのURLを初めて知ったのは5月12日であり、前述の3月ではない。加えて、KOLはCoinSecurityの覆面エージェントではなく、KOLとCoinSecurityのコミュニケーションは、プラグインの問題ではなく、アカウントの問題に向けられていました。

この発言の真偽はともかく、怒号の落胆から公開謝罪へと180度転換した姿勢は、CoinSafeがいくらかの補償をしなければならないことも見て取れますが、具体的にいくら補償するのかは不明です。<span yes'; font-size:10.5000pt;mso-font-kerning:1.0000pt;">

一方、6月3日にCoinSecurityに加え、OKXも被害を受けたのは偶然ではない。あるOKXユーザーがコミュニティで「AIフェイススワップによってアカウントが盗まれ、200万ドルが送金された」と主張したのだ。この事件は5月上旬に発生し、ユーザーの説明によると、アカウントが盗まれた理由は個人情報流出とは関係なく、ハッカーが彼のメール番号にログインしてパスワードを忘れたをクリックすることでファイアウォールを迂回し、AIフェイススワップのビデオと同様に偽IDの構築と同期させ、さらに携帯電話番号、メールアドレス、グーグルのバリデーターを交換し、その後24時間のうちにアカウントの全資産を盗んだということだった。

動画を見ていないにもかかわらず、ユーザーの発言から、AIが合成した動画が非常に稚拙なものであったことがわかる可能性が高いが、それでもOKXの風力制御システムを壊してしまったため、ユーザーはOKXにも責任があると考え、OKXが資金を全額支払ってくれることを望んでいる。しかし、実は注意深く分析すると、犯人はユーザーと親しいはずで、ユーザーの習慣や口座の人数を理解し、犯罪の知り合いと判断することができ、ユーザー自身も手紙の中で友人と自分の切っても切れない関係に言及した。一般的な状況によると、OKXはこれを補償しない。現在、このユーザーは警察に通報されており、警察を通じて金銭を回収する予定だ。

暗号コミュニティでは、この2つの事件について多くの議論が交わされている。もちろん、セキュリティの観点からは、多くの人が資産を絶対的に管理するためにウォレットがセルフホストであることを強調していますが、取引所が個人管理よりも安全であることは認めざるを得ません。取引所は、少なくとも、ドッキングされ、連絡することができる直接的な第三者であり、結果にかかわらず、少なくとも調査に関与し、通信が適切である場合、また、一般的に支払われる上記の被害者のようなことがありますが、セルフホスティングウォレットが盗まれた場合、組織によって引き受けることができるほとんどありません。

しかし、現在の取引所に対するセキュリティの改善も差し迫っています。大規模な取引プラットフォームがユーザーの資産の大半を管理し、暗号資産の回収が困難であることから、セキュリティもより真剣に考慮されるべきです。従来の金融利用では、アカウントが管理されるのを防ぐために、ログアウトするたびにほとんど毎回パスワードを再入力する必要があり、送金時には通常、認証方法を追加する必要がある。したがって、コミュニティは、取引プラットフォームがパスワードロック機能を追加し、取引前に2FA認証を追加し、IPが変更された後でも認証を再入力すること、またはパスワードを分散化するためにマルチパーティセキュアMPC認証を採用すること、ユーザーエクスペリエンスを犠牲にすることでセキュリティを向上させることを提案している。しかし、一部のユーザーは、複数の再認証は、高頻度取引にはあまりに些細なことであり、実現可能ではないと主張している。

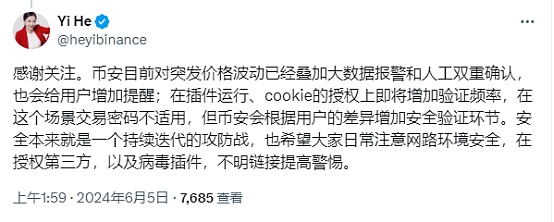

何毅氏もこれに対し、「現在、急激な価格変動はビッグデータのアラームとマンパワーの二重の確認が重なっており、ユーザーへの注意喚起も増えるだろう。プラグイン運用では、クッキーの認証が確認頻度を高めようとしており、取引パスワードはこのシナリオには適用されないが、CoinSafeはユーザー間の違いを考慮する。しかし、コイン・セキュリティはユーザーの違いによってセキュリティ検証リンクを増やします。"

原点に戻り、2つから。

データ準備完了

データ準備完了

データ準備完了

データ準備完了

は、すぐに使える動画です。

結局のところ、暗号資産は少なくとも追跡可能な物理的資産とは異なり、規制上の制約からその後の支払いを受けることがほぼ困難な暗号資産の盗難は、訴訟を起こすことすらかなり困難です。

このようなケースは珍しいことではない。数日前の「1818ゴールデンアイ」の報道では、典型的な例が登場した。被害者の朱さんは、支付宝で「成斉斉」というお兄さんを見つけ、彼はコインの投機で数百万ドルを得たと主張し、彼の後にコインの投機で儲けることを望んだ。2人は交渉して、契約を締結して利益分配の協力を実現し、澄んだ利益の70%は鄭淇淇に帰属し、30%は朱氏が滞在し、損失が発生した場合、両方が50%を負担し、取引の過程で、朱氏は単一の操作に従うだけで、すべてのアカウントは自分の手でマスターする権利に属する。

このような高額の利益分配は、契約の信頼度を持っているようで、信頼できる結果をもたらすことができませんでした。最初のわずかな利益の後、被害者はチップの投資を増やし、「完全な補償」のスローガンのCheng Qiqiの保証の中で、60万円の借りた資本金で、100倍の短いETHをレバレッジし、最終的にETHの上昇のために、被害者は彼のすべてのお金を失った。

この事件は明らかに立件が難しく、すべての操作が個人的なものであり、詐欺や強制的な行動もなく、問題の終わりには、警察やジャーナリストは、中国の法律や規制によると、仮想通貨取引は保護されておらず、警戒する必要があるなど、高度なリスクがあることを強調することしかできません。

結局、朱氏は心を痛め、無邪気な表情を浮かべた。

最後に、朱氏は心を痛め、無邪気な表情で、おかしなフィナーレを演出した。

いずれにせよ、どのような金融分野においても、たとえ暗号の世界であっても、高い利益と自由のために安全性の一部を犠牲にする暗号においては、安全性は効率性や収益性よりもはるかに重要であり、それが分散型暗号の世界から離れがたい理由であることを、取引に携わる人々に思い起こさせることが重要であろう。非中央集権的な暗号の世界は、中央集権的なものから離れるのが難しい。

結局のところ、人間の本質とはそういうものだ。誰もが誰かに引き受けてもらいたいし、たとえ大金を稼いだとしても、誰かのためにやりたくはない。

Wilfred

Wilfred

Wilfred

Wilfred JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance cryptopotato

cryptopotato Bitcoinist

Bitcoinist