出典:chainalysis; Compiled by Tao Zhu, Golden Finance

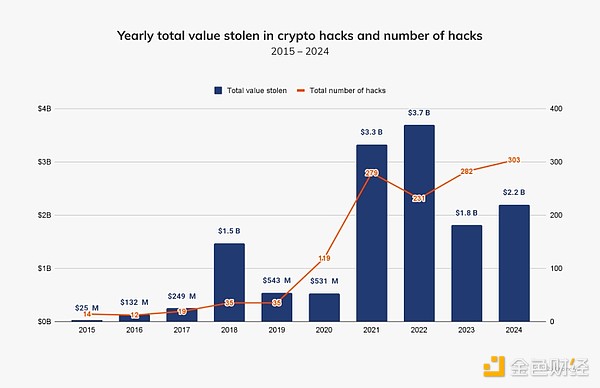

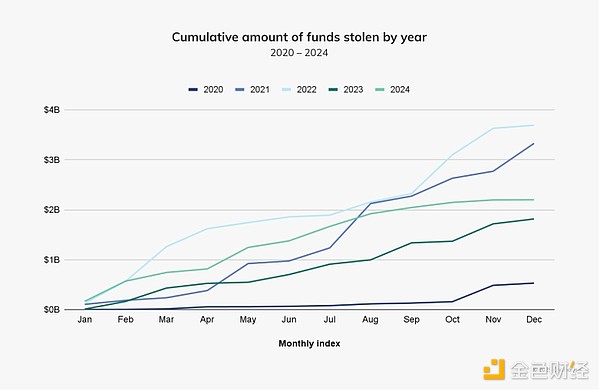

暗号通貨のハッキングは依然として継続的な脅威であり、過去10年のうち4年(2018年、2021年、2022年、2023年)で10億ドル相当以上の暗号通貨が盗まれている。 2024年はこの厄介なマイルストーンに到達した5年目であり、暗号通貨の普及と価格の上昇に伴い、盗まれる可能性のある金額も上昇していることを浮き彫りにしています。

2024年、盗まれた金額は前年比約21.07%増の22億ドルで、個々のハッキング事件の件数は2023年の282件から2024年には303件に増加しました。

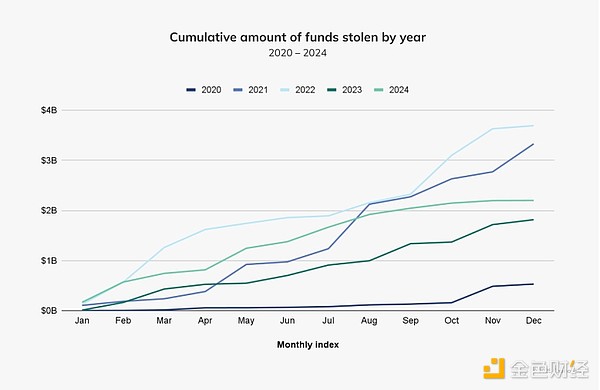

興味深いことに、暗号通貨ハッキングの激しさは、今年の前半頃に変化しました。年央の犯罪最新情報では、2024年1月から2024年7月までに盗まれた累計額が15億8000万ドルに達し、2023年の同時期に盗まれた額より約84.4%高いことを指摘した。下のグラフを見ればわかるように、エコシステムは7月末までに、2021年と2022年に30億ドル以上匹敵するところまで容易に到達している。しかし、2024年の暗号通貨盗難の増加傾向は、7月以降大幅に減速し、その後は比較的安定しています。後ほど、この変化の潜在的な地政学的理由を探ります。

興味深いことに、暗号通貨ハッキングの激しさは、今年の前半頃に変化しました。年央の犯罪最新情報では、2024年1月から2024年7月までに盗まれた累計額が15億8000万ドルに達し、2023年の同時期に盗まれた額より約84.4%高いことを指摘した。下のグラフを見ればわかるように、エコシステムは7月末までに、2021年と2022年に30億ドル以上匹敵するところまで容易に到達している。しかし、2024年の暗号通貨盗難の増加傾向は、7月以降大幅に減速し、その後は比較的安定しています。後ほど、この変化の潜在的な地政学的理由を探ります。

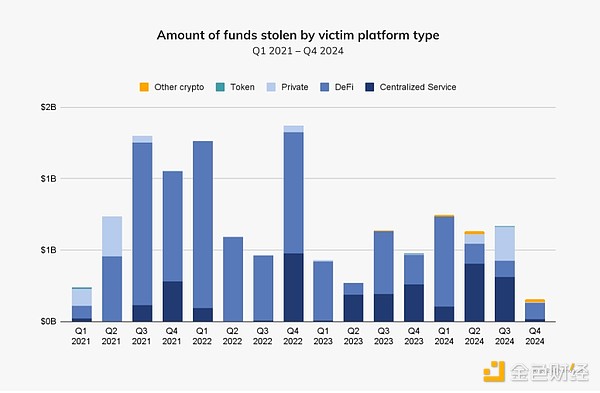

被害者のプラットフォームの種類別の盗難金額という点では、2024年にも興味深いパターンが浮かび上がります。2021年から2023年のほとんどの四半期において、分散型金融(DeFi)プラットフォームが暗号通貨ハッカーの主な標的となっています。 DeFiプラットフォームが脆弱なのは、開発者がセキュリティ対策の実装よりも、急成長や製品の市場投入を優先する傾向があり、ハッカーの格好の標的になっているからかもしれません。

2024年第1四半期もDeFiが盗まれた資産の最大シェアを占めていますが、第2四半期と第3四半期は集中型サービスが最も狙われました。集中型サービスの最も注目すべきハッキングには、DMM Bitcoin(2024年5月、3億500万ドル)やWazirX(2024年7月、2億3490万ドル)などがあります。

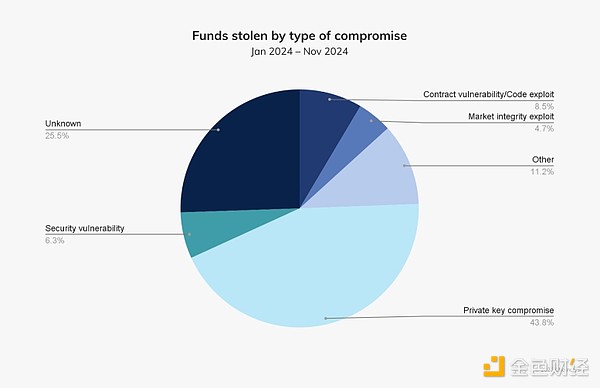

DeFiから集中型サービスへのこのようなシフトは、秘密鍵のようなハッカーがよく使うセキュリティメカニズムの重要性が高まっていることを浮き彫りにしています。 2024年には、盗まれた暗号通貨のうち、秘密鍵の漏洩が43.8%と最大の割合を占めるようになります。秘密鍵の保護は、ユーザー資産へのアクセスを管理する集中管理型サービスにとって極めて重要である。中央集権的な取引所が多額のユーザー資金を管理していることを考えると、秘密鍵の漏洩の影響は壊滅的なものになる可能性があります。これまでで最大の暗号通貨侵害の1つである3億500万ドルのDMM Bitcoinのハッキングを見ればわかるように、秘密鍵の誤った管理や適切なセキュリティの欠如の結果として発生した可能性があります。

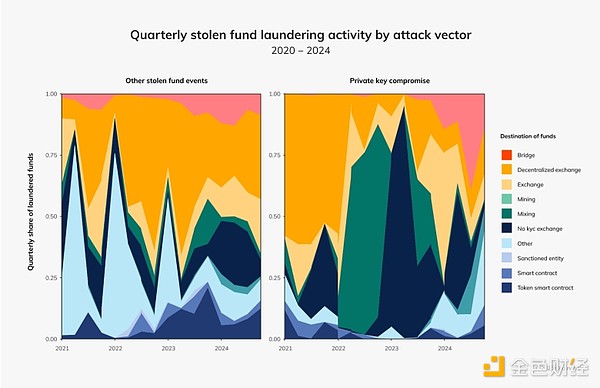

秘密鍵を侵害した後、悪意のある行為者は通常、分散型取引所(DEX)、マイニングサービス、または取引痕跡を難読化し追跡を複雑にするハイブリッドサービスを通じて、盗んだ資金を洗浄します。2024年までには、秘密鍵ハッカーのマネーロンダリング活動は、他の攻撃ベクトルを利用するハッカーとは大きく異なることが予想される。例えば、これらのハッカーは秘密鍵を盗んだ後、ブリッジングやハイブリッド・サービスに手を出すことが多い。他の攻撃ベクトルでは、分散型取引所がマネーロンダリング活動によく使われます。

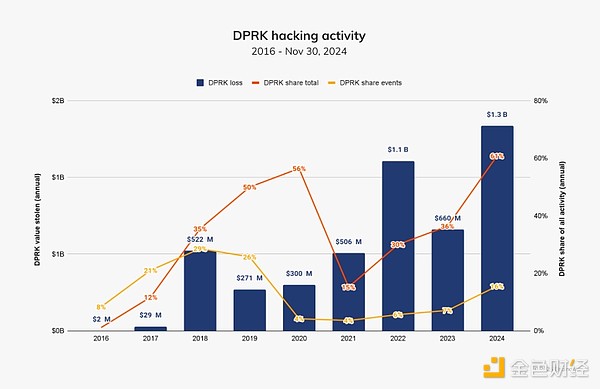

北朝鮮に関連するハッカーは、高度なマルウェア、ソーシャルエンジニアリング、暗号通貨窃盗を日常的に利用し、国家主導の作戦に資金を供給し、国際的な制裁を回避する、洗練された冷酷な手口で悪名高い。米国と国際的な当局者は、平壌が盗んだ暗号通貨を大量破壊兵器と弾道ミサイル計画の資金源として使用していることは、国際的な安全保障を危険にさらすと評価している。2023年までに、北朝鮮に関連するハッカーは20のインシデントを通じて約6億6,050万ドルを盗み、2024年までに、この数字は47のインシデントで13億4,000万ドルに増加し、盗まれた価値は102.88パーセント増加する。この数字は、その年に盗まれた総額の61%、事件の総数の20%に相当する。

昨年の報告書では、北朝鮮が20件のハッキング攻撃で10億ドルを盗んだという情報を公表したことにご注意ください。さらなる調査の結果、以前北朝鮮が原因とされた大規模なハッキングのいくつかはもはや関連性がない可能性があると判断したため、金額は6億6,050万ドルに減額されました。しかし、北朝鮮に起因する他の小規模なハッキングを特定したため、インシデントの数は変わりませんでした。私たちの目標は、オンチェーンおよびオフチェーンでの新たな証拠を得ながら、北朝鮮に関連するハッキング事件の評価を継続的に再評価することです。

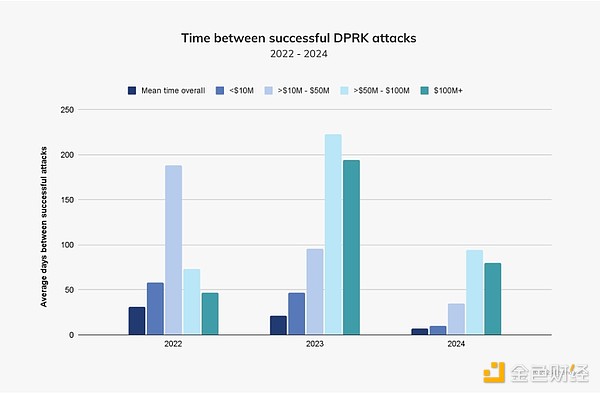

残念なことに、北朝鮮における暗号通貨攻撃は頻発しているようです。下のチャートでは、エクスプロイトのサイズに基づいて、北朝鮮の攻撃が成功するまでの平均時間を調査し、すべてのサイズの攻撃が前年比で減少していることを発見しました。注目すべきは、500万ドル以上1億ドル未満の攻撃と1億ドル以上の攻撃は、2023年よりも2024年の方がはるかに頻繁に発生していることで、北朝鮮が大規模な攻撃をより上手に、より迅速に行えるようになっていることを示唆しています。これは、1回の攻撃で5,000万ドル以下の利益しか得られなかった過去2年間とは対照的である。

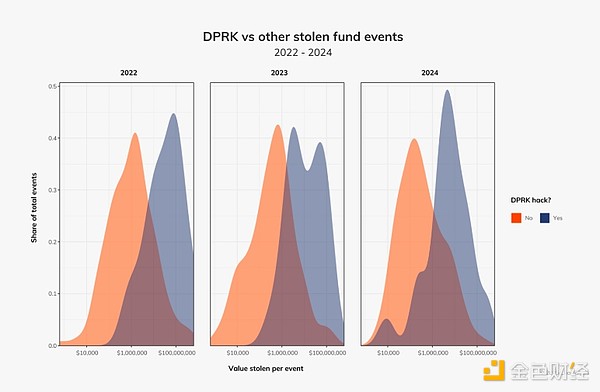

北朝鮮の活動を、私たちが監視している他のすべてのハッキング活動と比較すると、North Koreaが過去3年間の大規模な攻撃のほとんどに関与していることは明らかです。興味深いことに、北朝鮮による低額、特に10,000ドル程度のハッキングの密度も増加しています。

これらの事件のいくつかは、暗号通貨やWeb3企業に侵入し、ネットワークや業務、完全性を危険にさらすことが増えている北朝鮮のIT実務者と関連しているようです。これらの従業員は、偽の身分証明書、第三者のリクルートエージェントの雇用、リモートワークの機会を操作してアクセスするなどの高度な戦術、技術、手順(TTP)を使用することが多い。最近の事例では、米国司法省(DOJ)は2日、米国でリモートIT実務者として働いていた北朝鮮国籍の14人を起訴した。専有情報を盗み、雇用主を脅迫することで8800万ドル以上を稼いでいた。

このようなリスクを軽減するために、企業は身元調査や身元確認を含む徹底的な雇用デューデリジェンスを優先する一方、該当する場合は、重要な資産を保護するための強固な秘密鍵セキュリティを維持する必要があります。

これらの傾向はすべて、北朝鮮にとって非常に活発な1年であったことを示していますが、攻撃のほとんどは年初に発生し、全体的なハッキング活動は、先のグラフに示したように、第3四半期と第4四半期に停滞しています。

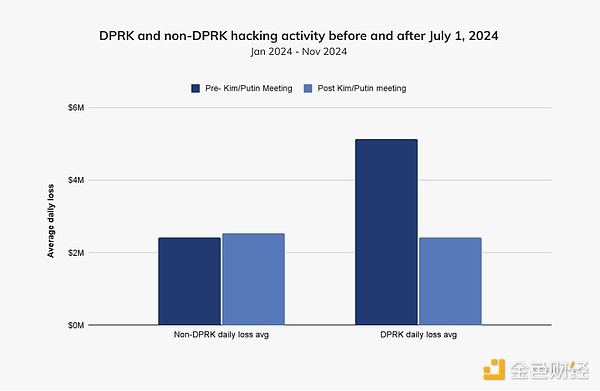

2024年6月下旬には、ロシアのプーチン大統領と北朝鮮の金正恩委員長も平壌で首脳会談を行い、共同防衛協定に調印する予定だ。今年に入り、ロシアは国連安全保障理事会の制裁の下、これまで凍結されていた北朝鮮の資産数百万ドルを解放し、両国間の同盟関係の拡大を示している。一方、北朝鮮はウクライナに軍隊を派遣し、ロシアに弾道ミサイルを供給し、モスクワから高度な宇宙、ミサイル、潜水艦の技術を求めたと伝えられている。

2024年7月1日以前と以後の、北朝鮮による侵害による1日の平均損失を比較すると、盗まれた価値の額が大幅に減少していることがわかります。具体的には、下のグラフに示すように、その日以降、北朝鮮によって盗まれた金額は約53.73%減少し、北朝鮮以外によって盗まれた金額は約5%増加した。このように、軍事資源をウクライナ紛争にシフトさせることに加え、近年ロシアとの協力を劇的に強化している北朝鮮は、サイバー犯罪の活動も変化させた可能性がある。

2024年7月1日以降、北朝鮮の盗難資金が減少することは明らかであり、タイミングも良いが、この減少が必ずしもプーチン大統領の平壌訪問と関連していないことは注目に値する。加えて、12月には年末に向けてこのパターンを変えるような出来事が起こるかもしれないし、攻撃者は年末年始に攻撃を仕掛けることが多い。

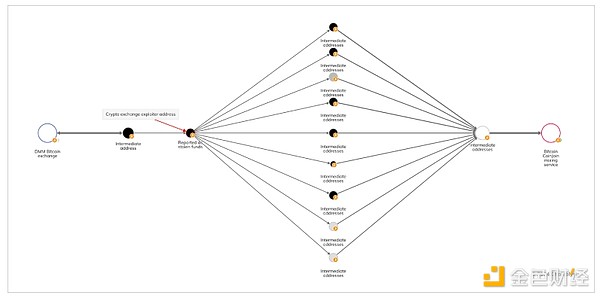

Case Study: North Korea's Attack on DMM Bitcoin

2024 年における北朝鮮関連のハッキングの顕著な例として、日本の暗号通貨取引所DMM Bitcoinが挙げられます。ビットコイン約4,502.9枚(当時3億500万ドル相当)が失われた。攻撃者はDMMが使用するインフラの脆弱性を標的とし、不正引き出しにつながった。これに対し、DMMはグループ会社の支援を受け、同等の資金を見つけることで顧客の預金を全額払い戻した。

最初の攻撃の後、チェーン上の資金の流れを分析することができました。最初の段階では、攻撃者が数百万ドル相当の暗号通貨をDMM Bitcoinから複数の中間アドレスに送金し、最終的にBitcoin CoinJoin Hybridサーバーに到達するのを確認しました。

ビットコインCoinJoinのコミンジングサービスを使って盗んだ資金のコミンジングに成功した後、攻撃者は多くのブリッジングサービスを通じて、カンボジアのコングロマリットであるHuione Groupに関連するオンラインマーケットプレイスであるHuioneguaranteeに資金の一部を送金しました。サイバー犯罪を助長

DMM Bitcoinは、日本の金融コングロマリットであるSBIグループの子会社であるSBI VC Tradeに資産と顧客口座を譲渡し、2025年3月までに移行を完了する予定です。幸いなことに、この種の壊滅的なハッキングを未然に防ぐための新たなツールや予測技術が台頭してきている。

予測モデリングでハッキング攻撃を阻止する

高度な予測テクノロジーは、潜在的なリスクや脅威をリアルタイムで検出し、デジタルエコシステムを保護するためのプロアクティブなアプローチを提供することで、サイバーセキュリティを変革しています。

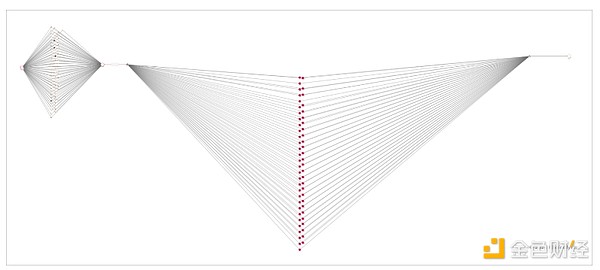

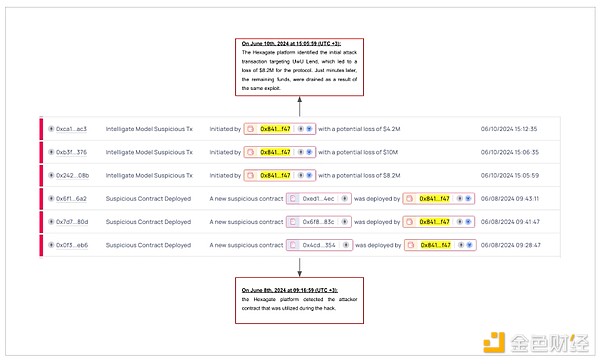

2024年6月10日、攻撃者はUwU Lendの価格予測マシンシステムを操作することで、約2000万ドルにアクセスしました。攻撃者はフラッシュレンディング攻撃を開始し、複数の予測マシンでEthena Staked USDe (sUSDe)の価格を変更し、不正な評価を行いました。その結果、攻撃者は7分間で数百万ドルを借りることができました。 Hexagateは、脆弱性が悪用される約2日前に、この攻撃契約と同様の展開を検知しました。

攻撃契約は悪用される2日前にリアルタイムで正確に検出されましたが、悪用された契約との関連性は、その設計上すぐにはわかりませんでした。Hexagate社のSecurity Predictorのような他のツールを使えば、この早期発見をさらに活用して脅威を軽減することができます。注目すべきことに、820万ドルの損失につながった最初の攻撃は、その後の攻撃の数分前に発生しており、別の重要なシグナルを提供しています。

大規模なオンチェーン攻撃の前にこのような警告を発することは、業界参加者のセキュリティを一変させる可能性を秘めており、コストのかかるハッキングに対応するのではなく、完全に防ぐことを可能にします。

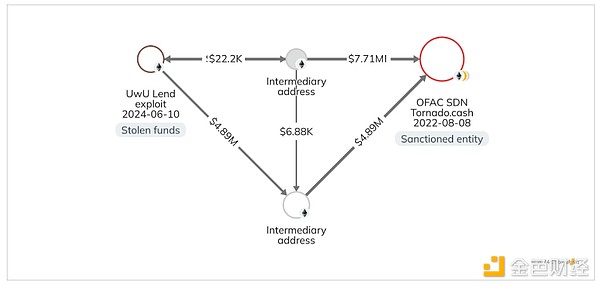

下の画像では、OFACが承認したイーサリアムのスマートコントラクトミキサーであるTornado Cashに資金が到達する前に、攻撃者が盗んだ資金を2つの中間アドレスを通じて送金していることがわかります。

しかし、プロトコルが常に効果的に行動するための適切なツールを備えているとは限らないため、これらの予測モデルにアクセスするだけでは、ハッキングからの保護が保証されないことは注目に値します。

より強力な暗号セキュリティが必要

2024年に盗まれた暗号通貨の増加は、ますます複雑化し進化する脅威の状況に業界が対応する必要性を強調しています。暗号通貨の盗難の規模は、2021年と2022年に見られたレベルにはまだ戻っていませんが、前述の復活は、既存のセキュリティ対策のギャップと、新しい悪用方法に適応することの重要性を浮き彫りにしています。これらの課題に効果的に対処するためには、官民の協力が不可欠です。データ共有プログラム、リアルタイムのセキュリティソリューション、高度な追跡ツール、的を絞った訓練により、関係者は暗号資産の保護に必要な回復力を構築しながら、悪意のある行為者を迅速に特定して排除することができます。

さらに、暗号通貨規制の枠組みが進化し続ける中、プラットフォームのセキュリティと顧客の資産保護に対する監視は強化されると思われます。業界のベストプラクティスは、予防と説明責任を確実にするために、こうした変化に対応しなければなりません。法執行機関とのパートナーシップを強化し、迅速に対応できるリソースと専門知識をチームに提供することで、暗号通貨業界は盗難防止能力を強化することができる。こうした取り組みは、個々の資産を保護するだけでなく、デジタル・エコシステムにおける長期的な信頼と安定性を構築するためにも不可欠です。

Davin

Davin

Davin

Davin Hui Xin

Hui Xin Jasper

Jasper Jixu

Jixu Jasper

Jasper Jixu

Jixu Jixu

Jixu Catherine

Catherine Jasper

Jasper Jasper

Jasper