損失額で2番目に大きかったパブリックチェーンはBTCで、損失総額は2億3800万ドル、全体の約32.5%でした。BTCの損失は、巨大クジラのアドレスに対するソーシャルエンジニアリング攻撃によるものでした。

損失額第3位のパブリックチェーンはLuna(6500万ドル)で、攻撃者はibc-hooksのタイムアウトコールバックにおける再入力の脆弱性を悪用しました。

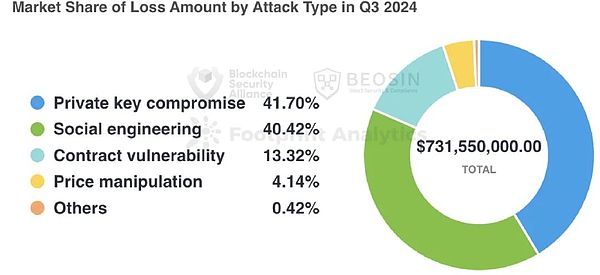

セキュリティインシデントの件数でランキングすると、トップ2はイーサリアム(21件)とBNBチェーン(4件)でした。チェーン・エコシステム全体のセキュリティ・インシデントの件数は、今年前半より減少しました。p>2024年第3四半期には、5件の秘密鍵漏洩インシデントが発生し、3億500万ドルの損失をもたらし、攻撃による損失額全体の約41.7%を占めた。上半期と同様、秘密鍵漏洩インシデントによる損失額は、全攻撃タイプの中で依然として第1位である。大きな損失をもたらした秘密鍵漏洩は、WazirX(2億3,000万ドル)、BingX(4,500万ドル)、Indodax(2,200万ドル)でした。

損害額で2位にランクインした攻撃手法はソーシャルエンジニアリング攻撃で、1件のソーシャルエンジニアリング攻撃で2億3800万ドルの損害が発生しました。

23件の攻撃のうち、18件は契約の脆弱性を悪用したもので、約78%を占めています。契約上の脆弱性の悪用による損失総額は1億2800万ドルで、これは3番目に高いものでした。

脆弱性別に見ると、損失をもたらした脆弱性のトップ3は、リエントリーの脆弱性(9,346万ドル)、ビジネスロジックの脆弱性(~209万ドル)、チェックサムの脆弱性(1,010万ドル)でした。最も発生件数の多い脆弱性はビジネスロジックの脆弱性で、18件の契約脆弱性攻撃のうち7件がビジネスロジックの脆弱性でした。

5.AML 典型的インシデント分析レビュー

5.1 Beosin TraceによるLI.FIインシデントの追跡と分析

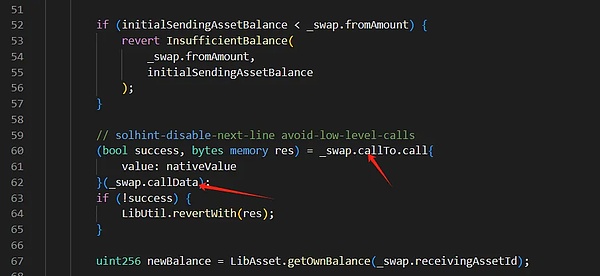

7月16日、Beosin Alertの監視と警告によると、クロスチェーンプロトコルのLI.FIが攻撃を受け、攻撃者はプロジェクトの契約に存在するコールインジェクションの脆弱性を利用したことが判明しました。コールインジェクションの脆弱性を利用して、契約に認可されたユーザー資産を盗み出しました。

LI.FIプロジェクトのコントラクトには、指定されたトークンをプラットフォームコインに変換し、GasZipコントラクトに入金するdepositToGasZipERC20関数があります。 しかし、変換ロジックのコードは呼び出しに使用されるデータを制限していないため、攻撃者はこの関数を使用してコールインジェクション攻撃を行い、コントラクトの使用を許可されているユーザーの資産を抜き取ることができます。

コールインジェクション契約の脆弱性に加えて、このインシデントにはもう1つ注目すべき問題があり、それはDiamondモードにおけるFacet契約の設定です。さらに分析を進めると、GasZipFacetコントラクトは攻撃の5日前に展開され、攻撃の10時間以上前にプロジェクトのマルチ署名管理者によってメインのLI.FIコントラクトに登録されていたことが判明しました。

つまりこの事件は、ダイヤモンドのようなスケーラブルなモデルでは、新しい機能を持つ契約のセキュリティにも高い優先順位が必要であることを示している。

盗まれた資金をBeosin Traceが追跡したところ、失われた金額には6,335,900 USDT、3,191,900 USDC、169,500 DAI、または約1000万ドルが含まれていることがわかりました。

Beosin Trace: ;盗まれた資金の流れ

Beosin Trace: ;盗まれた資金の流れ

5.2 インドの取引所WazirXから盗まれた2億3500万ドルの分析

7月18日、Beosin Alertの監視と警告によると、インドの取引所WazirXが攻撃され、攻撃者が取引所のマルチシグネチャウォレット管理者の署名データを入手し、取引所の契約のロジックを変更していたことがわかりました。攻撃者は、取引所のマルチシグネチャ・ウォレット管理者の署名データを入手し、ウォレットの論理的な契約を変更し、ウォレットに不正なロジックを実行させて資産を盗み、2億3000万ドル以上の資金が含まれていました。

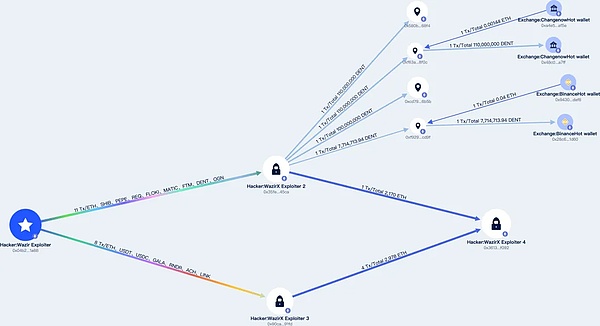

Beosinトレースは、盗まれた資金を追跡し、フローチャートの盗まれた資金の部分は、これまでのところ、ハッカーはChangenowとBinanceの取引所に資金の一部を転送している、そのうちの0xf92949ab576ac2f8dc9e4650e73db083f1f9cd9fのハッカーのために。Binanceのコイン充填アドレスです。

ベオシンのトレース。: Stolen Funds Flow Chart

一方、ハッカーは資金をアドレス0x35fe.....745CAに送金し、8,010億SHIBs(最大1,402万ドル相当)を一括売却しました。

6.盗まれた資産からの資金の流れの分析

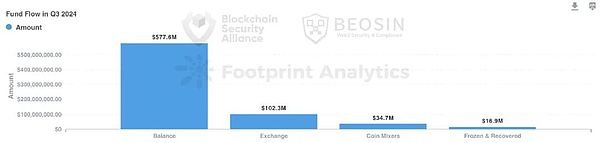

Beosin KYTアンチマネーロンダリングプラットフォームの分析によると、2024年第3四半期に凍結または回収された盗難資金はわずか1690万ドルでした。この割合は上半期から大幅に減少している。

盗まれた資金のうち約5億7700万ドル(約78.9%)がハッカーのアドレスに残っています。世界的な規制当局がマネーロンダリング防止への取り組みを強化するにつれ、ハッカーが盗まれた資金を洗浄することが難しくなっているため、ハッカーのかなりの部分は、盗まれた資金を当分の間、鎖でつながれたアドレスに留めておくことを選択しています。

盗まれた資金のうち約1億200万ドル(約13.9%)が取引所に送金され、その割合は2024年上半期よりも高くなっている。

合計3471万3000ドル(5.4パーセント)がコインミキサーに送金された。繰り返しになりますが、2024年第3四半期は、コインミキサーを通じて洗浄された盗難資金が上半期に比べて大幅に減少しました。

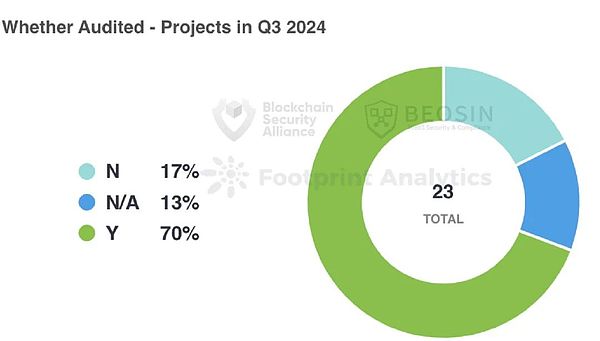

7.strong>監査されたプロジェクト関係者の割合は増加している2024年第3四半期、23件の攻撃のうち、4件のプロジェクト関係者は監査されず、16件のプロジェクト関係者は監査された。監査されたプロジェクト当事者の割合は、上半期よりも高くなっており、Web3業界全体でプロジェクト当事者によるセキュリティへの注目が高まっていることを示しています。

契約上の脆弱性は、監査を受けなかった4件のプロジェクトのうち3件(75%)を占め、監査を受けた16件のプロジェクトのうち11件(68.75%)を占めました。この2つの全体の割合はほぼ等しい。上半期と比較すると、2024年のセキュリティ監査の質は全体的に低下した。

8.2024年上半期におけるWeb3ブロックチェーンのセキュリティ態勢のまとめ

2023年の同時期と比較すると、ハッキング、フィッシング詐欺、プロジェクト側のRug Pullによる損失総額は、2024年第3四半期には7億3,000万ドルとわずかに減少しました(2023年第3四半期にはこの数字は8億8,900万ドルでした)。 2024年第3四半期のコイン価格2024年第3四半期のコイン価格の下落などは、この減少にいくらか影響を与えたが、全体的には、Web3セキュリティ分野の状況は依然として暗い。

今年前半と同様、2024年第3四半期に最も被害が大きかったのは、引き続き秘密鍵の漏洩でした。損害額の約41.7%は秘密鍵の漏洩インシデントによるものでした。プロジェクトの種類別に見ると、秘密鍵の漏洩は、ゲーム・プラットフォーム、トークン・コントラクト、個人ウォレット、インフラ、取引所など、Web3のあらゆる分野で発生しました。すべてのWeb3プロジェクトの所有者/個人ユーザーは、秘密鍵をオフラインで保管すること、マルチシグネチャを使用すること、サードパーティサービスを注意して使用すること、特権を持つ従業員に対して定期的なセキュリティトレーニングを実施することに警戒する必要があります。

第3四半期には、盗まれた資産のわずか5.4%のみがさまざまなコインミキサーに送金され、さらに78.9%がハッカーのアドレスに残っており、ハッカーが盗まれた資金を洗浄するのが難しくなっていることをさらに物語っています。

第3四半期でも、盗まれた資金の13.9%がさまざまな取引所に送金されており、取引所はハッキング行為を適時に特定し、資金凍結やフォレンジック調査の実施において法執行機関やプロジェクト関係者と積極的に協力する必要があります。取引所、法執行機関、プロジェクト・パートナー、セキュリティ・チームの協力はすでに大きな成果を上げており、今後さらに多くの盗難資金が回収されるものと思われます。

第3四半期に発生した23件の攻撃のうち、18件は依然として契約上の脆弱性を突かれたものであり、プロジェクト関係者は本番稼働前に専門のセキュリティ会社の監査を受けることをお勧めします。

Jasper

Jasper

Jasper

Jasper Jasper

Jasper Jasper

Jasper Hui Xin

Hui Xin Hui Xin

Hui Xin Joy

Joy Jixu

Jixu Jixu

Jixu Jixu

Jixu Jixu

Jixu