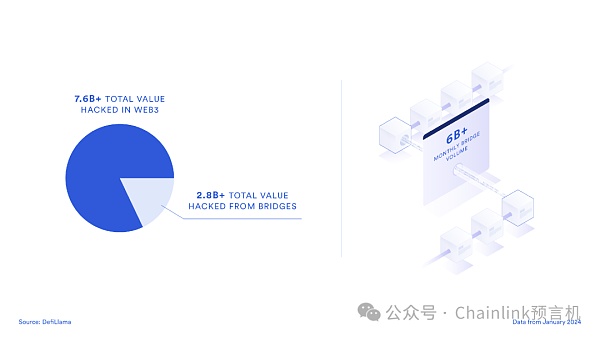

DefiLlamaによると、現在までに累積で28億ドル以上がCrosschain Bridgeから盗まれており、これはWeb3業界全体から盗まれた総額のほぼ40%にあたります。

Web3業界全体から盗まれた金額の総額。Web3業界全体から盗まれた総額は76.8億ドルで、そのうち28.3億ドルはクロスリンクブリッジだけで盗まれたもので、最も攻撃されたトラックの1つとなっています

クロスリンクがWeb3のイノベーションを巻き起こす重要な要素であることは間違いありません。しかし、それは潜在的な攻撃ベクトルも生み出します。ソフトウェア業界では、多くの開発者が「速く動いて壊す」という原則を信じている。しかし、何百億、あるいは何兆ドルものユーザー資金のクロスチェーンのセキュリティとなると、この原則はまったく通用しない。速くやりすぎると、何かがおかしくなる可能性があるのだ。

クロスチェーンブリッジとは何か?

クロスチェーンブリッジは、あるブロックチェーンから別のブロックチェーンに資産を移動できる分散型アプリケーションです。

今日、クロスチェーンブリッジの設計や目的は多岐にわたります。例えば、一部のクロスチェーンブリッジは、L2と基礎となるブロックチェーン間で資金を移動させるために特別に設計されています。対照的に、チェーンリンクCCIPのようなクロスチェーンプロトコルに基づいて開発された汎用のクロスチェーンブリッジは、ブロックチェーン間で資産やメッセージをシームレスに転送することができます。

クロスチェーンブリッジはWeb3インフラの中核要素です。ユーザーにとっては、クロスチェーンブリッジはチェーンからチェーンへのパスやメッセージのシームレスな転送を可能にします。一方、開発者にとっては、クロスチェーンプロトコルを活用することで、どのブロックチェーンとも互換性のあるユーザーエクスペリエンスを構築することができ、インフラを大幅に簡素化することができます。今日、すべてのクロスチェーンブリッジの月間取引量は合計60億ドルを超えている。このトラックがWeb3のエコシステムの不可欠な一部となり、広く利用されていることは明らかだ。

ですから、クロスチェーン・トラックを見ているのがユーザーであれ、開発者であれ、組織であれ、自分自身、ユーザー、そして利害関係者を守るためには、クロスチェーンブリッジの7つの重大な脆弱性を理解することが重要です。

秘密鍵管理の脆弱性

スパニングチェーンブリッジは通常、1つまたは1組の秘密鍵を使用して管理されます。1つ以上のクロスチェーンブリッジのランタイムノードは、それぞれ固有の秘密鍵を保持します。このノードの仕事は、ユーザーによって送信されたクロスチェーンメッセージや送信された値についてコンセンサスを取り、チェーン全体にわたってメッセージや値を正確に送信することである。また、複数の秘密鍵を使って閾値署名を作成し、クロスチェーンメッセージを承認する。

その結果、秘密鍵の盗難はクロスチェーンブリッジの最も一般的な脆弱性の1つです。Web3業界で最も悪名高いクロスチェーンブリッジの盗難は、秘密鍵の盗難によるものでした。秘密鍵の盗難は通常、秘密鍵の管理またはクロスリンクブリッジの運用セキュリティの脆弱性に起因する。

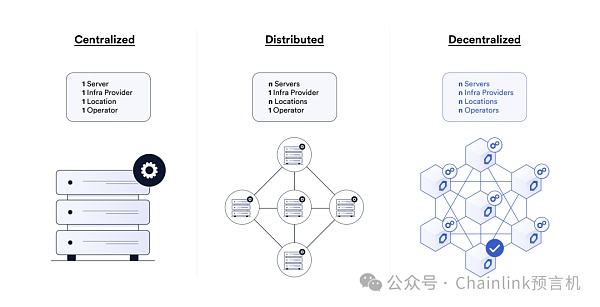

一般的な原則は、クロスチェーンブリッジとその秘密鍵が、サーバー、インフラストラクチャプロバイダー、展開場所、ノードオペレータの点で分散化されていればいるほど、単一障害点リスクと集中化リスクから保護できるということです。

集中型ネットワークは攻撃されやすいだけではありません。攻撃されやすいだけでなく、1つの当事者が全ユーザーの資金を完全にコントロールする状況

分散型モデルは、集中化のリスクを効果的に防ぐことができる。分散型モデルでは、攻撃者(あるいはクロスチェーンブリッジを実行しているノードでさえも)が成功するためには、複数の独立したエンティティの秘密鍵を同時に攻撃しなければならないため、内部攻撃や外部攻撃が発生する確率を大幅に減らすことができる。これは非常に強固なセキュリティ・モデルである。しかし、秘密鍵の安全性を確保するためには、他にも考慮すべき要素がある。同様に重要なもう一つの要因は、各クロスチェーンブリッジ運営ノードは、秘密鍵を保護するために、それぞれ独立に異なるセキュリティメカニズムを採用する必要があるということである。

ベストプラクティス

分散化は単一障害点の回避に大いに役立ちますが、秘密鍵の安全確保には複数の手段を組み合わせる必要があります。最も安全なクロスチェーン・プロトコルは、一般的に、セキュリティのための分散型モデルと、ハードウェア・セキュリティ・モジュール(HSM)、暗号化(転送中のデータと静止時のデータ)、サイバー詐欺防止に関する教育、特権制御、鍵管理サービスなど、秘密鍵を保持するための洗練されたソリューションの両方を使用しています。

盗まれた秘密鍵によるクロスチェーンブリッジへの攻撃の実例

- 浪人クロスリンク・ブリッジ(2022年3月) - 浪人クロスリンク・ブリッジでの取引の実施、承認、実行に必要な9つの秘密鍵のうち5つが盗まれました。

Harmony Cross-Chain Bridge (2022年6月) - ハーモニー・クロスチェーン・ブリッジでの取引の実施、承認、実行に必要な9つのプライベートキーのうち5つが盗まれました。交換に必要な5つのプライベートキーのうち2つが盗まれました。

Multichain Cross-Chain Bridge (2023年7月) - クロスチェーンブリッジのプライベートキーの盗難により、承認なしに資金が引き出された。承認なしに資金が引き出された。そしてこれらの秘密鍵はMultichainのCEOが一人で保有している。

Orbit Chain (2024年1月) - クロスチェーンブリッジの秘密鍵10本のうち7本が盗まれた。資金プールが枯渇した。

Smart Contract Audit Vulnerability

クロスチェーンブリッジの主な機能は、1つのチェーンから別のチェーンに価値を移転することであるため、すべてのクロスチェーンプロトコルは、スマートチェーンブリッジを含む必要があります。クロスチェーンのプロトコルは、スマートコントラクトを含む必要があります。

ほとんどのクロスチェーンのユースケースでは、クロスチェーンパスを作成、破棄、ロック、またはロック解除するために、複数のチェーン上でスマートコントラクトを使用する必要があります。これらのスマートコントラクトはクロスチェーンブリッジを介して接続され、通常パス発行者と確立されます。

スマートコントラクトは、クロスチェーンブリッジの盗難に対する追加のセキュリティ層であると主張することができますが、スマートコントラクト自体が脆弱であれば、技術的なリスクにもつながります。一方では、スマートコントラクトはクロスチェーンブリッジにとって、ユーザーが引き出した金額が預けた金額を超えないようにしたり、クロスチェーンブリッジのレート上限を設定したりするなど、あらゆる種類の日常的なセキュリティチェックを行うための貴重なプラットフォームを提供する。一方、スマート・コントラクトのコードの質が低かったり、厳格な監査が行われていなかったりすると、逆効果になる可能性がある。ハッカーはすでに、スマートコントラクトコードの脆弱性を悪用して、複数のクロスチェーンブリッジから巨額の資金を盗んでいる。

どんなにセキュリティを重視するプロジェクトでも、スマートコントラクトのコードに技術的な脆弱性がないことを完全に保証することはできません。それは、経験豊富な第三者監査人と協力してプロジェクトのコードベースをテストし、合格した後にリリースすることです。監査後にコードベースに変更が加えられたり、未監査のスマートコントラクトが監査済みのコードベースに追加されたりすると、最も完全なコードベースであってもすぐに未監査の状態に戻ってしまうからです。

ベストプラクティス

クロスチェーンプロトコルを使用する場合、スマートコントラクトのリスクは現実のものとなります。最高レベルのセキュリティを持つクロスチェーンブリッジは、継続的に複数の内部監査とコードベースの競合する外部監査を行っている傾向があります。さらに、これらのクロスチェーンブリッジは、ファズテスト、静的解析、形式的検証、シンボリック実行などの一連の内部セキュリティテストを実施しています。

クロスリンクブリッジの潜在的な技術的リスクを理解するためには、そのコードベースの監査回数と、誰が監査しているかを見る必要があります。また、緊急シャットダウンや緊急アップデートといった多層的なセキュリティモデルを確立し、レート制限を設定することも必要であり、これらすべてがスマートコントラクトの脆弱性リスクを効果的に減らすことができる。

スマートコントラクトの脆弱性によるクロスチェーンブリッジ盗難の実例

- ワームホール・クロスチェーンブリッジ(2022年2月) - ハッカーはクロスチェーンブリッジ・スマートコントラクトの検証ステップに抜け穴を見つけ、ソラナチェーン上の担保資産が不十分な状態で

Nomad Cross-Chain Bridge (2022年8月) - クロスチェーンブリッジのスマートコントラクトコードのデフォルトは、ルートアカウント(0x00)を受け入れました。ルートアカウント(0x00)の実装が正しくなかったため、誰でもクロスチェーンブリッジから資金を盗むことができました。

CoinSmart Crosschain Bridge (2022年10月) - Crosschain BridgeスマートコントラクトのIAVL Merkle証明検証システムに脆弱性がありました。Crosschain Bridgeへの攻撃につながった。この攻撃により、200万BNBがCrosschain Bridgeから攻撃者のアカウントに送金されました。

Socket Interoperability Protocol (2024年1月) - プロトコルスマートコントラクトの脆弱性により、ウォレットからSocketスマートコントラクトへの無制限の承認が発生する。

アップグレードプロセスの脆弱性

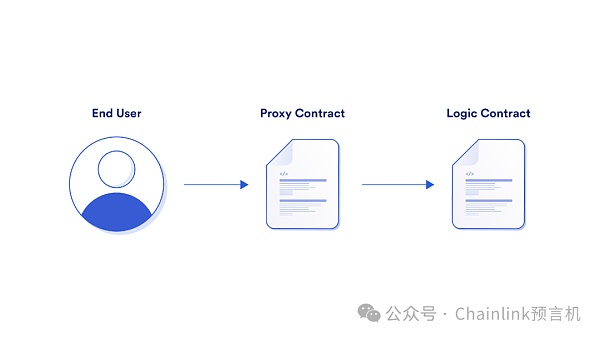

アップグレード可能性とは、スマートコントラクトのコードをアップグレードする能力、またはスマートコントラクトのコードを変更する能力を指します。アップグレード可能性とは、スマート・コントラクトのコードをアップグレードする能力、またはスマート・コントラクトのコードのパラメーターの一部を設定する能力を指します。

開発者は、新しい機能を追加したり、スマートコントラクトのロジックエラーを修正したり、主要なリスクパラメータを変更したりするために、スケーラブルなスマートコントラクトをアップグレードに使用することがよくあります。クロスチェーンブリッジをアップグレードすることで、新しいパスやブロックチェーンを追加したり、クロスチェーンメッセージを検証する新技術を採用したり、資金引き出し限度額やノード構成などの主要なリスクパラメータを調整したり、基礎となるスマートコントラクトで新たに発見されたロジックエラーを迅速に解決したりすることができます。

スケーラブルなスマートコントラクトは、エンドユーザー間の代理契約の開発において必要とされます。

エスカレーション・プロセスに脆弱性があれば、潜在的な攻撃ベクトルが生じる可能性があるため、スケーラビリティはセキュリティにとって重要です。クロスチェーンブリッジが安全にスケーラブルであるためには、徹底的な防御メカニズムを採用する必要があります。このメカニズムには、鍵が複数の独立したエンティティによって別々に保持されるような、堅牢な秘密鍵管理メカニズムの確立、タイムロック遅延メカニズムの採用、ユーザーがチェーン内の変更を発効する前に事前に十分確認できるようにすること、そして、クロスチェーンブリッジの運営ノードがタイムロックの有効期限内の決議に対して1回の投票で拒否権を行使できるようにするなど、堅牢な承認プロセスを確立することなどが含まれます。アップグレードを迅速に実施する必要がある特別なケースでは、クロスチェーンブリッジのランタイムノードが変更決議を評価した後、直接承認して通過させることができます。

ベストプラクティス

スケーラビリティは、進化するニーズに適応し続け、未知の状況に対応し続けるために必要です。しかし、アップグレードプロセスに欠陥があると、クロスチェーンプロトコルに潜在的なリスクが生じます。タイムロックされたスマートコントラクトとノードの拒否権メカニズムは、アップグレードプロセスを強固にする重要なツールだ。しかし、クロスチェーンブリッジの安全性を確保するには、不測の事態に備えた計画と最高レベルのセキュリティも同時に必要です。

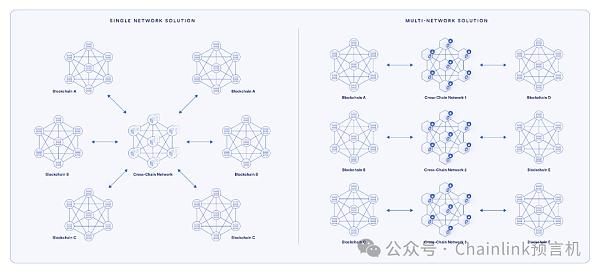

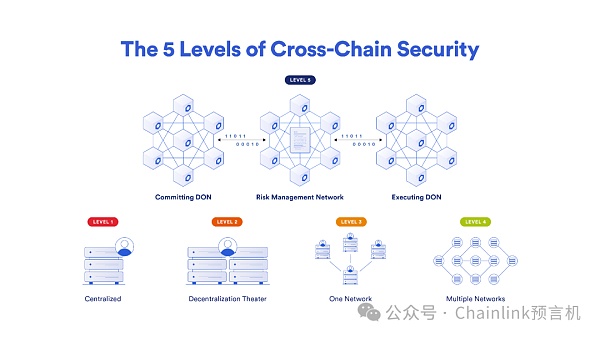

単一のネットワークへの依存

クロスチェーンブリッジの中には、すべてのクロスチェーン操作について、検証ノードの単一のネットワークに依存しているものがあります。クロスチェーンブリッジが2つの指定されたブロックチェーンを接続するためだけに使用されるのであれば、単一ネットワークオプションは機能するかもしれません。しかし、汎用のクロスチェーンブリッジがマルチチェーンの世界を接続するために使われるのであれば、このソリューションは安全でもスケーラブルでもありません。

この種のクロスチェーンブリッジを避ける最も重要な理由のひとつは、クロスチェーンブリッジが攻撃されたときに、ユーザーが最も大きな打撃を受けるということです。すべてのクロスチェーン・トランザクションとその価値は単一のネットワークによって支えられているため、いったんネットワークが侵害に成功すると、すべてのブロックチェーン・クロスチェーン・ブリッジは全滅し、リスクを切り分けることはほとんど不可能になります。

複数の独立した分散型ネットワークを使用することで、リスクを効果的に隔離し、すべてのブロックチェーンが危険にさらされるのを防ぐことができます。

独立した複数のネットワーク設計構造を採用することは、以下のように、より安全でスケーラブルなソリューションとなります:

クロスチェーン・チャネルは、独立した分散型ネットワークによって運営されています。つまり、クロスチェーンチャネルごとに独立した分散型ネットワークが存在し、2つのブロックチェーンごとに独立したクロスチェーンチャネルが存在します。これにより、特定のクロスチェーンチャネルに対する単一の攻撃の影響が制限されます。

各クロスチェーンチャネルは複数のネットワークによって保護されています。最も安全なクロスチェーンブリッジとプロトコルは、セキュリティを強化するために、各クロスチェーンチャネルに複数のネットワークを作成します。このように、攻撃者が成功するためには、安全なチャネルの複数のネットワークを同時に侵害しなければなりません。その結果、これはセキュアチャネルにさらなるセキュリティ層を提供することにもなります。

チェーンリンクCCIPは、複数の安全なチャネルを作成します。Chainlink CCIPは、1つのクロスチェーン・チャネルに複数のネットワークを構築し、クロスチェーンセキュリティの第5層(最高層)を実現する唯一のクロスチェーン・プロトコルです

ベストプラクティス

各クロスチェーンチャネルに複数の独立した分散型ネットワークを作成することで、攻撃者の収益率だけでなく攻撃対象も劇的に減らすことができます。このシナリオのベストプラクティスには、クライアントの多様性を可能にするために複数のプログラミング言語でクライアントを開発すること、ネットワークノードと重複しないことが保証されたノードの個別のコレクションを作成すること、アクティブなリスクコントロールを追加することも含まれます。

検証ノードコレクションの質が低い

検証ノードは、すべてのクロスチェーンブリッジの魂です。ノードには、インフラを維持し、クロスチェーンブリッジの機能を実行するあらゆる種類の人々や組織が含まれます。

ユーザー、組織、dApp開発者は、検証ノードが経験や知識の不足のためにクロスチェーンブリッジを安全に実行できないというリスクに注意する必要があります。最も安全なクロスチェーンブリッジは、通常、検証ノードが運用セキュリティ(OPSEC)を保証し、秘密鍵を適切に保管し、クロスチェーントランザクションを確実に処理・実行するための世界トップクラスの経験を持っていることを要求します。

チェインリンクのネットワークは、以下の通りです。チェーンリンクのノードと予言者のネットワークは、ワールドクラスのノード・オペレーターによって運営されています

このうち2つ目の点は、ユーザーや開発者、組織によって見落とされがちです。ノードネットワークのクロスチェーンブリッジユーザーにとっての最大のリスクは、トランザクションを確実に実行できないことです。例えば、ユーザーがあるチェーンで資金をロックし、別のチェーンで対応する資金を鋳造する準備をする。しかし、ノードのネットワークがオフラインになったために造幣が承認されない場合、ユーザーの資金は事実上凍結されます。

ベストプラクティス

クロスチェーンブリッジは、運用の安全性、優れたパフォーマンス、堅牢性において豊富な経験を持つ高品質のノードのみを使用すべきです。運用セキュリティはWeb3特有の機能ではないため、Web2やWeb3で検証されたノードを多数追加することができます。ただし、クロスチェーンブリッジのノードをリクルートする際には、ノードの過去の記録を検証することが非常に重要です。あるいは、検証ノードに保証金を誓約してもらい、違反や操作があった場合にそれを没収することもできます。そうすることで、検証ノードが誠実かつ確実に業務を遂行するインセンティブを与え、経済的セキュリティの新たなレイヤーを作り出すことができる。

プロアクティブなトランザクション監視の欠如

プロアクティブにトランザクションを監視する目的は、クロスチェーンブリッジをリアルタイムで監視し、異常な行動を監視し、それに対応することです。能動的なトランザクション監視メカニズムが適切に実装されていれば、不審な挙動を監視し、攻撃を防ぐために必要な防御策を即座に講じることができます。

プロアクティブトランザクション監視の典型的なユースケースは、疑わしいトランザクションを実行する前、または悪意のあるトランザクションを通過した後に、クロスチェーンシステムを緊急停止することです。悪意のある取引には、担保資産が不十分な場合にクロスチェーンブリッジの資産をすべて奪うことに成功することが含まれます。

積極的な取引監視の欠如によるクロスチェーンブリッジの盗難の実例

ベストプラクティス

アクティブなトランザクション監視は、通常、クロスチェーンブリッジネットワークのマスターノードとはまったく関係のない個別のエンティティまたはノードのセットで構成されます。ネットワークで構成される。これにより、責任の明確な区分とチェックとバランスのメカニズムが可能になり、1つまたは複数のノードがリアルタイムのレスポンスを操作する可能性が低くなります。

レート制限の欠如

レート制限は新しい概念ではありません。従来のソフトウェア業界では、レート制限は、DoS 攻撃から保護するために Web サイトで採用されているセキュリティ メカニズムです。また、過剰なAPIリクエストによるサーバーのダウンタイムから保護するために、データプロバイダーによって使用されています。

コンセプトはとてもシンプルです。では、どのようなリクエストでしょうか?クロスチェーンの世界では、レート制限とは、ある期間の間に2つのチェーン間で送信できるお金の最大値を制限することを指します。

このセキュリティメカニズムは単純に見えるかもしれませんが、クロスチェーンブリッジの最後の強固な防御線です。ハッカーが他のすべての防御を突破することに成功したとしても、レート制限によってクロスリンク・ブリッジから盗むことができる金額は制限されます。

レート制限は、バケツに小さな穴を開けるようなものです。バケツに小さな穴を開けると、単位時間あたり一定量の水しか流れ出ない

リンク橋が速度制限の欠如によって盗まれた実例

ベストプラクティス

各クロスチェーンチャネルのレート制限は、セキュリティとモジュール性を最大化するためにカスタマイズされるべきです。安全性とモジュール性を最大化するためにカスタマイズされるべきです。さらに、各クロスチェーン・チャネルは、すべての資産を合わせたクロスチェーン伝送の総量も制限する必要があります。妥当なスループット・レート(10分間に最大Xパスなど)を設定することで、攻撃者が1回の取引で資産のプールを使い果たすことを効果的に防ぐことができる。さらに、各クロスチェーンアセットとクロスチェーンチャネルに「リフィルレート」を設定することで、攻撃者が上限アセットを盗む前にレートリミットがゼロになるまで待つことを防ぐことができます。

チェーンリンクCCIPは

前例のないクロスチェーンのセキュリティ

を可能にします。/p>私たちが理解しなければならないのは、クロスチェーンのセキュリティを実現するには、特定のセキュリティメカニズムを採用するだけでは不十分だということです。実際、強固なクロスチェーンセキュリティモデルを構築するには、攻撃から包括的に保護するために、セキュリティメカニズムの組み合わせを使用する、深層防御メカニズムを採用する必要があります。

最もセキュリティの高いクロスチェーンブリッジは、一般的に複数のセキュリティメカニズムを組み合わせた深層防御メカニズムを使用しています。

最もセキュリティの高いクロスチェーンブリッジは、一般的に複数のセキュリティメカニズムを組み合わせた深層防御メカニズムを使用しています。

これが、業界標準のクロスチェーン・ソリューションであるチェーンリンクCCIPを構築した理由です。

これが、私たちがチェーンリンクCCIPを構築した理由です。

XingChi

XingChi

XingChi

XingChi JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance cryptopotato

cryptopotato Beincrypto

Beincrypto Numen Cyber Labs

Numen Cyber Labs Cointelegraph

Cointelegraph Ftftx

Ftftx 链向资讯

链向资讯