背景

2024年6月10日、スローフォグのセキュリティ監視システム「MistEye」の監視によると、EVMチェーン上でデジタル資産の貸し借りを提供するプラットフォーム「UwU Lend」が攻撃を受けた。EVMチェーン上でデジタル資産の貸し借りサービスを提供するプラットフォーム「UwU Lend」が攻撃を受け、約1930万ドルの損失を被った。SlowFogのセキュリティチームはこの事件を分析し、以下のように結果を共有した:

(https://img.jinse.cn/7240175_image3.png)

(https://img.jinse.cn/7240175_image3.png)

(https://x.com/SlowMist_Team/status/1800181916857155761)

関連情報

攻撃者のアドレス:

0x841ddf093f5188989fa1524e7b893de64b421f47

あります。脆弱な契約アドレス:

0x9bc6333081266e55d88942e277fc809b485698b9

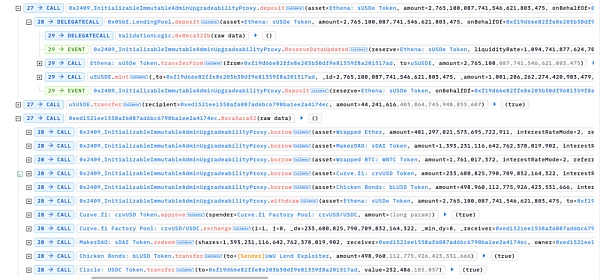

トランザクションを攻撃する:0xb3f067618ce54bc26a960b660cfc28f9ea0315e2e9a1a855ede1508eb4017376

0x242a0fb4fde9de0dc2fd42e8db743cbc197ffa2bf6a036ba0bba303df296408b

コアを攻撃する

この攻撃の核心は、攻撃者がCurveFinanceのプールで大量に交換することで価格予測マシンを直接操作し、sUSDEトークンの価格に影響を与え、操作された価格を使ってプール内の他の資産を吸い上げることができるということです。

攻撃の流れ

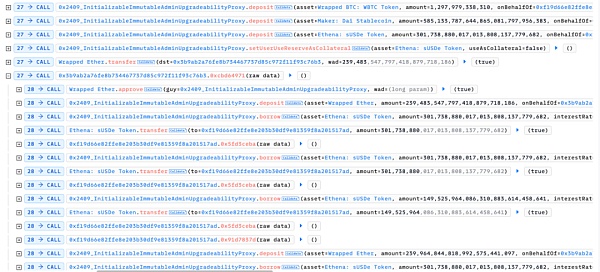

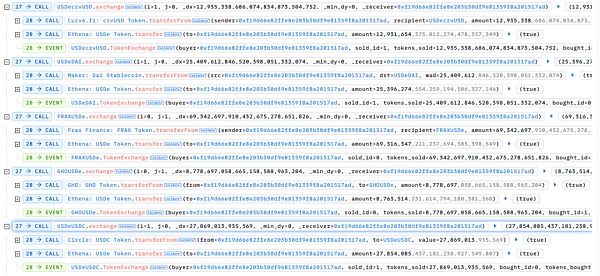

1.フラッシュローンが資産を借り入れ、USDE価格を下げる:攻撃者はまず、フラッシュローンによって大量の資産を借り入れます。攻撃者はまずLightningを通じて大量の資産を借り入れ、借り入れたUSDEトークンの一部をCurveプール内の他のトークンに変換し、sUSDEの価格に影響を与えます。

2.大量の借り入れポジションの作成ポジション:現在のsUSDE価格暴落時に、他の原資産トークンを預けてsUSDEトークンを大量に貸し出すこと。

3.再び予言マシンを操作する。前のCurveプールで逆交換操作を行うことで、sUSDEの価格を素早く上昇させる。

4.多額の負債を清算する。

4.image3.png">

5.残りのsUSDEを入金し、契約内の他の原資産トークンを貸し出す:攻撃者は、より多くの原資産トークンを貸し出して利益を上げるために、現在高値にあるsUSDEを再び入金します。

攻撃者が主に、sUSDEの価格を操作するために、以下のような操作を繰り返していることがわかります。このように、攻撃者は主にsUSDEの価格を操作し、安い価格で多額の借入れを行い、高い価格で清算と再借入れを繰り返して利益を得ていることがわかります。

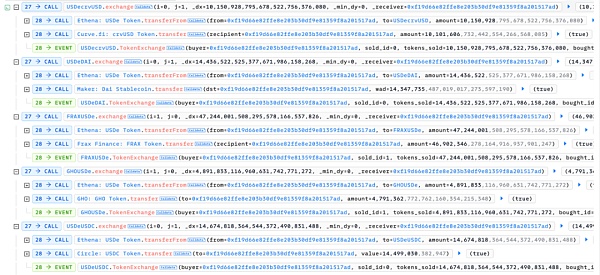

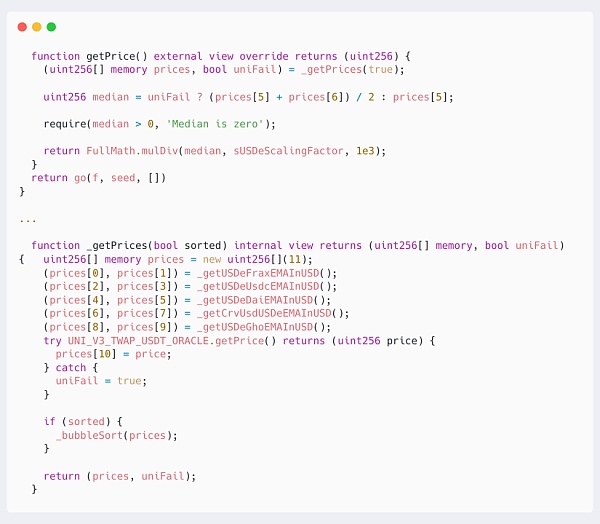

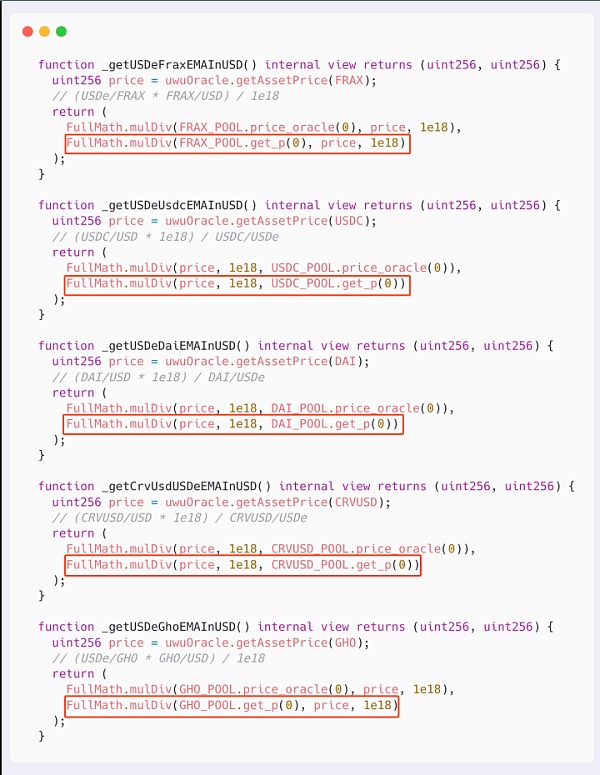

sUSDEの価格は、まずCurveFinanceのUSDEプールとUNI V3プールから11のUSDEトークンの異なる価格を取得し、それらの価格に基づいてソートして中央値を計算することによって決定されることがわかります。

ここでの計算ロジックでは、USDEのうち5つの価格が、インスタントスポット価格を取得するためにget_p関数を使用してCurveプールから直接取得されており、これにより攻撃者は、1回の取引で大量の資金を交換することで、中央値計算に直接影響を与えることができました。

MistTrackの分析

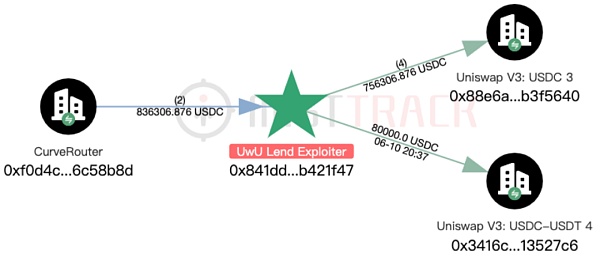

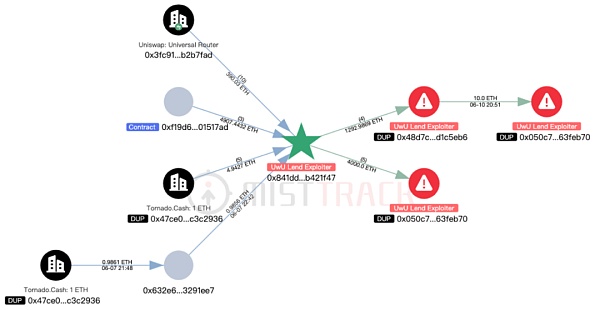

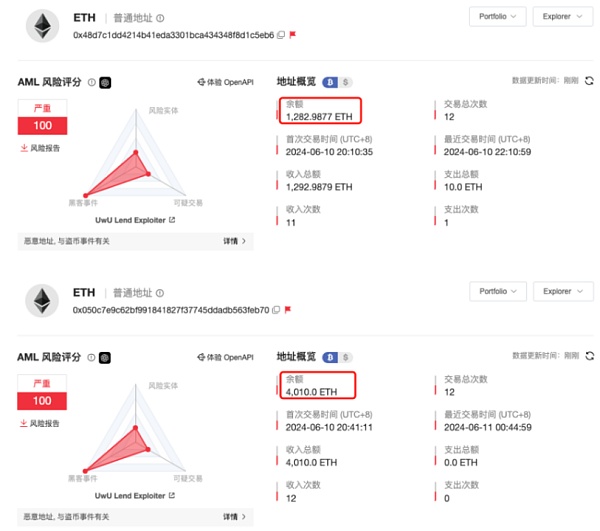

オンチェーントラッキングツールであるMistTrackによると、攻撃者 0x841ddf093f51889fa1524e7b893de64b421f47はこの攻撃で以下のような利益を得ました。コインETH、crvUSD、bLUSD、USDCを含む約1,930万ドル、その後ERC-20トークンがETHと交換されました。

手数料を攻撃者のアドレスまでさかのぼると、そのアドレスでの最初の資金はトルネードキャッシュからの0.98ETH送金によるもので、その後そのアドレスはトルネードキャッシュからさらに5つの資金を受け取っていたことがわかりました。

トランザクションマッピングを拡大すると、攻撃者が1、292.98ETHをトルネードキャッシュに送金したことが明らかになりました。292.98ETHをアドレス0x48d7c1dd4214b41eda3301bca434348f8d1c5eb6に送金しており、現在1,282.98ETHの残高がある; 攻撃者は残りの4,000ETHをアドレス0x050c7e9c62bf991841827f37745ddadb563feb70に送金し、現在の残高は4,010ETHです。

MistTrackは問題のアドレスをブラックアウトし、盗まれた資金の移動を監視し続けます。

概要

この攻撃の核心は、攻撃者が価格予測マシンがスポットの瞬間価格と計算価格の中央値に直接アクセスするという互換性の欠陥を利用して、sUSDEの価格を操作したことです。攻撃者は、価格予測マシンの互換性欠陥を利用して、スポットのリアルタイム価格と計算価格の中央値に直接アクセスしてsUSDEの価格を操作し、深刻な価格差の影響を受けて借入と清算を行い、意図しない利益を得ていた。Slow Fogのセキュリティチームは、プロジェクトチームに対し、同様の事件が二度と起こらないよう、価格予測マシンの不正操作防止機能を強化し、より安全な価格予測マシンの価格供給メカニズムを設計するよう勧告している。

ZeZheng

ZeZheng

ZeZheng

ZeZheng ZeZheng

ZeZheng JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance TheBlock

TheBlock Beincrypto

Beincrypto Coindesk

Coindesk Coindesk

Coindesk Bitcoinist

Bitcoinist