はじめに:

「OKX Web3」では、「セキュリティ特集」コラムを特別に企画し、チェーンセキュリティに関するさまざまな疑問にお答えします。ユーザーとセキュリティ専門家、または組織が共同で、さまざまな角度から質問を共有し、回答することで、浅いところから深いところまで、安全な取引のルールを整理し、まとめ、ユーザーのセキュリティ教育を強化し、ユーザーが自分の秘密鍵とウォレット資産を保護することを学ぶことを目的としています。

ある日突然、誰かが100万ドル相当のウォレットアドレスへの秘密鍵を送ってきました。

もしそうなら、この記事はあなたのためのものです。

暗号業界の有名なセキュリティ組織であるSlow FogセキュリティチームとOKX Web3セキュリティチームのコラボレーションを特集したOKX Web3のセキュリティ・イシューの01回目です。OKX Web3のセキュリティチームは、ユーザーから最も実際のケースに遭遇し、共有するために、乾物でいっぱいです!

SlowMistセキュリティチーム: OKX Web3へのご招待、誠にありがとうございます。SlowMistは、業界をリードするブロックチェーンセキュリティ企業として、セキュリティ監査やアンチマネーロンダリングの追跡と追跡を通じて顧客にサービスを提供し、脅威インテリジェンスパートナーシップの強固なネットワークを構築してきました。2023年、SlowMistは顧客、パートナー、公共のハッキング事件を支援し、総額1250万ドル以上の資金を凍結しました。私たちは、業界とセキュリティに関して価値あるものを出力し続けたいと考えています。

OKXウェブ3セキュリティチーム:皆さん、こんにちは。 OKXウェブ3セキュリティチームは、主にOKXウェブ3ウォレットのセキュリティ機能を構築し、以下を提供する責任を担っています。製品セキュリティ、ユーザーセキュリティ、トランザクションセキュリティ、その他複数の保護サービス、7X24時間体制でユーザーウォレットのセキュリティを守ると同時に、ブロックチェーンセキュリティエコシステム全体の維持に貢献しています。

Q1:実際の盗難事例をいくつか教えていただけますか?

Slow Fog Security Team:まず、ほとんどのケースは、ユーザーが秘密鍵やニーモニックをオンラインに保存することによるものです。例えば、ユーザーはGoogle Docs、Tencent Docs、Baidu Cloud Drive、WeChat Collection、Memo、その他のクラウドストレージサービスを使用して秘密鍵やニーモニックを保存することが多く、これらのプラットフォームがハッカーによって収集されると、秘密鍵は簡単に盗まれてしまいます。

第二に、ユーザーは偽のAPPをダウンロードし、これが秘密鍵漏洩の引き金となる。例えば、マルチシグネチャ詐欺は最も典型的なケースの1つで、詐欺師がユーザーを誘導して偽のウォレットをダウンロードさせ、ウォレットヘルパーを盗んだ後、直ちにそのユーザーのウォレットのアカウントパーミッションを変更します。つまり、ウォレットアカウントのパーミッションをユーザー自身から、ユーザー自身と詐欺師が共同で保有するものに変更し、そのウォレットアカウントのコントロールを奪います。このタイプの詐欺師は忍耐強く、ユーザー・アカウントが一定量の暗号資産(1回限りの送金)を蓄積するのを待つ傾向があります。

OKXウェブ3セキュリティチーム:Slow Fog は、秘密鍵が盗まれる2つの主なシナリオのタイプを概説しました。トロイの木馬、この種のトロイの木馬は、ユーザーの入力方法や写真などにアクセスすることで、ユーザーの秘密鍵を盗む。IOSユーザーに比べ、Androidユーザーはより多くのトロイの木馬攻撃に遭遇する。

ケース1、ユーザーのフィードバックウォレット資産が盗まれた、我々のチームとユーザーが調査の発見と通信した後:彼の前の検索によるものですGoogleを介して、ダウンロードし、偽装データプラットフォームソフトウェアをインストールし、このソフトウェアはトロイの木馬のプログラムです。しかし、ユーザーがこのプラットフォームソフトウェアを検索すると、そのリンクがGoogle検索のTOP5に表示されたため、ユーザーはこれを公式ソフトウェアと勘違いした。実際、多くのユーザーはGoogleが提供するリンクを識別していないため、このようなトロイの木馬の攻撃に遭遇しやすく、ファイアウォール、ウイルス対策ソフトウェア、およびホストの設定など、日常的なセキュリティ保護を行うことをお勧めします。

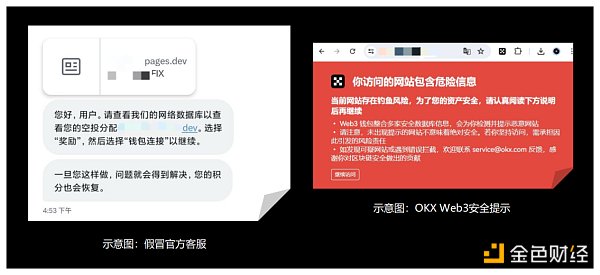

ケース2では、ユーザーがDeFiプロジェクトに投資した際にウォレット資産が盗まれたと報告しています。しかし、分析・調査の結果、DeFiプロジェクト自体に問題はなく、ユーザーBのウォレット資産が盗まれたのは、Twitterで同プロジェクトについてコメントしたところ、DeFiプロジェクトの関係者を装った公式カスタマーサービスに狙われ、偽リンクをクリックして補助語を入力するよう誘導され、ウォレット資産が盗まれたことが原因であることが判明した。

このことから、詐欺師の手口は巧妙ではないことがわかりますが、ユーザーは見極める意識を高め、どんな状況でも安易に秘密鍵を漏らさないようにする必要があります。さらに、私たちのウォレットはすでに、この悪質なドメインに関連するセキュリティリスクについて警告を受けています。

<

<

Q2:秘密鍵の保管に最適な方法はありますか?秘密鍵への依存を減らすために、現在どのような選択肢がありますか?

スローフォグ セキュリティ・チーム:秘密鍵やニーモニックは、実際には単一障害点(single-point-of-failure)の問題であり、一度盗まれたり紛失したりすると回復が困難です。現在、Secure Multiparty Computing MPC、Social Authentication Technology、Seedless/Keyless、Pre-Execution、Proof of Zero Knowledgeなどの新技術が、秘密鍵への依存度を下げるのに役立っています。

MPCを例にとると、第一に、MPC技術は、すべての参加者がタスクを達成するために複雑な共同計算を行うことを意味し、その一方で、彼らのデータはプライベートで安全なままであり、他の参加者と共有されることはありません。第二に、MPCウォレットとは、一般的に言えば、MPC技術の使用、複数の当事者によって管理される断片に分割された秘密鍵のセキュリティ、または単に複数の当事者によって生成された仮想鍵である。要するに、MPCの核となる考え方は、リスクを分散させたり、災害への備えを向上させたりするために、制御を分散させることであり、単一障害点(single point of failure)やその他のセキュリティ問題を効果的に回避することである。

MPCにはキーレス(Keyless)と呼ばれる用語が含まれており、これは「鍵がない」と解釈することもできるし、「秘密鍵がない」と表現することもできる。しかし、この "ない "というのは、実際の意味で鍵がないという意味ではなく、ユーザーが補助語や秘密鍵をバックアップする必要がなく、その存在を認識しないという意味である。

1.キーレスウォレットの作成中、秘密鍵はいつでもどこでも作成・保存されません。

2.秘密鍵はトランザクションの署名に関与せず、秘密鍵はいつでも再構築されません。

3.キーレスウォレットは、いつでも完全な秘密鍵とシードフレーズを生成したり保存したりすることはありません。

OKXウェブ3セキュリティチーム:現在のところ、秘密鍵を保管する完璧な方法はありません。しかし、私たちのセキュリティチームは、ハードウェアウォレットの使用、秘密鍵の手持ち、マルチシグネチャの設定、秘密鍵管理のためのニーモニックの分散保管を推奨しています。例えば、ニーモニックの分散保管とは、ニーモニックが盗まれるリスクを減らすために、ユーザーがニーモニックを2つ以上のグループに分けて保管することを意味する。例えば、複数の署名を設定することは、ユーザがトランザクションのセキュリティを決定するために、共同署名する信頼できる人物を選択できることを意味します。

もちろん、ユーザーの財布の秘密鍵のセキュリティを保護するために、OKX Web3ウォレット一式の最下層はネットワークに触れておらず、ユーザーのニーモニックワードと秘密鍵の関連情報は、すべてユーザーのデバイスのローカル保存に暗号化され、関連するSDKもオープンソースであり、技術コミュニティの広範な検証を通じて、よりオープンで透明性があります。透明。また、OKX Web3 Walletは、Slow Mistのような一流のセキュリティ組織との協力により、厳格なセキュリティ監査を受けています。

これに加えて、私たちのユーザーをより良く保護するために、秘密鍵管理部分において、OKX Web3セキュリティチームは、より強力なセキュリティ機能を提供し、計画しており、継続的な反復アップグレードの過程にあり、ここで簡単に共有されています:

1.二要素暗号化。現在、ほとんどのウォレットは通常、パスワードで暗号化されたニーモニックを使用して、暗号化されたコンテンツをローカルに保存していますが、ユーザーがトロイの木馬ウイルスに襲われた場合、トロイの木馬は暗号化されたコンテンツをスキャンし、ユーザーが入力したパスワードを盗聴します。一度でも詐欺師が盗聴すれば、暗号化されたコンテンツを解読し、ユーザーのニーモニックを入手することができます。将来的には、OKX Web3 Walletは二要素方式でニーモニックワードを暗号化し、トロイの木馬を通じて詐欺師がユーザーのパスワードを入手したとしても、暗号化されたコンテンツを解読できないようにする予定です。

2.秘密鍵コピーのセキュリティ。ほとんどのトロイの木馬は、秘密鍵をコピーしている間にユーザーのクリップボード内の情報を盗みます。私たちは、秘密鍵の一部をコピーする、クリップボードの情報を時間内に消去するなど、ユーザーの秘密鍵コピープロセスのセキュリティを向上させ、ユーザーが秘密鍵情報の盗難などのリスクを軽減できるような方法や機能を計画しています。

Q3:盗まれた秘密鍵をフィッシングする最も一般的な方法は何ですか?

スローフォグ・セキュリティ・チーム:私たちの観察によると、フィッシング活動は毎月徐々に増加しています。

まず、現在のウォレットドレイナーは現在のフィッシングキャンペーンの主な脅威を構成しており、さまざまな形で一般ユーザーを攻撃し続けています。

ウォレットドレイナーは暗号通貨関連のマルウェアで、フィッシングサイトに展開され、ユーザーを騙してウォレット資産を盗む悪質な取引にサインアップさせます。例えば、より活発なウォレットドレイナーには次のようなものがあります:

1.ソーシャルエンジニアリングによってDiscordトークンを入手し、それをフィッシングするPink Drainer。ソーシャルエンジニアリングとは、ユーザーに関する個人情報を交換する行為であると一般的に理解されています。

2.ドメインサービスプロバイダにソーシャルエンジニアリング攻撃を行う「エンジェルドレイナー」も存在します。ドメインアカウントにアクセスした後、Angel DrainerはDNSの解像度を変更し、ユーザーを偽のウェブサイトなどにリダイレクトさせます。

第二に、フィッシングの最も一般的なタイプは、ブラインドフィッシングです。 ブラインドフィッシングとは、プロジェクトと対話するユーザーが、自分が何を承認するためにサインアップしているのかわからず、確認ボタンをクリックしてしまい、資金が盗まれることを意味します。ブラインド・フィッシングについて、いくつかの例を挙げてみよう。

ケース1:例えば、eth_sign。eth_signは、任意のハッシュに署名できるオープンな署名手法であり、トランザクションやあらゆるデータの署名に使用できることを意味するが、一般的に、ユーザーが署名の内容を理解するには技術的に問題がある。署名の内容を読み取るのは難しく、フィッシングの危険性もある。良い点は、この種の署名に対してセキュリティ・アラートを提供するウォレットが増え始めていることで、資本損失のリスクをある程度回避することができる。

ケース2:署名フィッシングの許可。被害者がフィッシングサイトにアクセスすると、攻撃者はウェブサイトを通じて利用者に許可証に署名させ、利用者が許可証に署名した後、攻撃者は許可証を使ってフィッシングを行います。被害者がフィッシング・ウェブサイトにアクセスすると、攻撃者はウェブサイトを通じてユーザーに許可認証に署名するよう求めます。ユーザーが許可証に署名した後、攻撃者は署名後のデータを取得することができます。攻撃者はトークン・コントラクトのpermit関数を呼び出し、署名データを渡し、それをチェーンにブロードキャストしてトークンの認証を取得し、ユーザーのトークンを盗みます。

ケース3:秘密のcreate2テクニック。create2は、開発者がイーサネットネットワークにデプロイする前にコントラクトのアドレスを予測することを可能にします。create2に基づいて、攻撃者は悪意のあるシグネチャごとに一時的に新しいアドレスを生成することができる。ユーザーを騙して署名を許可させた後、攻撃者はこのアドレスにコントラクトを作成し、ユーザーの資産を転送することができる。これらのアドレスは空白のアドレスであるため、一部のフィッシング・プラグインやセキュリティ会社の監視アラートを回避することができ、非常にステルス性が高く、ユーザーが餌食になりやすい。

要するに、フィッシングサイトの場合、ユーザーは対話する前にプロジェクトの公式ウェブサイトを特定し、対話の過程で悪意のある署名リクエストに注意し、補助語や秘密鍵の提出に用心し、補助語や秘密鍵をどこにも漏らさないことを忘れてはならない。

OKXウェブ3セキュリティチーム 私たちは一般的なフィッシング手法を研究し、製品側で多角的なセキュリティ保護を提供してきました。

最初のタイプは、偽のエアドロップ・クラスです。

最初のタイプは、偽のエアドロップのクラスです。ハッカーは、一般的に被害者のアドレスの最初と最後の類似したアドレスを生成し、少額の転送、0U転送、またはエアドロップを転送するために偽のトークンのユーザーは、このタイプのトランザクションは、ユーザーの取引履歴に表示されます、ユーザーが間違ったアドレスをコピーして貼り付けるように注意しなければ、それは資産の損失につながる。この種の攻撃に対し、OKX Web3ウォレットは取引履歴を識別し、危険な取引としてマークすることができ、またユーザーがそのアドレスに送金する際にセキュリティリスク警告を提供することができます。

<

<

2つ目のカテゴリー、誘導署名のカテゴリーです。通常、ハッカーは有名プロジェクトのTwitterやDiscord、TGなどの公共の場でコメントし、偽のDeFiプロジェクトのURLやエアドロップを集めるためのURLを公開し、ユーザーにクリックするよう誘導して資産を盗みます。Slow Mistが挙げたeth_sign、permit、create2などのシグネチャを使ったフィッシングの他にも、いくつかあります:

方法1:直接送金してメインチェーントークンを盗む。ハッカーは、Claim、SecurityUpdateなどの魅力的な名前の悪意のある契約関数を与える傾向がありますが、実際の関数のロジックは空であるため、ユーザーのメインチェーントークンを転送するだけです。現在、OKX Web3ウォレットには、トランザクションがアップロードされた後に資産の変更と権限の変更を表示し、ユーザーにセキュリティリスクを警告する実行前機能があります。

方法2:オンチェーン認証。ハッカーは通常、ユーザーにapprove / increaseAllowance / decreaseAllowance / setApprovalForAllトランザクションに署名するよう誘導します。これにより、ハッカーはユーザーのトークン資産の移転先を指定できるようになり、ユーザーが署名した後、ユーザーのアカウントをリアルタイムで監視し、対応する資産が移転されると、即座に移転するようになります。フィッシャーに対するセキュリティのプロセスは敵対的であり、継続的なエスカレーションのプロセスです。

ほとんどのウォレットがハッキングされた認証済みアドレスのセキュリティリスクを検出する一方で、攻撃者も攻撃方法をアップグレードしています。例えば、create2機能を使用することで、攻撃者は新しいアドレスを事前に計算しますが、これは安全なブラックアドレスデータベースにないため、軽く回避することができます。攻撃者は、魚が餌にかかるまで待ち、そのアドレスに行って契約を展開し、ユーザーの資金を送金する。例えば、最近私たちは、ユーザーにuniswap.multicall契約を承認させる攻撃者も多数発見しました。これは、通常のプロジェクトの契約であるため、セキュリティ製品の検出を回避することができます。

方法3:特権の変更:これには、トロン特権の変更とソラナ特権の変更が含まれます。多くのフィッシングサイトでは、フィッシャーは振込取引に見せかけてアカウント権限の取引を変更します。もしユーザーが誤って取引にサインしてしまうと、ユーザーのアカウントはマルチシグネチャアカウントになり、ユーザーはアカウントのコントロールを失ってしまいます。第二に、solanaの権限変更において、フィッシャーはSetAuthorityを通してユーザーのトークンのATAアカウントの所有者を変更します。一度ユーザーが取引に署名すると、ATAアカウントの所有者はフィッシャーとなり、フィッシャーはユーザーの資産を手に入れることができます。

その他の方法:また、プロトコル自体の設計メカニズムやその他の問題により、フィッシャーに悪用されやすくなっています。イーサリアムベースのミドルウェアプロトコルであるEigenLayerのqueueWithdrawalコールでは、引き出し先として他のアドレスを指定することができ、ユーザーはフィッシングによって取引に署名させられる。7日後、指定されたアドレスはcompleteQueuedWithdrawalを介してユーザーの担保資産を取得します。

3つ目のカテゴリーは、補助語のアップロードです。攻撃者はしばしば、秘密鍵やニーモニックをアップロードするようにユーザーを誘導するために、偽装されたエアドロップのプロジェクトや偽の新しいツールを提供します。さらに、プラグイン・ウォレットのポップアップも、ユーザーを騙してニーモニックをアップロードさせるように偽装されていることがあります。

Q4: ホットウォレットとコールドウォレットの攻撃方法の違い

OKX Web3セキュリティチーム:ホットウォレットとコールドウォレットの違いは、秘密鍵の保存方法の違いにあります。通常、秘密鍵はオフラインで保存されるのに対し、ホットウォレットはネットワーク環境に保存されます。したがって、コールドウォレットとホットウォレットのセキュリティリスクは異なります。上記のホットウォレットのセキュリティリスクは非常に包括的なものであり、もはや拡大することはありません。

コールドウォレットのセキュリティリスクは主に以下を含みます:

まず、ソーシャルエンジニアリングと物理的攻撃のリスク、そして取引プロセスのリスクです。ソーシャルエンジニアリングと物理的攻撃のリスクとは、コールドウォレットは通常オフラインで保存されるため、攻撃者がソーシャルエンジニアリングを使って恋人や友人になりすましてコールドウォレットにアクセスする可能性があることを指します。

第二に、物理的なデバイスであるため、破損したり紛失したりする可能性があります。取引プロセスのリスクに関しては、取引プロセス中に、コールドウォレットも攻撃モードで前述したのと同じ種類のエアドロップ、誘導署名、その他のシナリオに遭遇することになります。

Q5:冒頭で述べたように「価値の高いウォレットキーを渡す」。strong>」、他の代替フィッシング・トラップにはどのようなものがありますか?

Slow Fog Security Team:そうですね、「価値の高いウォレットの秘密鍵を意図的に渡す」というのは非常に古典的なケースで、何年も前に登場しましたが、今でもこの詐欺に引っかかる人がいます。この種の詐欺は、実際には詐欺師が意図的に秘密鍵ヘルパーを流出させ、あなたが秘密鍵ヘルパーをあなたのウォレットにインポートし、攻撃者があなたのウォレットを常に監視し、あなたがETHを送金するとすぐにあなたに送金されるというものです。この種のテクニックは、インポートする人数が多ければ多いほど手数料が高くなり、損失が増えるという、ユーザーの物欲心理を利用したものです。

第二に、攻撃する価値のあるものなど何もないと考えるユーザーもいるかもしれず、このような防御意識の低さがユーザーを攻撃されやすくしている。誰の情報(電子メール、パスワード、銀行情報など)も攻撃者にとっては貴重なものだ。スパムメールのリンクをクリックしない限り、脅威にさらされることはないと考えているユーザーさえいますが、フィッシングメールの中には、画像や添付ファイルを通じてマルウェアが仕込まれているものもあります。

最後に、私たちはセキュリティについて客観的な理解を持つ必要があり、それは絶対的なセキュリティなど存在しないということです。

フィッシング攻撃は様々な方法で進化し、急速に発展しているという事実は言うまでもありませんが、私たち全員が学び続け、自己のセキュリティ意識を向上させることが最も信頼できることです。

OKXウェブ3セキュリティチーム:フィッシング詐欺師は、人々の心理的弱点や一般的なセキュリティの見落としにつけ込む傾向があるため、第三者によるフィッシング詐欺の罠を防ぐことは実に複雑な問題です。多くの人は、普段はとても用心深いのですが、突然の「大きなパイ」に遭遇すると、警戒心を緩め、欲を増幅させる傾向があり、その結果、騙されてしまうのです。この過程で、人間の本性の弱さは技術よりも大きくなり、たとえより安全な手段があったとしても、ユーザーは短期的には無視され、振り返ってみると、長い間騙されていたことに気づくだけだ。我々は明確でなければならない、 "無料の昼食はありません"、常に警戒するために注意を払う、セキュリティリスクに注意を払う、特にブロックチェーンで、この暗い森の中に。

Q6:秘密鍵のセキュリティを向上させるためのユーザーへの提案

SlowFogセキュリティチーム:この質問に答える前に、まず、攻撃が一般的にどのようにしてユーザーの資産を盗むのかを整理しましょう。攻撃者は通常、2つの方法でユーザーの資産を盗みます:

方法1:ユーザーを騙して、盗んだ資産の悪意のあるトランザクションデータに署名させる。例えば、ユーザーを騙して、攻撃者に資産を承認させたり、譲渡させたりする

Slow Fog Security Team:

Slow Fog Security Team: Slow Fog Security Team: 攻撃者がどのようにウォレットの資産を盗むかを知った上で、起こりうるリスクに対する予防策を講じる必要があります:

予防策1:できるだけ、あなたが見るものはあなたが署名するものです。ウォレットはWeb3の世界に入るための鍵であると言われており、ユーザーとの対話において最も重要なことは、やみくもに署名することを拒否すること、署名する前に署名のデータを識別すること、署名するトランザクションが何をしているのかを知ること、さもなければ署名をあきらめることである。

防止策2:卵を一つのカゴに入れない。ウォレットは、さまざまな資産とその使用頻度を見ることによって階層的に管理することができ、資産に対するリスクをコントロールし続けることができます。エアドロップのようなアクティビティに関わるウォレットは、使用頻度が高いため、小さな資産を保有することが推奨される。大きな資産は一般的に使用頻度が低いため、コールドウォレットに保管し、使用時のネットワークや物理環境の安全性を確認することをお勧めします。ハードウェアウォレットは一般的に補助ワードや秘密鍵を直接エクスポートできないため、補助ワード秘密鍵の盗難の敷居を高くすることができます。

予防3:様々なフィッシングの手口や事象が出現しており、ユーザーは自分で様々なフィッシングの手口を見極め、セキュリティ意識を向上させ、詐欺に遭わないように教育し、自らを救う能力を身につける必要がある。

第四の予防:焦らず、欲張らず、何度も検証する。

また、より包括的な資産管理ソリューションを学びたいユーザーは、Slow MistのCrypto Asset Security Solutionsを参照することができ、セキュリティ意識と自己教育について詳しく学びたいユーザーは、Blockchain Dark Forest Self-Help Manualを参照することができます。

OKXウェブ3セキュリティチーム:ウォレットの暗号資産にアクセスしコントロールするための唯一の認証情報として、ウォレットの秘密鍵のセキュリティを守ることは非常に重要です。

防止策その1:DAppを知る。 オンチェーンDeFi投資を行う場合、偽のDAppへのアクセスによる資産の損失を防ぐために、使用されているDAppを完全に理解することが重要です。私たちのOKX Web3ウォレットはDAppsのリスク検知とアラートのための複数の戦略を持っていますが、攻撃者は攻撃テクニックを更新し、セキュリティリスク検知を回避し続けます。ユーザーは投資する際、常に目を光らせておく必要があります。

予防2:自分の署名を知る。OKX Web3ウォレットは、オンチェーン取引だけでなくオフライン署名も解析し、実行をシミュレートして資産変更と権限変更の結果を表示します。ユーザーはこの結果に注目し、取引を行う前に自分の期待に合っているかどうかを確認することができます。

防止策その3:ダウンロードするソフトウェアを把握する。補助的な取引および投資ソフトウェアをダウンロードする場合は、公式プラットフォームからダウンロードされていることを確認し、ダウンロード後はウイルス対策ソフトウェアを使用して適時にスキャンする必要があります。悪意のあるソフトウェアをダウンロードした場合、トロイの木馬はスクリーンショットやメモリスキャン、キャッシュファイルのアップロードなどを通じてクリップボードを監視し、ユーザーのヘルパーや秘密鍵を入手します。

予防4:セキュリティ意識を高め、秘密鍵を安全に保管する。できるだけ、ニーモニックや秘密鍵のような重要な情報をコピーしたり、スクリーンショットを撮ったり、この種の情報をサードパーティのクラウドプラットフォームに保存したりしないでください。

防止策5:強力なパスワードとマルチシグネチャ、パスワードを使用する過程で、ユーザーはできるだけパスワードの複雑性を高め、ハッカーが秘密鍵を暗号化したファイルを取得するのを防ぐ必要があります。取引プロセスにおいて、マルチシグネチャの仕組みがある場合、必ずマルチシグネチャを使用することで、当事者のニーモニックや秘密鍵が漏洩しても、取引全体に影響を与えないようにする。

Weatherly

Weatherly

Weatherly

Weatherly Kikyo

Kikyo JinseFinance

JinseFinance JinseFinance

JinseFinance Bernice

Bernice Olive

Olive Alex

Alex TheBlock

TheBlock Others

Others Cointelegraph

Cointelegraph