클라임버, 골든 파이낸스

6월 19일, 크라켄의 최고보안책임자 닉 퍼코코는 한 보안업체 직원이 플랫폼의 허점을 이용해 300만 달러 이상의 디지털 자산을 인출했으며, 이 행위는 범죄 갈취 사건이라고 말했습니다. 이 행위는 이제 범죄적 갈취 사건입니다.

이 사건은 블록체인 보안 업체 CertiK를 겨냥한 것으로, 해당 업체는 암호화폐 거래 플랫폼 크라켄이 시스템 취약점을 파악하고 추가 손실을 방지하기 위한 화이트햇 해킹이라고 답했습니다. 테스트 결과 발생한 거래에 필요한 암호화폐 자산도 전액 반환되었지만, 크라켄이 요청한 총 금액과는 차이가 있습니다.

양측의 주장에 대해 CertiK가 절도죄를 범했을 수 있다는 견해가 있지만, CertiK가 절도했다고 말하는 것은 비논리적이며 검은 모자와 흰 모자는 생각의 문제이며 문제의 초점이 포상금 액수에 맞춰진 것일 수 있다는 견해도 있습니다.

양측의 주장

이 사건은 6월 9일에 한 보안 연구원이 크라켄에 보안 취약점을 보고하면서 시작되었습니다. 예금을 위조하여 실제 자산을 인출할 수 있는 보안 취약점을 보고하면서 시작되었습니다. 이후 크라켄은 해당 취약점을 발견하고 수정했지만, 문제의 계정 주소 중 일부가 이미 해당 취약점을 이용해 대량의 자산을 유출한 사실을 발견했습니다.

그래서 6월 19일, 크라켄의 최고 보안 책임자인 닉 퍼코코는 보안 연구원과 관련된 계정 두 곳에서 해당 취약점을 이용해 300만 달러 이상의 디지털 자산을 인출했다고 말했습니다. 크라켄은 상대방의 회사 측에 연락을 요청했지만 자금 반환에 동의하지 않았습니다.

이러한 점을 고려할 때 크라켄은 이 행위가 더 이상 화이트햇 해킹이 아니라 강탈이라고 주장합니다.

크라켄의 발언과 커뮤니티의 항의에 대해 CertiK 측은 결백을 주장하고 사건의 정황을 설명하는 글을 게시하는 등 거듭 입장을 표명하고 있습니다.

서티케이는 이전에 크라켄에서 수억 달러의 손실을 초래할 수 있는 심각한 취약점을 발견했다고 밝혔습니다. 크라켄의 입금 시스템은 내부의 다양한 이체 상태를 효과적으로 구분할 수 없으며, 악의적인 공격자가 입금 거래를 위조하고 위조 자금을 인출할 위험이 있습니다.

테스트 기간 동안 수백만 달러의 위조 자금이 크라켄 계정에 입금되고 100만 달러 이상의 위조 암호화폐가 크라켄 시스템에서 아무런 경고 없이 인출되어 유효한 자산으로 전환될 수 있었습니다. CertiK가 크라켄에 이 사실을 알린 후 크라켄은 해당 취약점을 "심각"으로 분류하고 초기에 문제를 수정했습니다.

그러나 CertiK 는 크라켄 보안팀이 상환 주소도 제공하지 않은 채 불합리한 시간 내에 잘못된 암호화폐를 상환할 것을 요구하며 CertiK 직원들을 협박했다고 지적했습니다. 사용자의 안전을 보호하기 위해 CertiK는 이 문제를 공개하기로 결정하고 크라켄에 화이트 햇 해커에 대한 위협을 중단할 것을 촉구하고 협력을 통해 위험을 해결해야 한다고 강조했습니다.

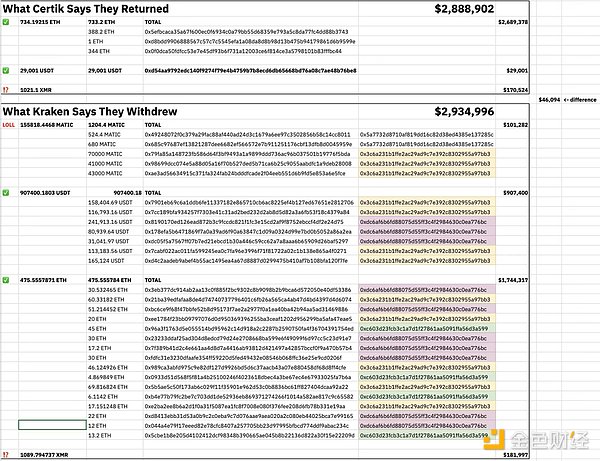

또한 CertiK는 보유 자금을 모두 반환했지만 총 금액이 크라켄의 요청과 일치하지 않는다고 밝혔습니다. 반환된 금액에는 734.19215 ETH, 29,001 USDT, 1021.1 XMR이 포함되었으며, 크라켄은 155818.4468 MATIC, 907400.1803 USDT, 475.5557871 ETH, 1089.794737 XMR을 요청했습니다.

CertiK도 보유 자산을 모두 반환한 것을 확인했지만 총 금액이 크라켄의 요청과 일치하지 않았다고 말했습니다. "text-align:center">

그리고 최근 공개 답변서에서 CertiK는 다음과 같이 답변했습니다. 사건의 핵심적인 질문 10가지에 대해 답변했으며, 특히 크라켄 포상금 프로그램에 관여하지 않았으며 처음부터 모든 테스트 입금 주소를 공개했다고 언급했습니다.

커뮤니티 의견은 엇갈립니다

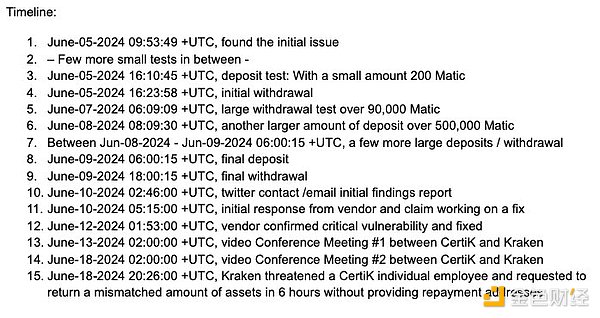

Certik은 사건에 대한 전체 타임라인을 공개했지만 보안 연구원 @tayvano를 비롯한 많은 사람들이 를 비롯한 여러 커뮤니티 회원들이 의문을 제기했습니다.

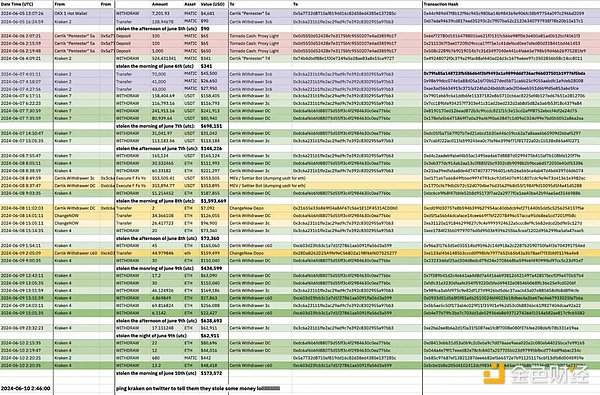

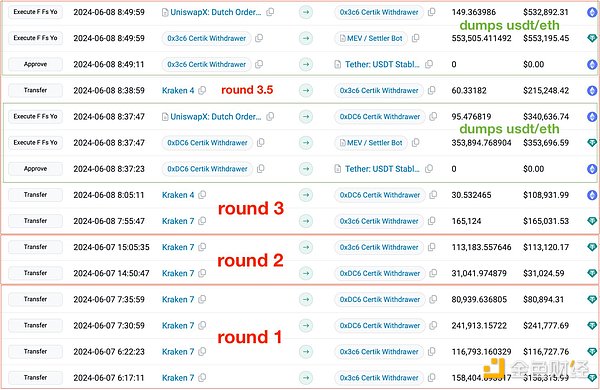

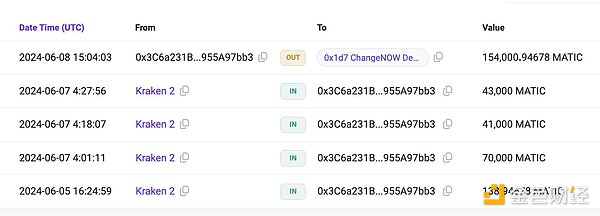

서틱의 발표에 따르면 성명서에 따르면, 6월 5일부터 크라켄에 테스트하고 알렸습니다. 그러나 온체인 이체 주소에 대한 @tayvano의 조사 결과, 다른 거래 플랫폼을 통한 대규모 인출뿐만 아니라 크라켄의 테스트가 훨씬 더 일찍 시작되었다는 사실이 밝혀졌습니다.

암호 데이터 보안 플랫폼인 CyversAlerts는 이번 사건과 관련된 출금 주소 세 개를 @tayvano에 제공했습니다.

0x3c6a231b1ffe2ac29ad9c7e392c8302955a97bb3 0xdc6af6b6fd88075d55ff3c4f2984630c0ea776bc 0xc603d23fcb3c1a7d1f27861aa5091ffa56d3a599

위의 모든 것은 분명히 체인에서 대규모 인출인 것으로 보입니다. 테이바노는 또한 이 주소들이 거액을 인출한 후 인스턴트 암호화폐 거래소 플랫폼인 체인지나우를 통해 최대 스왑을 여러 차례 진행했다고 언급했습니다.

@tayvano는 이러한 패턴을 자주 목격하며 혼란스러운 키 유출을 조사할 때 피해자 주소와 해커 주소를 구별하는 방법으로 이 패턴을 사용한다고 말했습니다.

@tayvano는 또한 0x3c6a231b1ffe2ac29ad9c7e392c8302955a97bb3가 154,000개의 MATIC을 ChangeNOW로 전송한 것을 발견했습니다.

그리고 Coinbase 내부자 @jconorgrogan은 문제의 당사자 주소가 코인 믹서를 통해 자금을 교환할 의도로 1200 MATIC을 토네이도캐시로 이체했다고 밝혔습니다.

또한 @tayvano는 Certik 보안 담당자의 입금 주소 테스트 시점을 비교했을 때 6월 5일 이전에 이러한 행위를 저지르고 있었다는 사실을 발견했습니다. Certik의 릴리스 타임라인으로 돌아가면 소위 '라운드 1'과 '라운드 2' 인출은 실제로는 라운드 1과 2가 아니라 라운드 7에 가까웠다고 말했습니다.

이에 대해 보안 업체 사이버스의 CTO인 메이어 도레브는 서틱이 크라켄 취약점을 발견한 시점에 의문을 제기하며 OKX와 코인베이스에서 동일한 테스트를 수행한 것으로 의심된다고 말했습니다.

Meir Dolev는 0x1d...7ac9 주소가 5월 24일에 베이스 네트워크에서 0x45...CeA9 계약을 생성했다는 @tayvano의 공유 내용을 인용했습니다. 활동과 Certik 테스트 주소는 알 수 없는 주소에 동일한 서명 해시를 사용했습니다.

베이스에 배포된 이 컨트랙트(0x45...CeA9)는 두 거래소가 크라켄과 동일한 취약점을 가지고 있는지 확인하기 위해 OKX와 코인베이스에서도 동일한 테스트를 수행한 것으로 의심됩니다.

또 다른 커뮤니티 회원인 @0xBoboShanti는 Certik 보안 연구원이 이전에 트윗한 주소가 5월 27일부터 조사 및 테스트 중이라고 말했습니다. 이는 Certik의 이벤트 타임라인과 모순되는 것으로, Certik 토네이도 트랜잭션 중 하나가 최근 동일한 컨트랙트와 상호작용한 지갑에 자금을 지원했습니다.

이더리움 지갑 관리업체 마이크립토의 CEO이자 설립자인 테일러 모나한은 이번 사건의 원인을 분석하며 CertiK가 크라켄의 변호사, 평판 손상, 그리고 이번 실패가 내부 문화에 미칠 영향에 대해 두려워하는 것으로 추정된다고 말했습니다. CertiK의 내부 문화.

또한, 그녀는 CertiK가 감사하는 여러 암호화폐 프로젝트가 과거에 공격을 받은 적이 있기 때문에 내부자 조작의 가능성에 대한 추측이 온라인에 퍼지기 시작했다고 언급했습니다.

그러나 일부 저명한 업계 유명 인사들은 CertiK가 반드시 진짜 해커가 아닐 수 있다는 다른 견해를 제시하며 사건의 가능성에 대해 추측을 내놓기도 했습니다. 암호화폐 연구원 @BoxMrChen은 CertiK가 반드시 해커는 아니지만, 더 많은 현상금을 원할 수도 있다는 점을 이해할 수 있다고 말했습니다. 그가 원하는 것은 크라켄이 CertiK에게 얼마의 현상금을 지불할 의향이 있는지를 알아내서, 과연 크라켄이 탐욕스럽고 교활한 것인지 아니면 한 푼도 안 되는 돈인지 확인하는 것입니다.

크립토인사이트의 연구원 하오티엔은 Certik이 크라켄의 취약점을 발견하고 보고했다고 말하며, 이번 취약점이 "해킹"이 아니라고 다음과 같이 주장했습니다. Certik 직원 KYC 계정은 취약점 테스트가 합리적인 한도 초반에 4달러만 추가했기 때문에 포상금과 취약점 수리 분업의 양측이 합의하지 않았을 가능성이 높습니다.

요약

암호화폐 시장은 '어둡고 깊은 숲'이며 해킹 사고가 빈번하게 발생하는 것은 당연한 일입니다. 하지만 '화이트 햇'을 가장한 해킹은 비판을 받기 쉽습니다. CertiK는 프로젝트를 돕는 '정당한' 행동을 해명하려고 노력했지만, 위에서 언급한 커뮤니티 회원들이 제기한 의문에 대해 합리적인 설명을 제공해야 할 필요가 있습니다.

그러나 CertiK의 말처럼 크라켄의 심층 방어 시스템이 수많은 테스트 거래를 감지하지 못한 것은 더 큰 손실 위험을 초래했을 수 있습니다. 양측 모두 위험을 직시하고 웹3.0의 미래를 보호하기 위해 함께 노력해야 합니다.

Anais

Anais

Anais

Anais Kikyo

Kikyo Weatherly

Weatherly Anais

Anais Catherine

Catherine Anais

Anais Catherine

Catherine Kikyo

Kikyo Anais

Anais Catherine

Catherine