출처: Chainalysis, Deng Tong, Golden Finance 작성

2024년 랜섬웨어 환경은 크게 변화했으며, 암호화폐는 여전히 갈취의 중심 역할을 하고 있습니다. 그러나 총 몸값 지불액은 법 집행 활동 강화, 국제 협력 개선, 지불을 거부하는 피해자의 증가로 인해 전년 대비 약 35% 감소한 것으로 나타났습니다.

이에 대응하여 많은 공격자들이 전술을 변경했으며, 보다 적응적이고 민첩한 위협 환경을 반영하여 리브랜딩, 유출 또는 구매한 코드에서 새로운 랜섬웨어 변종이 등장했습니다. 랜섬웨어 작전 또한 더욱 빨라져 일반적으로 데이터 유출 후 몇 시간 이내에 협상이 시작됩니다. 공격자에는 국가 단위 공격자, 서비스형 랜섬웨어(RaaS) 운영자, 개인 운영자, 클라우드 제공업체 Snowflake에서 데이터를 강탈하고 훔치는 그룹 등이 있습니다.

이 장에서는 올해의 트렌드를 보여주는 다양한 사례 연구(이란 랜섬웨어 변종인 LockBit, Akira/Fog, INC/Lynx)를 포함하여 이러한 발전과 그 함의를 살펴봅니다.

연중 랜섬웨어 활동 변화

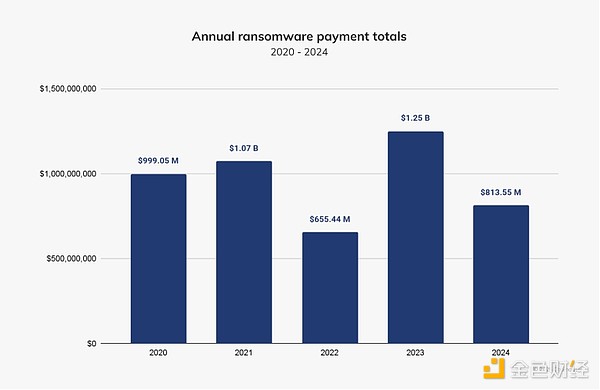

2024년 랜섬웨어 공격자들이 피해자로부터 받은 금전적 피해액 약 8억 1,355만 달러를 받았으며, 이는 2023년의 12억 5,000만 달러에서 35% 감소한 수치로, 2022년 이후 처음으로 랜섬웨어 수익이 감소한 것입니다.

2024년 1월부터 6월까지 랜섬웨어 공격자들이 2023년 같은 기간에 몸값으로 받은 금액보다 약 2.38% 증가한 4억 5980만 달러에 달했습니다. 2024년 상반기에는 다크엔젤스에 7,500만 달러가 지급되는 등 이례적으로 큰 금액이 지급된 사례도 몇 차례 있었습니다.

2024년 총액은 50%의 소폭 증가율을 보이지만 연말에는 2023년 총액을 넘어설 것으로 예상됩니다. 그러나 다행히도 2024년 7월 이후 결제 활동은 약 34.9% 둔화되었습니다. 이러한 둔화는 2021년 이후 몸값 지불이 절반으로 감소한 것과 2024년 하반기에 특정 유형의 암호화폐 관련 범죄(예: 자금 도난)가 전반적으로 감소한 것과 유사합니다. 특히 올해의 감소세는 지난 3년보다 더 뚜렷합니다.

이미지 src="https://img.jinse.cn/7347017_watermarknone.png" title="7347017" alt="ZalZkiTbgaCE7KosWLUEu7RURuA3pPm7wsADBr26.jpeg">

상반기 매출 기준 상위 10개 랜섬웨어 변종을 자세히 살펴보면 이러한 HoH 트렌드를 주도하는 그룹에 대한 통찰력을 얻을 수 있습니다. 아래 차트에서 볼 수 있듯이 2023년 3월부터 250개 이상의 기업을 표적으로 삼은 Akira는 상반기 상위 10개 랜섬웨어 변종 중 유일하게 2024년 하반기에 공격이 증가했습니다. 2024년 초 영국 국가범죄청(NCA)과 미국 연방수사국(FBI)이 감염된 락빗(lockBit)은 하반기 지급금이 약 79% 감소하여 국제 법 집행 협력의 효과를 입증했으며, 2023년에 가장 높은 수익을 올렸던 ALPHV/BlackCat은 2024년 1월에 철수하여 하반기에 공백을 남겼습니다.

랜섬웨어 사고 대응 기업 코브웨어의 사고 대응 수석 디렉터인 리지 쿡슨은 "락빗과 블랙캣/알프브이가 사라진 후 시장은 이전 상태로 회복되지 않았습니다. 단독 공격자는 증가했지만, 이전에 유명했던 공격자들의 해체와 폐쇄 이후처럼 빠르게 시장 점유율을 흡수하는 그룹은 보이지 않았습니다. 현재 랜섬웨어 생태계는 중소 규모 시장에 집중하는 경향이 있는 많은 신규 공격자들로 가득 차 있으며, 그 결과 몸값 요구가 더 낮은 편입니다."

이미지 src="https://img.jinse.cn/7347018_watermarknone.png" title="7347018" alt="jC9nYRz38Ins7wWmWDw8Qr731sPRWKqXJNW5vhJl.jpeg">

하반기 랜섬웨어 지불 활동이 감소한 원인에 대해 자세히 알아보기 위해 먼저 랜섬웨어 사고를 대표할 수 있는 데이터 유출 사이트를 살펴봤습니다. 아래 차트에서 하반기 랜섬웨어 사고 발생 건수는 증가했지만 연쇄 지불은 감소한 것을 볼 수 있으며, 이는 피해자 수는 증가했지만 지불된 금액은 감소했음을 시사합니다.

2024년에는 그 어느 해보다 많은 피해자가 데이터 유출 웹사이트에 게시되었습니다. 피해자가 더 많았을 뿐만 아니라 Recorded Future의 위협 인텔리전스 분석가 Allan Liska에 따르면 2024년에 새로 발견된 데이터 유출 사이트는 2023년보다 두 배 이상 많은 56개에 달했습니다. 그러나 데이터 유출 사이트 정보와 랜섬웨어 생태계에 대한 정보를 고려할 때 몇 가지 주의해야 할 사항이 있습니다.

이크라임의 위협 연구원인 코신 카미첼은 유출의 합법성에 대한 자세한 정보를 공유했습니다. "우리는 유출된 웹사이트 게시물에서 조직의 존재를 주장하지만 심층 분석에서는 실패한 것을 관찰했습니다. 예를 들어 다국적 조직이라고 주장하지만 실제로는 소규모 자회사 하나만 영향을 받은 경우도 있었습니다.2024년 100개가 넘는 조직이 두 개 이상의 데이터 유출 웹사이트에 등록되었습니다. 'MEOW' 침해 사이트는 웹사이트를 손상시키고 웹 서버나 데이터베이스에서 가져온 데이터를 나열하는 것으로 보이며, 여기서 중요한 역할을 했습니다." 앞서 언급한 랜섬웨어 지불과 데이터 유출 사이트의 피해자 사이에 역관계가 나타나는 또 다른 이유는 위협 행위자들이 피해자를 과장하거나 허위 진술하거나 오래된 피해자 주장을 다시 게시하는 것이 적발되었기 때문일 수 있습니다. "락빗 운영자들은 '크로노스 작전'으로 알려진 법 집행 작전 이후에도 여전히 관련성이 있고 활동 중인 것처럼 속임수를 써서 이전에 나열된 많은 주장을 다시 게시하거나 오래 전에 발생한 공격을 추가했습니다. 카미첼은 덧붙였다.

리스카는 또한 데이터 유출 사이트에 게시된 불법 피해자에 대한 정보를 공유하며 "특히 법 집행 기관의 조치로 많은 지하 커뮤니티에서 배척당한 후 관련성을 유지하기 위해 데이터 유출 사이트에 최대 68%의 중복 또는 노골적으로 조작된 피해자를 게시한 LockBit의 경우 더욱 그러합니다. "

락빗의 중단과 블랙캣의 퇴출 이후 또 다른 흥미로운 현상은 락빗과 블랙캣에서 이탈한 운영자들을 대거 흡수한 랜섬허브 RaaS가 부상했다는 점입니다. 카미첼에 따르면, 온체인 데이터에 따르면 랜섬허브는 2024년 피해자 수가 가장 많으며, 2024년 2월에 등장했음에도 불구하고 2024년 상위 10개 범죄 유형 중 하나로 꼽혔습니다.

인시던트 리스폰스 데이터에 따르면 요구 금액과 지불 금액의 격차가 계속 벌어지고 있으며, 2024년 하반기에는 두 요소의 차이가 53%에 달했습니다. 인시던트 리스폰스의 보고서에 따르면 대다수의 고객이 전혀 지불하지 않기로 선택했기 때문에 실제 격차는 아래 수치보다 더 넓을 것으로 예상됩니다.

사이버 보안 사고 대응 회사인 Kivu Consulting의 EMEA 사고 대응 책임자 댄 손더스에게 이러한 피해자 회복력에 대해 자세히 알아보았습니다. "저희 데이터에 따르면 협상의 약 30%가 몸값을 지불하거나 피해자가 몸값을 지불하기로 결정하는 것으로 끝납니다. 이러한 결정은 종종 유출된 데이터의 가치에 따라 내려지는 경우가 많습니다."라고 그는 말합니다. 마찬가지로 쿡슨은 사이버 위생과 전반적인 복원력의 향상으로 인해 피해자들이 점점 더 많은 요구를 거부하고 공격으로부터 복구하기 위한 다양한 옵션을 모색할 수 있게 되었다고 지적했습니다. "궁극적으로 암호 해독 도구가 최선의 선택이라고 판단하고 최종 지불금을 낮추는 협상을 할 수도 있지만, 더 일반적으로는 최근 백업에서 복원하는 것이 더 빠르고 비용 효율적인 방법이라는 것을 알게 됩니다."라고 그녀는 덧붙였습니다. 초기 요청에 관계없이 최종 지불액은 일반적으로 15만 달러에서 25만 달러 사이입니다.

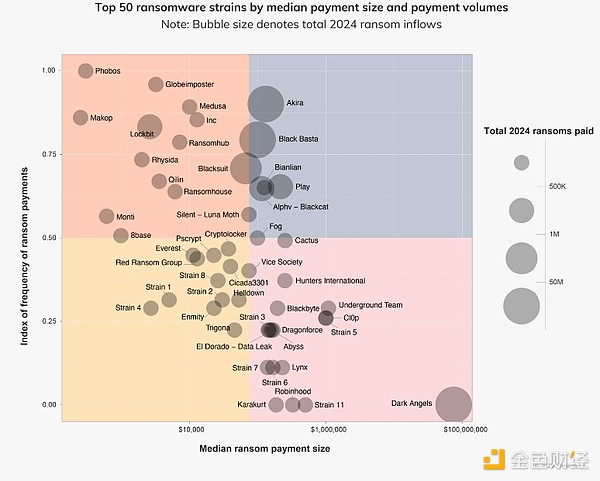

아래 차트에서 2024년에 랜섬웨어 지불금 분포가 어떻게 변화하는지 확인할 수 있습니다. 2020년에는 랜섬웨어 지불금의 꼬리가 길지만 정점이 하나뿐이지만 2024년에는 랜섬웨어 가담자가 세 가지 범주로 나뉩니다. 포보스와 같은 일부 랜섬웨어 참여자들은 평균 500달러에서 1,000달러 미만을 지불합니다. 또 다른 클러스터는 10,000달러, 세 번째 클러스터는 100,000달러 이상을 지불하고 있으며 일부는 1백만 달러에 달합니다. 또한 공격 금액이 높은 쪽에서 더 많은 인시던트가 발생했는데, 이는 공격 금액이 100만 달러 이상인 공격의 비율이 더 높다는 것을 의미합니다.

이 분석은 쿡슨이 관찰한 랜섬웨어 참여자 환경의 변화를 반영하며, 소규모 그룹이 중저가 결제를 지배하고 비정상적인 7자리 및 8자리 랜섬이 세 번째 범주의 결제를 향해 오른쪽으로 이동하는 것을 볼 수 있습니다.

이미지 src="https://img.jinse.cn/7347020_watermarknone.png" title="7347020" alt="6sghmuYSzZkuwIl6zE4RHdLk7Ysyyg2R9zAkAQxL.jpeg">

아래 차트에서 총 몸값(버블 크기), 평균 지불 규모(X축), 랜섬 이벤트 지수(Y축) 측면에서 어떤 압박이 가장 심한지 확인할 수 있습니다.

랜섬웨어 유출: 돈은 어디로 갔을까?

랜섬웨어의 자금 세탁 방법을 이해하면 익스플로잇 이후 위협 행위자의 행동에 대한 중요한 통찰력을 얻을 수 있어 법 집행 기관이 보다 효과적으로 대응하고 경우에 따라서는 확립된 패턴을 기반으로 향후 행동을 예측할 수 있습니다.

아래 차트에서 랜섬 자금은 주로 중앙화된 거래소(CEX)(송금용), 개인 지갑(자금 보유용), 브리지(자금 흐름을 위장하기 위한)를 통과하는 것을 볼 수 있습니다. 2024년에 코인 믹서의 사용이 크게 감소할 것으로 예상됩니다. 역사적으로 코인 믹싱 서비스는 일반적으로 랜섬웨어 분기별 자금 세탁 트래픽의 10~15%를 차지해 왔습니다. 지난 몇 년 동안 랜섬웨어 공격자들 사이에서 코인 믹싱 서비스가 감소한 것은 매우 흥미로운 사실이며 Chipmixer, Tornado Cash, Sinbad와 같은 제재 및 법 집행 조치의 파괴적인 영향을 입증하는 증거입니다. 저희는 랜섬웨어 참여자들이 자금 유출을 용이하게 하기 위해 코인 믹서 대신 크로스 체인 브릿지에 점점 더 의존하고 있다는 점에 주목하고 있습니다. 반면, 2024년에는 평균보다 약간 높은 39%(2020년과 2024년 사이의 37%에 비해 39%)의 의존도를 보이며 여전히 랜섬웨어 자금 세탁 전략의 주축을 이루고 있는 CEX.

개인 지갑에는 많은 돈이 보관되어 있다는 점에 주목할 필요가 있습니다. 이상하게도 랜섬웨어 공격자들은 대부분 금전적 동기가 큰 집단이며, 그 어느 때보다 현금 인출을 꺼려합니다. 이는 랜섬웨어 자금 세탁에 연루되거나 이를 조장하는 개인 및 서비스에 대한 법 집행 기관의 예측 불가능하고 단호한 조치로 인해 위협 행위자들이 자금이 안전하게 보관되는 곳에 대해 불안감을 느끼기 때문인 것으로 추정됩니다.

이미지 src="https://img.jinse.cn/7347022_watermarknone.png" title="7347022" alt="CqGHh7FkrpdnuqSNy3yXAJp5mBYY7e9K9d2MkDr7.jpeg">

위 차트의 추세에는 여러 요인이 있을 수 있지만, 2024년 10월 이후 KYC 없는 거래소 사용량 감소는 러시아 거래소 Cryptex의 지정과 독일 연방범죄경찰청(BKA)의 47개 러시아어 KYC 없는 암호화폐 거래소 압수수색에 기인한 것으로 보입니다. -이 두 조치는 모두 2024년 9월에 이루어졌습니다. 이러한 단속 조치의 시기와 랜섬웨어가 KYC가 없는 거래소로 유입되는 시기가 일치한다는 것은 분명합니다.

랜섬웨어 사례 연구

파네프의 체포와 락빗 운영에 미치는 영향

2019년부터 2024년 사이에 이스라엘과 러시아 이중국적자인 로스티슬라브가 체포되었습니다. 파네프는 LockBit을 지원하는 데 핵심적인 역할을 한 것으로 알려져 있습니다. 그는 이 조직을 위해 여러 도구를 개발한 혐의를 받고 있으며, 그 중 하나는 공격자들이 감염된 시스템에 연결된 모든 프린터에서 랜섬 메모를 인쇄할 수 있게 해주고 약 23만 달러의 비트코인(BTC)을 받은 것으로 알려졌습니다. 락빗의 관리자 디미트리 유리예비치 코로셰프를 비롯한 러시아 국적자들이 이러한 공격에 연루되어 제재를 받은 적이 있지만, 랜섬웨어는 전 세계인이 연루된 글로벌 위협이라는 사실을 인식하는 것이 중요합니다. 현재 미국으로의 인도를 기다리며 이스라엘에 있는 파네프는 사기, 사이버 범죄, 전신 사기 및 기타 범죄 공모 혐의로 유죄 판결을 받은 바 있습니다. 범죄, 전화 사기 및 기타 범죄로 유죄 판결을 받았습니다.

리액터 차트에서 기소장에 따르면 2022년부터 2주마다 약 5,000달러의 BTC가 코로셰프에게 이체되었고, 2023년 7월부터 2024년 초까지 매달 약 1만 달러의 BTC가 코로셰프에게 이체된 것을 확인할 수 있습니다.

![Panev EKU4eA80dUNSje7S60strSZdsgT9rb1hN2Y0O1X1.png]()

Panev 파네프의 체포는 락빗의 조직 개편 능력에 큰 타격을 줄 수 있으며, 범죄가 발생한 지 수년이 지난 후에도 블록체인의 투명성과 불변성을 통해 법 집행 기관이 불법 활동을 추적하고 초국적 사이버 범죄 조직에 대처할 수 있음을 강조합니다.2024년 락빗의 금지와 파네프의 체포는 큰 승리이며 보다 탈중앙화되고 덜 조직화된 시스템으로의 전환을 촉발하는 계기가 될 것입니다. 락빗의 금지와 파네프의 체포는 2024년의 주요 승리이며, 보다 분화되고 덜 조정된 생태계로의 전환을 촉발하는 계기가 될 것입니다.

이란의 랜섬웨어 연루

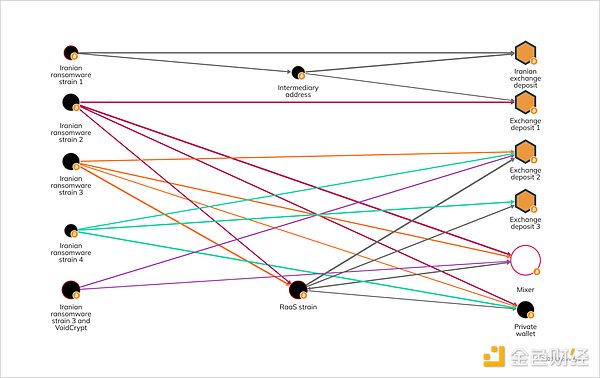

러시아어를 사용하는 사이버 범죄자 외에도 이란 국적자들은 지난 몇 년 동안 랜섬웨어 공격을 조장하고 수행하는 데 관여한 혐의로 미국 재무부 해외자산통제실(OFAC)의 제재를 받아왔습니다. 또한 이전에 이란의 랜섬웨어 변종과 협력하고 이란 거래소에 자금을 예치한 락빗 계열사의 연쇄 증거가 있다고 지적한 바 있습니다.

다행히도 저희는 온체인 분석을 통해 이란의 플레이어들이 브랜드를 변경하거나 다른 RaaS로 이동하는 것을 식별할 수 있었고, 아래 Chainalysis Reactor 차트에서 볼 수 있듯이 네 가지 랜섬웨어 변종을 동일한 이란의 위협 행위자와 연결시켰습니다. 랜섬웨어 변종을 배포했을 가능성이 높습니다. 또한 여러 글로벌 거래소에서 입금 주소가 재사용되는 것을 확인했으며, 서로 다른 것처럼 보이는 이 변종들을 서로 연결할 뿐만 아니라 운영자가 이란과 연관되어 있음을 확인했습니다.

< /p>

< /p>

주요 랜섬웨어, 이름 바꾸고 변종 출시

아키라는 등장 이후 특히 기업 환경에서 취약점을 성공적으로 악용할 수 있는 것으로 입증되었으며, 일련의 유명 공격을 통해 주목을 받았습니다. 위에서 언급했듯이 Akira는 2024년 하반기에 급증할 상위 10대 랜섬웨어 중 유일한 랜섬웨어입니다.

2024년 9월에 새로운 랜섬웨어인 Fog가 등장했으며, 이후 중요한 취약점을 공격하는 데 있어 Akira와 매우 유사한 기능을 보여주었습니다. 두 조직 모두 주로 VPN 취약점을 악용하여 네트워크에 무단으로 액세스하고 그 결과 랜섬웨어를 배포하는 데 집중했습니다.

아키라와 포그는 다른 랜섬웨어와 달리 동일한 자금 세탁 방법론을 사용하며, 이는 이들의 연결을 더욱 뒷받침합니다. 예를 들어, 아래의 체인널리시스 리액터 차트는 아키라와 포그가 운영하는 여러 지갑이 동일한 KYC가 필요 없는 거래소로 자금을 이체했음을 보여줍니다.

이미지 src="https://img.jinse.cn/7347031_watermarknone.png" title="7347031" alt="jseYwEzFvMZPpkCPnELK1wfzoGEMeIA39ozsV60W.png">< /p>

아키라와 Fog의 관계 외에도 유사한 연쇄 동작을 조사하여 INC와 Lynx 랜섬웨어 변종 간의 연관성을 발견했습니다. 사이버 보안 연구원들은 또한 두 변종이 소스 코드를 공유한다는 점에 주목했습니다.

이미지 src="https://img.jinse.cn/7347032_watermarknone.png" title="7347032" alt="mdUzsgWGo7tIq66Yv8AMXYkBUBaL2hoG4e8pgp2V.png">< /p>

이러한 중복 관계는 랜섬웨어 생태계의 광범위한 추세를 보여줍니다: 법 집행 기관의 강화된 조사에 대응하여 진화하는 사이버 범죄 수법.

변화하는 위협 환경에 대응하기

2024년의 랜섬웨어는 법 집행 기관의 조치, 피해자의 회복력 증가, 새로운 공격 트렌드로 인한 변화를 반영합니다. 사고 대응 기업 및 블록체인 전문가와의 단속과 협력은 많은 랜섬웨어 그룹을 혼란에 빠뜨리고 수익성을 줄이는 데 도움이 되었습니다. 또한 피해자들은 몸값 요구에 더 큰 저항을 보이며 몸값 요구와 지불 사이의 격차가 더 커졌습니다.

악성 공격자들은 자금 세탁에 점점 더 어려움을 겪고 있지만, 법 집행 기관의 압박에 따라 금융 전략은 계속 변화하고 있습니다. 2024년에 이룬 진전을 공고히 하기 위해서는 지속적인 협력과 혁신적인 방어가 여전히 중요합니다.

YouQuan

YouQuan

YouQuan

YouQuan YouQuan

YouQuan Joy

Joy Hui Xin

Hui Xin Hui Xin

Hui Xin Joy

Joy YouQuan

YouQuan YouQuan

YouQuan Hui Xin

Hui Xin Joy

Joy