배경

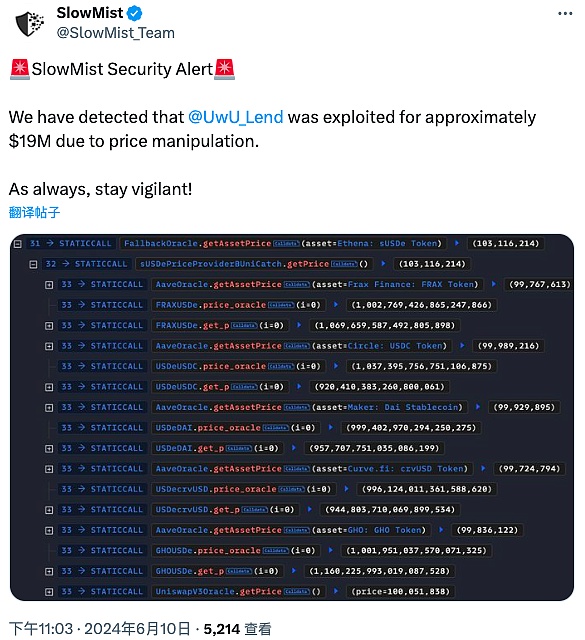

2024년 6월 10일, 슬로우포그의 보안 모니터링 시스템 미스트아이의 모니터링에 따르면 EVM 체인에서 디지털 자산 대여 및 차입을 제공하는 플랫폼인 UwU Lend가 공격을 당했습니다. EVM 체인에서 디지털 자산 대출 서비스를 제공하는 플랫폼인 UwU Lend가 공격을 받아 약 1,930만 달러의 손실을 입었습니다. 슬로우포그 보안팀은 이 사건을 분석하고 그 결과를 다음과 같이 공유했습니다:

(https://img.jinse.cn/7240175_image3.png)

(https://img.jinse.cn/7240175_image3.png)

(https://x.com/SlowMist_Team/status/1800181916857155761)

관련 정보

공격자 주소:

0x841ddf093f5188989fa1524e7b893de64b421f47

이것은 다음과 같습니다. 취약한 컨트랙트 주소:

0x9bc6333081266e55d88942e277fc809b485698b9

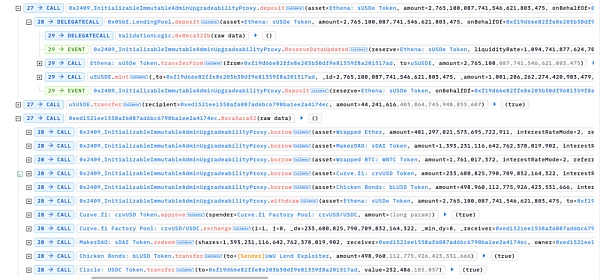

거래 공격: 0xca1bbf3b320662c89232006f1ec6624b56242850f07e0f1dadbe4f69ba0d6ac3

0xb3f067618ce54bc26a960b660cfc28f9ea0315e2e9a1a855ede1508eb4017376

0x242a0fb4fde9de0dc2fd42e8db743cbc197ffa2bf6a036ba0bba303df296408b

핵심 공격

이 공격의 핵심은 공격자가 CurveFinance의 풀에서 대량을 교환하여 가격 예측 기계를 직접 조작하여 sUSDE 토큰의 가격에 영향을 주고 조작된 가격을 사용하여 풀의 다른 자산을 빼돌릴 수 있다는 것입니다. 공격 흐름

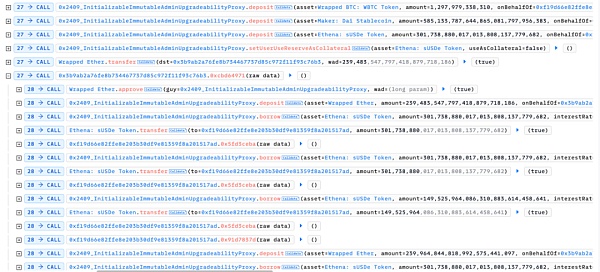

1. 플래시 대출로 자산을 빌려 USDE 가격을 낮춤: 공격자는 먼저 플래시 대출을 통해 대량의 자산을 빌립니다. 공격자는 먼저 라이트닝을 통해 대량의 자산을 빌린 후, 빌린 USDE 토큰 중 일부를 커브 풀의 다른 토큰으로 전환하여 sUSDE 가격에 영향을 줄 수 있습니다.

2. 대량 차입 포지션 생성 포지션: 현재 sUSDE 가격 폭락장에서 다른 기초 토큰을 예치하여 sUSDE 토큰을 대량으로 빌려줍니다.

3. 예언 기계 다시 조작하기 sUSDE 가격 상승시키기: 이전 커브 풀에서 역교환 작업을 수행하여 sUSDE 가격을 빠르게 상승시킵니다.

4. 대규모 부채 청산하기 포지션: sUSDE의 가격이 빠르게 상승함에 따라 공격자는 이전에 빌린 많은 수의 포지션을 청산하여 uWETH에 접근할 수 있었습니다.

5. 나머지 sUSDE를 예치하고 다른 기초 자산 토큰을 계약에 대여: 공격자는 더 많은 기초 자산 토큰을 대여하여 수익을 창출하기 위해 현재 높은 가격에 있는 sUSDE를 다시 예치합니다.

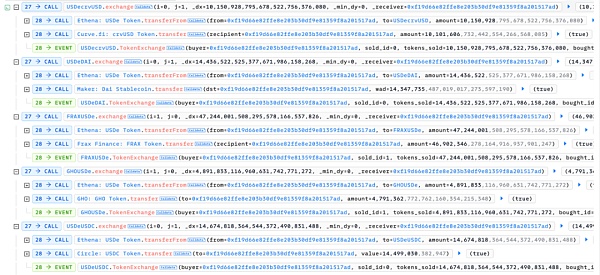

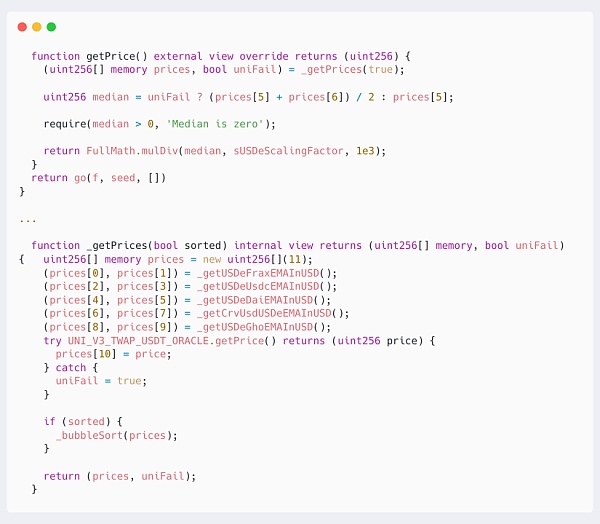

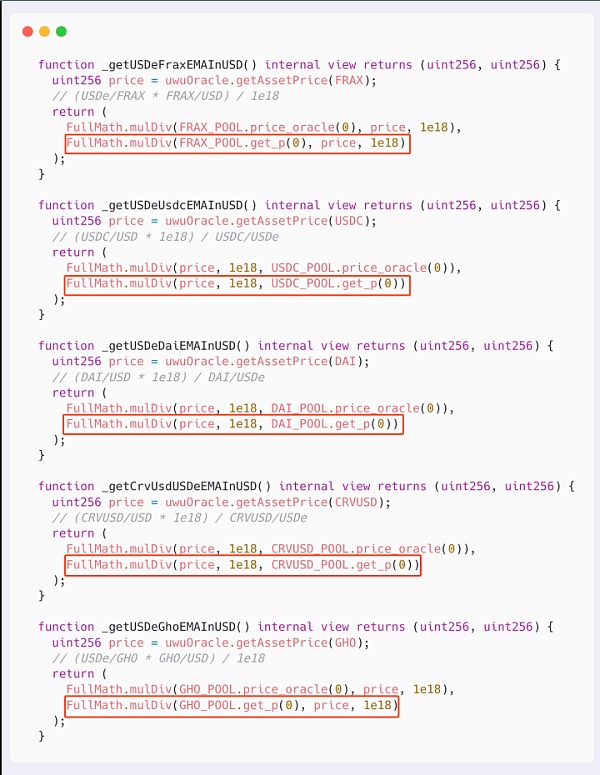

공격자는 주로 sUSDE의 가격을 반복적으로 조작하여 낮은 가격에 대량으로 차입하고, 높은 가격에 청산 및 재담보로 차익을 실현합니다. sUSDE의 가격을 계산하는 예후 예측 계약인 sUSDePriceProviderBUniCatch에 대해 자세히 알아보세요:

sUSDE의 가격은 먼저 CurveFinance의 USDE 풀과 UNI V3 풀에서 11개의 USDE 토큰의 서로 다른 가격을 구한 다음 이를 기준으로 중간값을 정렬하고 계산하여 결정됨을 알 수 있습니다.

여기의 계산 로직에서 USDE 중 5개의 가격은 Curve 풀에서 get_p 함수를 사용하여 즉석 현물 가격을 직접 가져왔으며, 공격자는 한 번의 거래로 많은 금액을 교환함으로써 중간 가격 계산에 직접적인 영향을 미칠 수 있었습니다.

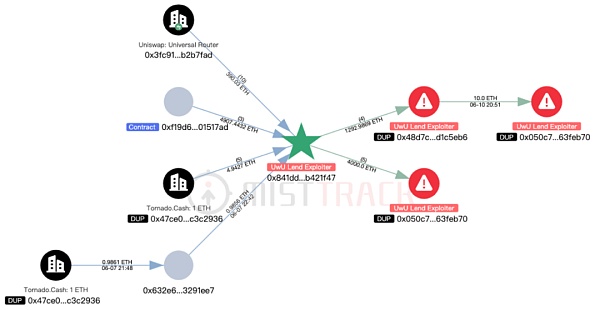

미스트트랙 분석

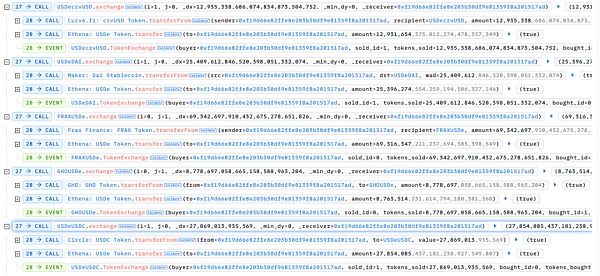

온체인 추적 툴인 미스트트랙에 따르면 공격자들은 0x841ddf093f5188989fa1524e7b893de64b421f47 공격을 통해 다음과 같은 수익을 얻었습니다. 약 1,930만 달러의 코인을 포함하여 이더리움, crvUSD, bLUSD, USDC, 이후 ERC-20 토큰이 이더리움으로 교환되었습니다.

수수료를 공격자의 주소로 역추적한 결과, 해당 주소의 초기 자금은 0.98 ETH를 토네이도 캐시로 이체한 것으로 밝혀졌으며, 이후 이 주소는 토네이도 캐시로부터 5번 더 이체를 받은 것으로 확인되었습니다.

거래 매핑을 확장하면 공격자가 1,292.98 ETH를 토네이도 캐시로 이체한 것을 확인할 수 있습니다. 292.98 ETH를 0x48d7c1dd4214b41eda3301bca434348f8d1c5eb6 주소로 전송했으며, 현재 잔액은 1,282.98 ETH입니다. 공격자는 나머지 4,000 ETH를 다음 주소로 전송했습니다. 0x050c7e9c62bf991841827f37745ddadb563feb70 주소로 전송했으며, 현재 잔액은 4,010 ETH입니다.

MistTrack은 문제의 주소를 차단했으며 도난당한 자금의 이체를 계속 모니터링할 예정입니다.

요약

이 공격의 핵심은 공격자가 가격 예측 머신이 현물의 순간 가격과 계산된 중간 가격에 직접 액세스하는 호환성 결함을 이용해 sUSDE 가격을 조작했다는 점입니다. 공격자는 가격 예측 머신의 호환성 결함을 이용해 현물 실시간 가격과 중간 계산 가격에 직접 액세스하여 sUSDE 가격을 조작한 다음, 심각한 가격 차이의 영향을 받아 차용 및 청산하여 의도하지 않은 이익을 얻었습니다. 슬로우 포그 보안팀은 프로젝트 팀에 가격 예측 머신의 조작 방지 기능을 강화하고 보다 안전한 예측 머신 가격 공급 메커니즘을 설계하여 유사한 사건이 다시 발생하지 않도록 할 것을 권고합니다.

ZeZheng

ZeZheng

ZeZheng

ZeZheng ZeZheng

ZeZheng JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance TheBlock

TheBlock Beincrypto

Beincrypto Coindesk

Coindesk Coindesk

Coindesk Bitcoinist

Bitcoinist