Tổng quan về sự kiện

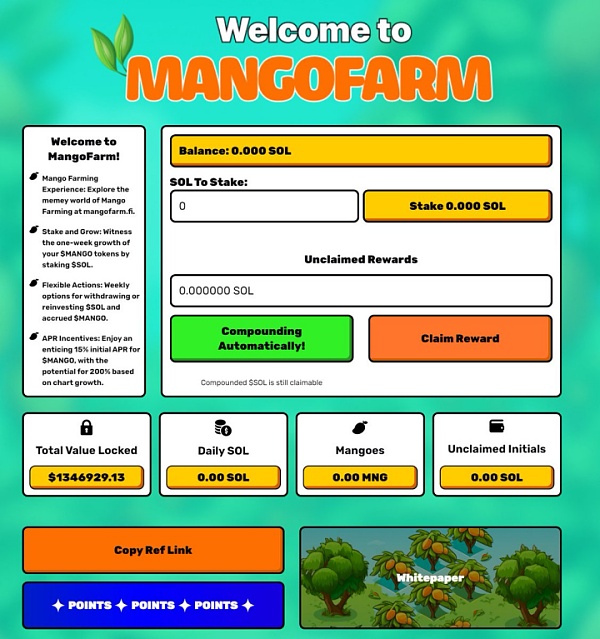

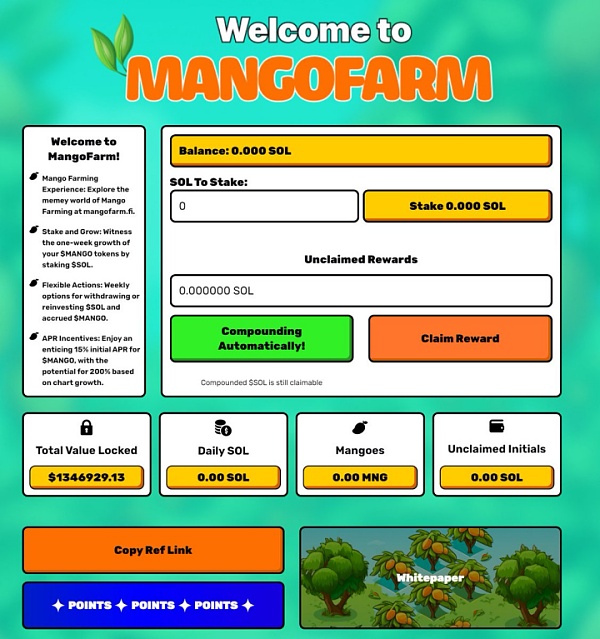

MangoFarmSOL tự định vị mình là một giao thức đặt cược trên mạng Solana , khuyến khích người dùng gửi SOL và nhận phần thưởng. Dự án đã thu hút được sự chú ý từ cộng đồng Solana khi hứa hẹn sẽ có đợt airdrop vào ngày 10 tháng 1.

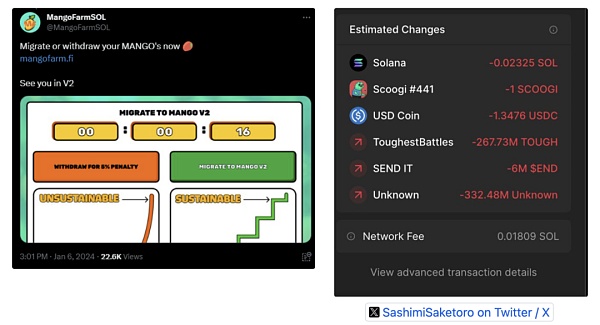

Tuy nhiên, lời hứa ngày 10/1 chưa bao giờ được thực hiện. Vào ngày 6 tháng 1 năm 2024, MangoFarmSOL đã thực hiện một vụ lừa đảo rút lui, chuyển 13.512 SOL mà người dùng gửi từ hợp đồng dự án (khoảng 1,26 triệu USD vào thời điểm đó), sau đó triển khai một giao diện người dùng độc hại để đánh lừa người dùng cho phép "Di chuyển khẩn cấp" và đánh cắp khoảng 60.000 USD. Đây là vụ lừa đảo thoát lớn nhất mà chúng tôi phát hiện được cho đến nay vào năm 2024.

Sau đó, MangoFarmSOL đã đóng các tài khoản xã hội và trang web của mình.

Tương tự như sự cố xKingdom mà chúng tôi đã báo cáo trước đây, sự cố này một lần nữa nêu bật nguy cơ cố hữu của các vụ lừa đảo thoát trong lĩnh vực DeFi và nhấn mạnh rằng người dùng Hãy cảnh giác về tầm quan trọng của nhận thức và nhóm KYC.

Dòng thời gian lừa đảo

Bước một: Lay một cái bẫy

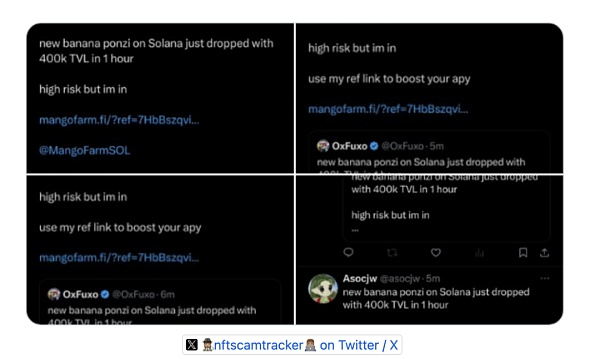

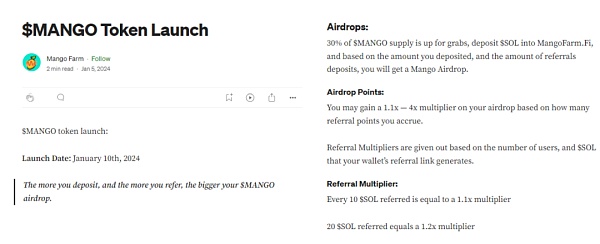

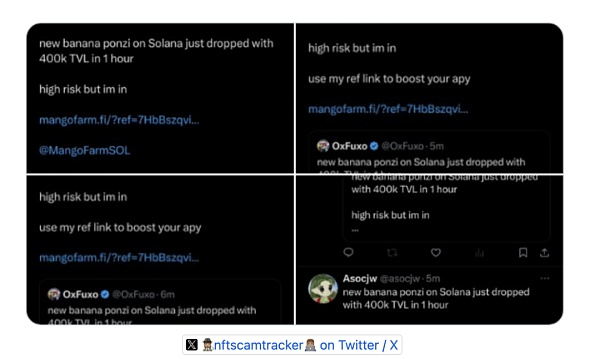

① Vào ngày 3 tháng 1, dự án đã sử dụng quảng cáo KOL trên mạng xã hội để nâng cao uy tín và thu hút nhiều người dùng hơn.

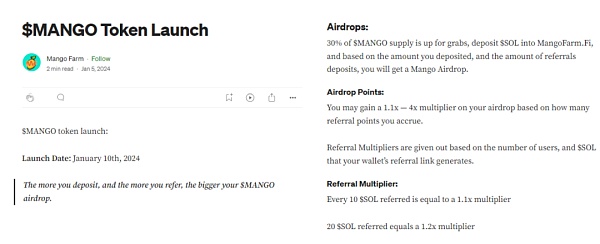

② Vào ngày 5 tháng 1, nhóm đã xuất bản một bài báo tuyên bố rằng họ sẽ phát sóng mã thông báo MANGO vào ngày 10 tháng 1. Bạn có thể nhận được nhiều phần thưởng hơn bằng cách đặt cọc SOL và giới thiệu những người dùng khác.

③ Từ ngày 3 tháng 1 đến ngày 7 tháng 1, người dùng bắt đầu gửi SOL vào hợp đồng MangoFarmSOL. Bị thu hút bởi lời hứa về airdrop token MANGO và bị ảnh hưởng bởi tiếp thị trực tuyến, TVL của giao thức đã vượt quá 1,3 triệu đô la.

Bước 2: Thực hiện hành vi lừa đảo

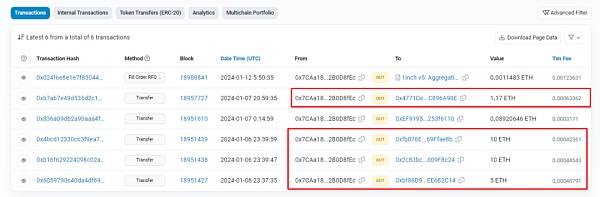

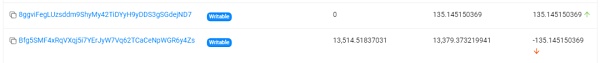

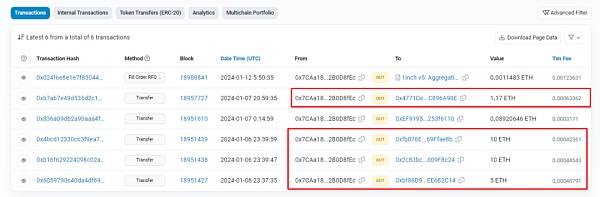

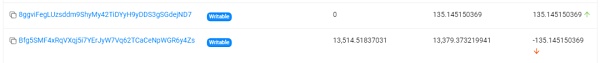

① Ăn cắp tiền hợp đồng: Nhóm MangoFarmSOL đã thực hiện một hành vi lừa đảo và gửi tiền cho người dùng vào Mango hợp đồng 13.514 SOL (khoảng 1,26 triệu USD) đã được rút về ví 8ggvi.

?Giao dịch đầu tiên: 135 SOL được chuyển từ hợp đồng Mango (Bfg5SM) sang ví 8ggvi.

?Giao dịch thứ hai: 13.379 SOL được chuyển từ hợp đồng Mango (Bfg5SM) sang ví 8ggvi.

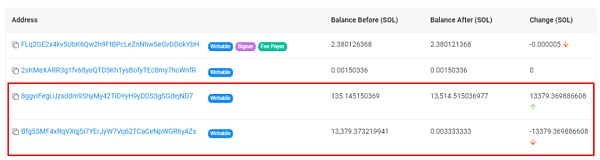

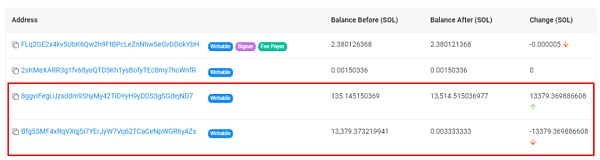

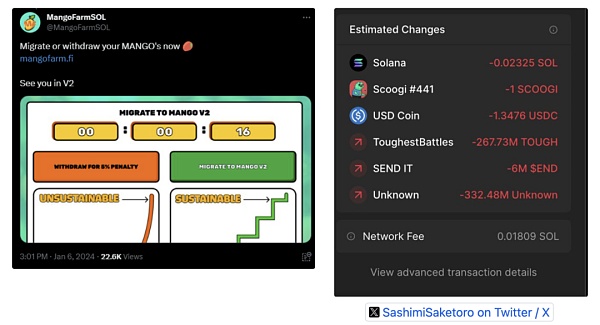

② Triển khai một giao diện người dùng độc hại để lừa đảo lần nữa: Sau đó, nhóm cũng lợi dụng vụ trộm trước đó để triển khai một giao diện người dùng chứa mã độc dưới chiêu bài về "di cư khẩn cấp". Tài khoản mạng xã hội chính thức của dự án cũng đăng tải giao diện người dùng độc hại, lừa người dùng thực hiện các giao dịch dẫn đến đánh cắp tài sản bổ sung trị giá khoảng 60.000 USD.

③ Biến mất hoàn toàn: MangoFarmSOL sau đó đã ngừng hoạt động mạng xã hội Media các tài khoản và trang web chính thức đã bị đóng cửa và tiền bắt đầu được chuyển.

Bước ba: Chuyển tiền

Dòng tiền bị đánh cắp trong hợp đồng Mango

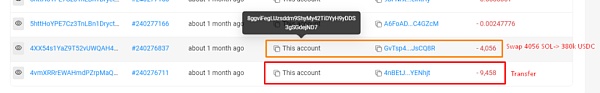

① Chuyển khoản ban đầu: Có tổng cộng 13,5K SOL trong hợp đồng Mango, trị giá khoảng 1,26 triệu USD. Sau khi bị đánh cắp, chúng đã được gửi đến địa chỉ 8ggvi... .ejND7.

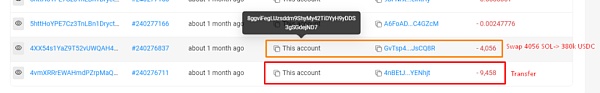

② Trộn và chuyển đổi: Tiếp theo, 9.458 SOL đã được gửi đến 4nBETJ để làm xáo trộn liên kết tài trợ; tất cả SOL trong 8ggvi và 4nBE sau đó đã được chuyển đổi thành USDC.

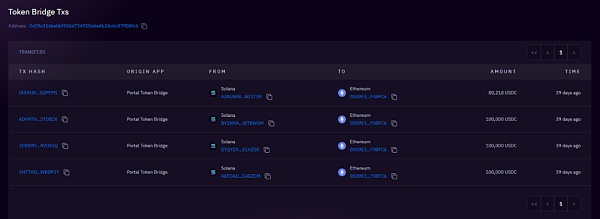

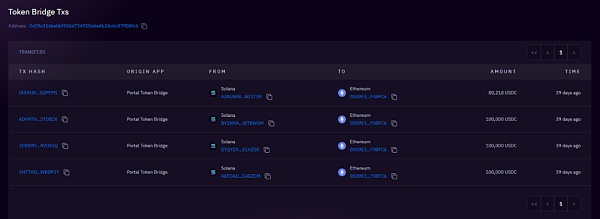

③ Chuỗi chéo sang Ethereum: Các USDC này được liên kết chéo từ mạng Solana sang Ethereum thông qua Wormhole và các USDC này được gửi đến 4 địa chỉ ETH khác nhau thông qua nhiều giao dịch.

380k USDC đã vượt qua chuỗi thành 0x09e3 sau 4 giao dịch

< /p>

< /p>

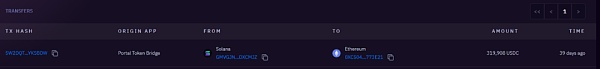

Chuỗi chéo 319k USDC tới 0xc504

351k USDC chuỗi chéo tới 0x6898

< img src ="https://img.jinse.cn/7184728_image3.png">

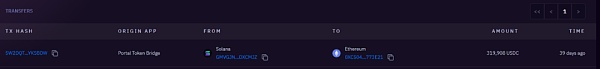

Chuỗi chéo 217k USDC sang kiểu 0x8816

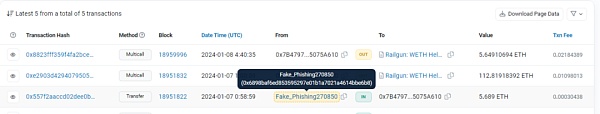

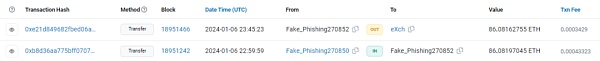

④ Làm sạch lần cuối: Sau khi vào mạng Ethereum, USDC được thay thế bằng ETH. Số tiền bị đánh cắp sau đó được rửa thông qua Railgun (một công cụ trộn lẫn quyền riêng tư) và trao đổi thông qua eXch (một sàn giao dịch tức thì) để làm xáo trộn số tiền hơn nữa.

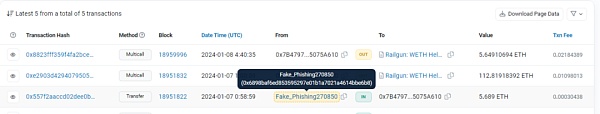

Ví dụ về giao dịch được chuyển sang Railgun

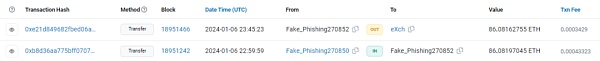

< p style="text-align: center;">Ví dụ về giao dịch được chuyển sang eXch

Giao diện người dùng độc hại đánh cắp dòng tiền

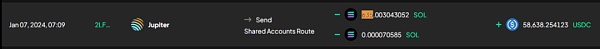

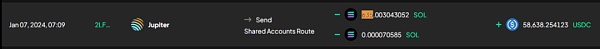

① Tích hợp và chuyển đổi: Tài sản của người dùng bị đánh cắp thông qua giao diện người dùng độc hại được tích hợp vào SOL và sau đó được chuyển đổi thành USDC với giá trị khoảng $58.600.

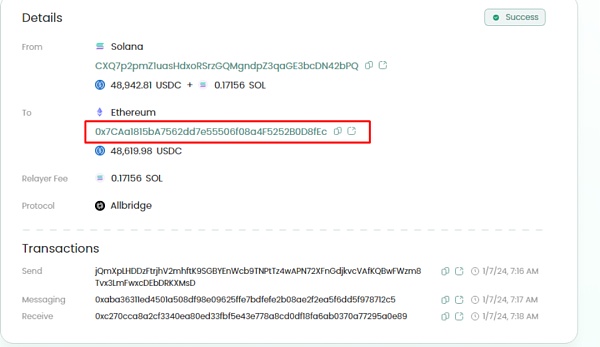

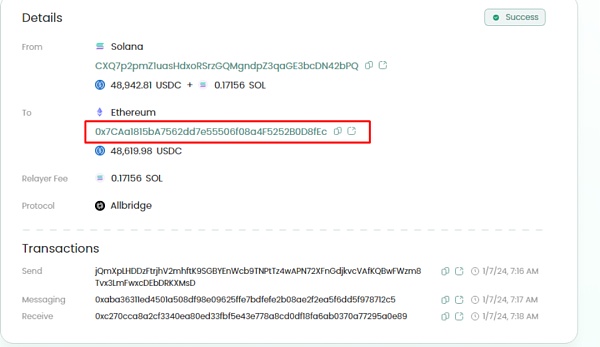

② Liên kết chéo với Ethereum thông qua Allbridge: Các USDC này được liên kết chéo với mạng Ethereum thông qua 2 giao dịch trên Allbridge và địa chỉ là 0x7ca...d8fec.

③ Làm sạch lần cuối: USDC kết nối với Ethereum được đổi lấy 26 ETH. Những khoản tiền này sau đó sẽ được gửi vào FixFloat nhiều lần.

Sự phân phối cuối cùng của số tiền bị đánh cắp

Số tiền bị đánh cắp liên kết chéo với mạng Ethereum cuối cùng tập trung ở ba nơi:

eXch: khoảng 292ETH

Railgun: khoảng 263ETH

FixedFloat: khoảng 26ETH

< /p>

Tóm tắt kinh nghiệm

Vụ lừa đảo MangoFarmSOL là vụ lừa đảo thoát lớn nhất từ đầu năm 2024 cho đến nay. Phương thức lừa đảo này tương tự như vụ Harvest Keeper năm 2023. Hai dự án nàyđã triển khai các giao diện người dùng độc hại sau vụ trộm đầu tiên để tiếp tục lấy cắp tiền của người dùng.

Vụ lừa đảo rút lui MangoFarmSOL đã gây ra thiệt hại ước tính 1,32 triệu USD, nêu bật nhu cầu cấp thiết về việc xem xét dự án phi tập trung.

Catherine

Catherine

< /p>

< /p>