作者:Lyndon & Lisa

背景

2025 年 2 月 21 日,加密货币交易所 Bybit 遭遇大规模黑客攻击,被盗资金总额高达 14.6 亿美元,成为历史上针对交易所最严重的攻击之一。根据链上分析,黑客的主要洗钱方式是通过 THORChain 将 ETH 兑换成 BTC,传言在短短几天内,黑客的洗钱活动为 THORChain 带来了 29.1 亿美元的交易量和 300 万美元的手续费收入。Bybit 联合创始人兼首席执行官 Ben Zhou 在 3 月 4 日确认,黑客共通过 THORChain 兑换了 361,255 枚 ETH(约 9 亿美元),占被盗资金的 72%。

这一事件再次引发了对去中心化跨链桥(Cross-Chain Bridge) 的关注。本文将探讨 THORChain 的运行方式、核心组件、安全机制,以及如何分析出从 THORChain 跨链后的地址。

THORChain 是什么?

THORChain 是一个去中心化的跨链流动性网络,使用 Cosmos SDK 构建,作为第一层跨链去中心化交易所(DEX) 运行,使用户能够无需信任第三方,以非托管的方式在不同的区块链之间交换资产。

运行方式

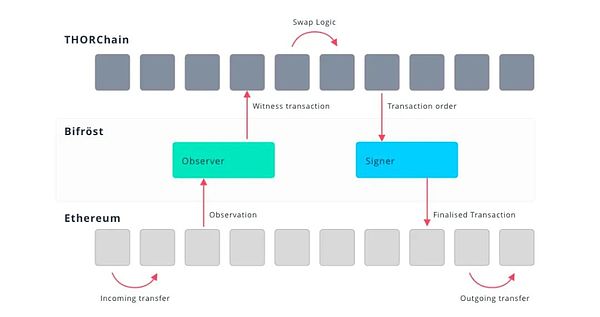

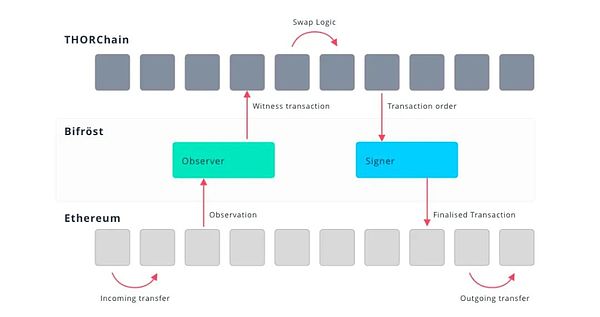

(https://docs.thorchain.org/technology/bifrost-tss-and-vaults)

假设 Alice 想用 ETH 兑换 BTC,THORChain 的工作流程如下:

用户发起跨链交易:Alice 向 THORChain ETH Vault 发送 ETH,交易被 THORChain 监测到,并触发交换逻辑。

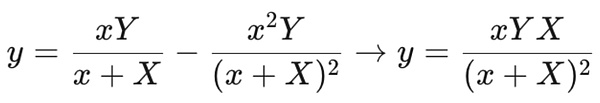

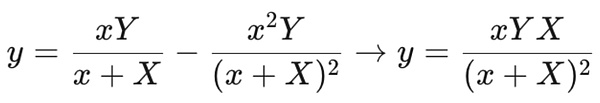

跨链交易执行:THORChain 通过 Bifrost 解析 ETH 交易,并计算 BTC 价格。AMM 机制计算兑换比例,并确定 Alice 将收到多少 BTC。

目标链资产释放:THORChain 通过 TSS(阈值签名)机制,在 BTC 网络上签署交易,将 BTC 发送到 Alice 指定的地址。

整个过程完全去中心化,无需第三方。

核心组件

(https://docs.thorchain.org/thorchain-finance/continuous-liquidity-pools)

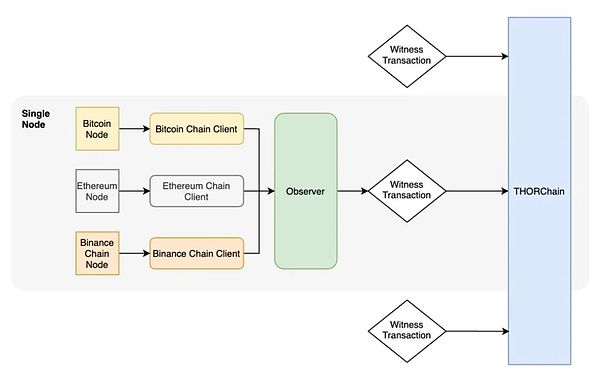

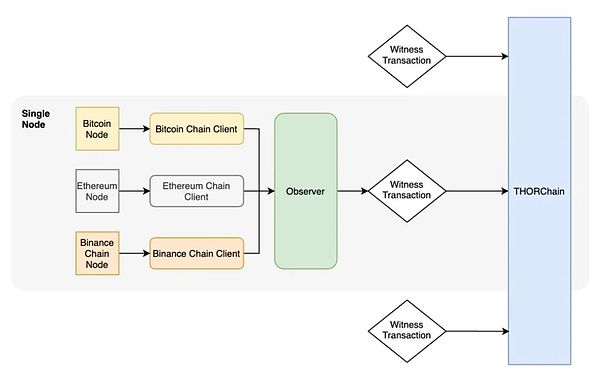

(https://docs.thorchain.org/technology/bifrost-tss-and-vaults)

安全机制

节点激励与惩罚机制:每个 THORChain 节点需要质押 RUNE,作为对网络安全的担保。若节点出现违规或受到攻击,质押资产将面临扣减,起到威慑和风险分担的作用。系统内置自动化检测和惩罚机制,一旦发现恶意行为,即刻执行惩罚,保障整个网络的健康运行。

智能合约与多签机制:通过智能合约实现资产管理与调度,保证跨链操作的自动执行和不可篡改。为了防止单点故障或集中化风险,多签机制在跨链资产的解锁和转移过程中发挥关键作用,确保交易各环节都经过多个节点确认。

持续审计与升级:开发团队和社区会定期对协议和合约进行安全审计,及时发现并修复漏洞。面对新出现的安全威胁和技术挑战,网络不断进行协议升级和优化,以适应不断变化的区块链生态环境。

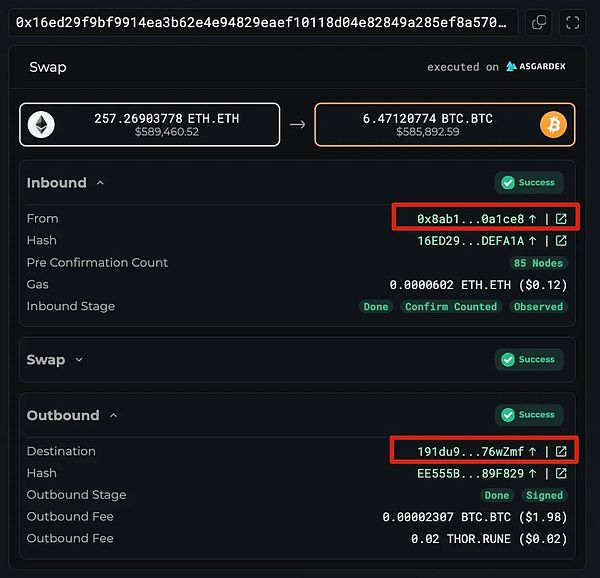

如何追踪 THORChain 跨链?

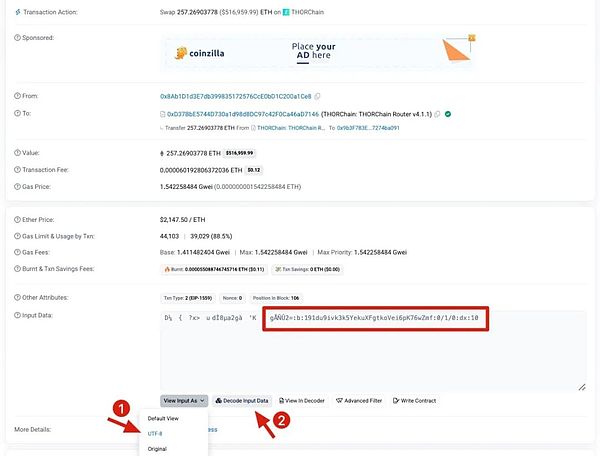

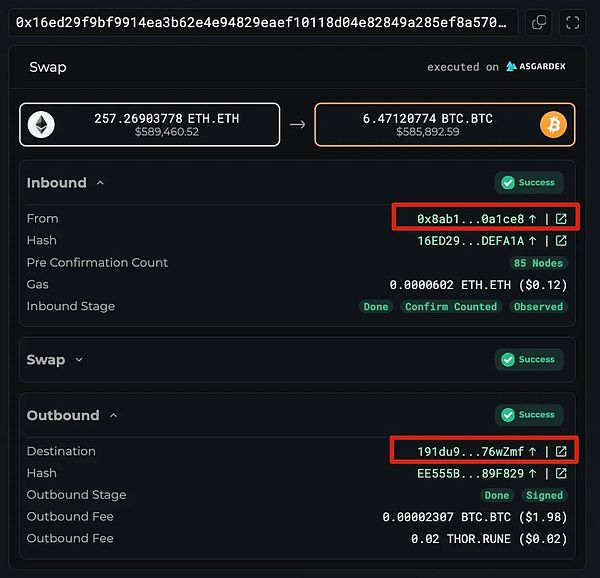

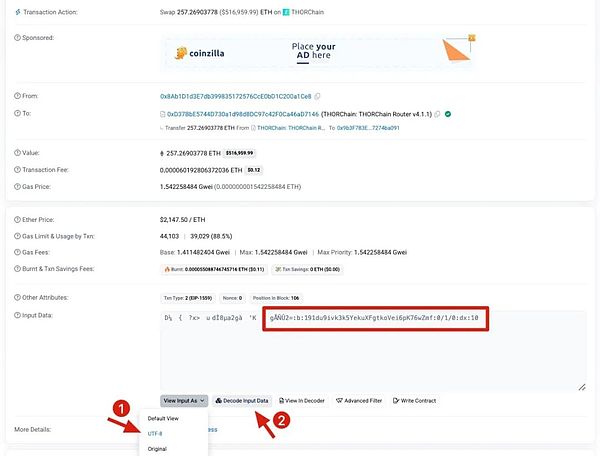

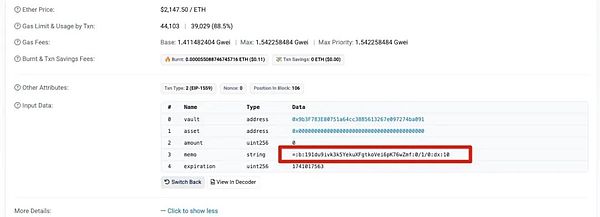

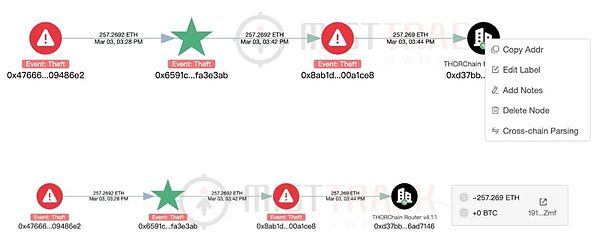

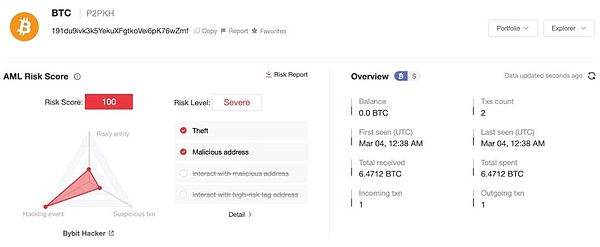

以 Bybit 事件黑客的中转地址 0x8ab1d1d3e7db399835172576cce0bd1c200a1ce8 为例,该地址将接收到的资金通过 THORChian 进行跨链,流向 BTC 地址:

有以下几种方式得出黑客通过 THORChain 跨链后的信息:

(https://thorchain.net/tx/0x16ed29f9bf9914ea3b62e4e94829eaef10118d04e82849a285ef8a5700defa1a)

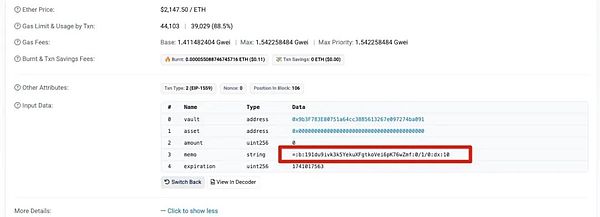

或通过点击 Decode Input Data 得到解析后的地址:

还可以通过 Logs 查看:

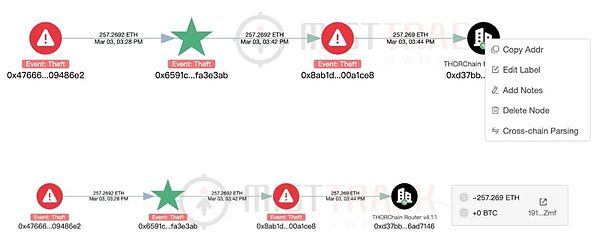

MistTrack:慢雾(SlowMist) 旗下反洗钱追踪分析系统 MistTrack (https://misttrack.io/) 已支持跨链解析功能,点击文末的阅读原文可以直接跳转至 MistTrack 官网。在 Standard plan 中,右键单击“THORChain”,选择“Cross-chain Parsing”就可以看到兑换后的资产以及接收地址:

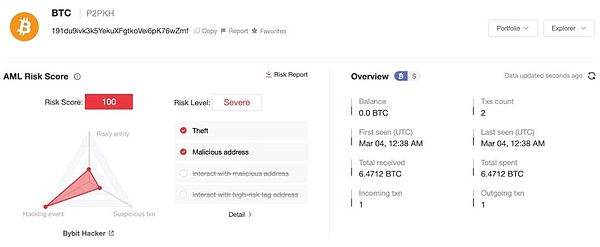

同时,单击解析后的地址,就可以直接进入接收地址的详情页面。

除了 THORChain,MistTrack 目前还支持解析 Bridgersxyz、TransitFinance、StargateFinance、AcrossProtocol 和 deBridgeFinance,未来将支持更多跨链桥。

总结

THORChain 作为一个无需许可的跨链流动性协议,虽然提供了高效、安全的资产兑换和转移方式,但也容易成为黑客资金清洗的工具,凸显了去中心化跨链的“双刃剑”特性。THORChain 只是其中一例,如何在去中心化、隐私保护与安全合规之间找到平衡点,已成为加密生态面临的重要挑战。

Kikyo

Kikyo