هناك قراصنة في كل عام، وهذا العام ليس استثناء. كما نعلم جميعًا، في الغابة المظلمة لعالم التشفير، فإن السرقة والتعرض للسرقة في توازن دقيق، والمتسللون منتشرون على نطاق واسع، ومعايير الأمان ترتفع باستمرار في اختبارات الإجهاد هذه. تم وضع مصطلح المسؤولية العامة، وهو نادر في مجال التشفير الممول ذاتيًا، أمام المشاريع أو المنصات مرارًا وتكرارًا، لاختبار "نمط" كل منصة و"تآزر" السوق.

بعد بداية العام الجديد مباشرة، وقعت حادثة شرسة مرة أخرى. في مساء يوم 21 فبراير، تعرضت بورصة بايبت لهجوم قرصنة بقيمة 1.46 مليار دولار. ومن حيث المبلغ وحده، فإن هذا الحادث يعد بالفعل أكبر هجوم قرصنة في تاريخ العملات المشفرة. بالعودة إلى مصدر القراصنة، ظهرت منظمة كوريا الشمالية الغامضة "لازاروس جروب" مرة أخرى.

بالعودة إلى يوم 21 فبراير، ليلة الجمعة العادية، حدث شيء غير عادي في سوق العملات المشفرة. أولاً، في الساعة 23:27، ذكرت قناة المراقبة الخاصة بالمحقق على السلسلة Zachxbt أنها رصدت تدفقات مالية مشبوهة خارج Bybit، بمبلغ إجمالي يزيد عن 1.46 مليار دولار أمريكي.

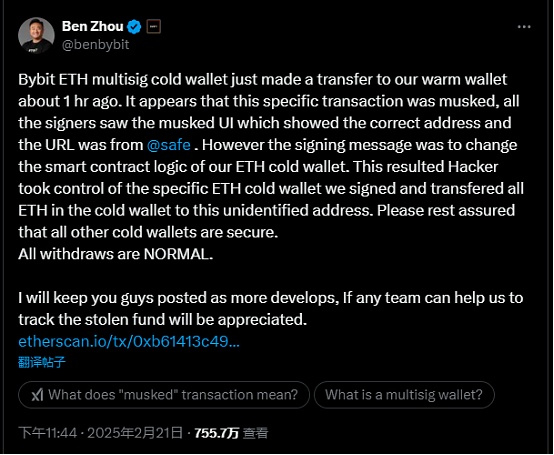

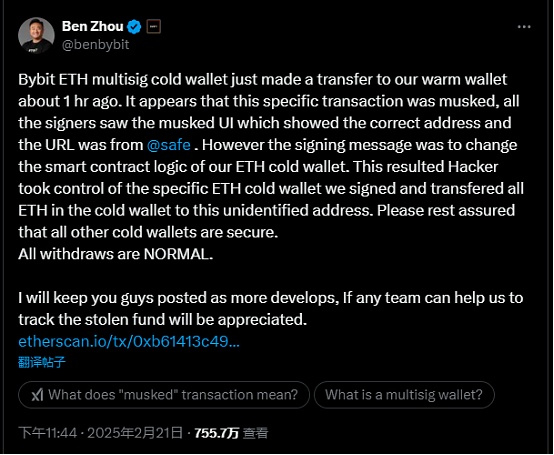

بعد ذلك، أصدرت شركة crypto KOLFinish أيضًا بيانًا لتأكيد أن البيانات الموجودة على السلسلة اكتشفت أن عنوانًا متعدد التوقيعات على Bybit نقل ETH بقيمة 1.5 مليار دولار، واستخدم DEX لتبادل أصول LSD مقابل ETH الأصلية. وأكدت أن العنوان تم تبادله من خلال 4 DEXs مختلفة، مما قد يؤدي إلى انزلاق كبير وخسائر في المعاملات، وكان حجم المعاملات كبيرًا لدرجة أنه كان من الواضح أنه غير معتاد. في الساعة 23:44، أصدر المؤسس المشارك والرئيس التنفيذي لشركة Bybit، بن تشو، بيانًا يؤكد هذا البيان، قائلًا إن المتسللين كانوا يسيطرون على محفظة ETH باردة محددة، لكن المحافظ الباردة المتبقية كانت آمنة وكانت عمليات السحب طبيعية. وقد أكدت هذه الأخبار بلا شك أن القراصنة هم المسؤولون، وأن المبلغ المسروق الذي يصل إلى 1.5 مليار دولار أميركي تسبب في حالة من الذعر في السوق.

وفقًا لبيانات CoinMarketCap، كان لدى Bybit 16.2 مليار دولار من الأصول الاحتياطية قبل هجوم القراصنة، وبلغت الأصول المسروقة 11.5 مليار دولار تمثل حوالي 8.64٪. وبالحكم على المبلغ وحده، فقد أصبحت هذه أكبر سرقة قرصنة في تاريخ التشفير، متجاوزة سرقة 611 مليون دولار التي تكبدتها Poly Network في عام 2021. وحتى لو لم يكن في مجال التشفير، فإن مبلغ الاحتيال البالغ 1.5 مليار دولار مذهل بالفعل في المجال التقليدي. بعد هذه الحادثة، تجاوزت ممتلكات مخترق Bybit من عملة ETH ممتلكات Fidelity و Vitalik، حيث امتلك حوالي 0.42% من إجمالي المعروض من رموز Ethereum، ليصبح رابع عشر أكبر حامل في العالم.

يبدو أن عملية الهاكر مألوفة جدًا. فبعد فترة وجيزة من سرقة الأموال، قام الهاكر بنقل 490 ألف إيثر بالتساوي إلى 49 عنوانًا، ثم استخدم جهاز خلط العملات لغسل الأموال. وعلى هذه الخلفية، وعلى الرغم من أن شركة Bybit تحدثت على الفور، مشيرة إلى أنها تتمتع بالقدرة الكافية على الوفاء بالتزاماتها وأطلقت بسرعة جلسة أسئلة وأجوبة مباشرة لاقتراح استخدام قرض جسر لحل المشكلة، إلا أنه بعد الحادث، انخفض سعر ETH المرتبط مباشرة بنسبة 6.7% في نفس اليوم، كما انخفض سعر Bitcoin أيضًا بنحو 3% من أعلى مستوى له في ذلك اليوم.

ومنذ هذه اللحظة، دخلت شركة Bybit والمتسللون في لعبة شد الحبل بين الحياة والموت. من ناحية أخرى، يتعين على Bybit حل مشكلة نقص الأصول المحتملة في أقرب وقت ممكن ومواجهة عمليات سحب الذعر من جانب المستخدمين وحتى احتمالية هروبهم من البورصة. ومن ناحية أخرى، يتعين على البورصة أيضًا استخدام جميع الوسائل لمنع المتسللين من سحب أموالهم.

ومن الجدير بالذكر أنه بعد الحادث، سارعت بورصات كبرى ذات اهتمامات مماثلة إلى تنظيم عملية إنقاذ. أعربت البورصات من الدرجة الأولى Binance و OKX و HTX و HashKey بسرعة عن دعمها، كما قدمت CZ أيضًا حلاً في الوقت المناسب. ولكن المثير للدهشة هو أن البورصات من الدرجة الثانية اجتمعت معًا لتقديم المساعدة في الوقت المناسب. لقد أظهرت Bitget رؤية مذهلة، حيث دعمت Bybit بـ 40000 ETH في أقصر وقت. بالطبع، مثل هذا المبلغ الضخم من المال يعني حتمًا إمكانية وجود مجتمع من المصالح خلفه، لكن دعم الأموال الحقيقية لا يزال يعكس الدفء الذي نادرًا ما نراه في الصناعة.

نقلت محفظة MEXC الساخنة أيضًا 12,652 stETH إلى محفظة Bybit الباردة. ورغم أن Binance لم تتحرك، إلا أن الحيتان كانت في المقدمة. كما قدم مستخدمو الحيتان العملاقة حوالي 67000 ETH. كما نشر المؤسس المشارك لشركة ABCDE، Du Jun، على وسائل التواصل الاجتماعي أنه سينقل شخصيًا 10000 ETH إلى Bybit ولن يسحب الأموال في غضون شهر واحد. وفقًا لرصد Ember، قدمت خمس مؤسسات وأفراد دعمًا قرضيًا لشركة Bybit، بإجمالي حوالي 120 ألف ETH، بقيمة تقريبية تبلغ 321 مليون دولار أمريكي.

بفضل الإجراءات الفعالة التي اتخذها الرئيس التنفيذي والجهود المشتركة التي تبذلها الصناعة، صرح الرئيس التنفيذي لشركة Bybit، بن تشو، في تمام الساعة 9 صباحًا يوم 22 فبراير، أن 99.994% من عمليات السحب قد اكتملت، وأن جميع خدمات بورصة Bybit، بما في ذلك وظائف السحب، عادت إلى وضعها الطبيعي. وفي اليوم نفسه، ذكرت وكالات المراقبة مثل SOSOVALUE أيضًا أن أموال Bybit أكملت تغطية الفجوة، قائلة إن منصة تداول Bybit تلقت تدفقًا إجماليًا يزيد عن 4 مليارات دولار أمريكي في الساعات الـ 12 الماضية. وفقًا لأحدث الأخبار اليوم، غرد الرئيس التنفيذي لشركة Bybit، Ben Zhou، بأن Bybit قد ملأت فجوة ETH تمامًا وسيتم إصدار تقرير تدقيق جديد POR (إثبات الاحتياطيات) قريبًا. كما رصد موقع Lookonchain أن Bybit حصلت على 447000 ETH من خلال قنوات مختلفة. بالإضافة إلى حل مشكلة سحب الودائع من البنوك، تعمل الصناعة أيضًا بجهد لاحتواء القراصنة. وقالت شركة بايبت إنها رفعت قضية لتعقبها، ومن خلال الجهود المنسقة لأطراف متعددة، نجحت في تجميد 42.89 مليون دولار من الأموال المسروقة في غضون يوم واحد. تشمل المؤسسات التي تقدم المساعدة Tether، وTHORChain، وChangeNOW، وFixedFloat، وAvalanche Ecosystem، وCoinEx، وBitget، وCircle، وغيرها. لكن علينا أن نعترف أنه على الرغم من ذلك، في سوق التشفير اللامركزي، لا يزال من الصعب للغاية أن نأمل في منع المتسللين تمامًا من بيع الرموز. اعتبارًا من الساعة 9 صباحًا اليوم، قام مخترق Bybit بتبادل 50700 ETH (142 مليون دولار أمريكي) مقابل DAI وأصول أخرى على السلسلة، ويحتفظ حاليًا بـ 448600 ETH (1.26 مليار دولار أمريكي). إذا تم تمديد الجدول الزمني، فسيتم بيع هذا المبلغ من الأموال عاجلاً أم آجلاً.

أي نوع من القراصنة كان بإمكانه تجاوز أعلى معايير الأمان في الصناعة للتوقيع المتعدد + المحفظة الباردة وسرقة 1.5 مليار دولار بنجاح أمام أعين الجمهور؟ وسرعان ما تم الكشف عن مزيد من التفاصيل حول الهجوم. ذكر الحساب الرسمي لشركة Bybit على تويتر أن Bybit اكتشفت نشاطًا غير مصرح به يتعلق بإحدى محافظ ETH الباردة الخاصة بها. عندما وقع الحادث، قامت محفظة ETH الباردة متعددة التوقيعات بتنفيذ تحويل من المحفظة الساخنة. لسوء الحظ، تم التلاعب بالمعاملة عبر هجوم متطور قام بإخفاء واجهة التوقيع لعرض العنوان الصحيح أثناء تغيير منطق العقد الذكي الأساسي. نتيجة لذلك، تمكن المهاجم من السيطرة على محفظة ETH الباردة المتأثرة ونقل أصولها إلى عنوان مجهول.

إن طريقة الهجوم ليست معقدة في الواقع. باختصار، كل البورصات لديها محافظ باردة ومحافظ ساخنة. تُستخدم المحافظ الباردة لتخزين الأصول بأمان، بينما تُستخدم المحافظ الساخنة لاحتياجات المعاملات اليومية. كما ستتدفق مبالغ من المال بين المحافظين. هذه المرة، ركز المخترق على هذه العملية. عندما قامت شركة Bybit بتحويل الأموال من المحفظة الباردة إلى المحفظة الساخنة كالمعتاد، قام المخترق بإخفاء واجهة معاملة مزيفة ورابط للصيد في المياه العكرة. نظرًا لأن المحافظ الباردة تستخدم عادةً آلية التوقيع المتعدد، فإن المتسللين يستخدمون أيضًا تقنيات الهندسة الاجتماعية هنا. من خلال اختراق الشخص/الجهاز الذي يبدأ المعاملة، يخفض المدققون اللاحقون يقظتهم. بعد رؤية تطبيق التحويل الخاص بالمُبادر، غالبًا ما ينقر المدققون مباشرةً للموافقة. بعد الموافقة، يتم تسليم أذونات المحفظة إلى المتسلل. وبعبارة أخرى، لم يهاجم المخترق بروتوكول التوقيع المتعدد الآمن نفسه، بل صمم حلاً يستهدف نقاط الضعف في الطبيعة البشرية.

سرعان ما أدت تقنيات اختراق الواجهة الأمامية لشركة Safe + الهندسة الاجتماعية إلى جعل السوق يفكر في البادئ سيئ السمعة - مجموعة القراصنة الكورية الشمالية Lazarus Group. في حالات تاريخية سابقة، تم سرقة كل من Radiant Capital وWazirX باستخدام أساليب مماثلة، بدءًا من قيام الموظفين بغزو واستبدال محتوى التوقيع بتوقيعات متعددة، وترقية العقد الآمن لاستبداله بعقد ضار تم نشره، وبعد نجاح العملية، نقل الأموال بسرعة إلى الخلاط وسحبها، ثم الاختفاء دون أن يترك أثرا.

تم تأكيد هذا الشك. بعد أربع ساعات من الحادث، قدم المحقق ZachXBT أدلة قاطعة، مؤكدًا أن الهجوم على Bybit تم تنفيذه من قبل مجموعة القراصنة الكورية الشمالية Lazarus Group. من منظور مهين، لا شك أن لعازر يمثل حضورًا مرعبًا في هذه الصناعة. قادمة من كوريا الشمالية، وهي دولة ذات مستوى منخفض من التحديث، تعد مجموعة Lazarus واحدة من أكبر مجموعات القراصنة في العالم، وهي منفصلة تمامًا وسخيفة. كانت الحملة الأولى لمجموعة لازاروس هي عملية طروادة في عام 2009، حيث استخدم القراصنة هجوم DDOS شائعًا لاختراق الحكومة الكورية الجنوبية وزرعوا بنجاح نصًا تذكاريًا ليوم الاستقلال في سجلات التمهيد الرئيسية (MBR) لـ 36 موقعًا على الويب. وبعد ذلك، تعرضت شركة سوني بيكتشرز وبنك الاحتياطي الفيدرالي في نيويورك للهجوم الواحد تلو الآخر، وأثر هجوم الفدية WannaCry على ما يقرب من 200 ألف جهاز كمبيوتر في 150 دولة، ما جعله مشهورًا بين عشية وضحاها. ابتداءً من عام 2017، بدأت مجموعة القراصنة هذه في تحويل اهتمامها إلى مجال التشفير الأكثر مجهولية. لقد تعرضت كل من Bithumb وNicehash لهجمات خبيثة. ففي السنوات الأخيرة، كانت كل من 620 مليون دولار مسروقة من Ronin و100 مليون دولار مسروقة من Horizon Bridge من نصيب هذه المنظمة. أفاد تقرير صادر عن منصة أمن البلوكشين Immunefi أن مجموعة Lazarus تسببت في خسائر تزيد عن 300 مليون دولار في هجمات قرصنة العملات المشفرة في عام 2023، وهو ما يمثل 17.6٪ من إجمالي الخسائر في ذلك العام. في عام 2024، تعرضت WazirX أيضًا للهجوم، مما أدى إلى خسارة 234.9 مليون دولار من الأصول المشفرة.

كانت الهجمات ناجحة بشكل متكرر وكان حجمها ضخمًا. حتى أن وزارة العدل الأمريكية لم تتمكن من تعقبها. لقد خلقت هذه المنظمة حالة من الفوضى في عالم الإنترنت، وولدت باستمرار دخلًا من النقد الأجنبي لبلدها الأم، كوريا الشمالية. قد يتساءل البعض كيف تستطيع كوريا الشمالية تدريب قراصنة أقوياء إلى هذه الدرجة؟ وفي الواقع، هذه أيضاً خطوة لا خيار أمام كوريا الشمالية سوى اتخاذها. وفيما يتصل بالعقوبات الطويلة الأجل، وبالمقارنة بقضايا الدفاع والأمن الوطني التي تتطلب استثمارات فعلية ضخمة مثل الأسلحة والمدفعية، أصبح تدريب القراصنة في العالم الرقمي هو الحل الأكثر فعالية من حيث التكلفة بالنسبة لكوريا الشمالية. منذ ثمانينيات القرن العشرين، بدأت كوريا الجنوبية في تدريب القراصنة تحت الاسم الرمزي "الحرب السرية"، حيث قامت بتجنيد الطلاب من جامعة الأتمتة كقاعدة أساسية. ويقال إن معدل إزالة التطبيقات يصل إلى 80%، وحتى إذا دخلت المدرسة، فيجب عليك الخضوع لتدريب صارم لمدة 9 سنوات. سيتم تكليفك بمهام منذ سن مبكرة وتقسيمك إلى مجموعات مختلفة وفقًا لمنطقة الهجوم. قد تصبح حتى متخفيًا وتندمج في الثقافة المحلية لإكمال أهداف مهمتك.

بالطبع، هناك الكثير من الدخل، حيث يصل الراتب الشهري إلى 2000 دولار أمريكي وشقق فاخرة تزيد مساحتها عن 185 مترًا مربعًا في وسط العاصمة. ورغم أن هذا قد لا يبدو ذا قيمة كبيرة بالنسبة للقراصنة، إلا أنه في كوريا الشمالية حيث يقل متوسط الدخل السنوي عن 1000 دولار أمريكي، يمكن اعتبارهم قمة الهرم.

من الصعب تقييم الخير والشر في عالم الكبار. بالنسبة للمستخدمين الذين عانوا من الكارثة، يمكن اعتبار لازاروس شرًا خالصًا. ومع ذلك، بالنسبة لكوريا الشمالية، فإن كل عمل يقوم به القراصنة يمثل عائدات ومساهمة للبلاد. بالنسبة للناس العاديين، قد يكون خيرًا كبيرًا. في تداخل الخير والشر، كل ما يستطيع مجال التشفير فعله هو تحسين معايير الأمن بشكل مستمر، وصياغة آليات أمنية أكثر اكتمالاً وحلول للأزمات، لمواجهة الهجمات الشرسة، والحفاظ على الأصول الهشة في الغابة المظلمة.

ومن الجدير بالذكر أن حادثة Bybit هذه هي بلا شك عملية إنقاذ عظيمة في تاريخ التشفير. بغض النظر عن السبب، فإن الثقة والشجاعة التي أظهرها عالم التشفير في العمل معًا كصناعة كاملة لا تزال تلمس السوق وتصبح شعاعًا نادرًا للإنسانية في زمن القمامة. ربما يعلم الجميع أن سوق اليوم لم يعد قادرًا على تحمل هجوم قرصنة آخر بهذا الحجم. ومن المثير للاهتمام للغاية أنه في مواجهة مثل هذا الهجوم عالي القيمة، يبدو أن الجهات التنظيمية في الولايات المتحدة التي تحب الاختصاص القضائي طويل الأمد تظل صامتة، وأن عصر التنظيم الجديد يستحق ذلك بجدارة.

ولكن مهما كان الأمر، فإن تحسين الأمان يشكل أولوية يجب على جميع المستخدمين الانتباه إليها عن كثب. وهذه المرة يتعلق الأمر بشركة Bybit ذات رأس المال الجيد، لذا فإن جميع الموظفين يظهرون دعمهم. وعلى الرغم من أن المبلغ المسروق كبير، إلا أنه يمثل ربح شركة Bybit لمدة عام واحد فقط. ومع ذلك، فإن دائرة العملات المشفرة لا تقتصر أبدًا على شركة Bybit. ومن المعتاد في الصناعة أن يتعرض المستثمرون الأفراد للسرقة دون أي تموج، ودون مساعدة، ويخسرون ثرواتهم بسهولة. بالنسبة للمستخدمين العاديين، فإن كيفية تحقيق التوازن بين الأمن والكفاءة سوف تكون قضية أبدية.

Catherine

Catherine