المصدر: ArkStream Capital

المقدمة

في الماضي، لعبت تكنولوجيا التشفير دورًا حاسمًا في تقدم الحضارة الإنسانية، خاصة في لقد لعب مجال تكنولوجيا المعلومات دورًا لا يمكن الاستغناء عنه. إنه لا يوفر حماية قوية لنقل البيانات وتخزينها في مختلف المجالات فحسب، بل تم دمج نظام التشفير غير المتماثل للمفتاح العام والخاص ووظيفة التجزئة بشكل إبداعي بواسطة ساتوشي ناكاموتو في عام 2008 لتصميم حل لإثبات العمل وقد عززت آلية المشكلة ولادة البيتكوين، وهي عملة رقمية ثورية، وفتحت حقبة جديدة من صناعة البلوكشين.

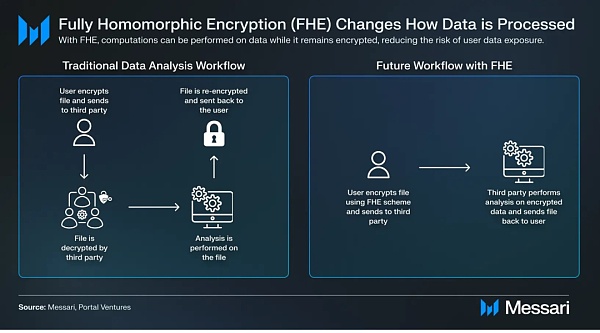

مع التطور المستمر والتطور السريع لصناعة blockchain، تستمر سلسلة من تقنيات التشفير المتطورة في الظهور، بما في ذلك إثبات المعرفة الصفرية (ZKP)، والحوسبة متعددة الأطراف (MPC) والتشفير المتماثل تمامًا. التشفير (FHE ) وما إلى ذلك هي الأبرز. تم استخدام هذه التقنيات على نطاق واسع في سيناريوهات متعددة، مثل ZKP جنبًا إلى جنب مع حل Rollup لحل مشكلة "المثلث المستحيل" لـ blockchain، وMPC جنبًا إلى جنب مع نظام المفتاح العام والخاص لتعزيز التطبيق واسع النطاق لبوابات المستخدم (التبني الجماعي). أما بالنسبة للتشفير المتماثل بالكامل FHE، والذي يعتبر واحدًا من الكؤوس المقدسة للتشفير، فإن خصائصه الفريدة تمكن الأطراف الثالثة من إجراء أي عدد من الحسابات والعمليات على البيانات المشفرة دون فك تشفيرها، وبالتالي تحقيق خصوصية قابلة للتركيب على السلسلة توفر الحوسبة إمكانيات جديدة لمجالات وسيناريوهات متعددة.

نظرة عامة سريعة على FHE

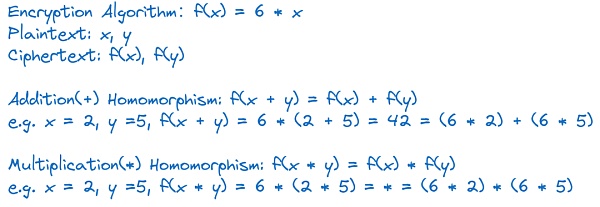

عندما نذكر FHE (التشفير المتماثل بالكامل)، يمكننا أولاً فهم المعنى الكامن وراء اسمه. معنى. بادئ ذي بدء، يرمز HE إلى تقنية التشفير المتماثل. وتتمثل ميزتها الأساسية في أنها تسمح بالحسابات والعمليات على النص المشفر، ويمكن تعيين هذه العمليات مباشرة إلى نص عادي، أي أن الخصائص الرياضية للبيانات المشفرة تظل دون تغيير. يعني الحرف "F" في FHE أن هذا التماثل قد وصل إلى مستوى جديد تمامًا، مما يسمح بإجراء حسابات وعمليات غير محدودة على البيانات المشفرة.

للمساعدة في الفهم، نختار تعمل أبسط دالة خطية بمثابة خوارزمية تشفير، ويتم توضيح التجانس الإضافي والتجانس المضاعف بالتزامن مع عملية واحدة. بالطبع، يستخدم FHE الفعلي سلسلة من الخوارزميات الرياضية الأكثر تعقيدًا، وهذه الخوارزميات تتطلب الكثير من موارد الحوسبة (وحدة المعالجة المركزية والذاكرة).

على الرغم من المبادئ الرياضية لـ FHE إنها عميقة، إنها معقدة، لكننا لن نخوض في الكثير من التفاصيل هنا. ومن الجدير بالذكر أنه في مجال التشفير المتماثل، بالإضافة إلى FHE، هناك أيضًا شكلان من التشفير المتماثل جزئيًا والتشفير المتماثل جزئيًا. يكمن الاختلاف الرئيسي بينهما في أنواع العمليات التي تدعمها وعدد العمليات المسموح بها، ولكنها توفر أيضًا إمكانية تنفيذ الحسابات والعمليات على البيانات المشفرة. ومع ذلك، من أجل إبقاء المحتوى موجزًا، لن نناقشه بعمق هنا.

في صناعة FHE، على الرغم من وجود العديد من الشركات المعروفة المشاركة في البحث والتطوير، فقد سلطت Microsoft وZama الضوء على سهولة الاستخدام والتأثير التي لا مثيل لها من خلال منتجاتها الممتازة مفتوحة المصدر (مكتبات الأكواد). إنها توفر للمطورين تطبيقات FHE مستقرة وفعالة، وقد عززت هذه المساهمات بشكل كبير التطوير المستمر والتطبيق الواسع النطاق لتقنية FHE.

Microsoft's SEAL: مكتبة FHE تم إنشاؤها بعناية بواسطة Microsoft Research، والتي لا تدعم التشفير المتماثل بالكامل فحسب، ولكنها متوافقة أيضًا مع التشفير المتماثل جزئيًا. يوفر SEAL واجهة C++ فعالة ويحسن أداء وكفاءة الحوسبة بشكل كبير من خلال دمج العديد من خوارزميات وتقنيات التحسين.

Zama's TFHE: هي مكتبة مفتوحة المصدر تركز على التشفير المتماثل عالي الأداء. توفر TFHE الخدمات من خلال واجهة لغة C وتستخدم سلسلة من تقنيات وخوارزميات التحسين المتقدمة لتحقيق سرعة حوسبة أسرع واستهلاك أقل للموارد.

وفقًا للفكرة الأكثر تبسيطًا، تكون عملية تجربة FHE تقريبًا كما يلي:

إنشاء المفاتيح: استخدم مكتبة/إطار عمل FHE لإنشاء زوج من المفاتيح العامة والخاصة.

تشفير البيانات: استخدم المفتاح العام لتشفير البيانات التي تحتاج إلى معالجتها بواسطة حسابات FHE.

إجراء عملية حسابية متجانسة: استخدم وظيفة الحساب المتماثلة التي توفرها مكتبة FHE لإجراء عمليات حسابية متنوعة على البيانات المشفرة، مثل الجمع والضرب وما إلى ذلك.

فك تشفير النتيجة: عندما تحتاج إلى عرض نتيجة الحساب، يستخدم المستخدم الشرعي المفتاح الخاص لفك تشفير نتيجة الحساب.

في ممارسة FHE، يعد مخطط إدارة مفاتيح فك التشفير (التوليد والتداول والاستخدام، وما إلى ذلك) أمرًا بالغ الأهمية بشكل خاص. نظرًا لأن نتائج الحساب والتشغيل للبيانات المشفرة تحتاج إلى فك تشفير لاستخدامها في أوقات وسيناريوهات معينة، يصبح مفتاح فك التشفير هو الأساس لضمان أمان وسلامة البيانات الأصلية والبيانات المعالجة. فيما يتعلق بإدارة مفاتيح فك التشفير، فإن المخطط لديه في الواقع العديد من أوجه التشابه مع إدارة المفاتيح التقليدية، ولكن بالنظر إلى خصوصية FHE، يمكن أيضًا تصميم استراتيجية أكثر صرامة وتفصيلاً.

بالنسبة لـ blockchain، نظرًا لخصائصها اللامركزية والشفافية وعدم التلاعب، فإن نظام الحساب الآمن متعدد الأطراف (Threshold Multi-Party Computation، TMPC) الذي يقدم الحدود هو خيار محتمل للغاية. يسمح هذا المخطط لعدة مشاركين بإدارة مفتاح فك التشفير والتحكم فيه بشكل مشترك، وفقط عند الوصول إلى رقم عتبة محدد مسبقًا (أي عدد المشاركين)، يمكن فك تشفير البيانات بنجاح. لا يؤدي ذلك إلى تحسين أمان الإدارة الرئيسية فحسب، بل يقلل أيضًا من خطر تعرض عقدة واحدة للخطر، مما يوفر ضمانًا قويًا لتطبيق FHE في بيئة blockchain.

وضع أساس fhEVM

من منظور الحد الأدنى من التطفل، فإن الطريقة الأكثر مثالية لتحقيق تطبيق FHE على blockchain هي Encapsulated كمكتبة عالمية لرموز العقود الذكية لضمان سهولة النقل والمرونة. ومع ذلك، فإن فرضية هذا الحل هي أن الآلة الافتراضية للعقد الذكي يجب أن تدعم مجموعة التعليمات المحددة للعمليات الرياضية المعقدة وعمليات التشفير التي تتطلبها FHE مسبقًا. إذا لم يتمكن الجهاز الظاهري من تلبية هذه المتطلبات، فيجب تخصيص البنية الأساسية للجهاز الظاهري وتحويلها للتكيف مع احتياجات خوارزمية FHE لتحقيق التكامل السلس.

باعتبارها جهازًا افتراضيًا تم اعتماده على نطاق واسع وتم إثباته لفترة طويلة، أصبح EVM بطبيعة الحال الخيار الأول لتنفيذ FHE. ومع ذلك، هناك عدد قليل جدًا من الممارسين في هذا المجال، ومن بينهم، لاحظنا مرة أخرى شركة Zama التي توفر TFHE مفتوحة المصدر. اتضح أن Zama لا توفر مكتبة TFHE الأساسية فحسب، بل باعتبارها شركة تكنولوجيا تركز على تطبيق تقنية FHE في مجالات الذكاء الاصطناعي و blockchain، فقد أطلقت أيضًا منتجين مهمين مفتوحي المصدر: Concrete ML و fhEVM. يركز Concrete ML على حوسبة خصوصية التعلم الآلي. من خلال Concrete ML، يمكن لعلماء البيانات وممارسي تعلم الآلة تدريب واستنتاج نماذج التعلم الآلي على البيانات الحساسة مع حماية الخصوصية، وبالتالي الاستفادة الكاملة من موارد البيانات دون القلق بشأن تسرب الخصوصية. منتج آخر، fhEVM، هو جهاز EVM متجانس بالكامل يدعم Solidity لحوسبة الخصوصية. يسمح fhEVM للمطورين باستخدام تقنية التشفير المتماثل بالكامل في عقود Ethereum الذكية لتحقيق حماية الخصوصية والحوسبة الآمنة.

من خلال قراءة المعلومات الموجودة على fhEVM، نفهم أن الميزات الأساسية لـ fhEVM هي:

-

fhEVM: على مستوى الكود الثانوي غير EVM، يتم توفير دعم تشغيل FHE في شكل وظائف مضمنة من خلال دمج عقود متعددة مجمعة مسبقًا في حالات مختلفة من مكتبة Zama مفتوحة المصدر FHE. بالإضافة إلى ذلك، تم إنشاء ذاكرة EVM ومنطقة تخزين محددة خصيصًا لـ FHE لتخزين نص FHE المشفر وقراءته وكتابته والتحقق منه؛

مصمم بناءً على آلية فك التشفير لبروتوكول العتبة الموزع: يدعم مفاتيح FHE العالمية لخلط البيانات المشفرة بين عدة مستخدمين وعقود متعددة، والتخزين على السلسلة لمفاتيح التشفير، بالإضافة إلى التشفير غير المتزامن لمشاركة مفاتيح فك التشفير مع نظام حوسبة آمن متعدد الأطراف بين آليات التحقق المتعددة؛

مكتبة العقود الصلبة التي تخفض الحد الأدنى للمطورين: أنواع البيانات المشفرة المصممة لـ FHE، وأنواع العمليات، ومكالمات فك التشفير، والمخرجات المشفرة؛

توفر Zama's fhEVM نقطة انطلاق قوية لتقنية FHE في تطبيقات blockchain. ومع ذلك، بالنظر إلى أن Zama تركز بشكل أساسي على البحث والتطوير التكنولوجي، فإن حلولها أكثر تقنية، وفي التنفيذ الهندسي هناك القليل من التفكير نسبيًا في التطبيقات التجارية. لذلك، في عملية الترويج لـ fhEVM في التطبيقات العملية، قد تواجه العديد من التحديات غير المتوقعة، بما في ذلك على سبيل المثال لا الحصر، مشكلات العتبة التقنية وتحسين الأداء.

بناء FHE-Rollups البيئي

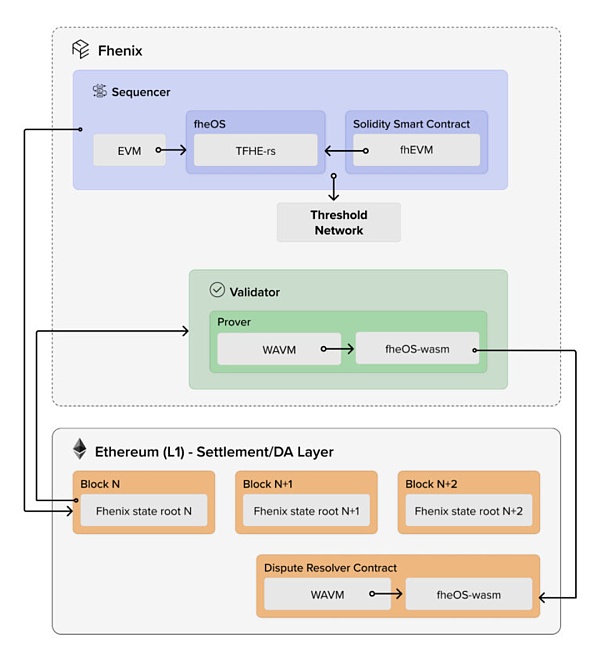

لا يشكل fhEVM البسيط في حد ذاته مشروعًا أو نظامًا بيئيًا كاملاً وحده، فهو أشبه بواحد من العملاء الأكثر تنوعًا في نظام Ethereum البيئي. لكي يكون fhEVM مشروعًا مستقلاً، يجب أن يعتمد على بنية عامة على مستوى السلسلة أو يعتمد حلول Layer2/Layer3. سيتناول الاتجاه التطويري لسلسلة FHE العامة حتماً كيفية تقليل التكرار وإهدار موارد حوسبة FHE بين عقد التحقق الموزعة. على العكس من ذلك، يمكن لحل Layer2/Layer3، والذي يوجد بحد ذاته كطبقة تنفيذ للسلسلة العامة، تخصيص عمل الحوسبة لعدد قليل من العقد، مما يقلل بشكل كبير من ترتيب حجم عبء الحوسبة. لهذا السبب، تستكشف Fhenix، باعتبارها شركة رائدة، بنشاط الجمع بين تقنية fhEVM وRollup، وتقترح بناء حل FHE-Rollups Layer 2 متقدم.

بالنظر إلى أن تقنية ZK Rollups تتضمن آليات ZKP معقدة وتتطلب موارد حاسوبية ضخمة لإنشاء البراهين المطلوبة للتحقق، جنبًا إلى جنب مع خصائص FHE الكاملة نفسها، فإن تنفيذ حل FHE-Rollups مباشرةً استنادًا إلى ZK Rollups سوف تواجه العديد من التحديات. لذلك، في المرحلة الحالية، مقارنة بـ ZK Rollups، يعد اعتماد حل Optimistic Rollups كخيار تقني لشركة Fhenix أكثر عملية وكفاءة.

تتضمن مجموعة تقنيات Fhenix بشكل أساسي المكونات الرئيسية التالية: متغير من أداة إثبات الاحتيال الخاصة بـ Arbitrum Nitro، والتي يمكنها إجراء إثبات الاحتيال في WebAssembly، لذلك، يمكن تجميع منطق FHE في WebAssembly أولاً للتشغيل الآمن. توفر مكتبة fheOS الأساسية جميع الوظائف اللازمة لدمج منطق FHE في العقود الذكية. تعد شبكة خدمة العتبة (TSN) مكونًا مهمًا آخر، فهي تستضيف مفاتيح الشبكة المشتركة بشكل سري، وتقسمها إلى مشاركات متعددة باستخدام تقنية المشاركة السرية الخاصة بالخوارزمية لضمان الأمان، وتكون مسؤولة عن مهام مثل فك تشفير البيانات عند الضرورة.

استنادًا إلى مجموعة التكنولوجيا المذكورة أعلاه ، أصدرت Fhenix أول نسخة عامة لها، Fhenix Frontier. على الرغم من أن هذا إصدار مبكر به العديد من القيود والوظائف المفقودة، إلا أنه يوفر بالفعل تعليمات شاملة لاستخدام مكتبات أكواد العقود الذكية، وSolidity APIs، وسلاسل أدوات تطوير العقود (مثل Hardhat/Remix)، ومكتبات JavaScript التفاعلية الأمامية، وما إلى ذلك. . يمكن للمطورين وأطراف المشاريع البيئية المهتمين بهذا الرجوع إلى الوثائق الرسمية للاستكشاف.

معالجات FHE المساعدة لـ Chain-Agnostic

استنادًا إلى FHE-Rollups، تقدم Fhenix بذكاء وحدة Relay، بهدف تمكين أنواع مختلفة من السلاسل العامة، L2 وتمكنهم شبكات L3 من الوصول إلى المعالجات المساعدة FHE لاستخدام وظائف FHE. وهذا يعني أنه حتى لو كانت سلسلة المضيف الأصلية لا تدعم FHE، فيمكنك الآن الاستمتاع بشكل غير مباشر بوظائف FHE القوية. ومع ذلك، نظرًا لأن فترة تحدي إثبات FHE-Rollups عادةً ما تصل إلى 7 أيام، فإن هذا يحد من تطبيق FHE على نطاق واسع إلى حد ما. ومن أجل التغلب على هذا التحدي، تعاونت Fhenix مع EigenLayer لتوفير قناة أسرع وأكثر ملاءمة لخدمات معالجات FHE المشتركة من خلال آلية EigenLayer's Restake، مما أدى إلى تحسين كفاءة ومرونة معالجات FHE بالكامل بشكل كبير.

تعد عملية استخدام معالجات FHE بسيطة وواضحة:

عقد التطبيق موجود على المعالج المساعد FHE لاستدعاء سلسلة المضيف لإجراء عمليات حسابية مشفرة

طلب قائمة انتظار عقد الترحيل

تستمع عقدة الترحيل إلى عقد الترحيل وإعادة توجيه المكالمة إلى Fhenix Rollup مخصص

يقوم FHE Rollup بتنفيذ عمليات حساب FHE

مخرج فك تشفير شبكة العتبة

تقوم عقدة الترحيل بإرسال النتيجة والدليل المتفائل إلى العقد

العقد يتحقق من الإثبات المتفائل ويرسل النتيجة للمتصل

يستمر عقد التطبيق في تنفيذ العقد بناءً على نتيجة المكالمة

دليل المشاركة في Fhenix

إذا كنت كمطور، فيمكنك التعمق في وثائق Fhenix وتطوير تطبيقاتك من نوع FHE بناءً على هذه المستندات لاستكشاف إمكاناتها في التطبيقات العملية.

إذا كنت مستخدمًا، فقد ترغب في تجربة التطبيقات اللامركزية التي توفرها FHE-Rollups من Fhenix وتجربة أمان البيانات وحماية الخصوصية التي توفرها FHE.

إذا كنت باحثًا، فمن المستحسن بشدة أن تقرأ وثائق Fhenix بعناية للحصول على فهم متعمق للمبادئ والتفاصيل الفنية وآفاق تطبيق FHE، وذلك لتقديم مساهمات أكثر قيمة في مجال البحث الخاص بك.

أفضل سيناريوهات تطبيق FHE

أظهرت تقنية FHE نطاقًا واسعًا من آفاق التطبيقات، خاصة في الألعاب ذات السلسلة الكاملة وDeFi وIn مجالات مثل الذكاء الاصطناعي، نحن نؤمن إيمانًا راسخًا بأن لديها إمكانات تطوير هائلة ومساحة تطبيق واسعة في هذه المجالات:

الخصوصية المحمية ألعاب كاملة السلسلة: توفر تقنية FHE ضمانات تشفير قوية للمعاملات المالية وعمليات اللاعبين في اقتصاد اللعبة، مما يمنع بشكل فعال التلاعب في الوقت الفعلي ويضمن نزاهة اللعبة وحيادها. وفي الوقت نفسه، يمكن لـ FHE أيضًا إخفاء هوية أنشطة اللاعبين، مما يقلل بشكل كبير من مخاطر تسرب الأصول المالية والمعلومات الشخصية للاعبين، وبالتالي حماية خصوصية اللاعبين وأمنهم بشكل كامل.

DeFi/MEV: مع التطور المزدهر لأنشطة DeFi، أصبحت العديد من عمليات DeFi أهدافًا لهجمات MEV في الغابة المظلمة. من أجل حل هذا التحدي، يمكن لـ FHE حماية البيانات الحساسة التي لا ترغب في تسريبها إلى DeFi بشكل فعال، مثل عدد المراكز، وخطوط التصفية، وانزلاق المعاملات، وما إلى ذلك، مع ضمان حساب منطق الأعمال ومعالجته. من خلال تطبيق FHE، يمكن تحسين صحة DeFi على السلسلة بشكل كبير، وبالتالي تقليل تكرار سلوك MEV السيئ بشكل كبير.

الذكاء الاصطناعي: يعتمد تدريب نماذج الذكاء الاصطناعي على مجموعات البيانات عندما يتعلق الأمر باستخدام البيانات الفردية للتدريب، يصبح ضمان أمان البيانات الفردية الحساسة هو الشرط الأساسي الأول. لهذا السبب، أصبحت تقنية FHE حلاً مثاليًا لتدريب نموذج الذكاء الاصطناعي على بيانات الخصوصية الفردية، فهي تسمح للذكاء الاصطناعي بمعالجة البيانات المشفرة لإكمال عملية التدريب دون الكشف عن أي معلومات شخصية حساسة.

تقدير مجتمع FHE

لا يعتمد تطوير التكنولوجيا فقط على خصائصها الأساسية يمكن تحقيقه. لتحقيق النضج التكنولوجي والتقدم المستمر، يجب أن نعتمد على التحسين المستمر للبحث والتطوير الأكاديمي وبناء المجتمع النشط. وفي هذا الصدد، أصبح FHE الكأس المقدسة للتشفير، وقد تم الاعتراف بإمكانياته وقيمته على نطاق واسع منذ فترة طويلة. في عام 2020، قدم فيتاليك بوتيرين تقديرًا ودعمًا عاليين لتقنية FHE في مقالته "استكشاف التشفير المتماثل بالكامل". لقد تحدث مؤخرًا مرة أخرى على وسائل التواصل الاجتماعي، الأمر الذي عزز بلا شك هذا الموقف ودعا إلى المزيد من الموارد والقوة لتطوير تكنولوجيا FHE. وفي المقابل، تنشأ باستمرار مشاريع جديدة ومنظمات بحثية وتعليمية غير ربحية، ويستمر ضخ أموال السوق، ويبدو أن كل هذا يشير إلى أن المقدمة للانفجار التكنولوجي على وشك البدء.

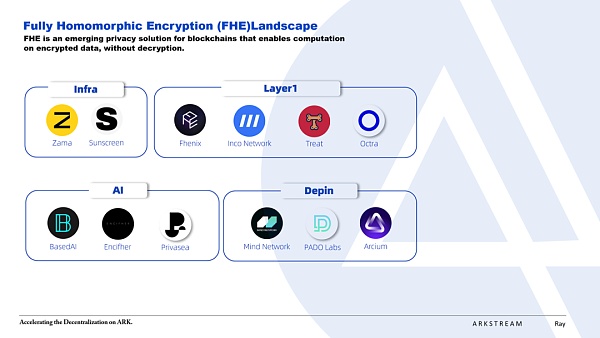

الأولي FHE المحتملة البيئة

في المراحل الأولى من تطوير النظام البيئي FHE، بالإضافة إلى المشاريع عالية الجودة لشركة خدمات التكنولوجيا الأساسية الأساسية Zama والشركة العالية -profile Fhenix، كانت هناك أيضًا سلسلة من نفس المشاريع المتميزة التي تستحق فهمنا واهتمامنا العميق:

واقي الشمس : تم إنشاء مترجم FHE من خلال البحث والتطوير في الخدمة الذاتية، ودعم لغة البرمجة التقليدية التي يتم تحويلها إلى FHE، ويتم تصميم التخزين اللامركزي للنص المشفر المقابل لـ FHE، وأخيرًا يتم إخراج ميزات FHE لتطبيقات Web3 في شكل SDK

شبكة العقل: بالاشتراك مع آلية EigenLayer's Restakeing، تم تصميم شبكة FHE خصيصًا لتوسيع نطاق الأمان لشبكات الذكاء الاصطناعي وشبكات DePIN

مختبرات PADO: الإطلاق zkFHE، الذي يدمج ZKP وFHE، ويبني شبكة حوسبة لا مركزية فوقها

مختبرات PADO: p>

**Arcium : **المعروف سابقًا باسم بروتوكول خصوصية Solana Elusiv، تم تحويله مؤخرًا إلى شبكة حوسبة سرية متوازية مدمجة مع FHE

شبكة Inco: استنادًا إلى fhEVM الخاص بـ Zama، تركز على تحسين تكلفة الحوسبة وكفاءة FHE، ثم تطوير طبقة بيئية كاملة 1

العلاج: تم إنشاؤه بشكل مشترك بواسطة فريق Shiba وZama، وهو مخصص لـ FHE Layer3 الذي يعمل على توسيع نظام Shiba البيئي

octra: شبكة FHE تم تطويرها استنادًا إلى OCaml وAST وResonML وC++ التي تدعم بيئات التنفيذ المعزولة

BasedAI: شبكة موزعة تدعم إدخال وظائف FHE في نماذج LLM

Encifher: BananaHQ سابقًا، والتي أعيدت تسميتها الآن إلى Rize Labs، تقوم ببناء FHEML حول FHE< /p>

Privasea: تستخدم شبكة FHE التي أنشأها فريق NuLink الأساسي إطار عمل Zama's Concrete ML لتحقيق حماية خصوصية البيانات أثناء عملية استنتاج ML في مجال الذكاء الاصطناعي

بالنسبة للمؤسسات البحثية والتعليمية غير الربحية، نوصي بشدة بـ FHE.org وFHE Onchain، اللذين يوفران موارد قيمة للبحث الأكاديمي والتعميم التعليمي للنظام البيئي بأكمله.

نظرًا للمساحة المحدودة، لا يمكننا إدراج جميع المشاريع المتميزة في نظام FHE البيئي. ولكن يرجى الاعتقاد بأن هذا النظام البيئي يحتوي على إمكانات وفرص غير محدودة، والتي تستحق مواصلة استكشافنا واستكشافنا المتعمق.

الملخص /strong>

نحن متفائلون بشأن آفاق تقنية FHE ولدينا توقعات عالية لمشروع Fhenix. بمجرد إطلاق شبكة Fhenix الرئيسية وإطلاقها رسميًا، نتوقع أن يتم تحسين التطبيقات في مختلف المجالات بفضل تقنية FHE. ونحن نؤمن إيمانا راسخا بأن هذا المستقبل المليء بالابتكار والحيوية أصبح في متناول اليد بالفعل.

المراجع

https://zama.ai/

https://github.com/microsoft/SEAL

https://www.fhenix.io/

https://mindnetwork.xyz/< /p>

https://www.inco.org/

https://x.com/treatsforShib

https://docs.octra.org/

https://x.com/encifherio

https://www.getbased.ai/

https://www.privasea.ai/< /span

https://x.com/fhe_org

https://x.com/FHEOnchain

https://vitalik.eth.limo/general /2020 /07/20/homomorphic.html

https://x.com/MessariCrypto/status/1720134959875457352< /p>

https://foresightnews.pro/article/detail/59947

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Beincrypto

Beincrypto Others

Others 链向资讯

链向资讯