OP_Codesを語る:AVMはビットコイン・プログラミング時代をどう "再起動 "させるか?

ビットコインは選択によってデジタルゴールドになる、AtomicalsプロトコルのAVMはビットコインプログラミング時代を「再起動」させる可能性がある

JinseFinance

JinseFinance

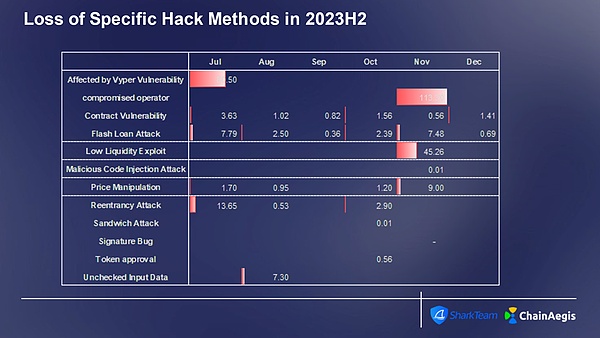

出典:SharkTeam

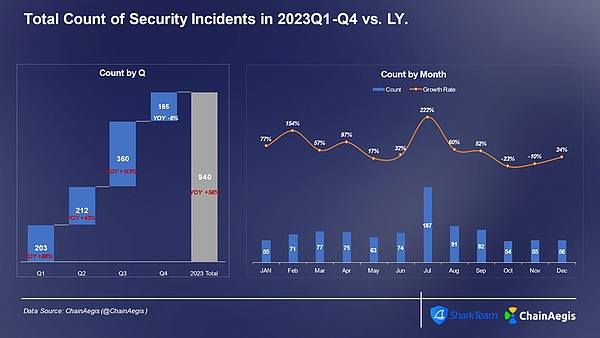

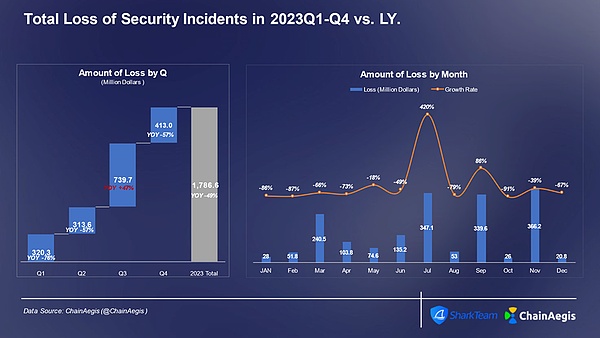

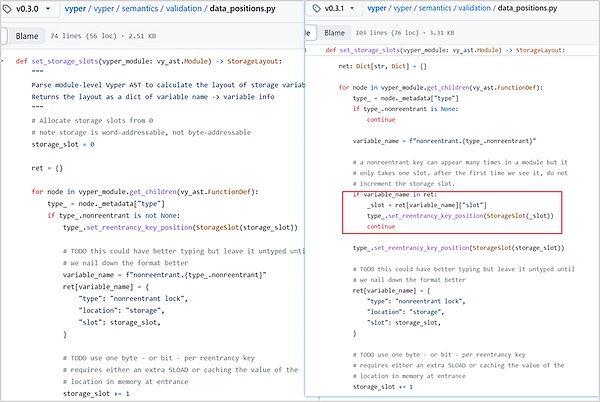

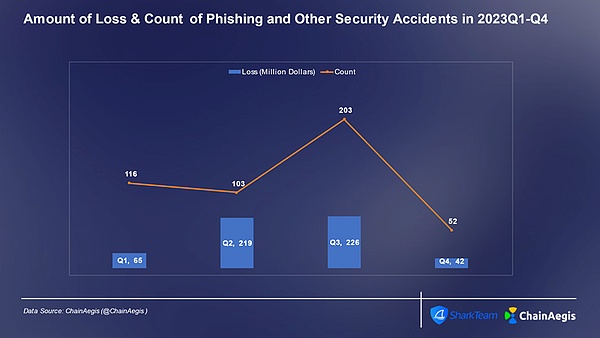

2023年、Web3業界では大小合わせて940件以上のセキュリティインシデントが発生し、2022年と比較して50%以上増加、被害額は17億9000万ドルに上った。.このうち、第3四半期に最も多くのセキュリティ・インシデント(360件)と最大の損害(7億4000万ドル)が発生し、損害額は2022年比で47%増加した。特に7月は187件のセキュリティ・インシデントが発生し、損害額は3億5000万ドルに上りました。

Figure: Web 3 2023年四半期/月別セキュリティインシデント

図:Web 3 2023年四半期/月次セキュリティインシデント損失額(百万ドル)

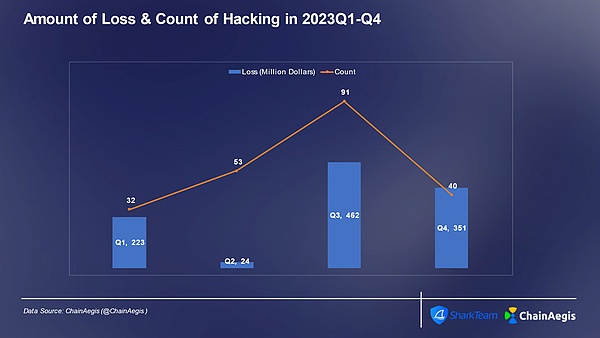

まず、ハッキングは引き続き大きな損失の原因となっています。2023年にはハッキングによるインシデントが216件記録され、損失額は10億6,000万ドルに達しました。契約の脆弱性、秘密鍵の盗難、フィッシング攻撃、国家によるハッキングは、依然としてWeb3のエコシステムのセキュリティにとって大きな脅威となっています。

第二に、ラグプルとマネーブッカーズの詐欺は高い傾向にあり、2023年には合計250件のラグプルと詐欺のインシデントが発生し、その頻度はBNBChainで最も高くなっています。詐欺的なプロジェクトは、一見魅力的な暗号プロジェクトをいくつかの偽の流動性とともに掲載することで投資家を参加させ、十分な資金が集まると、突然すべての資金を盗んで資産を送金します。この種の詐欺は投資家に深刻な金銭的損失をもたらし、投資家が正しいプロジェクトを選択する難易度を大幅に高めます。

さらに、Lockbit、Conti、Suncrypt、Montiなど、身代金を集めるために暗号通貨を使用するランサムウェアの傾向があります。 暗号通貨は不換紙幣よりも追跡が難しく、ランサムウェアグループの身元を突き止め、追跡するためにオンチェーン分析ツールを使用することがますます重要になっています。

最後に、暗号通貨のハッキングや詐欺的な身代金要求といったこうした犯罪行為において、悪者は通常、暗号通貨を入手した後、オンチェーンでの資金移動やOTCを通じて資金洗浄を行う必要があります。マネーロンダリングは通常、分散型と中央集権型が混在して行われ、中央集権型の取引所がマネーロンダリングの最も集中的な場所であり、次いでオンチェーンコイン混合プラットフォームが続く。

2023年は、FTX 2.0の再スタート、CoinSecurityに対する制裁、USDTによるハマスなどのアドレスのブロック、2024年1月のSECによるビットコインスポットETFの可決など、Web3の規制における実質的な発展の年でもあり、これらはすべてWeb3の発展への規制当局の関与の深まりを示す画期的な出来事である。.

本レポートでは、2023年のウェブ3のハッキング、ラグプル詐欺、ランサムウェア、暗号通貨のマネーロンダリング、ウェブ3の規制などの主要トピックを体系的に分析し、暗号通貨業界の発展のセキュリティダイナミクスを理解します。

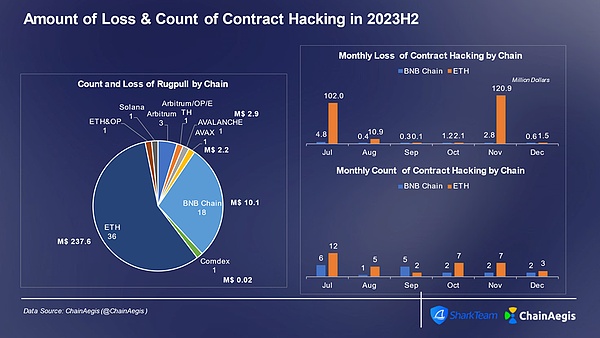

コントラクト脆弱性攻撃は主にイーサで発生し、2023年下半期にイーサで発生したコントラクト脆弱性攻撃は合計36件で、2億ドル以上の損失をもたらし、次いでBNBChain.ビジネスロジックの脆弱性とフラッシュクレジット攻撃による攻撃が依然として最も頻繁に発生しています。

図:2023年第3四半期のハッキング事件と損失額(単位:百万ドル)

Figure: Web 3 2023H2における脆弱性を悪用したハッキングの契約件数と1カ月あたりの損失額

図:Web 3 2023H2の異なるチェーンにおける契約上の脆弱性の悪用件数と1カ月あたりの損失額

攻撃されたプロジェクトの例としてJPEG'dを挙げます:

攻撃者のアドレス:0x6ec21d1868743a44318c3c259a6d4953f9978538

Attacker Contract: 0x9420F8821aB4609Ad9FA514f8D2F5344C3c0A6Ab

0xa84aa065ce61dbb1eb50ab6ae67fc31a9da50dd2c74eefd561661bfce2f1620c

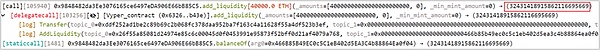

(1) アタッカー(0x6ec21d18)は契約書0x466B85B4を作成し、[Balancer: Vault]から80,000WETHをLightning Loanで借りる。

(2) 攻撃者(0x6ec21d18)は40,000WETHをpETH-ETH-f (0x9848482d)の流動性プールに追加し、32,431PETHを獲得しました。

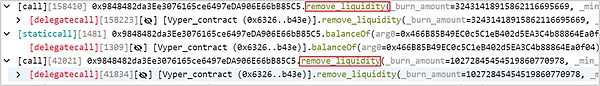

(3)その後、攻撃者(0x6ec21d18)はpETH-ETH-f (0x9848482d)モビリティプールからpETH-ETH-f (0x9848482d)モビリティを削除します。プールからpETH-ETH-f (0x9848482d)のモビリティを繰り返し削除し、流動性を取り除きます。

(4)最終的に、攻撃者(0x6ec21d18)は86,106WETHを獲得し、フラッシュクレジットを返却した後、6,106WETHの利益を手にしました。

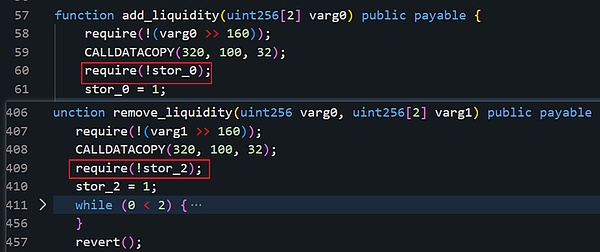

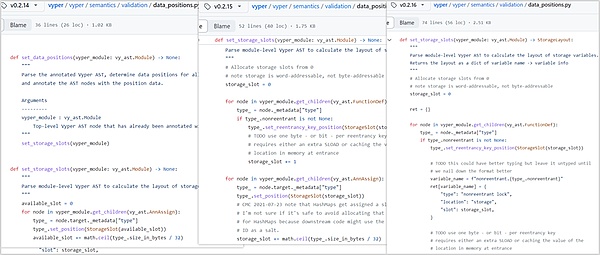

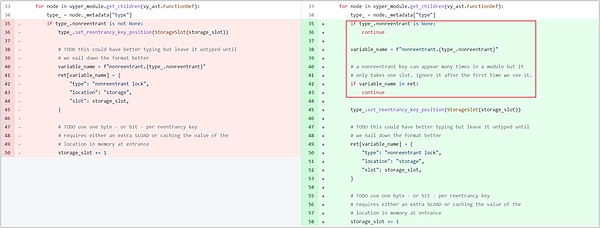

脆弱性分析:この攻撃は典型的な再侵入攻撃です。攻撃対象のプロジェクト契約のバイトコードを逆コンパイルするには、我々は次の図から見つけることができます:add_liquidityとremove_liquidity 2つの関数は、ストレージスロットの値の検証では、検証するストレージスロットは同じではありません。異なるストレージスロットを使用すると、リエントラントロックが失敗する可能性があります。この時点で、Vyperの根本的な設計の脆弱性が疑われます。

カーブの公式ツイートの内容と合わせて。結局のところ、場所はVyperのバージョンの脆弱性です。この脆弱性はバージョン0.2.15、0.2.16、0.3.0に存在し、リエントラントロックの設計に欠陥があります。0.2.15以前の0.2.14と0.3.0以降の0.3.1を比較したところ、コードのこの部分は常に更新されており、古い0.2.14と新しい0.3.1にはこの問題がないことがわかりました。

storage_slotの値は、Vyperのリエントラントロック関連の設定ファイルであるdata_positions.pyで上書きされます。retでは、ロックが最初に取得された時のスロットは0であり、その後、ロックのスロットが1増加した状態で関数が再度呼び出され、その時点でリエントラントロックが無効になります。

フィッシング攻撃は、標的を騙しておびき寄せ、機密情報を取得させたり、悪意のある行動を実行させたりするように設計されたサイバー攻撃の一種です。この種の攻撃は通常、電子メール、ソーシャルメディア、SMS、またはその他の通信チャネルを介して実行され、攻撃者は、秘密鍵、ニーモニック、またはトランザクションの承認を提供するように被害者をおびき寄せるために、プロジェクト所有者、当局、KOLなどの信頼できるエンティティになりすます。契約脆弱性攻撃と同様に、フィッシング攻撃は第3四半期に高い発生率と高い損失を示し、7月の58件を含む合計107件のフィッシング攻撃がありました。

Figure: Number of Phishing Attacks and Amount of Losses per Quarter for Web 3 2023 ($M)

Figure: Number of phishing attack incidents per month in Web 3 2023

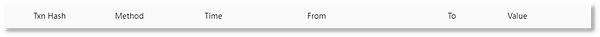

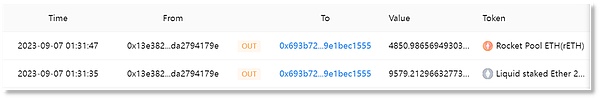

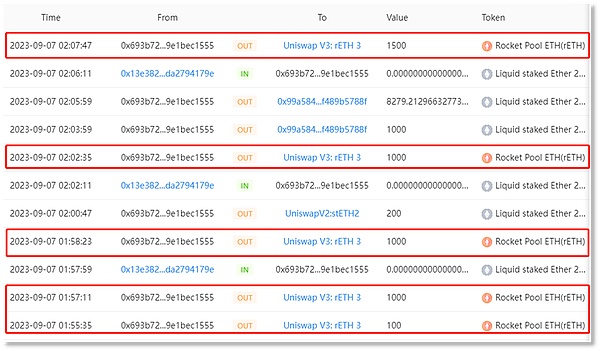

2023年9月7日、アドレス(0x13e382)がフィッシング攻撃を受け、2400万ドル以上の損失が発生しました。フィッシングハッカーは、資金窃盗、資金交換、分散型資金移動を通じて資金を移動させ、最終的に、失われた資金のうち3,800ETHがTornado.Cashに連続して送金され、10,000ETHが中間アドレス(0x702350)に送金され、現在までに中間アドレス(0x4F2F02)に1,078,087DAIが保持されています。

これは典型的なフィッシング攻撃で、攻撃者はウォレットの認証や秘密鍵をだますことでユーザーの資産を盗みます。誰もが注意を払い、警戒することが非常に重要です。

SharkTeamのオンチェーン・ビッグデータ分析プラットフォームであるChainAegis(https://app.chainaegis.com/)の追跡分析によると、典型的なフィッシング攻撃の詐欺プロセス、資金の移動、詐欺師のオンチェーンでの行動を分析します。関連する分析

(1) フィッシング攻撃のプロセス

被害者アドレス(0x13e382)は、'Increase Allowance'を介して詐欺師アドレス(0x13e382)にメッセージを送信します。

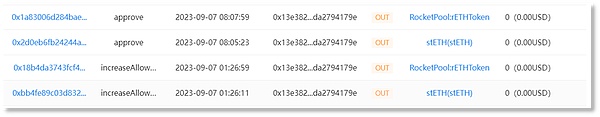

詐欺師アドレス1(0x4c10a4)は、被害者アドレス(0x13e382)の口座から詐欺師アドレス2(0x693b72)に9,579 StETH、約1、532万米ドルです。

詐欺師アドレス1(0x4c10a4)は、被害者アドレス(0x13e382)の口座から詐欺師アドレス2(0x693b72)に約841万米ドルの4850rethを送金しました。

(2) 資産の交換及び譲渡

rETH換金:

ETHの一部がDAIに変換される。2 (0x693b72) は1,000 ETHをUniswapV3プラットフォーム経由で1,635,047.761675421713685327 DAIに変換しました。詐欺師は盗んだ資金を分散型資金移動手段で複数の仲介ウォレットアドレスに送金し、合計で1,635,139 DAIと13,785 ETHになりました。785 ETHは中間アドレス(0x4F2F02)に、2,000 ETHは中間アドレス(0x2ABdC2)に、10,000 ETHは中間アドレス(0x702350)に送金された。さらに、中間アドレス(0x4F2F02)は翌日、1,635,139 DAIを受け取りました

中間ウォレットアドレス(0x4F2F02)の資金移動:

このアドレスは、資金移動の1レイヤーの後、次のようになりました。1,785ETHと1,635,139 DAI.分散型資金移動 DAIだけでなく、ETHへの小さな変換

まず、詐欺師は2023-09-07の早い時間帯に、10回の取引で529,000 DAIを次々と送金し始めました、000DAIが中間アドレスから0x4E5B2e (FixedFloat)に、8番目は中間アドレスから0x6cC5F6 (OKX)に、そして最後の2つの合計77,000 DAIが中間アドレスから0xf1dA17 (eXch)に送金されました。

次に、9月10日、28,052 DAIがUniswapV2経由で17.3 ETHと交換されました。

9月8日から9月11日まで、18件の取引が行われ、1件の現金がTornado.Cash.ETHに送金されました。現金がTornado.Cashに送金されました。

送金後、アドレスにはまだ1,078,087 DAIの盗難資金が残っていました。

中間アドレス(0x2ABdC2)の資金移動:

このアドレスは、1層の資金移動後に2,000 ETHを持っていました。0x71C848)に送金しました。

その後、中間アドレス(0x71C848)は、9月11日と10月1日の2回の資金移動でTornado.Cashに2,000ETHを送金し、各100ETHの合計20回の取引を行いました。

中間アドレス (0x702350) 資金移動

このアドレスは、資金移動の後、10,000ETHを持っています。2023年10月8日現在、このアドレスの口座には10,000ETHが未移送のまま残っています。

アドレストレイルの追跡:詐欺師アドレス1(0x4c10a4)と詐欺師アドレス2(0x693b72)の過去の取引を分析した結果、EOAアドレス(0x846317)から詐欺師アドレス2(0x693b72)への1.353ETHの送金があったことが判明しました。0x693b72)に1.353 ETHが送金されていたことが判明しました。このEOAアドレスの資金源は、中央集権的な取引所であるKuCoinとBinanceのホットウォレットアドレスに関係していました。

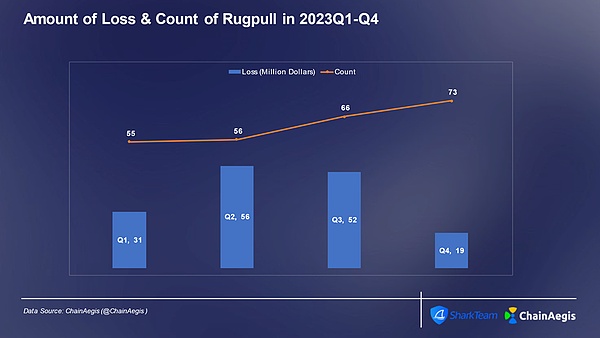

2023年のラグプル詐欺インシデントの頻度は、より顕著な上昇傾向を示し、第4四半期には73件に達し、1900万米ドルの損失が発生しました。1回の平均損失額は約26,000ドルで、その年のRugpull詐欺の損失額の割合が最も高かった四半期は第2四半期、次いで第3四半期で、いずれも損失額は30%を超えています。

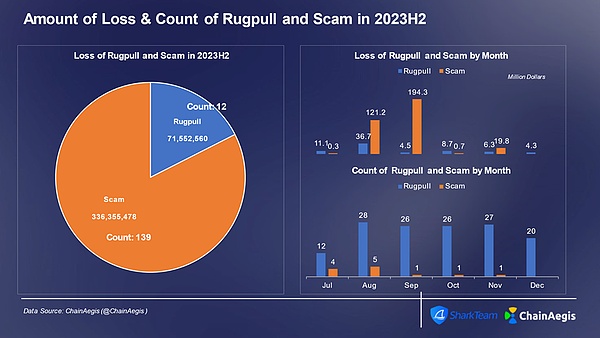

2023年下半期には、合計139件のラグプル事件と12件の詐欺事件が発生し、それぞれ7,155万ドルの損失と3億4,000万ドルの損失をもたらしました。

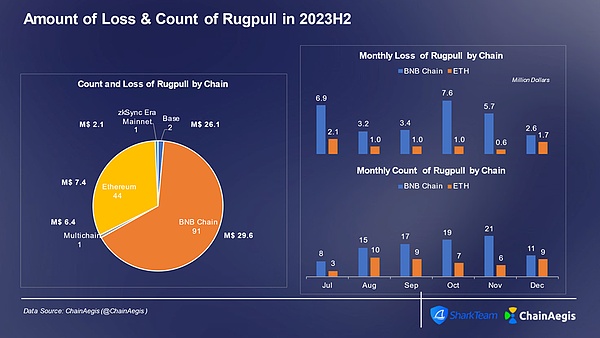

2023年下半期のラグプル事件は主にBNBChainで発生し、全体の65%以上に当たる91件、損失額は2,957万ドル(損失額の41%)に上った。イーサ(44回)は2位で、損失額は739万ドルだった。EtherとBNBChainに加え、8月にBaseチェーンで発生したBALD Rugpullイベントは、2560万ドルの損失で深刻な被害をもたらした。

図:2023年第3四半期におけるラグプルおよび詐欺事件の発生件数と四半期ごとの損失額(百万ドル)

Figure: Web 3 2023H2の1ヶ月あたりのラグパルと詐欺の発生件数と損失額

図:ウェブ3 2023H2のさまざまなチェーン

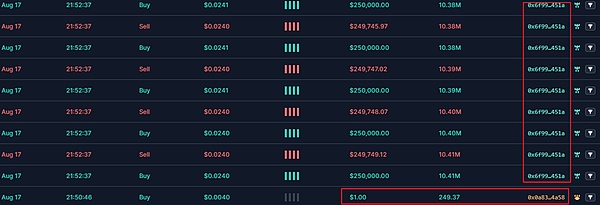

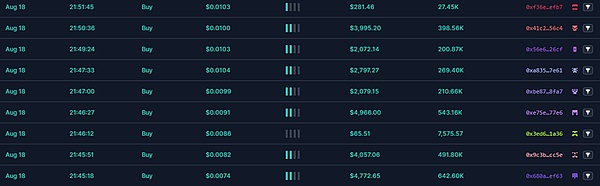

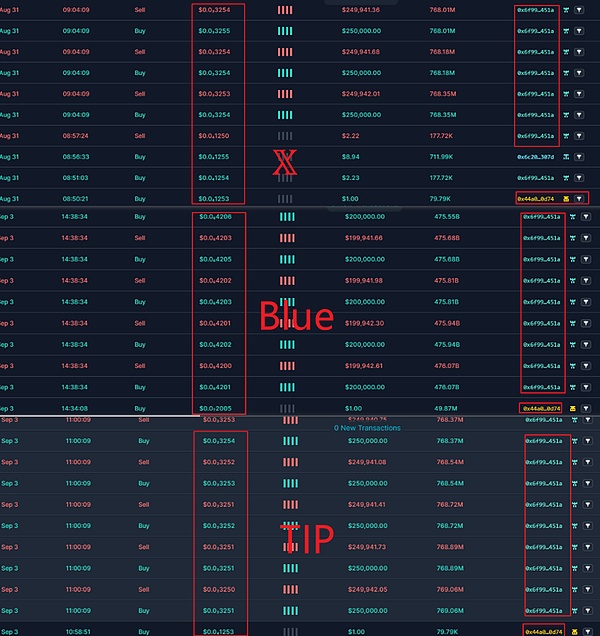

BNBChainでは、ラグプル詐欺工場のパターンが流行しています。Rugpullトークンを大量に製造し、詐欺を行うために使用されます。偽のSEI、X、TIP、BlueトークンのRugpull工場詐欺行動パターンを見てみましょう。

(1) SEI

まず最初に、偽SEIトークンの所有者である0x0a8310eca430beb13a8d1b42a03b3521326e4a58は、1Uを以下のように交換しました。

次に、0x6f9963448071b88FB23Fd9971d24A87e5244451Aは、一括売買操作を実行した。この売買操作により、トークンの流動性が大幅に高まり、価格が上昇しました。

フィッシングなどの手段で宣伝し、多くのユーザーを誘い込んで購入させ、流動性が高まるにつれてトークンの価格を倍増させる。

トークンの価格が一定の値に達すると、トークン所有者はRugpullの売り操作に入ります。下のチャートからわかるように、エントリー刈り取り期間と価格が異なります。

(2)偽X、偽TIP、偽Blue

まず、X、TIP、Blueトークンの所有者0x44A028Dae3680697795A8d50960c8C155cBc0D74は、対応するトークンと1Uを交換しました。対応するトークンと交換した。その後、偽Seiトークンと同様に

0x6f9963448071b88FB23Fd9971d24A87e5244451一括売買操作。

その後、トークンはフィッシングやその他多くの手段で宣伝され、多くのユーザーに購入を促し、流動性が高まるとトークン価格は倍増します。

偽SEIと同様に、トークンの価格が一定の値に達すると、トークンの所有者はRugpullの売りオペレーションに入ります。下のチャートからわかるように、ハーベスティングに入る期間と価格が異なります。

偽SEI、偽X、偽TIP、偽ブルーは、以下のボラティリティグラフを持ついくつかのトークンです:

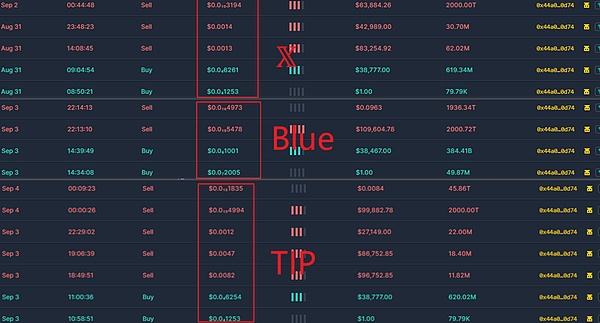

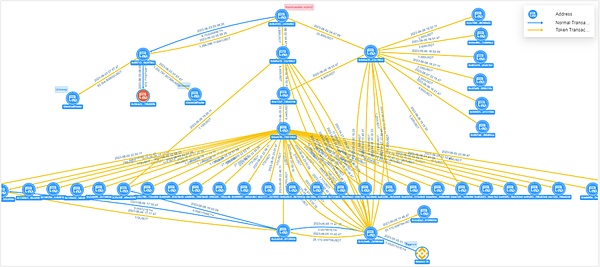

資金調達のトレーサビリティから、行動パターンがわかっています:

資金調達のトレーサビリティの内容では、トークン工場作成者とトークン作成者は複数のEOA口座から資金を調達しています。また、資金は異なる口座間で送金されており、その一部はフィッシングアドレス経由で送金され、一部は以前にトークンRugpull行動を行ったことで獲得され、一部はトルネードキャッシュのようなコインミキシングプラットフォームを通じて獲得された。複数の送金方法は、複雑で入り組んだ資金ネットワークを構築するために設計された。また、複数のトークン工場契約が異なるアドレスで作成され、トークンが大量生産された。

トークンRugpullの挙動を分析する中で、アドレス

0x6f9963448071b88FB23Fd9971d24A87e5244451Aが、資金調達源の1つであることがわかりました。資金源の一つである。トークン価格を操作する際にもバルクが使用される。アドレス 0x072e9A13791f3a45fc6eB6AD38e6ea258C080cc3 は資金提供者としても機能し、複数のトークン保有者に適切な資金を提供します。

分析を通じて、この一連の行動の背後には、明確な役割分担を持つWeb3詐欺集団が存在し、主にBNBChainで発生するホットスポット収集、自動コイン発行、自動取引、偽プロパガンダ、フィッシング攻撃、Rugpullハーベスティングなどを含むブラック産業チェーンを構成していることがわかります。発行されたRugpull偽トークンは、業界のホットイベントと密接に関連しており、強い混乱と激励の意味を持っています。ユーザーは不必要な損失を避けるために、常に警戒し、理性的であるべきです。

2023年のランサムウェア攻撃の脅威は、常に組織や企業を脅かし続けており、ランサムウェア攻撃はますます巧妙化しており、攻撃者はさまざまなテクニックを使って組織のシステムやネットワークの脆弱性を突いています。ネットワークの脆弱性急増するランサムウェア攻撃は、世界中の企業組織、個人、重要なインフラに大きな脅威を与え続けている。攻撃者は、不正な利益を最大化するために、流出したソースコード、インテリジェントな攻撃スキーム、および新しいプログラミング言語を活用して、攻撃戦術を絶えず適応させ、洗練させています。

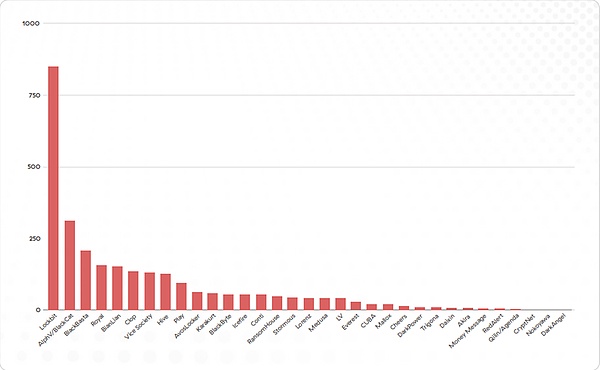

LockBit、ALPHV/BlackCat、およびBlackBastaは、現在最も活発なランサムウェア恐喝グループです。

図:ランサムウェア組織の被害者数

現在、ますます多くのランサムウェアが暗号通貨を介して支払いを収集するようになっています。LockBitは、例えば、最近LockBit企業によって攻撃されている:今年6月末、TSMC、10月ボーイング、11月中国の工商銀行の全額出資子会社、米国など、身代金を収集するためにビットコインの使用のほとんどは、LockBitの身代金は、暗号通貨のマネーロンダリングされる受信し、次のように我々は、分析のランサムウェアのマネーロンダリングモードの例としてLockbit。

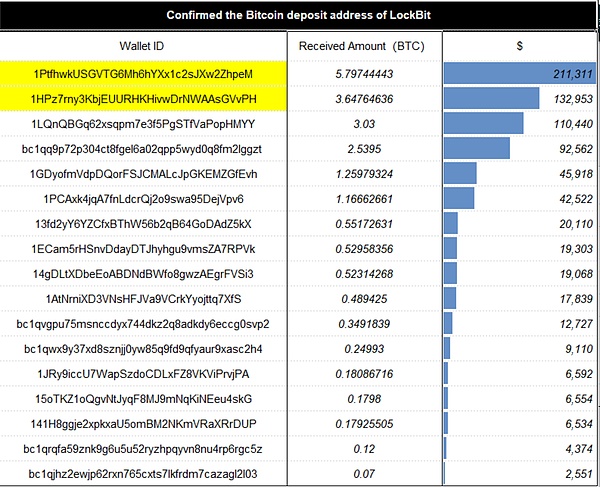

ChainAegisの分析によると、LockBitのランサムウェアは、主に身代金を収集するためにBTCを使用し、別の収集アドレスを使用して、アドレスの一部と収集の量は、次のように照合され、0.07から5.8のBTCの単一の身代金は約2,551ドルから211,311ドルに至るまで。2,551ドルから211,311ドルの範囲。

図:ロックビットの収集アドレスの一部と金額

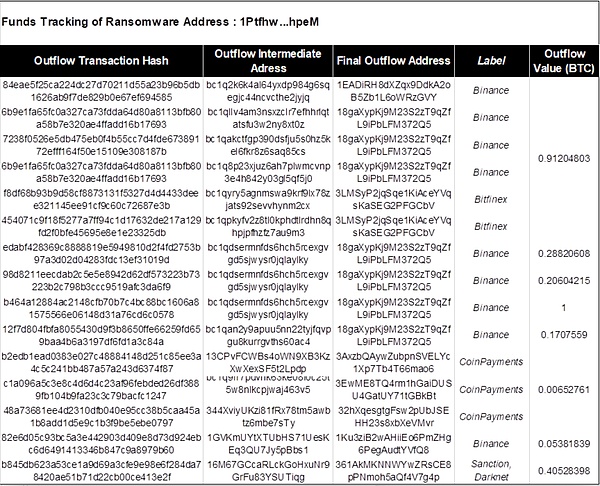

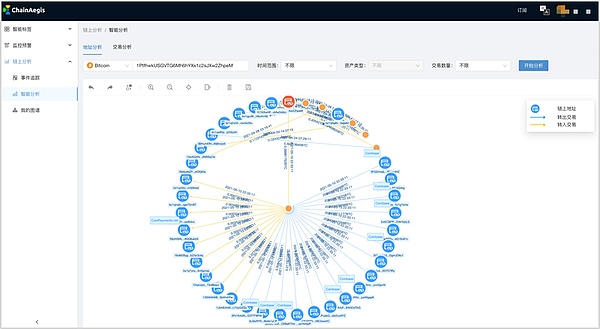

関与する金額が最も高い2つのアドレスを取り上げて、チェーンアドレス追跡とカウンター追跡を行います。

身代金受け取りアドレス1: 1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM;

身代金受け取りアドレス2:1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH.

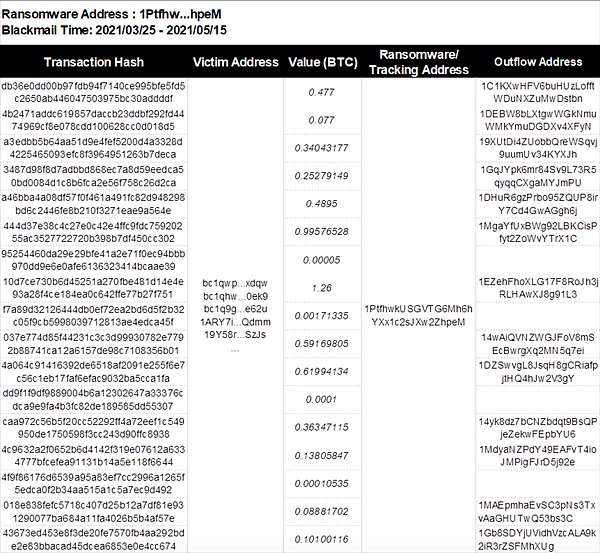

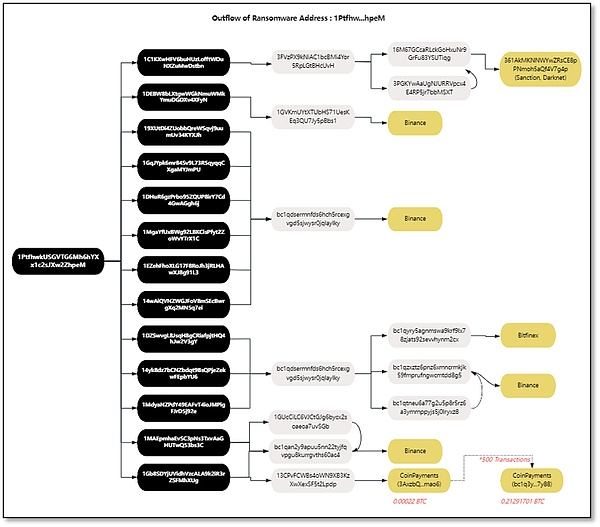

(1)身代金回収先1:1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM

下図の分析によると、アドレス1(1Ptfhw)は2021年3月25日から2021年5月15日の間に合計17件のオンチェーン取引を受け取り、資金を受け取った後、すぐに13件のコア中間アドレスに資産を移しました。これらの中間アドレスは資金カスケードを通じて6つの第2層中間アドレス、3FVzPX...cUvH、1GVKmU...Bbs1、bc1qdse...ylky、1GUcCi...vSGbに移された、

中間アドレスの3FVzPX...cUvHは、チェーンを分析した結果、最終的にダークネットのアドレスである361AkMKNNWYwZRsCE8pPNmoh5aQf4V7g4p.

中間アドレス13CPvF...Lpdpは、0.00022BTCの少額でCoinPaymentsに送金され、500の同様の取引が存在します。トランザクションが存在し、合計0.21 BTCがCoinPaymentsのアドレス:bc1q3y...7y88にプールされ、マネーロンダリングのためにCoinPaymentsが使用されている。

他の中間アドレスは最終的に中央集権的な取引所であるCoinPaymentsとBitfinexに流れ込んだ。

図:アドレス1(1Ptfhw....hpeM) 資金源と流出の内訳

図:アドレス1(1Ptfhw...hpeM)のマネーフロー追跡

図:アドレス1(1Ptfhw...hpeM)トランザクションマッピング

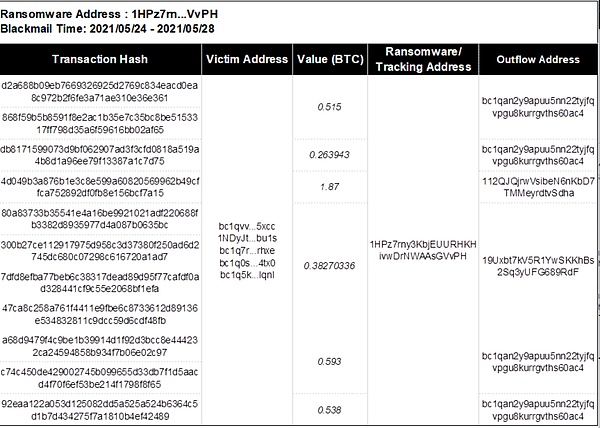

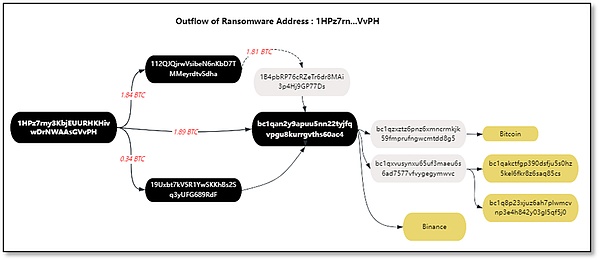

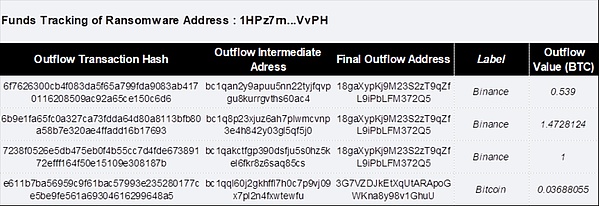

(2)身代金回収アドレス2:1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH

被害者は、2021年5月24日から2021年5月28日の間に11回のトランザクションで、ランサムウェア運営会社LockBitに4.16 BTCを支払いました。これにより、アドレス2(1HPz7rn.....VvPH)は、中間アドレス1:bc1qan...0ac4に1.89 BTC、中間アドレス2:112QJQj...Sdhaに1.84、中間アドレス3:19Uxbt...9RdFに0.34の身代金資金を迅速に送金しました。p>

結局、中間アドレス2:112QJQj...Sdhaと中間アドレス3:19Uxbt...9RdFの両方が中間アドレス1:bc1qan...0ac4に資金を転送する。 その直後中間アドレス1のbc1qan...0ac4は資金移動を継続し、資金の一部は直接CoinAn取引所に、資金の他の一部は中間アドレスのレイヤーごとの転送を経由し、最終的にCoinAnとマネーロンダリングのための他のプラットフォームに転送され、取引の具体的な詳細とアドレスラベルは次のとおりです。

図:アドレス2(1HPz7rn.....VvPH)資金源と流出の内訳

図:アドレス2(1HPz7rn.....VvPH)マネー・フロー・トラッカー

図:アドレス2(1HPz7rn.....VvPH)が中間アドレスとマネーフローの詳細に関与している

LockBitは身代金を受け取った後、暗号通貨のマネーロンダリングを実施する、このマネーロンダリングのモードは、通常ブロックチェーンで発生する伝統的なマネーロンダリングの方法とは異なり、長いサイクル、分散された資金、高度な自動化と高い複雑性の特徴を持っています。暗号通貨規制と資金追跡を実施するためには、一方ではチェーン上とチェーン外で分析・フォレンジック能力を構築し、他方ではネットワークセキュリティレベルでAPTレベルのセキュリティ攻撃と防御を実施し、全体として攻撃・防御能力を持たなければならない。

マネーロンダリングとは、一種の違法収益の合法化であり、主に犯罪収益とその収益の違法収益を指し、さまざまな手段を通じて、その出所と性質を偽装、隠蔽する。出所と性質は、合法化の形にする。その行為には、資金口座の提供、財産形態の変換の支援、資金移動の支援、海外への送金などが含まれるが、これらに限定されない。暗号通貨(特にステイブルコイン)は、その送金コストの低さ、非地理的な性質、検閲に強い性質から、かなり早い段階からマネーロンダリング活動に悪用されており、これが暗号通貨が批判される主な理由の一つとなっている。

伝統的なマネーロンダリング活動では、マネーロンダリングのシナリオが異なり、多様化している店頭市場、不換紙幣から暗号通貨へ、または暗号通貨から不換紙幣への交換を使用することがよくありますが、そのような行動の性質に関係なく、従来の金融機関口座や暗号機関口座を含む金融チェーンの調査で法執行官をブロックすることです。金融機関の口座や暗号機関の口座を含む。

伝統的なマネーロンダリング活動とは異なり、新たな暗号通貨のマネーロンダリング活動は暗号通貨自体で洗浄され、ウォレット、クロスチェーンブリッジ、分散型取引プラットフォームを含む暗号業界のインフラが違法に悪用されます。

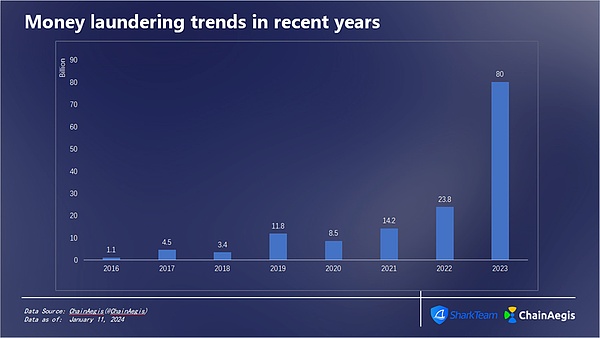

図:近年のマネーロンダリング額

2016年から2023年までに暗号通貨で洗浄されたマネーの総額は1477億ドルにものぼる。2020年以降のマネーロンダリング額は年率67%の割合で増加し続け、2022年には238億ドル、2023年には800億ドルにも達し、マネーロンダリングの数は気の遠くなるようなものであり、暗号通貨のアンチマネーロンダリングオペレーションは必須である。

ChainAegisプラットフォームの統計によると、チェーン混合コインプラットフォームであるトルネードキャッシュの資金量は2020年1月以降、高い割合で増加しており、現在、この資金プールには362万ETH近い預金があり、合計78億ドルが預けられている、トルネードキャッシュはイーサ最大のマネーロンダリングセンターと化している。しかし、2022年8月に米国の法執行機関がトルネードキャッシュに対して制裁を発動したことで、トルネードキャッシュからの毎週の入出金数は急激に減少しましたが、トルネードキャッシュは分散型であるため、元から止めることはできず、コインミキシングのための資金流入は依然として絶えません。

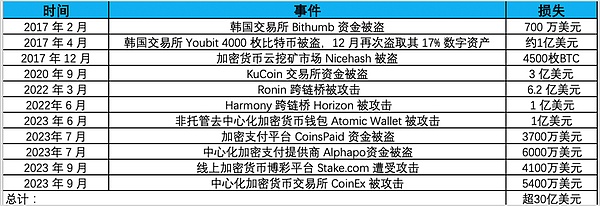

国家レベルのAPT(Advanced Persistent Threat)組織は、国家によって支援されています。)組織は、特定のターゲットに対する長期的な持続的サイバー攻撃を専門とする、国家的背景によって支援されたトップハッカー集団です。北朝鮮のAPT組織Lazarus Groupは非常に活発なAPTグループで、その攻撃は主に世界中の金融機関にとって最大の脅威である資金の窃盗を目的としており、近年では暗号通貨や資金の窃盗の分野で多くの攻撃が彼らによって行われている。

明確にカウントされている暗号空間におけるラザロ攻撃のセキュリティ事件と損失は以下の通りです:

Lazarusによるサイバー攻撃で30億ドル以上が盗まれており、Lazarusハッキング組織は北朝鮮に支援されていると報告されています。Lazarusハッカー集団の背後には、北朝鮮の核爆弾と弾道ミサイル計画に資金を提供する戦略的利害関係がある。このため、米国はLazarusハッキング組織に対する制裁として500万ドルの懸賞金を発表した。米国財務省はまた、問題のアドレスをOFACの特別指定国民(SDN)リストに追加することで、このグループを制裁し、国家を支援するグループがこれらの資金を換金できないようにするため、米国の個人、団体、問題のアドレスが相互に取引することを禁止している。OFACはまた、ラザロ・グループに関連する3人の個人にも制裁を科し、そのうちの2人、Cheng Hung ManとWu Huihuiは、ラザロ・グループのために暗号通貨取引を促進したOTC(店頭)トレーダーであった。制裁を受けた人物のうち2人、Cheng Hung ManとWu Huihuiは、Lazarusのために暗号通貨取引を促進した店頭(OTC)トレーダーであり、3人目のSim Hyon Sopは、その他の財政的支援を提供した。

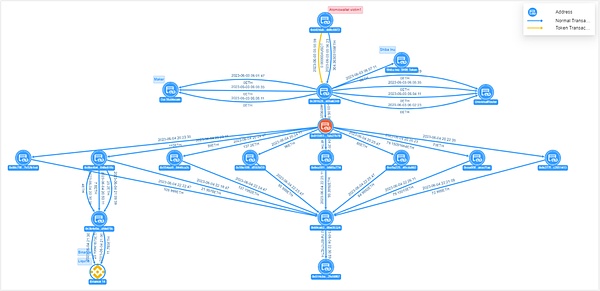

にもかかわらず、Lazarusは10億ドル以上の資産移転と資金洗浄を行っており、彼らのマネーロンダリングモデルを以下に分析する。Atomic Walletのイベントを例にとると、ハッカーによって設定された技術的な妨害要因(大量の偽トークン転送トランザクション+マルチアドレス分割)を取り除いた後、ハッカーの資金転送パターンを得ることができます:

図:アトミックウォレット(Atomic Wallet被害者1の資金移動ビュー

被害者1のアドレス0xb02d.....c6072からハッカーのアドレス0x3916.....6340 から中間アドレス 0x0159 経由で 304.36 ETH を送金.....7b70に8分割された後、アドレス0x69ca.....5324、その後プールされた資金はアドレス0x514c.....58f67に移され、そこに資金が残り、アドレスのETH残高は692.74ETH(127万ドル相当)となりました。

図:アトミックウォレット被害者2の資金移動ビュー

被害者2のアドレス0x0b45.....d662からハッカーのアドレス0xf0f7.....79b3へ1,266,000USDTを送金し、ハッカーはこれを3つに分割し、そのうちの2つをUniswapへ送金し、合計1,266,000USDTを送金しました。被害者2は2,000 USDTをハッカーのアドレス0x0d5a.....08c2に22,000 USDTを送金し、ハッカーは中間アドレス0xec13.....02d6などの複数のスプリットで、直接または間接的に資金をアドレス0x3c2e....

このマネーロンダリングモデルは、以前のRonin NetworkやHarmonyの攻撃と非常に一致しており、すべて3つのステップを含んでいます:

(1)盗まれた資金の組織化これは、資金の凍結を回避するための一般的な方法です。

(2) 盗まれた資金の集約:盗まれたETHを複数の使い捨てのウォレットアドレスに集約する。このようなアドレスは、ハッカーによってRoninのケースでは9個、Harmonyでは14個、Atomic Walletのケースでは30個近く使用された。

(3) 盗まれた資金の送金:資金はプールされたアドレスを使ってTornado.Cashを通じて洗浄されます。これで資金移動の全プロセスが完了する。

マネーロンダリングの手順が同じであることに加え、マネーロンダリングの詳細には高度な一貫性があります:

(1)攻撃者は非常に忍耐強く、全員がマネーロンダリングの実行に最大1週間を使い、数日後にすべてその後のマネーロンダリング作戦を開始した。

(2)マネーロンダリングプロセスは、自動化されたトランザクションを使用し、資金プーリングアクション取引のほとんどは、トランザクションの数は、時間間隔は小さく、パターンが均一である。

私たちの分析を通じて、ラザロのマネーロンダリングパターンは通常以下の通りだと考えています:

(1)複数口座分割、少額の資産を複数回に分けて送金し、追跡の難易度を高めている。

(2)偽札取引を大量に作り始め、追跡を困難にする。Atomic Wallet事件を例にとると、27の中間アドレスのうち23の口座が偽の送金アドレスである。 最近、Stake.com事件の分析でも同様の技術が使われていることが判明したが、以前のRonin Network事件やHarmony事件ではこのような妨害技術はなかったことから、Lazarusのマネーロンダリング技術もアップグレードされていることがわかる。

(3)コインの混合には、より多くのオンチェーン手法(例:Tonado Cash)が使用されている。 初期の事件では、Lazarusはしばしば中央集権的な取引所を使用して、スタートアップ資金を得たり、その後のOTCを行ったりしたが、最近では中央集権的な取引所の使用頻度は低くなっており、可能な限り避けるべきとさえ考えられる。集中取引所の利用は、最近のいくつかの制裁事件と関連しているはずだ。

米国財務省外国資産管理局(OFAC)のような機関や、他の国の同様の機関は、国家安全保障や外交政策に脅威をもたらすとみなされる国をターゲットにすることで、外国為替取引のための集中型取引所の使用を防ぐことができました、国家安全保障や外交政策に脅威をもたらすと見なされる体制、個人、団体。従来、制裁の執行は主流金融機関の協力に依存してきたが、一部の悪質な行為者はこうした第三者仲介機関を回避するために暗号通貨に目を向け、政策立案者や制裁機関に新たな課題を突きつけている。しかし、暗号通貨固有の透明性と、暗号通貨サービス、特に暗号通貨と不換紙幣の結節点として機能する多くの中央集権的な取引所を遵守する意欲は、暗号通貨の世界で制裁を執行することが可能であることを示している。

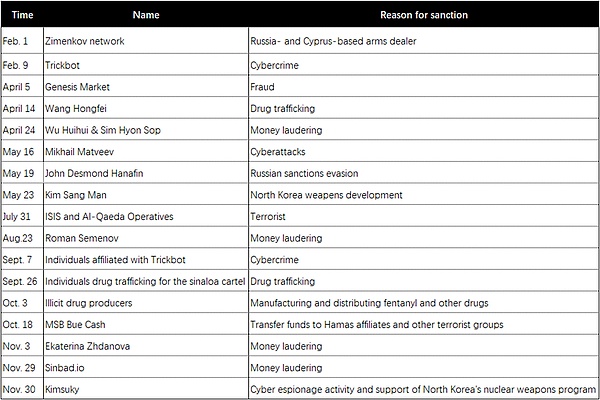

ここで、2023年に米国で制裁を受けた暗号通貨と関係のある個人または事業体の一部と、OFACの制裁の理由を見てみましょう。

世界最大のステーブルコインを運営するTether社は2023年12月9日、米国外国資産管理局(OFAC)の制裁対象個人リストに掲載されている制裁対象個人のウォレットにあるトークンを「凍結」すると発表した。Tether社は発表の中で、これを「トークンを凍結する」ための「自発的な措置」と説明した。その発表の中で、Tetherはこの動きを「Tetherトークンの潜在的な悪用を積極的に防止し、セキュリティ対策を強化する」ための自主的な措置と説明した。

これはまた、暗号通貨犯罪の検出と制裁が実質的な領域に入り、中核企業と法執行機関の協力によって、暗号通貨犯罪を規制し処罰するための効果的な制裁をもたらすことができるという兆候でもあります。

香港もまた、2023年のウェブ3の規制において大きな前進を遂げ、ウェブ3と暗号市場の「コンプライアンス的発展」に警笛を鳴らしている。シンガポール金融管理局は2022年から、リテール顧客が暗号通貨取引にレバレッジやクレジットを使用することを制限しているが、香港特別行政区政府は「香港における仮想資産の発展に関する政策宣言」を発表しており、一部のウェブ3の人材や企業は新たな約束の地に向かっている。

2023年6月1日、香港は「仮想資産取引プラットフォームの運営者に適用されるガイドライン」を発行することで宣言を実現し、仮想資産取引プラットフォームのライセンス制度が正式に実施され、クラス1(有価証券の取引)とクラス7(自動取引サービスの提供)のライセンスがすでに発行されています。

現在、OKX、BGE、HKbitEX、HKVAX、VDX、Meex、PantherTrade、VAEX、Accumulus、DFX Labsが仮想資産取引プラットフォームライセンス(VASP)を積極的に申請しています。

香港政府のエリック・リー(Eric Li Ka-chiu)最高経営責任者、ポール・チャン・モーポ(Paul Chan Mo-po)財務長官、その他の代表者は、頻繁に香港へのWeb3の上陸を支持する発言をしており、世界中から暗号企業や才能ある人材を誘致しています。政策支援の面では、香港は仮想資産サービスプロバイダーにライセンス制度を導入し、個人投資家が暗号通貨を取引できるようにし、1000万ドル規模のWeb3 Hubエコファンドを立ち上げ、デジタル経済の発展を加速し、仮想資産産業の発展を促進するために7億ドル以上を投資する計画であり、Web3.0発展に関するタスクフォースも立ち上げた。

しかし、高値に乗る一方で、危険な出来事も波に乗った。無許可の暗号取引所JPEXの10億香港ドル以上の詐欺事件、HOUNAXの1億元以上の詐欺事件、HongKongDAOとBitCupedの仮想資産詐欺容疑......これらの悪質な事件は、香港証券先物委員会(SFC)、警察などの高い関心を引き起こしている。香港SFCは、警察と協力して仮想資産事件のリスク評価ガイドラインを作成し、週単位で情報交換を行うとしている。

近い将来、より良い規制とセキュリティシステムが香港を助けると考えられており、東西間の重要な金融ハブである香港は、Web3に手を広げている。

ビットコインは選択によってデジタルゴールドになる、AtomicalsプロトコルのAVMはビットコインプログラミング時代を「再起動」させる可能性がある

JinseFinance

JinseFinanceソラーナ最大の流動性誓約プロバイダーは、再誓約に向けて意義ある一歩を踏み出した。

JinseFinance

JinseFinanceお金は本当はどこに行っているのか?なぜ取引所はあなたのBを好まないのか。傲慢さは克服できないものではないし、問題の解決策は過去から学んだ教訓の中に見つけることができる。

JinseFinance

JinseFinance私はこのことについて、資金調達市場全体のフローの観点からも、取引所の観点からも、そしてVCのビジネスモデルの観点からも、総合的に考えてきた。

JinseFinance

JinseFinanceビハインド・ザ・コードの第2シーズン「Web3の未来を創る」の第1話が公開されました。第1話では、デジタル・アイデンティティ、データ所有権、分散型ガバナンスに対応するためのPolkadotとWeb3テクノロジーの巨大な可能性について掘り下げています。

JinseFinance

JinseFinance法的には、アレクセイ・ペルツェフのケースは、SBFとドゥ・クォンに対する単純な詐欺事件や、趙昌鵬が必要なマネーロンダリング防止プロトコルを導入しなかったことよりも、DeFiの将来にとって重要である。

JinseFinance

JinseFinanceホワイト ハット ハッカーは、250 億ドル以上の暗号資産を保護したことで報われました。

cryptopotato

cryptopotatoOFAC はコードが音声であることを知らないのでしょうか?昨日、トルネードに関する明確化を求める EFF の要求について取り上げました...

Bitcoinist

Bitcoinist Nulltx

Nulltxフォーブス誌は、最新の30歳未満のビジネスリーダー30人のうち、OpenSeaの共同創設者であるAlex Atallah氏やAlamada Researchの共同CEOであるCaroline Ellison氏とSam Trabucco氏を含む15人を指名した。

Cointelegraph

Cointelegraph