배경

2024년 1월 16일, 한 블로거가 중국어 소셜 미디어 플랫폼에 미얀마 연합군이 미얀마에 발이 묶인 보이스피싱 업계 종사자들로부터 막대한 양의 암호화폐를 강제로 징수한 혐의를 받고 있다는 소식을 전하며 징수에 사용된 암호화폐의 주소를 보여줬고, 해당 암호화폐의 주소는 네트워크에서 비교적 빠르게 확산되고 있습니다. 미얀마에 발이 묶인 보이스피싱 업계 종사자들로부터 암호화폐를 건네받아 이를 회수하는 데 사용된 것으로 알려진 암호화폐의 주소를 공개하면서 이 폭로는 현재 네트워크에서 비교적 광범위하게 퍼져나가고 있습니다.

이 글은 비트레이스와 미스트트랙이 공동으로 작성한 것으로, 공개 주소의 암호화폐 자금 조달을 분석하기 위해 주소 자금 수집 및 지불 패턴, 주소 자금 출처 위험, 관련 주소 활동 등 관련 분석 내용을 공개하기 위해 작성되었습니다.

주소 행위 분석

(https://mp.weixin.qq.com/s/WDWM22vw68-NsVr0_1jHfA)

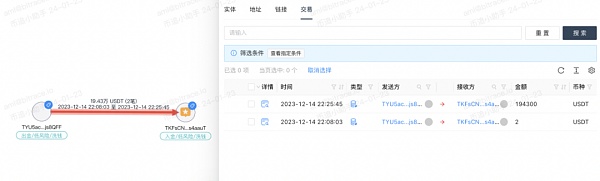

연구진은 위 기사의 정보를 바탕으로 공개된 수취인 주소인 TKFsCN의 USDT 환율을 분석하고, 특정 금액을 살펴봄으로써 USDT 영수증 이면의 계좌 단위를 역추적하는 시도를 진행했습니다.

수취인 주소의 거래 내역에 따르면 해당 주소는 다음과 같습니다. 이 주소로 받은 USDT 거래 내역에는 71417, 42857 등과 같이 십진수가 아닌 금액과 100달러가 아닌 금액이 다수 표시되어 있는데, 이는 USD가 아닌 통화로 결제할 때 흔히 발생하는 현상입니다. 연구진은 각 주요 법정통화에 대한 USDT 환율을 계산해 본 결과, 이러한 거래는 1 USD : 7~7.2 RMB의 비율로 결제되는 것으로 의심되며, 단일 자금 이체가 500~600,000, 1,000,000, 1,500,000 RMB 범위에 집중되어 있다는 것을 발견했습니다.

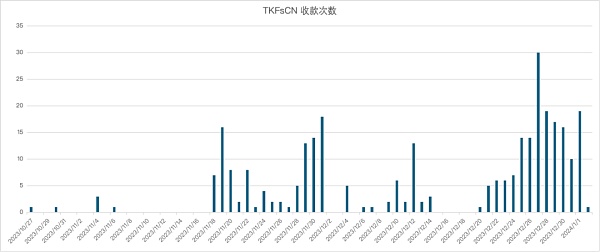

금액이 100 USDT 이하인 거래를 필터링한 후 T의 거래 수는

금액이 100 USDT 이하인 거래를 필터링한 후 통계에 따르면 총 307건 중 193건이 위안화/달러 환율로 이체되었으며, 이는 전체 거래 건수의 62.86%, 총 거래 금액의 45.29%를 차지했습니다.

이 주소로 접수된 거래의 절반 이상이 위안화로 결제되었으며, 50만 달러의 송금이 주를 이뤘다는 의미입니다. USDT를 지불하는 당사자는 중국인이어야 합니다.

자금 출처 분석

원문 기사에는 "라오까이 점령 이후, 자신을 보호하기 위해 돈을 지불하려는 중국인들도 곳곳에서 체포하고 있다"고 언급되어 있습니다. 이것이 사실이라면 TKFsCN의 거래에 많은 수의 새로운 거래 상대방이 있어야하며 자금의 일부는 회색 및 검은 산업, 자금 세탁, 사기 및 기타 관련 주소에서 나옵니다.

데이터에 따르면 2023년 10월 22일부터 2024년 1월 2일까지 TKFsCN은 새로운 거래 상대방을 다수 확보한 것으로 나타났습니다. 2023년 10월 22일부터 2024년 1월 2일까지 총 182개의 직접 거래 상대방으로부터 USDT를 이체받았으며, 이 중 117개의 주소는 소액+고액으로 두 번 연속 이체한 특징이 있습니다. 이는 송금인이 주소가 정확한지 확인하기 위해 한 번에 송금을 완료하지 않는 일반적인 송금 테스트 행동으로, 최소 62.29%의 거래 상대방이 첫 송금일 가능성이 높으며 TKFsCN의 정기 거래 상대방이 아닐 수 있음을 시사합니다.

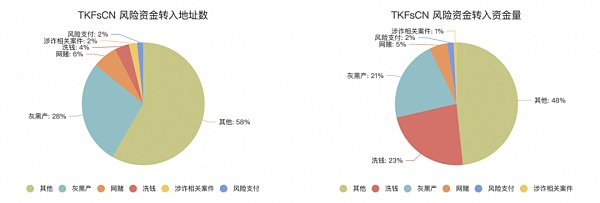

TKFsCN에 대한 보다 심층적인 주소 위험 감사 결과 이체된 주소가 올바른 주소가 아닌 것으로 나타났습니다. 자금 감사 결과 이 주소로 자금을 이체하는 거래 상대방은 블랙머니 및 그레이 머니, 온라인 도박, 사기, 자금 세탁, 위험한 결제 활동과 밀접한 관련이 있는 것으로 나타났습니다. 182건의 직접 이체 중 최대 42%는 위험 활동과 관련된 주소로 33,523,148달러 상당의 USDT를 TKFsCN으로 이체했습니다.

(미스트트랙 및 비트레이스프로 이미지 출처)

특히, 수사관들은 이 위험 활동과 관련된 주소 배치에서 두 건의 자금 세탁 사건, 사기 사건, 온라인 도박 사건, 전화 사기 사건 등 알려진 범죄 사건과 명백하게 연결된 7개의 주소를 발견했으며, 용의자들은 모두 미얀마 북부 또는 캄보디아에 지리적으로 위치해 있었습니다.

이것은 TKFsCN으로 결제를 시작하는 거래 상대방 주소가 대량의 위험한 암호화폐 활동에 연루되어 있을 뿐만 아니라 동남아시아의 부도덕한 개인과 밀접하게 연관되어 있음을 시사하는 것입니다.

또 한 가지 흥미로운 점은 수사관들이 발신 주소에서 보이스피싱 사건과 연관된 자금 세탁 주소도 발견했다는 점으로, 일부 발신 주소의 추적성 분석도 다소 의심스럽다는 것입니다. 비감지 확장의 '연관 주소 분석' 부분에서 의심되는 부분은 다음과 같습니다.

연관 주소 분석

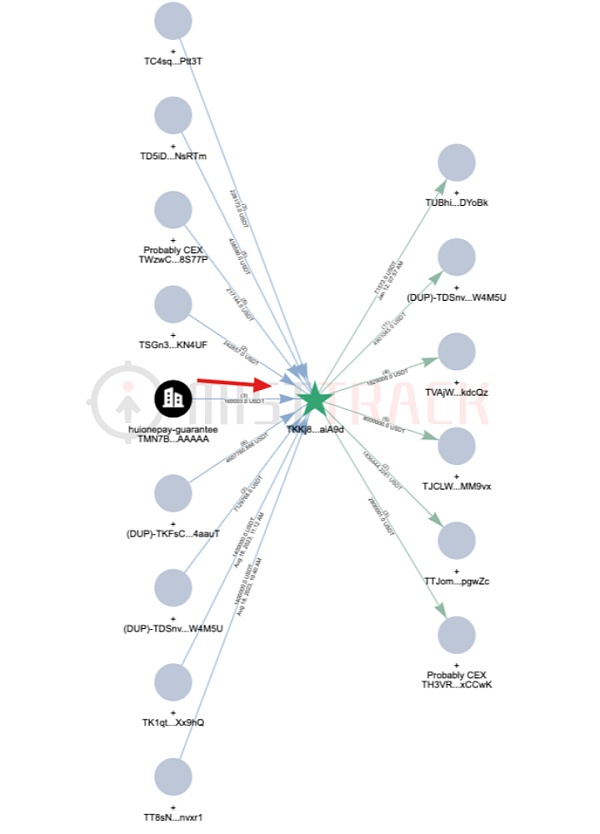

위 TKFsCN 주소를 기반으로 클러스터를 분석한 결과, 100개에 가까운 주소를 가진 피험자의 군집화가 의심됩니다. 일부 주소는 TKFsCN과 유사한 자금 수금 및 지급 활동을 보일 뿐만 아니라 수취인에 대한 자세한 정보도 확인할 수 있는데, 수취인 TKKj8G를 예로 들면 다음과 같습니다.

TKKj8G는 TKKj8G로부터 직접 6건의 대금을 수취했는데, 이는 TKKj8G가 처음으로 수취한 대금입니다. 수취인의 후속 펀딩 체인에 있는 풀링 주소 중 하나인 TKFsCN으로부터 총 6건, 460만 USDT 이상의 자금을 수금했습니다.

TKKj8G는 핵심 수금 주소 중 하나로, 100 USDT 이상의 영수증 60건 중 최대 50건을 보유하고 있습니다. 100 USDT 이상 영수증 60건 중 최대 50건에서 TKFsCN과 유사한 마이크로테스팅 동작이 발생했습니다.

TKKj8G는 다른 주소보다 훨씬 이전인 2023년 8월 18일에 활성화되었으며, 이 기간 동안 후이팡 보증과의 거래 동작이 있었습니다. -- 후이왕 보증 주소에서 160,000 USDT를 수령했으며, 행동 분석 결과 후이왕 보증 판매자가 후이왕 보증에서 예치금을 회수한 것으로 분석되었습니다.

이는 원본 기사에서 언급된 '재무부 주소'가 존재하지 않을 수 있으며, TKFsCN 및 TKKj8G를 포함한 일련의 주소는 어떤 이유로든 미얀마 북부 또는 캄보디아에 기반을 둔 디지털 화폐 수취인이 소유하고 있어야 함을 시사합니다.

이상 거래

변칙 거래

. strong>

요약하면, 조사관들은 동남아시아에서 불법으로 일하는 사람이 어떤 이유로 수금 주소로 50만 인민폐를 지불해야 하는 전형적인 지불자의 모습을 그리는 데 어려움이 없었습니다. 첫 번째 거래였기 때문에 주소 오류를 방지하기 위해 대량 송금 전에 소규모 테스트를 실시했습니다. 결제에 사용된 암호화폐는 원래의 불법 수익에서 파생되었거나 다른 불법 단체에서 구매한 것이었습니다.

그러나 모든 지불자가 그런 것은 아니었고, 위에서 설명한 바와 같이 직접적으로 연루된 7개 주소 중 하나인 TYU5acSGRwsYJfBhdpQc3broSpfsjs8QFF의 경우 이 프로필에 맞지 않거나 정확히 일치하지 않는 주소도 다수 발견되었습니다. 다른 6개 주소는 50만, 50만, 100만, 100만, 270(1.5 + 1.2)만, 55만 위안 상당의 암호화폐를 TKFsCN으로 이체한 반면, TYU5ac의 이체 금액은 동일한 환율로 환산하면 1,360,000 위안으로 정수가 되지만 여전히 다른 주소와는 큰 차이가 납니다.

조사관들은 그 이유를 알 수 없지만, 이 주소에서 진행된 테스트의 양이 적다는 점을 고려할 때 이 주소의 거래는 10% 할인된 50만 위안 상당의 이체 세 건을 합친 것이라고 추측할 수 있습니다.

요약

이 백서에서는 주소 자금 수집 및 지불 패턴, 주소 자금 출처 위험, 관련 주소 활동을 통해 공개된 주소에 대한 심층 분석을 제공하고 관련 분석 내용을 공개합니다. 주요 결론은 다음과 같습니다.

1. 본 분석 대상 주소에서 접수된 거래의 절반 이상이 위안화로 결제되며, 환산 금액이 500, 1,000, 1,500,000인 송금이 주요 위치를 차지합니다.

2. 2. 본 분석 대상 주소로 송금하는 거래 상대방의 주소가 암거래, 온라인 도박, 사기, 자금 세탁, 위험 결제 및 기타 활동과 밀접한 관련이 있으며,

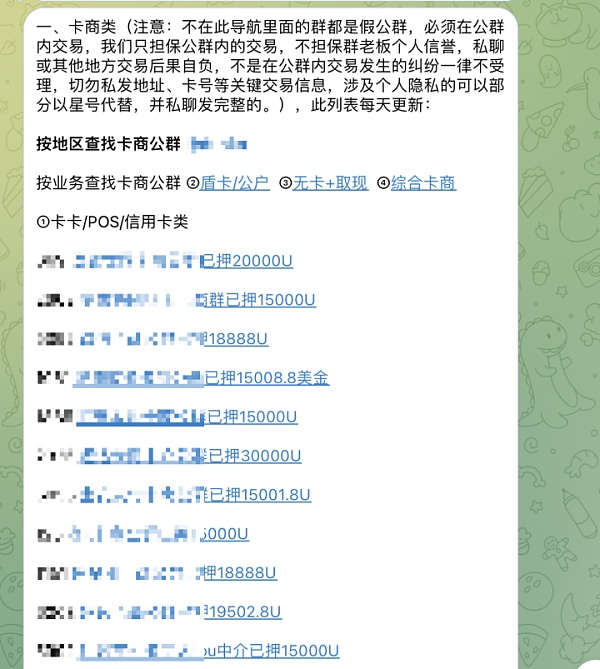

3. 이러한 유형의 자금이 집중적으로 수집되기 전에 대상 주소 및 관련 주소에 위험 사업 활동의 흔적이 존재했으며, 분석 대상 주소의 군집 분석 결과 자금 송금으로 의심되는 것으로 밝혀졌습니다. 분석된 주소에 대한 클러스터 분석 결과, 해당 클러스터는 후이팡 보증의 판매자로 의심되는 것으로 나타났습니다.

4. 분석된 대상 주소로 결제를 시작한 거래 상대방 주소는 미얀마 북부 또는 캄보디아의 범죄자들과 밀접한 관련이 있는 주소였습니다.

요약하면, "연합군 가상화폐 계좌가 노출되어 북쪽에서 수억 위안의 가상화폐를 갈취했다"는 기사의 일부 내용은 사실과 일치하며, 실제로 미얀마 북부 또는 캄보디아에 위치한 다수의 중국 보이스피싱 업계 종사자들이 특정 주소 집합에 위안화 정수의 USDT 자산을 집단적으로 이체하고 있는 것으로 확인되었습니다. 그러나 이 주소 집합은 소위 '재무부 주소'가 아니라 현지 디지털 화폐 수취인의 주소일 수 있으며, 이는 원래 기사에서 언급한 것과는 다릅니다.

회사 소개

이 설문조사는 미스트트랙과 비트레이스의 조사원들이 수행했습니다.

미스트트랙(https://misttrack.io/)은 암호화폐 자금세탁 방지에 주력하는 블록체인 보안 기업 슬로우미스트가 개발한 자금세탁방지 추적 시스템으로, 누구나 사용할 수 있습니다. 미스트트랙 자금세탁방지 추적 시스템은 2억 개 이상의 주소 라벨을 축적했으며, 1,000개 이상의 주소 개체, 40만 개 이상의 위협 인텔리전스 데이터, 9,000만 개 이상의 위험 주소를 포함해 전 세계 주요 거래 플랫폼의 모든 종류의 지갑 주소를 식별할 수 있습니다.

비트트레이스(https://www.bitrace.io/)는 블록체인 데이터 분석 회사로 선도적인 암호화폐 데이터 분석, 리스크 관리, 법 집행 기관과의 협업, 기타 컴플라이언스 및 규제 도구와 서비스를 제공하여 웹 3.0 기업, 금융 기관, 규제 및 법 집행 기관을 지원합니다. 서비스.

고지사항

이 글은 AML 추적 시스템인 미스트트랙과 암호화폐 추적 및 분석 플랫폼인 비트레이스프로의 데이터를 기반으로 작성되었습니다. 그러나 블록체인의 특성상 모든 데이터의 절대적인 정확성을 보장할 수 없으며, 본 문서의 내용 사용으로 인해 발생하는 오류, 누락 또는 손실에 대해 책임을 지지 않습니다. 또한 이 글은 어떠한 입장이나 기타 분석의 근거가 될 수 없습니다.

JinseFinance

JinseFinance

JinseFinance

JinseFinance JinseFinance

JinseFinance JinseFinance

JinseFinance Financial Times

Financial Times Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Cointelegraph

Cointelegraph Bitcoinist

Bitcoinist Ftftx

Ftftx