Nguồn bài viết: Elliptic; Dịch bởi: Golden Finance xiaozou

Vào ngày 21 tháng 2 năm 2025, Bybit, một sàn giao dịch tiền điện tử có trụ sở chính tại Dubai, đã bị đánh cắp khoảng 1,46 tỷ đô la Mỹ tài sản tiền điện tử. Các báo cáo ban đầu cho thấy những kẻ tấn công đã sử dụng phần mềm độc hại để lừa các sàn giao dịch chấp thuận các giao dịch chuyển tiền vào tài khoản của kẻ trộm.

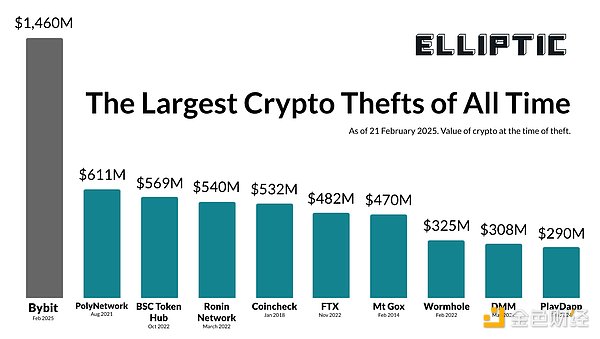

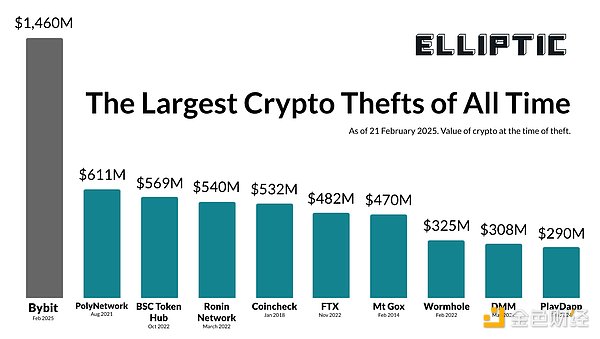

Đây là vụ trộm tiền điện tử lớn nhất từ trước đến nay, vượt xa vụ trộm 611 triệu đô la từ Poly Network vào năm 2021 (phần lớn số tiền trong trường hợp đó cuối cùng đã được tin tặc trả lại). Trên thực tế, đây gần như chắc chắn là vụ trộm lớn nhất trong lịch sử, một kỷ lục trước đó do Saddam Hussein nắm giữ, người đã đánh cắp 1 tỷ đô la từ Ngân hàng Trung ương Iraq vào đêm trước Chiến tranh Iraq năm 2003.

Elliptic đã phân tích nhiều yếu tố, bao gồm phân tích đường đi rửa tiền của các tài sản tiền điện tử bị đánh cắp và xác định rằng kẻ chủ mưu đằng sau vụ trộm Bybit là Nhóm Lazarus của Triều Tiên. Các tin tặc có liên quan đến Triều Tiên đã đánh cắp hơn 6 tỷ đô la tài sản tiền điện tử kể từ năm 2017, số tiền này được cho là dùng để tài trợ cho chương trình tên lửa đạn đạo của nước này.

Nhóm Lazarus đã phát triển các khả năng tấn công mạnh mẽ và tinh vi không chỉ cho phép chúng xâm nhập vào các tổ chức mục tiêu và đánh cắp tài sản tiền điện tử mà còn rửa tiền đánh cắp thông qua hàng nghìn giao dịch blockchain. Sau vụ trộm, Elliptic đã làm việc suốt ngày đêm với Bybit, các nhà cung cấp dịch vụ tiền điện tử và các điều tra viên khác để theo dõi số tiền bị đánh cắp và ngăn chặn việc thanh lý chúng. Là nhà cung cấp giải pháp sàng lọc ví và trao đổi tiền điện tử hàng đầu thế giới, phần mềm của Elliptic đang cảnh báo khách hàng trên toàn thế giới về việc liệu họ có nhận được tiền từ vụ trộm hay không. Điều này đã trực tiếp dẫn đến việc đóng băng một số khoản tiền bị đánh cắp từ Bybit.

Quy trình rửa tiền của Tập đoàn Lazarus thường tuân theo một mô hình điển hình. Bước đầu tiên là chuyển đổi tất cả các token bị đánh cắp thành tài sản blockchain “gốc” như ETH. Điều này là do các token có đơn vị phát hành có thể, trong một số trường hợp, “đóng băng” các ví chứa tài sản bị đánh cắp, trong khi không có cơ quan trung ương nào có thể đóng băng ETH hoặc Bitcoin.

Đây chính xác là những gì đã xảy ra trong vài phút sau vụ trộm Bybit, với hàng trăm triệu đô la tiền mã hóa bị đánh cắp như stETH và cmETH được đổi lấy ETH. Những kẻ tấn công đã sử dụng các sàn giao dịch phi tập trung (DEX) để thực hiện điều này, có thể là để tránh việc đóng băng tài sản có thể xảy ra khi sử dụng các sàn giao dịch tập trung để rửa tiền.

Bước thứ hai trong quá trình rửa tiền là "phân lớp" số tiền bị đánh cắp để che giấu đường đi của các giao dịch. Tính minh bạch của blockchain có nghĩa là các đường dẫn giao dịch này có thể bị theo dõi, nhưng các chiến lược nhiều lớp này làm phức tạp quá trình theo dõi, khiến những kẻ rửa tiền mất thời gian quý báu để rút tiền. Quá trình phân lớp có thể diễn ra dưới nhiều hình thức, bao gồm:

Di chuyển tiền qua nhiều ví tiền điện tử

Sử dụng cầu nối hoặc sàn giao dịch liên chuỗi để chuyển tiền sang các blockchain khác

Sử dụng DEX, dịch vụ hoán đổi mã thông báo hoặc sàn giao dịch để chuyển đổi giữa các tài sản tiền điện tử khác nhau

Sử dụng "bộ trộn" như Tornado Cash hoặc Cryptomixer

Nhóm Lazarus hiện đang trong giai đoạn rửa tiền thứ hai. Trong vòng hai giờ sau vụ trộm, số tiền bị đánh cắp đã được gửi đến 50 ví khác nhau, mỗi ví chứa khoảng 10.000 ETH. Những ví này đang được làm trống một cách có hệ thống — tính đến 10:00 PM UTC ngày 23 tháng 2, 10% tài sản bị đánh cắp (hiện trị giá 140 triệu đô la) đã được chuyển khỏi những ví này.

Khi tiền được chuyển khỏi các ví này, chúng sẽ được rửa thông qua nhiều dịch vụ khác nhau, bao gồm DEX, cầu nối chuỗi chéo và sàn giao dịch tập trung. Tuy nhiên, một sàn giao dịch tiền điện tử có tên eXch đã trở thành đơn vị hỗ trợ rửa tiền tự nguyện chính. eXch được biết đến với việc cho phép người dùng trao đổi tài sản tiền điện tử một cách ẩn danh, điều này dẫn đến việc nó được sử dụng để trao đổi hàng trăm triệu đô la tài sản tiền điện tử từ hoạt động tội phạm, bao gồm nhiều vụ trộm do Triều Tiên thực hiện. Kể từ vụ tấn công, hàng chục triệu đô la tài sản tiền điện tử bị đánh cắp của Bybit đã được trao đổi thông qua eXch. Bất chấp yêu cầu trực tiếp từ Bybit, eXch vẫn từ chối chặn hoạt động này.

Số ETH bị đánh cắp đang dần được chuyển đổi thành Bitcoin thông qua eXch và các dịch vụ khác. Nếu theo dõi các mô hình rửa tiền trong quá khứ, chúng ta có thể thấy việc sử dụng máy trộn để làm mờ nhạt hơn nữa các đường dẫn giao dịch. Tuy nhiên, điều này có thể trở nên khó khăn do số tiền bị đánh cắp quá lớn.

Nhóm Lazarus của Triều Tiên là tổ chức rửa tiền điện tử “chuyên nghiệp” và có nguồn lực tốt nhất hiện nay, liên tục điều chỉnh các kỹ thuật của mình để tránh bị nhận dạng và tịch thu tài sản bị đánh cắp. Chỉ vài phút sau vụ trộm Bybit, nhóm Elliptic đã làm việc suốt ngày đêm với Bybit, khách hàng và các điều tra viên khác để theo dõi các khoản tiền này và ngăn chặn chế độ Triều Tiên hưởng lợi từ chúng.

Joy

Joy